전역 보안 액세스 클라이언트 문제 해결: 상태 검사 탭

이 문서에서는 고급 진단 유틸리티의 상태 확인 탭을 사용하여 전역 보안 액세스 클라이언트에 대한 문제 해결 지침을 제공합니다.

소개

고급 진단 상태 검사는 테스트를 실행하여 Global Secure Access 클라이언트가 올바르게 작동하고 해당 구성 요소가 실행되고 있는지 확인합니다.

상태 검사 실행

전역 보안 액세스 클라이언트에 대한 상태 검사를 실행하려면 다음을 수행합니다.

- Global Secure Access 클라이언트 시스템 트레이 아이콘을 마우스 오른쪽 단추로 클릭하고 고급 진단을 선택합니다.

- 사용자 계정 컨트롤 대화 상자가 열립니다. 클라이언트 애플리케이션이 디바이스를 변경할 수 있도록 하려면 예를 선택합니다.

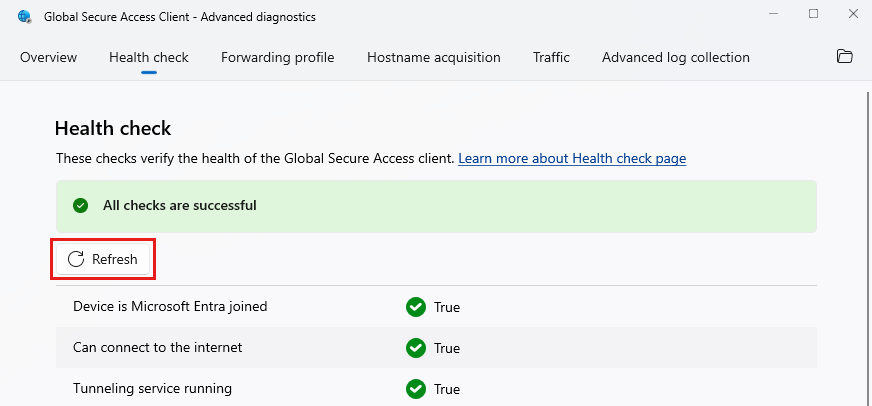

- 전역 보안 액세스 클라이언트 - 고급 진단 대화 상자에서 상태 확인 탭을 선택합니다. 탭을 전환하면 상태 검사가 실행됩니다.

해결 프로세스

대부분의 상태 검사 테스트는 서로에 따라 달라집니다. 테스트가 실패하는 경우:

- 목록에서 첫 번째 실패한 테스트를 해결합니다.

- 새로 고침을 선택하여 업데이트된 테스트 상태를 확인합니다.

- 실패한 모든 테스트를 해결할 때까지 반복합니다.

이벤트 뷰어 확인

문제 해결 프로세스의 일부로 전역 보안 액세스 클라이언트에 대한 이벤트 뷰어 확인하는 것이 유용할 수 있습니다. 로그에는 오류 및 원인과 관련된 중요한 이벤트가 포함됩니다.

- > > Windows 도구로 이동합니다.

- 이벤트 뷰어 시작합니다.

-

>

글로벌 보안 액세스 클라이언트로 이동합니다.

- 클라이언트 로그를 보려면 작동을 선택합니다.

- 드라이버 로그를 보려면 커널을 선택합니다.

상태 검사 테스트

다음 검사에서는 전역 보안 액세스 클라이언트의 상태를 확인합니다.

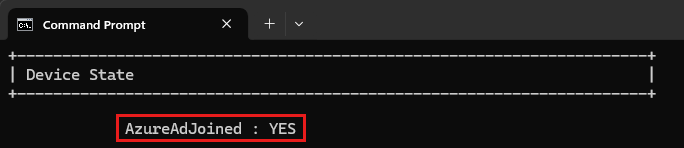

디바이스가 Microsoft Entra 조인형인지 여부

Windows 클라이언트는 사용자 및 디바이스를 전역 보안 액세스 서비스에 인증합니다. 디바이스 토큰을 기반으로 디바이스 인증을 사용하려면 디바이스가 Microsoft Entra 조인 또는 Microsoft Entra 하이브리드 조인되어야 합니다. 현재 Microsoft Entra 등록 디바이스는 지원되지 않습니다.

디바이스의 상태를 확인하려면 명령 프롬프트 dsregcmd.exe /status에 다음 명령을 입력합니다.

인터넷에 연결할 수 있습니다.

이 검사는 디바이스가 인터넷에 연결되어 있는지 여부를 나타냅니다. 글로벌 보안 액세스 클라이언트에는 인터넷 연결이 필요합니다. 이 테스트는 NCSI(네트워크 연결 상태 표시기) 기능을 기반으로 합니다.

실행 중인 터널링 서비스

전역 보안 액세스 터널링 서비스를 실행해야 합니다.

- 이 서비스가 실행 중인지 확인하려면 명령 프롬프트에 다음 명령을 입력합니다.

sc query GlobalSecureAccessTunnelingService - 전역 보안 액세스 터널링 서비스가 실행되고 있지 않으면 .에서

services.msc시작합니다. - 서비스가 시작되지 않으면 이벤트 뷰어 오류를 찾습니다.

실행 중인 엔진 서비스

전역 보안 액세스 엔진 서비스가 실행 중이어야 합니다.

- 이 서비스가 실행 중인지 확인하려면 명령 프롬프트에 다음 명령을 입력합니다.

sc query GlobalSecureAccessEngineService - 전역 보안 액세스 엔진 서비스가 실행되고 있지 않으면 .에서

services.msc시작합니다. - 서비스가 시작되지 않으면 이벤트 뷰어 오류를 찾습니다.

실행 중인 정책 검색기 서비스

전역 보안 액세스 정책 검색기 서비스를 실행해야 합니다.

- 이 서비스가 실행 중인지 확인하려면 명령 프롬프트에 다음 명령을 입력합니다.

sc query GlobalSecureAccessPolicyRetrieverService - 전역 보안 액세스 정책 검색기 서비스가 실행되고 있지 않으면 .에서

services.msc시작합니다. - 서비스가 시작되지 않으면 이벤트 뷰어 오류를 찾습니다.

드라이버 실행 중

전역 보안 액세스 드라이버를 실행해야 합니다.

이 서비스가 실행 중인지 확인하려면 명령 프롬프트에 다음 명령을 입력합니다.

sc query GlobalSecureAccessDriver

드라이버가 실행되고 있지 않은 경우:

- 이벤트 뷰어 열고 전역 보안 액세스 클라이언트 로그에서 이벤트 304를 검색합니다.

- 드라이버가 실행되고 있지 않으면 컴퓨터를 다시 부팅합니다.

-

sc query GlobalSecureAccessDriver명령을 다시 실행합니다. - 문제가 해결되지 않은 상태로 유지되면 전역 보안 액세스 클라이언트를 다시 설치합니다.

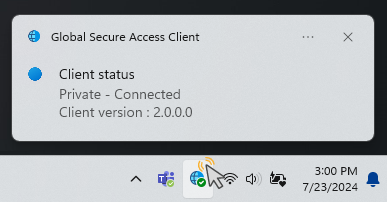

실행 중인 클라이언트 트레이 애플리케이션

GlobalSecureAccessClient.exe 프로세스는 시스템 트레이에서 클라이언트 UX를 실행합니다.

시스템 트레이에 전역 보안 액세스 아이콘이 표시되지 않으면 다음 경로에서 실행할 수 있습니다.

C:\Program Files\Global Secure Access Client\GlobalSecureAccessClient.exe

전달 프로필 레지스트리가 있음

이 테스트는 다음 레지스트리 키가 있는지 확인합니다.

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfile

레지스트리 키가 없는 경우 정책 검색을 강제로 전달합니다.

-

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileTimestamp레지스트리 키가 있는 경우 삭제합니다. - 서비스를 다시 시작합니다

Global Secure Access Policy Retriever Service. - 두 개의 레지스트리 키가 만들어지는지 확인합니다.

- 그렇지 않은 경우 이벤트 뷰어 오류를 찾습니다.

전달 프로필이 예상 스키마와 일치함

이 테스트는 레지스트리의 전달 프로필에 클라이언트가 읽을 수 있는 유효한 형식이 있음을 확인합니다.

이 테스트가 실패하면 다음 단계를 수행하여 테넌트의 가장 업데이트된 전달 프로필을 사용하고 있는지 확인합니다.

- 다음 레지스트리 키를 삭제합니다.

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileTimestamp

- 서비스를 다시 시작합니다

Global Secure Access Policy Retriever Service. - 전역 보안 액세스 클라이언트를 다시 시작합니다.

- 상태 검사를 다시 실행합니다.

- 이전 단계에서 문제가 해결되지 않으면 Global Secure Access 클라이언트를 최신 버전으로 업그레이드합니다.

- 문제가 계속되면 Microsoft 지원 문의하세요.

비상 모드 사용 안 함

중단 모드는 Global Secure Access 클라이언트가 네트워크 트래픽을 Global Secure Access 클라우드 서비스로 터널링하는 것을 방지합니다. 중단 모드에서는 Global Secure Access 포털의 모든 트래픽 프로필이 선택 취소되고 전역 보안 액세스 클라이언트는 트래픽을 터널하지 않을 것으로 예상됩니다.

트래픽을 획득하도록 클라이언트를 설정하고 해당 트래픽을 전역 보안 액세스 서비스로 터널화하려면 다음을 수행합니다.

- Microsoft Entra 관리 센터에 전역 보안 액세스 관리자로 로그인하십시오.

- 글로벌 보안 액세스>>트래픽 전달로 이동합니다.

- 조직의 요구 사항과 일치하는 트래픽 프로필 중 하나 이상을 사용하도록 설정합니다.

전역 보안 액세스 클라이언트는 포털에서 변경한 후 1시간 이내에 업데이트된 전달 프로필을 받아야 합니다.

전달 프로필의 진단 URL

전달 프로필에서 활성화된 각 채널에 대해 이 테스트는 구성에 서비스의 상태를 검색하는 URL이 포함되어 있는지 확인합니다.

상태를 보려면 Global Secure Access 클라이언트 시스템 트레이 아이콘을 두 번 클릭합니다.

이 테스트가 실패하는 경우 일반적으로 전역 보안 액세스의 내부 문제로 인해 발생합니다. Microsoft 지원에 문의하세요.

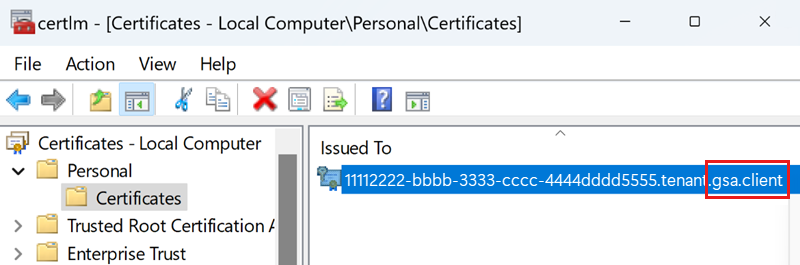

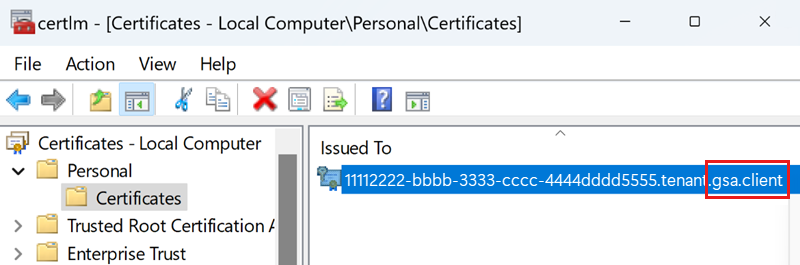

인증 인증서가 있음

이 테스트는 전역 보안 액세스 클라우드 서비스에 대한 mTLS(상호 전송 계층 보안) 연결을 위해 디바이스에 인증서가 있는지 확인합니다.

팁

mTLS가 테넌트에 대해 아직 사용하도록 설정되지 않은 경우 이 테스트는 표시되지 않습니다.

이 테스트가 실패하면 다음 단계를 완료하여 새 인증서에 등록합니다.

- 명령 프롬프트

certlm.msc에서 다음 명령을 입력하여 Microsoft 관리 콘솔을 시작합니다. - 인증서 창에서 개인>

- gsa.client로 끝나는 인증서가 있는 경우 삭제합니다.

- 다음 레지스트리 키를 삭제합니다.

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\CertCommonName - 서비스 MMC에서 전역 보안 액세스 엔진 서비스를 다시 시작합니다.

- 인증서 MMC를 새로 고쳐 새 인증서가 생성되었는지 확인합니다.

새 인증서를 프로비전하는 데 몇 분 정도 걸릴 수 있습니다. - Global Secure Access 클라이언트 이벤트 로그에서 오류가 있는지 확인합니다.

- 상태 검사 테스트를 다시 실행합니다.

인증 인증서가 유효합니다.

이 테스트는 글로벌 보안 액세스 클라우드 서비스에 대한 mTLS 연결에 사용되는 인증 인증서가 유효한지 확인합니다.

팁

mTLS가 테넌트에 대해 아직 사용하도록 설정되지 않은 경우 이 테스트는 표시되지 않습니다.

이 테스트가 실패하면 다음 단계를 완료하여 새 인증서에 등록합니다.

- 명령 프롬프트

certlm.msc에서 다음 명령을 입력하여 Microsoft 관리 콘솔을 시작합니다. - 인증서 창에서 개인>

- gsa.client로 끝나는 인증서를 삭제합니다.

- 다음 레지스트리 키를 삭제합니다.

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\CertCommonName - 서비스 MMC에서 전역 보안 액세스 엔진 서비스를 다시 시작합니다.

- 인증서 MMC를 새로 고쳐 새 인증서가 생성되었는지 확인합니다.

새 인증서를 프로비전하는 데 몇 분 정도 걸릴 수 있습니다. - Global Secure Access 클라이언트 이벤트 로그에서 오류가 있는지 확인합니다.

- 상태 검사 테스트를 다시 실행합니다.

HTTPS를 통한 DNS가 지원되지 않음

전역 보안 액세스 클라이언트가 IP 대상과 달리 FQDN(정규화된 도메인 이름) 대상을 통해 네트워크 트래픽을 획득하려면 클라이언트가 디바이스에서 DNS 서버로 보낸 DNS 요청을 읽어야 합니다. 즉, 전달 프로필에 FQDN 규칙이 포함된 경우 HTTPS를 통해 DNS를 사용하지 않도록 설정해야 합니다.

OS에서 사용할 수 없는 보안 DNS

Windows에서 HTTPS를 통해 DNS를 사용하지 않도록 설정하려면 DoH(HTTPS)를 통한 보안 DNS 클라이언트를 참조하세요.

Important

전역 보안 액세스 클라이언트 상태 검사를 성공적으로 실행하려면 HTTPS를 통해 DNS를 사용하지 않도록 설정해야 합니다.

브라우저에서 사용하지 않도록 설정된 보안 DNS(Microsoft Edge, Chrome, Firefox)

다음 브라우저 각각에 대해 보안 DNS가 비활성화되어 있는지 확인합니다.

Microsoft Edge에서 사용할 수 없는 보안 DNS

Microsoft Edge에서 HTTPS를 통해 DNS를 사용하지 않도록 설정하려면 다음을 수행합니다.

- Microsoft Edge를 시작합니다.

- 설정 및 기타 메뉴를 열고 설정을 선택합니다.

- 개인 정보, 검색 및 서비스를 선택합니다.

- 보안 섹션에서 보안 DNS를 사용하여 웹 사이트 토글의 네트워크 주소를 해제하는 방법을 지정합니다.

Chrome에서 사용할 수 없는 보안 DNS

Google Chrome에서 HTTPS를 통해 DNS를 사용하지 않도록 설정하려면 다음을 수행합니다.

- Chrome을 엽니다.

- 사용자 지정을 선택하고 Google Chrome을 제어한 다음 설정을 선택합니다.

- 개인 정보 및 보안을 선택합니다.

- 보안을 선택합니다.

- 고급 섹션에서 보안 DNS 사용 토글을 해제로 설정합니다.

Firefox에서 사용하지 않도록 설정된 보안 DNS

Mozilla Firefox에서 HTTPS를 통해 DNS를 사용하지 않도록 설정하려면 다음을 수행합니다.

- Firefox를 엽니다.

- 애플리케이션 열기 메뉴 단추를 선택한 다음 설정을 선택합니다.

- 개인 정보 보호 및 보안을 선택합니다.

- HTTPS를 통한 DNS 섹션에서 끄기를 선택합니다.

DNS 응답

이 테스트는 Windows에 구성된 DNS 서버가 DNS 응답을 반환하는지 여부를 확인합니다.

이 테스트가 실패하는 경우:

- 전역 보안 액세스 클라이언트를 일시 중지합니다.

- Windows에 구성된 DNS 서버에 연결할 수 있는지 확인합니다. 예를 들어 도구를 사용하여 "microsoft.com"를 확인해

nslookup보세요. - DNS 서버에 대한 트래픽을 차단하는 방화벽이 없는지 확인합니다.

- 대체 DNS 서버를 구성하고 다시 테스트합니다.

- 전역 보안 액세스 클라이언트를 다시 시작합니다.

받은 매직 IP

이 검사는 클라이언트가 FQDN(정규화된 도메인 이름)에서 트래픽을 가져올 수 있는지 확인합니다.

테스트가 실패하는 경우:

- 클라이언트를 다시 시작하고 다시 테스트합니다.

- Windows를 다시 시작합니다. 이 단계는 드문 경우에서 휘발성 캐시를 삭제해야 할 수 있습니다.

캐시된 토큰

이 테스트는 클라이언트가 Microsoft Entra에 성공적으로 인증되었는지 확인합니다.

캐시된 토큰 테스트가 실패하는 경우:

- 서비스 및 드라이버가 실행 중인지 확인합니다.

- 시스템 트레이 아이콘이 표시되는지 확인합니다.

- 로그인 알림이 나타나면 로그인을 선택합니다.

- 로그인 알림이 표시되지 않으면 알림 센터에 있는지 확인하고 로그인을 선택합니다.

- 디바이스가 조인된 것과 동일한 Microsoft Entra 테넌트 구성원인 사용자로 로그인합니다.

- 네트워크 연결을 확인합니다.

- 시스템 트레이 아이콘을 마우스로 가리키고 조직에서 클라이언트 를 사용하지 않도록 설정하지 않은지 확인합니다.

- 클라이언트를 다시 시작하고 몇 초 동안 기다립니다.

- 이벤트 뷰어 오류를 찾습니다.

IPv4 기본 설정

Global Secure Access는 IPv6 주소가 있는 대상에 대한 트래픽 획득을 아직 지원하지 않습니다. 다음과 같은 경우 IPv6보다 IPv4를 선호하도록 클라이언트를 구성하는 것이 좋습니다.

- 전달 프로필은 FQDN이 아닌 IPv4에서 트래픽을 획득하도록 설정됩니다.

- 이 IP로 확인된 FQDN도 IPv6 주소로 확인됩니다.

IPv6보다 IPv4를 선호하도록 클라이언트를 구성하려면 다음 레지스트리 키를 설정합니다.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters\ Name: DisabledComponents Type: REG_DWORD Value: 0x20 (Hex)

Important

이 레지스트리 값을 변경하려면 컴퓨터를 다시 시작해야 합니다. 자세한 내용은 고급 사용자를 위해 Windows에서 IPv6을 구성하기 위한 지침을 참조 하세요.

DNS로 확인된 에지 호스트 이름

이 테스트는 모든 활성 트래픽 유형(Microsoft 365, 프라이빗 액세스 및 인터넷 액세스)을 확인합니다. 이 테스트가 실패하면 DNS가 Global Secure Access 클라우드 서비스의 호스트 이름을 확인할 수 없으므로 서비스에 연결할 수 없습니다. 이 실패한 테스트는 인터넷 연결 문제 또는 공용 인터넷 호스트 이름을 해결하지 않는 DNS 서버 때문일 수 있습니다.

호스트 이름 확인이 올바르게 작동하는지 확인하려면 다음을 수행합니다.

- 클라이언트를 일시 중지합니다.

- PowerShell 명령을 실행합니다.

Resolve-DnsName -Name <edge's FQDN> - 호스트 이름 확인이 실패하면 다음을 실행해 봅니다.

Resolve-DnsName -Name microsoft.com - DNS 서버가 이 컴퓨터에 대해 구성되어 있는지 확인합니다.

ipconfig /all - 이전 단계에서 문제가 해결되지 않으면 다른 공용 DNS 서버를 설정하는 것이 좋습니다.

Edge에 연결할 수 있습니다.

이 테스트는 모든 활성 트래픽 유형(Microsoft 365, 프라이빗 액세스 및 인터넷 액세스)을 확인합니다. 이 테스트가 실패하면 디바이스에 글로벌 보안 액세스 클라우드 서비스에 대한 네트워크 연결이 없습니다.

테스트가 실패하는 경우:

- 디바이스에 인터넷 연결이 있는지 확인합니다.

- 방화벽 또는 프록시가 에지에 대한 연결을 차단하지 않는지 확인합니다.

- IPv4가 디바이스에서 활성화되어 있는지 확인합니다. 현재 Edge는 IPv4 주소에서만 작동합니다.

- 클라이언트를 중지하고 다시 시도합니다

Test-NetConnection -ComputerName <edge's fqdn> -Port 443. - 공용 네트워크에서 인터넷에 연결된 다른 디바이스에서 PowerShell 명령을 사용해 보세요.

프록시 사용 안 함

이 테스트는 프록시가 디바이스에 구성되어 있는지 여부를 확인합니다. 최종 사용자 디바이스가 인터넷으로 나가는 트래픽에 프록시를 사용하도록 구성된 경우 PAC(프록시 자동 구성) 파일 또는 WPAD(웹 프록시 자동 검색) 프로토콜을 사용하여 클라이언트가 획득한 대상 IP/FQDN을 제외해야 합니다.

PAC 파일 변경

이러한 대상에 대한 HTTP 요청이 프록시로 리디렉션되지 않도록 글로벌 보안 액세스 에지에 터널될 IP/FQDN을 PAC 파일에서 제외로 추가합니다. (이러한 IP/FQDN은 전달 프로필에서 전역 보안 액세스로 터널링되도록 설정됩니다.) 클라이언트의 상태를 제대로 표시하려면 상태 검색에 사용되는 FQDN을 제외 목록에 .edgediagnostic.globalsecureaccess.microsoft.com추가합니다.

제외를 포함하는 예제 PAC 파일:

function FindProxyForURL(url, host) {

if (isPlainHostName(host) ||

dnsDomainIs(host, ".edgediagnostic.globalsecureaccess.microsoft.com") || //tunneled

dnsDomainIs(host, ".contoso.com") || //tunneled

dnsDomainIs(host, ".fabrikam.com")) // tunneled

return "DIRECT"; // For tunneled destinations, use "DIRECT" connection (and not the proxy)

else // for all other destinations

return "PROXY 10.1.0.10:8080"; // route the traffic to the proxy.

}

시스템 변수 추가

프록시를 통해 전역 보안 액세스 트래픽을 라우팅하도록 Global Secure Access 클라이언트를 구성합니다.

- Windows에서 프록시 주소 값으로 명명된

grpc_proxy시스템 환경 변수를 설정합니다. 예들 들어http://10.1.0.10:8080입니다. - 전역 보안 액세스 클라이언트를 다시 시작합니다.

Hyper-V 외부 가상 스위치가 검색되지 않음

Hyper-V 지원:

- 외부 가상 스위치: Global Secure Access Windows 클라이언트는 현재 Hyper-V 외부 가상 스위치가 있는 호스트 컴퓨터를 지원하지 않습니다. 그러나 클라이언트를 가상 머신에 설치하여 트래픽을 Global Secure Access로 터널할 수 있습니다.

- 내부 가상 스위치: 호스트 및 게스트 컴퓨터에 전역 보안 액세스 Windows 클라이언트를 설치할 수 있습니다. 클라이언트는 설치된 컴퓨터의 네트워크 트래픽만 터널합니다. 즉, 호스트 컴퓨터에 설치된 클라이언트는 게스트 머신의 네트워크 트래픽을 터널하지 않습니다.

글로벌 보안 액세스 Windows 클라이언트는 Azure Virtual Machines를 지원합니다.

글로벌 보안 액세스 Windows 클라이언트는 AVD(Azure Virtual Desktop)를 지원합니다.

참고 항목

AVD 다중 세션은 지원되지 않습니다.

터널링 성공

이 테스트는 전달 프로필(Microsoft 365, Private Access 및 Internet Access)의 각 활성 트래픽 프로필을 검사하여 해당 채널의 상태 서비스에 대한 연결이 성공적으로 터널링되었는지 확인합니다.

이 테스트가 실패하는 경우:

- 이벤트 뷰어 오류를 확인합니다.

- 클라이언트를 다시 시작하고 다시 시도합니다.

글로벌 보안 액세스 프로세스 정상(마지막 24시간)

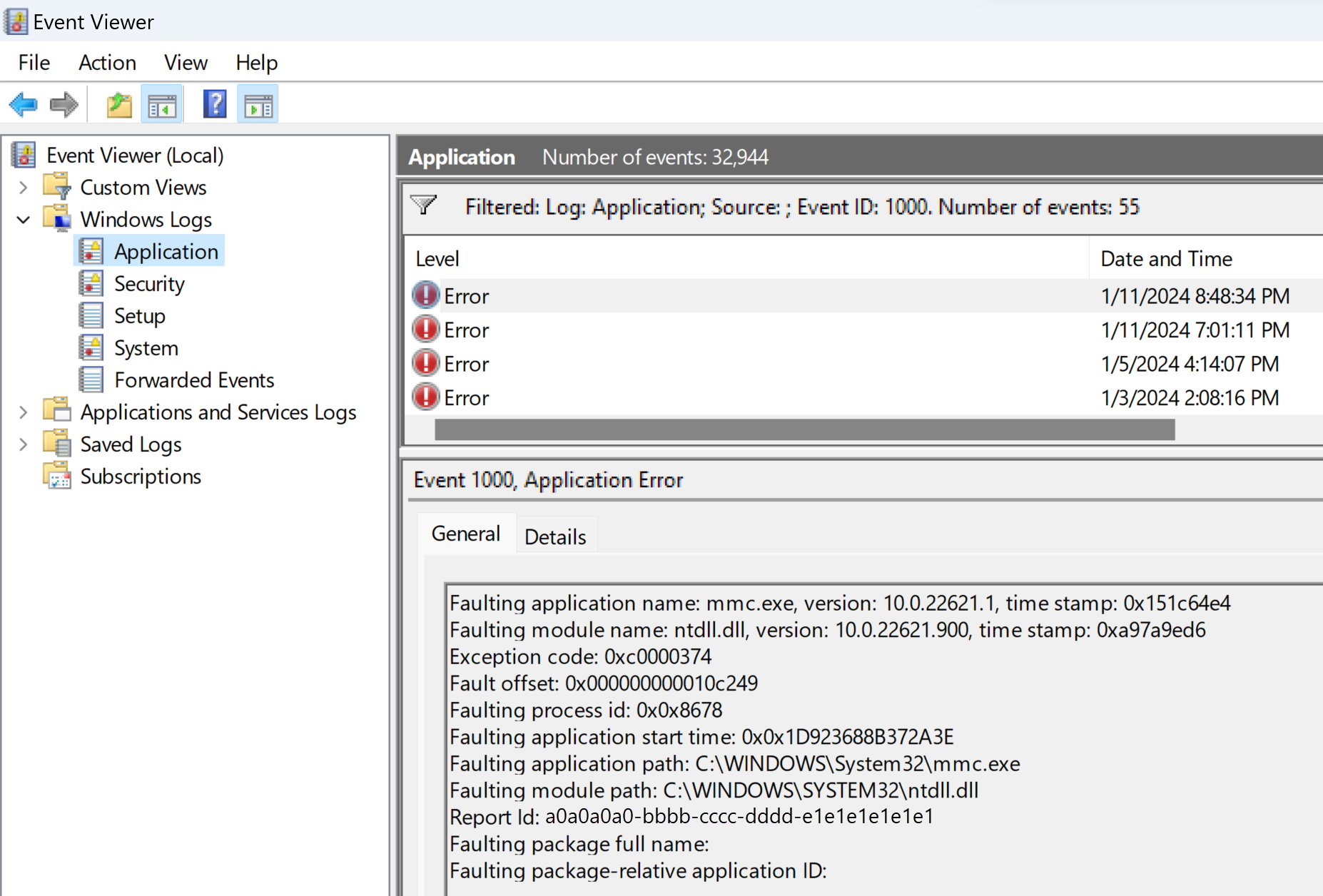

이 테스트가 실패하면 지난 24시간 동안 하나 이상의 클라이언트 프로세스가 충돌했음을 의미합니다.

다른 모든 테스트가 통과하면 클라이언트가 현재 작동해야 합니다. 그러나 프로세스 덤프 파일을 조사하여 향후 안정성을 높이고 프로세스가 중단된 이유를 더 잘 이해하는 것이 도움이 될 수 있습니다.

프로세스가 충돌할 때 프로세스 덤프 파일을 조사하려면 다음을 수행합니다.

- 사용자 모드 덤프 구성:

- 다음 레지스트리 키를 추가합니다.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Windows Error Reporting\LocalDumps -

REG_SZ DumpFolder레지스트리 값을 추가하고 덤프 파일을 저장하려는 기존 DumpFolder에 해당 데이터를 설정합니다.

- 다음 레지스트리 키를 추가합니다.

- 선택한 DumpFolder에서 새 덤프 파일을 만드는 문제를 재현합니다.

- Microsoft 지원 티켓을 열고 덤프 파일과 문제를 재현하는 단계를 첨부합니다.

- 이벤트 뷰어 로그를 검토하고 크래시 이벤트를 필터링합니다(현재 로그 필터링: 이벤트 ID = 1000).

- 필터링된 로그를 파일로 저장하고 로그 파일을 지원 티켓에 첨부합니다.

인터넷 액세스에 대해 QUIC가 지원되지 않음

QUIC는 인터넷 액세스에 대해 아직 지원되지 않으므로 포트 80 UDP 및 443 UDP로의 트래픽을 터널화할 수 없습니다.

팁

QUIC는 현재 프라이빗 액세스 및 Microsoft 365 워크로드에서 지원됩니다.

관리자는 인터넷 액세스에서 완전히 지원되는 TCP를 통해 HTTPS로 대체하도록 클라이언트를 트리거하는 QUIC 프로토콜을 사용하지 않도록 설정할 수 있습니다.

Microsoft Edge에서 QUIC 사용 안 함

Microsoft Edge에서 QUIC를 사용하지 않도록 설정하려면 다음을 수행합니다.

- Microsoft Edge를 엽니다.

- 주소 표시줄에 붙여

edge://flags/#enable-quic넣습니다. - 실험적 QUIC 프로토콜 드롭다운을 사용 안 함으로 설정합니다.

Chrome에서 사용할 수 없는 QUIC

Google Chrome에서 QUIC를 사용하지 않도록 설정하려면 다음을 수행합니다.

- Google Chrome을 엽니다.

- 주소 표시줄에 붙여

chrome://flags/#enable-quic넣습니다. - 실험적 QUIC 프로토콜 드롭다운을 사용 안 함으로 설정합니다.

Mozilla Firefox에서 사용할 수 없는 QUIC

Mozilla Firefox에서 QUIC를 사용하지 않도록 설정하려면:

- Firefox를 엽니다.

- 주소 표시줄에 붙여

about:config넣습니다. -

검색 기본 설정 이름 필드에 붙여넣습니다

network.http.http3.enable. - network.http.http3.enable 옵션을 false로 전환합니다.