OpenID Connect를 외부 ID 공급자로 추가

적용: 회색 X 기호가 포함된 흰색 원  Workforce 테넌트

Workforce 테넌트  외부 테넌트 (자세한 내용 알아보기)

외부 테넌트 (자세한 내용 알아보기)

OIDC(사용자 지정 구성 OpenID Connect) ID 공급자를 사용하여 페더레이션을 설정하면 사용자가 페더레이션된 외부 공급자의 기존 계정을 사용하여 애플리케이션에 등록하고 로그인할 수 있습니다. 이 OIDC 페더레이션을 사용하면 OpenID Connect 프로토콜을 준수하는 다양한 공급자를 사용하여 인증할 수 있습니다.

사용자 흐름의 로그인 옵션에 OIDC ID 공급자를 추가하면 사용자가 등록하고 해당 사용자 흐름에 정의된 등록된 애플리케이션에 로그인할 수 있습니다. OIDC ID 공급자의 자격 증명을 사용하여 이 작업을 수행할 수 있습니다. (고객을 위한

필수 구성 요소

- 외부 임차인.

- 테넌트에 등록된 애플리케이션.

- 등록 및 로그인 사용자의 흐름.

OpenID Connect 아이덴티티 공급자 설정

사용자를 ID 공급자에 페더레이션하려면 먼저 Microsoft Entra ID 테넌트에서 페더레이션 요청을 수락하도록 ID 공급자를 준비해야 합니다. 이렇게 하려면 리디렉션 URI를 채우고 인식할 ID 공급자에 등록해야 합니다.

다음 단계로 이동하기 전에 다음과 같이 리디렉션 URI를 채웁니다.

https://<tenant-subdomain>.ciamlogin.com/<tenant-ID>/federation/oauth2

https://<tenant-subdomain>.ciamlogin.com/<tenant-subdomain>.onmicrosoft.com/federation/oauth2

ID 공급자를 통해 로그인 및 회원가입을 활성화합니다.

ID 공급자의 계정으로 사용자에 대한 로그인 및 등록을 사용하도록 설정하려면 Microsoft Entra ID를 ID 공급자의 애플리케이션으로 등록해야 합니다. 이 단계를 통해 ID 공급자는 페더레이션을 위해 Microsoft Entra ID에 토큰을 인식하고 발급할 수 있습니다. 채워진 리디렉션 URI를 사용하여 애플리케이션을 등록합니다. ID 공급자 구성의 세부 정보를 저장하여 Microsoft Entra 외부 ID 테넌트에서 페더레이션을 설정합니다.

페더레이션 설정

Microsoft Entra 외부 ID에서 ID 공급자와의 OpenID 연결 페더레이션을 구성하려면 다음 설정이 필요합니다.

- 잘 알려진 엔드포인트

- 발급자 URI

- 클라이언트 ID

- 클라이언트 인증 방법

- 클라이언트 암호

- 범위

- 응답 유형

-

클레임 매핑

- 하위

- 이름

- 이름(개인 이름)

- 성(성씨)

- 전자 메일(필수)

- 이메일_검증됨

- 전화번호

- 전화번호_인증됨

- 주소

- 지역

- 지역

- 우편번호

- 나라

관리 센터에서 새 OpenID Connect 인증 공급자 구성

ID 공급자를 구성한 후 이 단계에서는 Microsoft Entra 관리 센터에서 새 OpenID 연결 페더레이션을 구성합니다.

Microsoft Entra 관리 센터에 적어도 외부 ID 공급자 관리자로 로그인합니다.

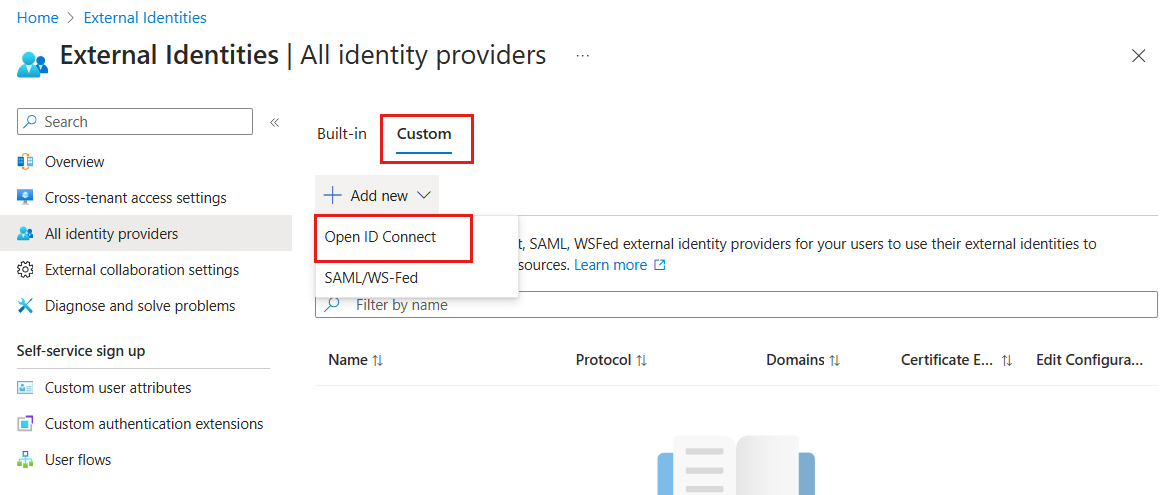

ID>외부 ID>모든 ID 공급자로 이동하세요.

사용자 지정 탭을 선택한 다음 새>열기 ID 연결추가를 선택합니다.

ID 공급자에 대해 다음 세부 정보를 입력합니다.

표시 이름: 로그인 및 등록 흐름 중에 사용자에게 표시될 ID 공급자의 이름입니다. 예를 들어 IdP 이름으로 로그인하기 또는 IdP 이름으로 가입하기.

잘 알려진 엔드포인트(메타데이터 URI라고도 함)는 ID 공급자에 대한 구성 정보를 가져오는 OIDC 검색 URI입니다. 잘 알려진 위치에서 검색할 응답은 OAuth 2.0 엔드포인트 위치를 포함하여 JSON 문서입니다. 메타데이터 문서에는 최소한

issuer,authorization_endpoint,token_endpoint,token_endpoint_auth_methods_supported,response_types_supported,subject_types_supported및jwks_uri속성이 포함되어야 합니다. 자세한 내용은 OpenID Connect 디스커버리 사양을 참조하세요.OpenID 발급자 URI: 애플리케이션에 대한 액세스 토큰을 발급하는 ID 공급자의 엔터티입니다. 예를 들어 OpenID Connect를 사용하여 Azure AD B2C와(과) 페더레이션을 구성하는 경우, "발급자" 태그가 있는 검색 URI에서 발급자 URI를 가져올 수 있으며, 다음과 같이 표시됩니다:

https://login.b2clogin.com/{tenant}/v2.0/. 발급자 URI는 https 스키마를 사용하는 대/소문자 구분 URL로, 스키마, 호스트 및 선택적으로 포트 번호와 경로 구성 요소를 포함하며 쿼리 또는 조각 구성 요소는 포함하지 않습니다.

메모

다른 Microsoft Entra 테넌트를 외부 ID 공급자로 구성하는 것은 현재 지원되지 않습니다. 따라서 발급자 URI의

microsoftonline.com도메인은 허용되지 않습니다.- 클라이언트 ID 및 클라이언트 비밀 ID 공급자가 등록된 애플리케이션 서비스를 식별하는 데 사용하는 식별자입니다. client_secret 인증을 선택한 경우 클라이언트 암호를 제공해야 합니다. private_key_jwt 선택하면 속성 jwks_uri 통해 검색할 수 있는 OpenID 공급자 메타데이터(잘 알려진 엔드포인트)에 프라이빗 키를 제공해야 합니다.

-

클라이언트 인증 토큰 엔드포인트를 사용하여 ID 공급자를 인증하는 데 사용할 클라이언트 인증 방법의 유형입니다.

client_secret_post,client_secret_jwt및private_key_jwt인증 방법이 지원됩니다.

메모

가능한 보안 문제로 인해 client_secret_basic 클라이언트 인증 방법은 지원되지 않습니다.

-

범위 ID 공급자에서 수집하려는 정보 및 사용 권한을 정의합니다(예:

openid profile). ID 공급자로부터 ID 토큰을 받으려면 OpenID Connect 요청에 반드시 범위 내에openid값이 포함되어야 합니다. 다른 범위는 공백으로 구분하여 추가할 수 있습니다. OpenID Connect 설명서 참조하여profile,email등과 같은 다른 범위를 사용할 수 있는지 확인합니다. -

응답 유형은 ID 공급자의

authorization_endpoint로 초기 호출 시 다시 전송되는 정보의 종류를 설명합니다. 현재는code응답 유형만 지원됩니다. 현재id_token및token지원되지 않습니다.

다음: 클레임 매핑을 선택하여 클레임 매핑을 구성하거나, 검토 + 만들기를 선택하여 아이덴티티 공급자를 추가할 수 있습니다.

메모

Microsoft는 사용하지 말 것을암시적 허용 흐름 또는 ROPC 흐름을 권장합니다. 따라서 OpenID Connect 외부 ID 공급자 구성은 이러한 흐름을 지원하지 않습니다. 권장되는 SPA 지원 방법은 OIDC 페더레이션 구성을 통해 지원되는 OAuth 2.0 권한 부여 코드 흐름(PKCE 포함)입니다.

사용자 흐름에 OIDC ID 공급자 추가

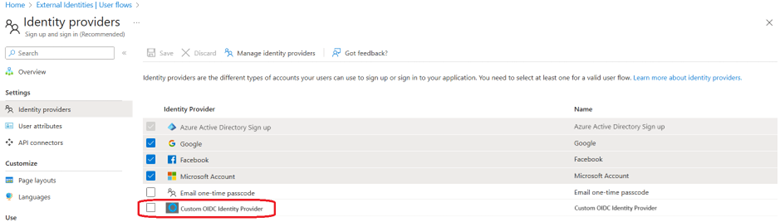

이 시점에서 OIDC ID 공급자는 Microsoft Entra ID에 설정되었지만 로그인 페이지에서는 아직 사용할 수 없습니다. 사용자 흐름에 OIDC ID 공급자를 추가하려면 다음을 수행합니다.

외부 테넌트에서 ID>외부 ID>사용자 흐름으로 이동합니다.

OIDC ID 공급자를 추가할 사용자 흐름을 선택합니다.

설정에서 ID 공급자를 선택합니다.

다른 ID 공급자아래, OIDC ID 공급자선택합니다.

저장을 선택합니다.