장치 상태를 사용하여 복원력 빌드

Microsoft Entra ID로 디바이스 상태를 사용하도록 설정하면 관리자는 디바이스 상태에 따라 애플리케이션에 대한 액세스를 제어하는 조건부 액세스 정책을 작성할 수 있습니다. 디바이스 상태를 사용하도록 설정하면 리소스 액세스에 대한 강력한 인증 요구 사항을 충족하고 다단계 인증 요청이 줄어들며 복원력이 개선됩니다.

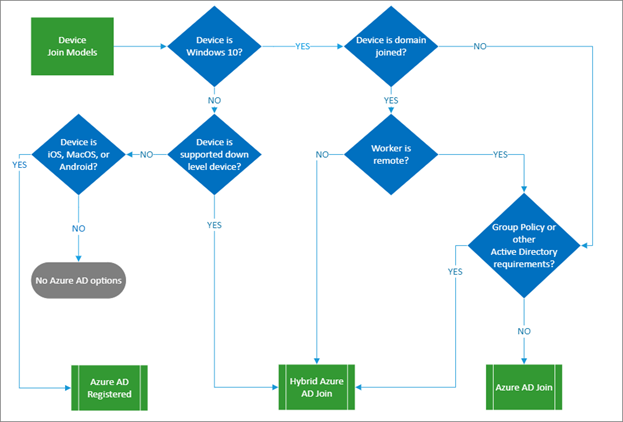

다음 순서도는 디바이스 상태를 사용하도록 설정하는 Microsoft Entra ID에 디바이스를 온보딩하는 방법을 보여 줍니다. 조직에서는 두 가지 이상의 방법을 사용할 수 있습니다.

디바이스 상태를 사용하면 대부분의 경우 사용자는 기본 새로 고침 토큰(PRT)을 통해 리소스에 대한 SSO(Single Sign-On)를 경험하게 됩니다. PRT에는 사용자 및 디바이스에 대한 클레임이 포함되어 있습니다. 이러한 클레임을 사용하여 디바이스에서 애플리케이션에 액세스하기 위한 인증 토큰을 가져올 수 있습니다. PRT는 14일 동안 유효하며 사용자가 디바이스를 적극적으로 사용하는 동안에는 계속 갱신되므로 사용자는 복원력을 얻게 됩니다. PRT가 다단계 인증 클레임을 가져오는 방법에 대한 자세한 내용은 PRT가 MFA 클레임을 가져오는 시기를 참조하세요.

디바이스 상태는 어떻게 도움이 되나요?

PRT가 애플리케이션에 대한 액세스를 요청하면 Microsoft Entra ID가 해당 디바이스, 세션 및 MFA 클레임을 신뢰할 수 있습니다. 관리자가 디바이스 기반 제어 또는 다단계 인증 제어가 필요한 정책을 만들면 MFA를 시도하지 않고도 디바이스 상태를 통해 정책 요구 사항을 충족할 수 있습니다. 사용자는 동일한 디바이스에서 더 많은 MFA 프롬프트를 볼 수 없습니다. 이를 통해 Microsoft Entra 다단계 인증 서비스 중단이나 지역 통신 공급자와 같은 종속성에 대한 복원력이 향상됩니다.

디바이스 상태는 어떻게 구현해야 하나요?

- 회사 소유 Windows 디바이스에 대해 Microsoft Entra Hybrid 조인 및 Microsoft Entra 조인을 사용하도록 설정하고 가능하면 조인하도록 요구합니다. 가능하지 않은 경우 등록해야 합니다. 조직에 이전 버전의 Windows가 있는 경우 Windows 10을 사용하도록 해당 디바이스를 업그레이드합니다.

- PRT를 사용하여 웹 애플리케이션에 대해 Seamless SSO를 지원하는 Microsoft Single Sign On 확장이 포함된 Microsoft Edge 또는 Google Chrome을 사용하도록 사용자 브라우저 액세스를 표준화합니다.

- 개인 또는 회사 소유의 iOS 및 Android 디바이스에는 Microsoft Authenticator 앱을 배포합니다. MFA 및 암호 없는 로그인 기능 외에도 Microsoft Authenticator 앱은 최종 사용자에게 더 적은 수의 인증 메시지를 표시하는 조정된 인증을 통해 네이티브 애플리케이션 전반에 걸쳐 SSO(Single Sign-On)를 지원합니다.

- 개인 또는 회사 소유의 iOS 및 Android 디바이스에 대해 모바일 애플리케이션 관리를 사용하여 인증 요청 수를 줄이면서 회사 리소스에 안전하게 액세스할 수 있습니다.

- macOS 디바이스의 경우 Apple 디바이스용 Microsoft Enterprise SSO 플러그 인(미리 보기)을 사용하여 디바이스를 등록하고 브라우저 및 네이티브 Microsoft Entra 애플리케이션 전체에 SSO를 제공합니다. 그런 다음 환경에 따라 Microsoft Intune 또는 Jamf Pro와 관련된 단계를 따릅니다.

다음 단계

관리자 및 설계자를 위한 복원력 리소스

- 자격 증명 관리를 사용하여 복원력 빌드

- CAE(연속 액세스 평가)를 사용하여 복원력 빌드

- 외부 사용자 인증에서 복원력 빌드

- 하이브리드 인증에서 복원력 빌드

- 응용 프로그램 프록시를 사용하여 응용 프로그램 액세스에서 복원력 빌드