Office 365용 Microsoft Defender 위협 Explorer 및 실시간 검색 정보

팁

Office 365용 Microsoft Defender 플랜 2의 기능을 무료로 사용해 볼 수 있다는 사실을 알고 계셨나요? Microsoft Defender 포털 평가판 허브에서 90일 Office 365용 Defender 평가판을 사용합니다. Office 365용 Microsoft Defender 시도에서 누가 등록하고 평가판을 사용할 수 있는지에 대해 알아봅니다.

구독에 포함되거나 추가 기능으로 구매한 Office 365용 Microsoft Defender Microsoft 365 조직에는 Explorer(위협 Explorer라고도 함) 또는 실시간 검색이 있습니다. 이러한 기능은 보안 운영(SecOps) 팀이 위협을 조사하고 대응하는 데 도움이 되는 강력한 거의 실시간 보고 도구입니다.

구독에 따라 위협 Explorer 또는 실시간 검색은 의 Microsoft Defender 포털https://security.microsoft.com에 있는 Email & 협업 섹션에서 사용할 수 있습니다.

실시간 검색은 Office 365용 Defender 플랜 1에서 사용할 수 있습니다. 실시간 검색 페이지는 에서 https://security.microsoft.com/realtimereportsv3직접 사용할 수 있습니다.

위협 ExplorerOffice 365용 Defender 플랜 2에서 사용할 수 있습니다. Explorer 페이지는 에서 https://security.microsoft.com/threatexplorerv3직접 사용할 수 있습니다.

위협 Explorer 실시간 검색과 동일한 정보와 기능을 포함하지만 다음과 같은 추가 기능이 있습니다.

- 더 많은 보기.

- 쿼리를 저장하는 옵션을 포함하여 추가 속성 필터링 옵션입니다.

- 더 많은 작업.

Office 365용 Defender 플랜 1과 플랜 2의 차이점에 대한 자세한 내용은 Office 365용 Defender 플랜 1과 플랜 2 치트 시트를 참조하세요.

이 문서의 나머지 부분에는 위협 Explorer 및 실시간 검색에서 사용할 수 있는 보기 및 기능이 설명되어 있습니다.

팁

위협 Explorer 및 실시간 검색을 사용하는 전자 메일 시나리오는 다음 문서를 참조하세요.

위협 Explorer 및 실시간 검색에 대한 권한 및 라이선스

Explorer 또는 실시간 검색을 사용하려면 권한이 할당되어야 합니다. 다음과 같은 옵션을 선택할 수 있습니다.

-

MICROSOFT DEFENDER XDR RBAC(통합 역할 기반 액세스 제어)(협업>을 Email & 경우Office 365용 Defender 권한은 활성입니다

. PowerShell이 아닌 Defender 포털에만 영향을 줍니다.

. PowerShell이 아닌 Defender 포털에만 영향을 줍니다.- 이메일 및 Teams 메시지 헤더에 대한 읽기 액세스: 보안 작업/원시 데이터(전자 메일 & 공동 작업)/Email & 협업 메타데이터(읽기).

- 전자 메일 메시지 미리 보기 및 다운로드: 보안 작업/원시 데이터(전자 메일 & 협업)/Email & 공동 작업 콘텐츠(읽기).

- 악의적인 이메일 수정: 보안 작업/보안 데이터/Email & 협업 고급 작업(관리).

-

Microsoft Defender 포털에서 공동 작업 권한을 Email &.

-

전체 액세스: 조직 관리 또는 보안 관리자 역할 그룹의 멤버 자격. 사용 가능한 모든 작업을 수행하려면 더 많은 권한이 필요합니다.

- 메시지 미리 보기 및 다운로드: 기본적으로 데이터 조사자 또는 eDiscovery 관리자 역할 그룹에만 할당되는 미리 보기 역할이 필요합니다. 또는 미리 보기 역할이 할당된 새 역할 그룹을 만들고 사용자를 사용자 지정 역할 그룹에 추가할 수 있습니다.

- 사서함에서 메시지 이동 및 삭제: 기본적으로 데이터 조사자 또는 조직 관리 역할 그룹에만 할당되는 검색 및 제거 역할이 필요합니다. 또는 검색 및 제거 역할이 할당된 새 역할 그룹을 만들고 사용자를 사용자 지정 역할 그룹에 추가할 수 있습니다.

- 읽기 전용 액세스: 보안 읽기 권한자 역할 그룹의 멤버 자격입니다.

-

전체 액세스: 조직 관리 또는 보안 관리자 역할 그룹의 멤버 자격. 사용 가능한 모든 작업을 수행하려면 더 많은 권한이 필요합니다.

-

Microsoft Entra 권한: 이러한 역할의 멤버 자격은 사용자에게 Microsoft 365의 다른 기능에 필요한 권한과 권한을 제공합니다.

모든 권한: 전역 관리자 또는 보안 관리자* 역할의 멤버 자격입니다.

위협 Explorer: 보안 관리자 또는 보안 읽기 권한자 역할의 멤버 자격에서 이름으로 Exchange 메일 흐름 규칙(전송 규칙)을 검색합니다.

읽기 전용 액세스: 전역 읽기 권한자 또는 보안 읽기 권한자 역할의 멤버 자격입니다.

중요

* 사용 권한이 가장 적은 역할을 사용하는 것이 좋습니다. 사용 권한이 낮은 계정을 사용하면 organization 대한 보안을 개선하는 데 도움이 됩니다. 전역 관리자는 기존 역할을 사용할 수 없는 경우 긴급 시나리오로 제한해야 하는 매우 권한이 높은 역할입니다.

팁

최종 사용자 스팸 알림 및 시스템 생성 메시지는 위협 Explorer 사용할 수 없습니다. 이러한 유형의 메시지는 재정의할 메일 흐름 규칙(전송 규칙이라고도 함)이 있는 경우 사용할 수 있습니다.

감사 로그 항목은 관리자가 전자 메일 메시지를 미리 보거나 다운로드할 때 생성됩니다. 사용자가 관리자 감사 로그에서 AdminMailAccess 활동을 검색할 수 있습니다. 자세한 내용은 새 검색 감사를 참조하세요.

위협 Explorer 또는 실시간 검색을 사용하려면 Office 365용 Defender 라이선스(구독 또는 추가 기능 라이선스에 포함)를 할당받아야 합니다.

위협 Explorer 또는 실시간 검색에는 할당된 Office 365용 Defender 라이선스가 있는 사용자의 데이터가 포함됩니다.

위협 Explorer 및 실시간 검색 요소

위협 Explorer 및 실시간 검색에는 다음 요소가 포함됩니다.

보기: 위협별 검색을 구성하는 페이지 위쪽의 탭입니다. 보기는 페이지의 나머지 데이터 및 옵션에 영향을 줍니다.

다음 표에서는 위협 Explorer 및 실시간 검색에서 사용 가능한 보기를 나열합니다.

보기 위협

탐색기실시간

탐지설명 모든 전자 메일 ✔ 위협 Explorer 대한 기본 보기입니다. 외부 사용자가 organization(인바운드)로 보낸 모든 전자 메일 메시지, 외부 사용자에게 organization 내부 사용자가 보낸 전자 메일 메시지(아웃바운드), organization 내부 사용자 간에 전송된 전자 메일 메시지(조직 내)에 대한 정보입니다. 맬웨어 ✔ ✔ 실시간 검색에 대한 기본 보기입니다. 맬웨어가 포함된 전자 메일 메시지에 대한 정보입니다. 피싱 ✔ ✔ 피싱 위협이 포함된 전자 메일 메시지에 대한 정보입니다. 캠페인 ✔ 계획 2를 Office 365용 Defender 조정된 피싱 또는 맬웨어 캠페인의 일부로 식별된 악성 메일에 대한 정보입니다. 콘텐츠 맬웨어 ✔ ✔ 다음 기능에 의해 검색된 악성 파일에 대한 정보: URL 클릭 ✔ 사용자가 전자 메일 메시지, Teams 메시지, SharePoint 파일 및 OneDrive 파일의 URL을 클릭하는 방법에 대한 정보입니다. 이러한 보기는 위협 Explorer 실시간 검색 간의 차이점을 포함하여 이 문서에서 자세히 설명합니다.

날짜/시간 필터: 기본적으로 보기는 어제와 오늘까지 필터링됩니다. 날짜 필터를 변경하려면 날짜 범위를 선택한 다음, 최대 30일 전 의 시작 날짜 및 종료 날짜 값을 선택합니다.

속성 필터(쿼리): 사용 가능한 메시지, 파일 또는 위협 속성으로 보기의 결과를 필터링합니다. 사용 가능한 필터링 가능한 속성은 보기에 따라 달라집니다. 일부 속성은 여러 보기에서 사용할 수 있지만 다른 속성은 특정 보기로 제한됩니다.

각 보기에 사용 가능한 속성 필터는 위협 Explorer 실시간 검색 간의 차이점을 포함하여 이 문서에 나열되어 있습니다.

속성 필터를 만드는 지침은 위협 Explorer 속성 필터 및 실시간 검색을 참조하세요.

위협 Explorer 위협 Explorer 섹션의 저장된 쿼리에 설명된 대로 나중에 사용할 쿼리를 저장할 수 있습니다.

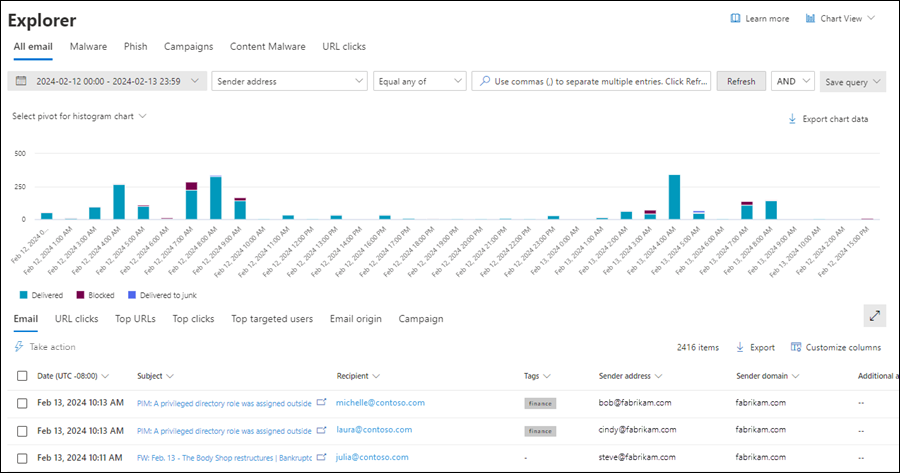

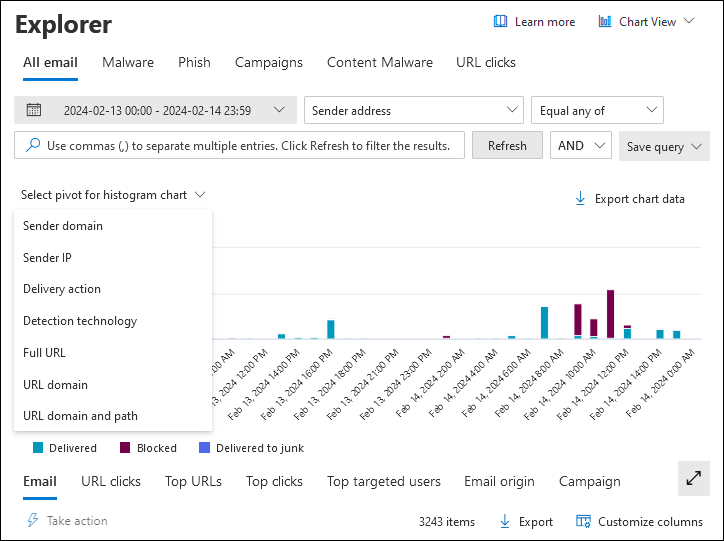

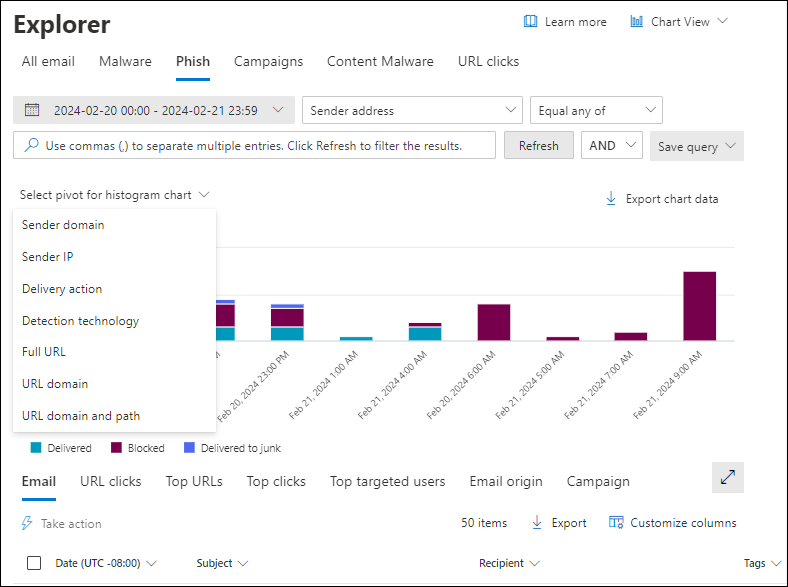

차트: 각 보기에는 필터링되거나 필터링되지 않은 데이터의 시각적 집계 표현이 포함됩니다. 사용 가능한 피벗을 사용하여 다양한 방식으로 차트를 구성할 수 있습니다.

차트 데이터 내보내기를 사용하여

필터링되거나 필터링되지 않은 차트 데이터를 CSV 파일로 내보내는 경우가 많습니다.

필터링되거나 필터링되지 않은 차트 데이터를 CSV 파일로 내보내는 경우가 많습니다.이 문서에서는 위협 Explorer 실시간 검색 간의 차이점을 포함하여 차트와 사용 가능한 피벗에 대해 자세히 설명합니다.

팁

세부 정보 영역의 크기를 최대화하는 페이지에서 차트를 제거하려면 다음 방법 중 하나를 사용합니다.

- 페이지 위쪽에서 차트 보기>

목록 보기를 선택합니다

목록 보기를 선택합니다 .

. - 차트와 세부 정보 영역 사이에 목록 보기 표시를 선택합니다

.

.

- 페이지 위쪽에서 차트 보기>

세부 정보 영역: 보기의 세부 정보 영역에는 일반적으로 필터링되거나 필터링되지 않은 데이터가 포함된 테이블이 표시됩니다. 사용 가능한 보기(탭)를 사용하여 세부 정보 영역의 데이터를 다양한 방식으로 구성할 수 있습니다. 예를 들어 보기에는 차트, 지도 또는 다른 테이블이 포함될 수 있습니다.

세부 정보 영역에 테이블이 포함된 경우 내보내기를 사용하여

필터링되거나 필터링되지 않은 결과를 CSV 파일로 최대 200,000개까지 선택적으로 내보낼 수 있습니다.

필터링되거나 필터링되지 않은 결과를 CSV 파일로 최대 200,000개까지 선택적으로 내보낼 수 있습니다.팁

내보내기 플라이아웃에서 내보낼 사용 가능한 속성의 일부 또는 전부를 선택할 수 있습니다. 선택 항목은 사용자별로 저장됩니다. Incognito 또는 InPrivate 검색 모드의 선택은 웹 브라우저를 닫을 때까지 저장됩니다.

위협 Explorer 모든 전자 메일 보기

위협 Explorer 모든 전자 메일 보기에는 모든 인바운드, 아웃바운드 및 조직 내 전자 메일 메시지에 대한 정보가 표시됩니다. 보기에는 악의적이고 악의적이 아닌 전자 메일이 표시됩니다. 예시:

- Email 피싱 또는 맬웨어를 식별했습니다.

- Email 스팸 또는 대량으로 식별됩니다.

- Email 위협 없이 식별됩니다.

이 보기는 위협 Explorer 기본값입니다. Defender 포털https://security.microsoft.com의 Explorer 페이지에서 모든 전자 메일 보기를 열려면 Email & 협업>Explorer>모든 전자 메일 탭으로 이동합니다. 또는 를 사용하여 https://security.microsoft.com/threatexplorerv3Explorer 페이지로 직접 이동한 다음 모든 전자 메일 탭이 선택되어 있는지 확인합니다.

위협 Explorer 모든 전자 메일 보기의 필터링 가능한 속성

기본적으로 속성 필터는 데이터에 적용되지 않습니다. 필터(쿼리)를 만드는 단계는 이 문서의 뒷부분에 있는 위협 Explorer 필터 및 실시간 검색 섹션에 설명되어 있습니다.

모든 전자 메일 보기의 배달 작업 상자에서 사용할 수 있는 필터링 가능한 속성은 다음 표에 설명되어 있습니다.

| 속성 | 유형 |

|---|---|

| 기본 | |

| 보낸 사람 주소 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 받는 사람 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 보낸 사람 도메인 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 받는 사람 도메인 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 제목 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 보낸 사람 표시 이름 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 주소에서 보낸 사람 메일 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 도메인에서 보낸 사람 메일 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 반환 경로 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 경로 도메인 반환 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 맬웨어 패밀리 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 태그 | 텍스트. 여러 값을 쉼표로 구분합니다. 사용자 태그에 대한 자세한 내용은 사용자 태그를 참조하세요. |

| 가장된 도메인 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 가장된 사용자 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| Exchange 전송 규칙 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 데이터 손실 방지 규칙 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 컨텍스트 | 하나 이상의 값을 선택합니다.

|

| 커넥터 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 배달 작업 | 하나 이상의 값을 선택합니다.

|

| 추가 작업 | 하나 이상의 값을 선택합니다.

|

| 방향성 | 하나 이상의 값을 선택합니다.

|

| 검색 기술 | 하나 이상의 값을 선택합니다.

|

| 원래 배달 위치 | 하나 이상의 값을 선택합니다.

|

| 최신 배달 위치 | 원래 배달 위치와 동일한 값 |

| 피싱 신뢰도 수준 | 하나 이상의 값을 선택합니다.

|

| 기본 재정의 | 하나 이상의 값을 선택합니다.

|

| 기본 재정의 원본 | 메시지에는 재정의 소스에서 식별된 대로 여러 개의 허용 또는 차단 재정의가 있을 수 있습니다. 궁극적으로 메시지를 허용하거나 차단한 재정의는 기본 재정의 원본에서 식별됩니다. 하나 이상의 값을 선택합니다.

|

| 원본 재정의 | 기본 재정의 원본과 동일한 값 |

| 정책 유형 | 하나 이상의 값을 선택합니다.

|

| 정책 작업 | 하나 이상의 값을 선택합니다.

|

| 위협 유형 | 하나 이상의 값을 선택합니다.

|

| 전달된 메시지 | 하나 이상의 값을 선택합니다.

|

| 메일 그룹 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| Email 크기 | 정수. 여러 값을 쉼표로 구분합니다. |

| 고급 | |

| 인터넷 메시지 ID | 텍스트. 여러 값을 쉼표로 구분합니다. 메시지 헤더의 메시지 ID 헤더 필드에서 사용할 수 있습니다. 예제 값은 (꺾쇠 괄호 참고)입니다 <08f1e0f6806a47b4ac103961109ae6ef@server.domain> . |

| 네트워크 메시지 ID | 텍스트. 여러 값을 쉼표로 구분합니다. 메시지 헤더의 X-MS-Exchange-Organization-Network-Message-Id 헤더 필드에서 사용할 수 있는 GUID 값입니다. |

| 보낸 사람 IP | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 첨부 파일 SHA256 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 클러스터 ID | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 경고 ID | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 경고 정책 ID | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 캠페인 ID | 텍스트. 여러 값을 쉼표로 구분합니다. |

| ZAP URL 신호 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| URL | |

| URL 수 | 정수. 여러 값을 쉼표로 구분합니다. |

| URL domain² | 텍스트. 여러 값을 쉼표로 구분합니다. |

| URL 도메인 및 path² | 텍스트. 여러 값을 쉼표로 구분합니다. |

| URL² | 텍스트. 여러 값을 쉼표로 구분합니다. |

| URL path² | 텍스트. 여러 값을 쉼표로 구분합니다. |

| URL 원본 | 하나 이상의 값을 선택합니다.

|

| 평결 클릭 | 하나 이상의 값을 선택합니다.

|

| URL 위협 | 하나 이상의 값을 선택합니다.

|

| 파일 | |

| 첨부 파일 수 | 정수. 여러 값을 쉼표로 구분합니다. |

| 첨부 파일 이름 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 파일 형식 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| File Extension(파일 확장명) | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 파일 크기 | 정수. 여러 값을 쉼표로 구분합니다. |

| 인증 | |

| SPF | 하나 이상의 값을 선택합니다.

|

| DKIM | 하나 이상의 값을 선택합니다.

|

| DMARC | 하나 이상의 값을 선택합니다.

|

| 합성물 | 하나 이상의 값을 선택합니다.

|

팁

1 최신 배달 위치에 는 메시지에 대한 최종 사용자 작업이 포함되지 않습니다. 예를 들어 사용자가 메시지를 삭제하거나 메시지를 보관 파일 또는 PST 파일로 이동한 경우입니다.

원래 배달 위치최신 배달 위치/ 및/또는 배달 작업에알 수 없음 값이 있는 시나리오가 있습니다. 예시:

- 메시지가 배달되었지만(배달 작업은배달됨) 받은 편지함 규칙에서 받은 편지함 또는 정크 Email 폴더(예: 초안 또는 보관 폴더)가 아닌 기본 폴더로 메시지를 이동했습니다.

- ZAP는 배달 후 메시지를 이동하려고 했지만 메시지를 찾을 수 없습니다(예: 사용자가 메시지를 이동하거나 삭제함).

² 기본적으로 URL 검색은 다른 값을 명시적으로 지정하지 않는 한 에 매핑 http됩니다. 예시:

-

URL, URL 도메인 및 URL 도메인 및 경로의

http://접두사를 사용 및 사용하지 않고 검색하면 동일한 결과가 표시됩니다. -

URL에서 접두사를

https://검색합니다. 값을 지정하지 않으면 접두사를http://가정합니다. -

/URL 경로의 시작과 끝에서 URL 도메인, URL 도메인 및 경로 필드는 무시됩니다. -

/URL 필드의 끝에 있는 는 무시됩니다.

위협 Explorer 모든 전자 메일 보기의 차트 피벗

차트에는 기본 보기가 있지만 히스 토그램 차트에 대한 피벗 선택 에서 값을 선택하여 필터링되거나 필터링되지 않은 차트 데이터가 구성되고 표시되는 방식을 변경할 수 있습니다.

사용 가능한 차트 피벗은 다음 하위 섹션에 설명되어 있습니다.

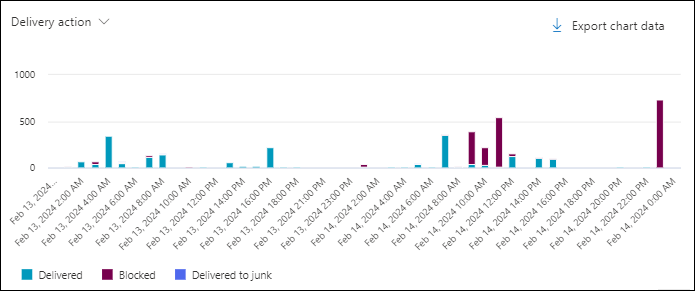

위협 Explorer 모든 전자 메일 보기의 배달 작업 차트 피벗

이 피벗은 기본적으로 선택되지 않지만 배달 작업은모든 전자 메일 보기의 기본 차트 피벗입니다.

배달 작업 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 메시지에 대해 수행된 작업을 기준으로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 배달 작업의 수가 표시됩니다.

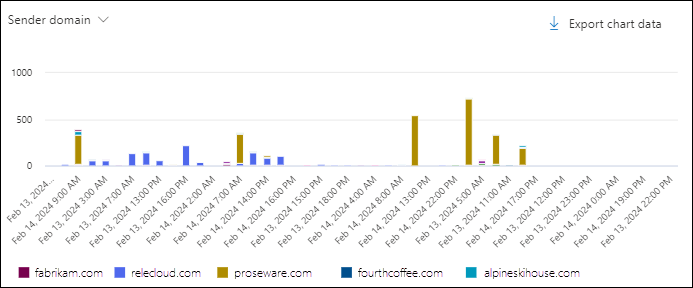

위협 Explorer 모든 전자 메일 보기의 보낸 사람 도메인 차트 피벗

보낸 사람 도메인 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 메시지의 도메인별로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 보낸 사람 도메인의 수가 표시됩니다.

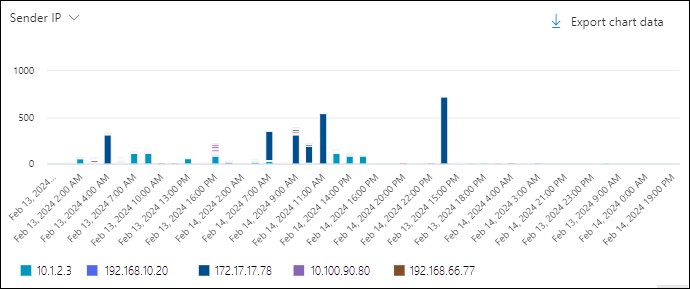

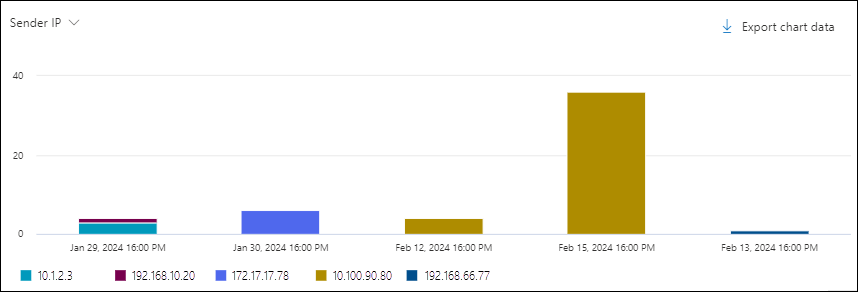

위협 Explorer 모든 전자 메일 보기의 보낸 사람 IP 차트 피벗

보낸 사람 IP 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 메시지의 원본 IP 주소를 기준으로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 보낸 사람 IP 주소의 수가 표시됩니다.

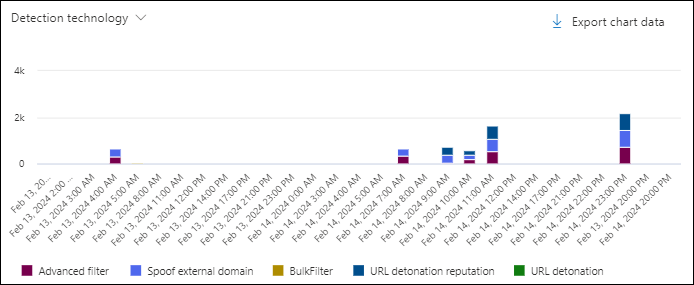

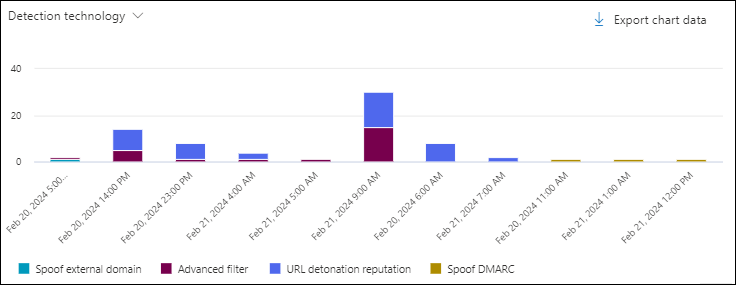

위협 Explorer 모든 전자 메일 보기의 검색 기술 차트 피벗

검색 기술 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 메시지를 식별하는 기능을 기준으로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 검색 기술의 수가 표시됩니다.

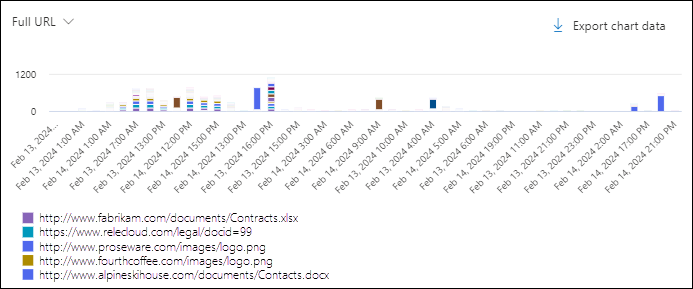

위협 Explorer 모든 전자 메일 보기의 전체 URL 차트 피벗

전체 URL 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 메시지의 전체 URL별로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 전체 URL의 개수가 표시됩니다.

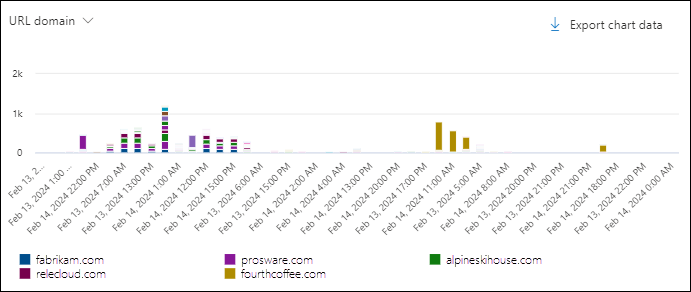

위협 Explorer 모든 전자 메일 보기의 URL 도메인 차트 피벗

URL 도메인 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 메시지에서 URL의 도메인별로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 URL 도메인의 수가 표시됩니다.

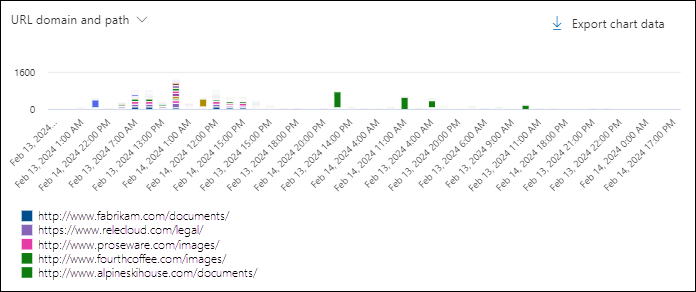

위협 Explorer 모든 전자 메일 보기의 URL 도메인 및 경로 차트 피벗

URL 도메인 및 경로 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 메시지에서 URL의 도메인 및 경로별로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 URL 도메인 및 경로의 수가 표시됩니다.

위협 Explorer 모든 전자 메일 보기의 세부 정보 영역에 대한 보기

모든 전자 메일 보기의 세부 정보 영역에서 사용 가능한 보기(탭)는 다음 하위 섹션에 설명되어 있습니다.

위협 Explorer 모든 전자 메일 보기의 세부 정보 영역에 대한 Email 보기

Email모든 전자 메일 보기의 세부 정보 영역에 대한 기본 보기입니다.

Email 보기에는 세부 정보 테이블이 표시됩니다. 사용 가능한 열 머리글을 클릭하여 항목을 정렬할 수 있습니다.

열 사용자 지정을 선택하여 ![]() 표시되는 열을 변경합니다. 기본값은 별표(*)로 표시됩니다.

표시되는 열을 변경합니다. 기본값은 별표(*)로 표시됩니다.

- 날짜*

- 제목*

- 수령인*

- 받는 사람 도메인

- 태그*

- 보낸 사람 주소*

- 보낸 사람 표시 이름

- 보낸 사람 도메인*

- 보낸 사람 IP

- 주소에서 보낸 사람 메일

- 도메인에서 보낸 사람 메일

- 추가 작업*

- 배달 작업

- 최신 배달 위치*

- 원래 배달 위치*

- 시스템 재정의 원본

- 시스템 재정의

- 경고 ID

- 인터넷 메시지 ID

- 네트워크 메시지 ID

- 메일 언어

- Exchange 전송 규칙

- 커넥터

- 컨텍스트

- 데이터 손실 방지 규칙

- 위협 유형*

- 검색 기술

- 첨부 파일 수

- URL 수

- Email 크기

팁

모든 열을 보려면 다음 단계 중 하나 이상을 수행해야 할 수 있습니다.

- 웹 브라우저에서 가로로 스크롤합니다.

- 적절한 열의 너비를 좁힐 수 있습니다.

- 보기에서 열을 제거합니다.

- 웹 브라우저를 축소합니다.

사용자 지정 열 설정은 사용자별로 저장됩니다. Incognito 또는 InPrivate 검색 모드의 사용자 지정된 열 설정은 웹 브라우저를 닫을 때까지 저장됩니다.

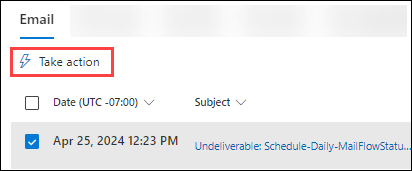

첫 번째 열 옆에 있는 검사 상자를 선택하여 목록에서 하나 이상의 항목을 선택하면 작업 수행을 ![]() 사용할 수 있습니다. 자세한 내용은 위협 헌팅: Email 수정을 참조하세요.

사용할 수 있습니다. 자세한 내용은 위협 헌팅: Email 수정을 참조하세요.

항목 ![]() 의 제목 값에서 새 창에서 열기 작업을 사용할 수 있습니다. 이 작업은 Email 엔터티 페이지에서 메시지를 엽니다.

의 제목 값에서 새 창에서 열기 작업을 사용할 수 있습니다. 이 작업은 Email 엔터티 페이지에서 메시지를 엽니다.

항목에서 제목 또는 받는 사람 값을 클릭하면 세부 정보 플라이아웃이 열립니다. 이러한 플라이아웃은 다음 하위 섹션에서 설명합니다.

모든 전자 메일 보기에서 세부 정보 영역의 Email 보기에서 세부 정보 Email

테이블에서 항목의 제목 값을 선택하면 전자 메일 세부 정보 플라이아웃이 열립니다. 이 세부 정보 플라이아웃은 Email 요약 패널이라고 하며 메시지에 대한 Email 엔터티 페이지에서도 사용할 수 있는 표준화된 요약 정보를 포함합니다.

Email 요약 패널의 정보에 대한 자세한 내용은 Defender의 Email 요약 패널을 참조하세요.

다음 작업은 위협 Explorer 및 실시간 검색에 대한 Email 요약 패널 맨 위에서 사용할 수 있습니다.

-

전자 메일 엔터티 열기

전자 메일 엔터티 열기 -

머리글 보기

머리글 보기 -

작업 수행: 자세한 내용은 위협 헌팅: Email 수정을 참조하세요.

작업 수행: 자세한 내용은 위협 헌팅: Email 수정을 참조하세요. -

추가 옵션:

추가 옵션:-

Email preview ²

Email preview ² -

email ² ² 다운로드

email ² ² 다운로드 -

Explorer 보기

Explorer 보기 -

Go Hunt

Go Hunt

-

1 Email 미리 보기 및 이메일 다운로드 작업에는 Email & 협업 권한에서 미리 보기 역할이 필요합니다. 기본적으로 이 역할은 데이터 조사 자 및 eDiscovery 관리자 역할 그룹에 할당됩니다. 기본적으로 조직 관리 또는 보안 관리자 역할 그룹의 구성원은 이러한 작업을 수행할 수 없습니다. 이러한 그룹의 멤버에 대해 이러한 작업을 허용하려면 다음 옵션이 있습니다.

- 데이터 조사자 또는 eDiscovery 관리자 역할 그룹에 사용자를 추가합니다.

- 검색 및 제거 역할이 할당된 새 역할 그룹을 만들고 사용자를 사용자 지정 역할 그룹에 추가합니다.

² Microsoft 365 사서함에서 사용할 수 있는 전자 메일 메시지를 미리 보거나 다운로드할 수 있습니다. 사서함에서 메시지를 더 이상 사용할 수 없는 경우의 예는 다음과 같습니다.

- 배달 또는 배달에 실패하기 전에 메시지가 삭제되었습니다.

- 메시지가 일시 삭제되었습니다 (삭제된 항목 폴더에서 삭제되어 복구 가능한 항목\삭제 폴더로 메시지 이동).

- ZAP는 메시지를 격리로 이동했습니다.

1 격리된 메시지에 는 전자 메일 다운로드 를 사용할 수 없습니다. 대신 격리에서 암호로 보호된 메시지 복사본을 다운로드합니다.

Go 헌팅은 위협 Explorer만 사용할 수 있습니다. 실시간 검색에서는 사용할 수 없습니다.

모든 전자 메일 보기의 세부 정보 영역 Email 보기에서 받는 사람 세부 정보

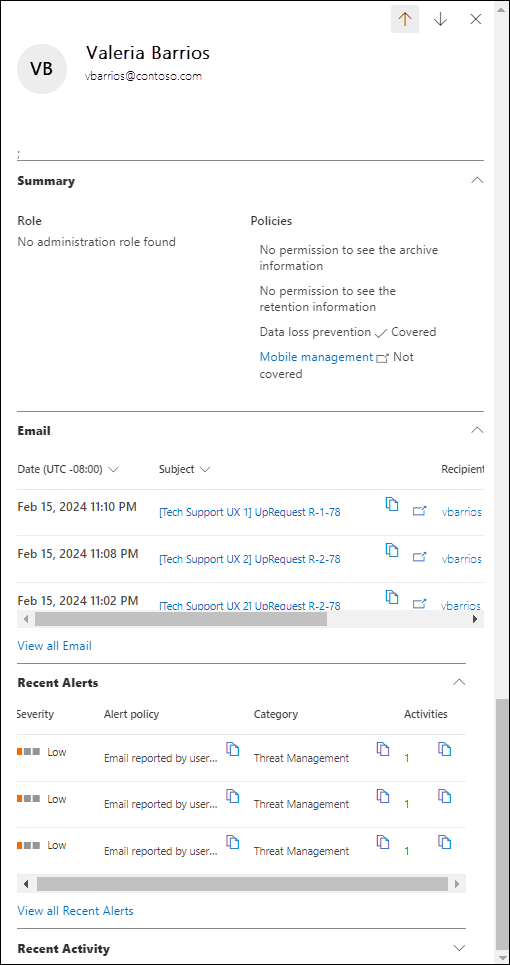

받는 사람 값을 클릭하여 항목을 선택하면 다음 정보와 함께 세부 정보 플라이아웃이 열립니다.

팁

세부 정보 플라이아웃을 벗어나지 않고 다른 받는 사람에 대한 세부 정보를 보려면 플라이아웃 맨 위에 있는 이전 항목 및 다음 항목을 사용합니다 .

.

요약 섹션:

- 역할: 받는 사람에게 할당된 관리자 역할이 있는지 여부입니다.

-

정책:

- 사용자에게 보관 정보를 볼 수 있는 권한이 있는지 여부입니다.

- 사용자에게 보존 정보를 볼 수 있는 권한이 있는지 여부입니다.

- 사용자에게 DLP(데이터 손실 방지)가 적용되는지 여부입니다.

- 사용자가 에서 https://portal.office.com/EAdmin/Device/IntuneInventory.aspx모바일 관리의 적용을 받는지 여부입니다.

Email 섹션: 받는 사람에게 보낸 메시지에 대해 다음과 같은 관련 정보를 보여 주는 테이블입니다.

- 날짜

- 제목

- 받는 사람

받는 사람이 필터링한 새 탭에서 위협 Explorer 열려면 모든 전자 메일 보기를 선택합니다.

최근 경고 섹션: 관련 최근 경고에 대한 다음 관련 정보를 보여 주는 테이블입니다.

- 심각도

- 알림 정책

- 범주

- 활동

최근 경고가 세 개 이상 있는 경우 모든 최근 경고 보기를 선택하여 모든 경고를 확인합니다.

최근 활동 섹션: 받는 사람에 대한 감사 로그 검색 의 요약된 결과를 표시합니다.

- 날짜

- IP 주소

- 활동

- 항목

받는 사람에게 세 개 이상의 감사 로그 항목이 있는 경우 모든 최근 활동 보기를 선택하여 모든 항목을 확인합니다.

팁

Email & 협업 권한의 보안 관리자 역할 그룹의 구성원은 최근 활동 섹션을 확장할 수 없습니다. 감사 로그, Information Protection 분석가 또는 Information Protection 조사자 역할이 할당된 Exchange Online권한의 역할 그룹의 구성원이어야 합니다. 기본적으로 이러한 역할은 레코드 관리, 규정 준수 관리, Information Protection, Information Protection분석가, Information Protection 조사자 및 조직 관리 역할 그룹에 할당됩니다. 보안 관리자의 구성원을 해당 역할 그룹에 추가하거나 감사 로그 역할이 할당된 새 역할 그룹을 만들 수 있습니다.

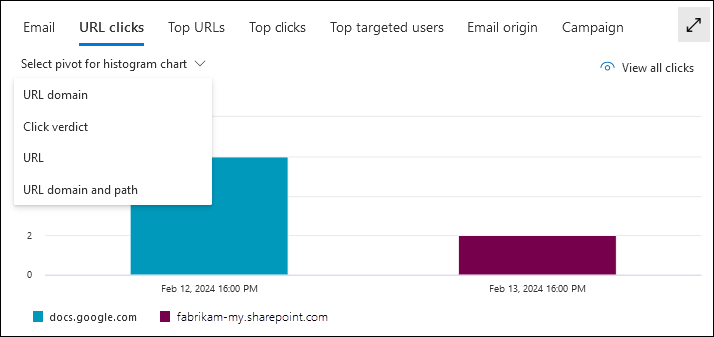

위협 Explorer 모든 전자 메일 보기의 세부 정보 영역에 대한 URL 클릭 보기

URL 클릭 보기에는 피벗을 사용하여 구성할 수 있는 차트가 표시됩니다. 차트에는 기본 보기가 있지만 히스 토그램 차트에 대한 피벗 선택 에서 값을 선택하여 필터링되거나 필터링되지 않은 차트 데이터가 구성되고 표시되는 방식을 변경할 수 있습니다.

차트 피벗은 다음 하위 섹션에 설명되어 있습니다.

팁

위협 Explorer URL 클릭 보기의 각 피벗에는 새 탭에서 URL 클릭 보기를 여는 ![]() 모든 클릭 보기 작업이 있습니다.

모든 클릭 보기 작업이 있습니다.

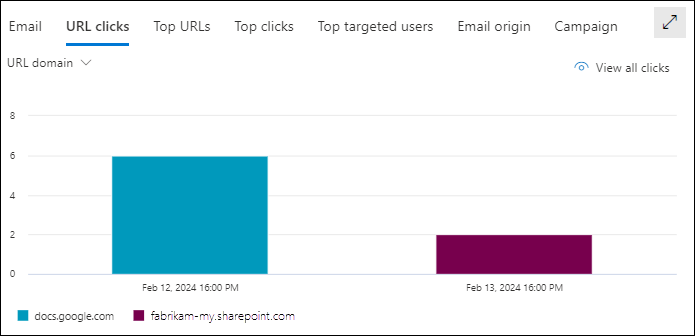

URL에 대한 URL 도메인 피벗은 위협 Explorer 모든 전자 메일 보기의 세부 정보 영역에 대한 보기를 클릭합니다.

이 차트 피벗은 선택되지 않은 것처럼 보이지만 URL 도메인 은 URL 클릭 보기의 기본 차트 피벗입니다.

URL 도메인 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 전자 메일 메시지의 URL에 다른 도메인을 표시합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 URL 도메인의 수가 표시됩니다.

위협 Explorer 모든 전자 메일 보기의 세부 정보 영역에 대한 URL 클릭 보기에 대한 평결 피벗을 클릭합니다.

클릭 평결 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 전자 메일 메시지에서 클릭한 URL에 대한 다양한 평결을 보여 줍니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 클릭 평결의 수가 표시됩니다.

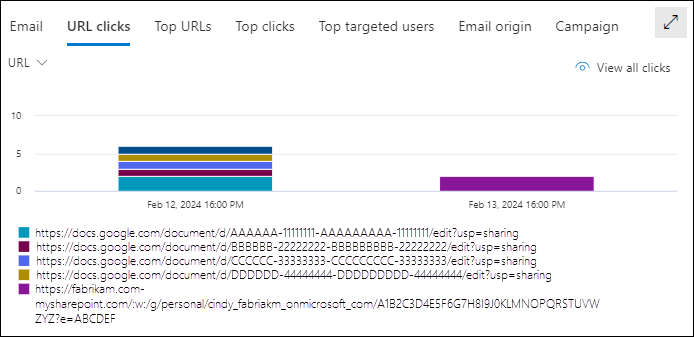

URL의 URL 피벗은 위협 Explorer 모든 전자 메일 보기의 세부 정보 영역에 대한 보기를 클릭합니다.

URL 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 전자 메일 메시지에서 클릭한 다른 URL을 보여 줍니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 URL의 개수가 표시됩니다.

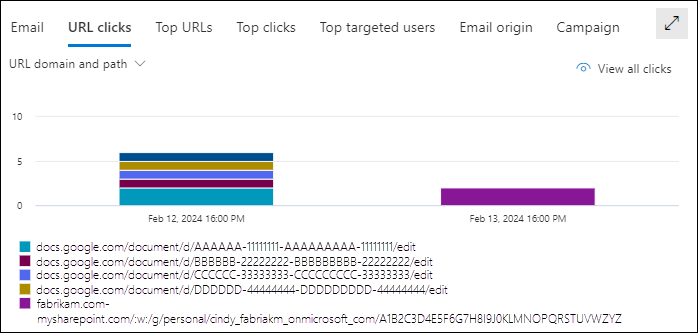

URL에 대한 URL 도메인 및 경로 피벗은 위협 Explorer 모든 전자 메일 보기의 세부 정보 영역에 대한 보기를 클릭합니다.

URL 도메인 및 경로 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 전자 메일 메시지에서 클릭한 URL의 다양한 도메인 및 파일 경로를 보여 줍니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 URL 도메인 및 파일 경로에 대한 수가 표시됩니다.

위협 Explorer 모든 전자 메일 보기의 세부 정보 영역에 대한 상위 URL 보기

상위 URL 보기에는 세부 정보 테이블이 표시됩니다. 사용 가능한 열 머리글을 클릭하여 항목을 정렬할 수 있습니다.

- URL

- 차단된 메시지

- 정크 메시지

- 배달된 메시지

모든 전자 메일 보기에 대한 상위 URL 세부 정보

첫 번째 열 옆에 있는 검사 상자가 아닌 행의 아무 곳이나 클릭하여 항목을 선택하면 다음 정보가 포함된 세부 정보 플라이아웃이 열립니다.

팁

세부 정보 플라이아웃을 벗어나지 않고 다른 URL에 대한 세부 정보를 보려면 플라이아웃 맨 위에 있는 이전 항목 및 다음 항목을 사용합니다 .

.

- 플라이아웃 맨 위에서 사용할 수 있는 작업은 다음과 같습니다.

URL 페이지 열기

URL 페이지 열기 분석을 위해 제출:

분석을 위해 제출:-

보고서 클린

보고서 클린 -

보고서 피싱

보고서 피싱 -

맬웨어 보고

맬웨어 보고

-

표시기 관리:

표시기 관리:-

표시기 추가

표시기 추가 -

테넌트 블록 목록에서 관리

테넌트 블록 목록에서 관리

이러한 옵션을 선택하면 Defender 포털의 제출 페이지로 이동합니다.

-

추가 내용:

추가 내용:-

Explorer 보기

Explorer 보기 -

Go Hunt

Go Hunt

-

- 원래 URL

-

검색 섹션:

- 위협 인텔리전스 평결

- x 활성 경고 y 인시던트: 이 링크와 관련된 높음, 중간, 낮음 및 정보 경고의 수를 보여 주는 가로 막대 그래프입니다.

- URL 페이지에서 모든 인시던트 & 경고 보기 링크입니다.

-

도메인 세부 정보 섹션:

- 도메인 이름 및 도메인 보기 페이지에 대한 링크입니다.

- 등록자

- 등록됨

- 업데이트됨

- 만료 날짜

-

등록자 연락처 정보 섹션:

- 기록원

- 국가/지역

- 우편 주소

- 전자 메일

- Phone

- 추가 정보: Whois에서 열기에 대한 링크입니다.

- URL 보급(지난 30일) 섹션: 디바이스, Email 및 클릭 수를 포함합니다. 각 값을 선택하여 전체 목록을 봅니다.

-

디바이스: 영향을 받는 디바이스를 표시합니다.

날짜(첫 번째/마지막)

장치

두 개 이상의 디바이스가 관련된 경우 모든 디바이스 보기를 선택하여 모든 디바이스를 확인합니다.

위협 Explorer 모든 전자 메일 보기의 세부 정보 영역에 대한 위쪽 클릭 보기

위쪽 클릭 보기에는 세부 정보 테이블이 표시됩니다. 사용 가능한 열 머리글을 클릭하여 항목을 정렬할 수 있습니다.

- URL

- 차단됨

- 허용됨

- 차단 재정의

- 보류 중인 판결

- 보류 중인 판결이 무시됨

- 없음

- 오류 페이지

- 실패

팁

사용 가능한 모든 열이 선택됩니다.

열 사용자 지정을 선택하면 ![]() 열을 선택 취소할 수 없습니다.

열을 선택 취소할 수 없습니다.

모든 열을 보려면 다음 단계 중 하나 이상을 수행해야 할 수 있습니다.

- 웹 브라우저에서 가로로 스크롤합니다.

- 적절한 열의 너비를 좁힐 수 있습니다.

- 웹 브라우저를 축소합니다.

첫 번째 열 옆에 있는 검사 상자가 아닌 행의 아무 곳이나 클릭하여 항목을 선택하면 세부 정보 플라이아웃이 열립니다. 플라이아웃의 정보는 모든 전자 메일 보기의 상위 URL 세부 정보에 설명된 것과 동일합니다.

위협 Explorer 모든 전자 메일 보기의 세부 정보 영역에 대한 상위 대상 사용자 보기

상위 대상 사용자 보기는 데이터를 가장 위협의 대상이 된 상위 5명의 받는 사람의 테이블로 구성합니다. 테이블에는 다음 정보가 포함되어 있습니다.

상위 대상 사용자: 받는 사람의 이메일 주소입니다. 받는 사람 주소를 선택하면 세부 정보 플라이아웃이 열립니다. 플라이아웃의 정보는 모든 전자 메일 보기에서 세부 정보 영역의 Email 보기에서 받는 사람 세부 정보에 설명된 것과 동일합니다.

시도 횟수: 시도 횟수를 선택하면 받는 사람이 필터링한 새 탭에서 위협 Explorer 열립니다.

팁

내보내기를 사용하여 ![]() 최대 3,000명의 사용자 목록과 해당 시도를 내보냅니다.

최대 3,000명의 사용자 목록과 해당 시도를 내보냅니다.

위협 Explorer 모든 전자 메일 보기의 세부 정보 영역에 대한 원본 보기 Email

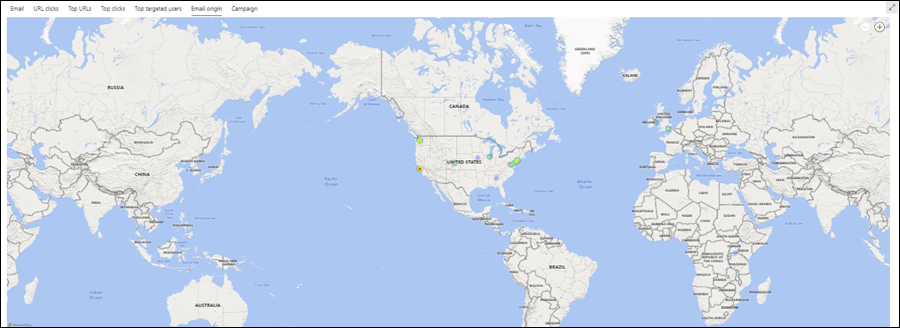

Email 원본 보기는 세계 지도에 메시지 원본을 표시합니다.

위협 Explorer 모든 전자 메일 보기의 세부 정보 영역에 대한 캠페인 보기

캠페인 보기에는 세부 정보 테이블이 표시됩니다. 사용 가능한 열 머리글을 클릭하여 항목을 정렬할 수 있습니다.

테이블의 정보는 캠페인 페이지의 세부 정보 표에 설명된 것과 동일합니다.

이름 옆에 있는 검사 상자가 아닌 행의 아무 곳이나 클릭하여 항목을 선택하면 세부 정보 플라이아웃이 열립니다. 플라이아웃의 정보는 캠페인 세부 정보에 설명된 것과 동일합니다.

위협 Explorer 및 실시간 검색의 맬웨어 보기

위협 Explorer 및 실시간 검색의 맬웨어 보기에는 맬웨어가 포함된 것으로 확인된 전자 메일 메시지에 대한 정보가 표시됩니다. 이 보기는 실시간 검색의 기본값입니다.

맬웨어 보기를 열려면 다음 단계 중 하나를 수행합니다.

- 위협 Explorer: Defender 포털의 Explorer 페이지에서 https://security.microsoft.comEmail & 협업>Explorer>Malware 탭으로 이동합니다. 또는 를 사용하여 Explorer 페이지로 https://security.microsoft.com/threatexplorerv3직접 이동한 다음, 맬웨어 탭을 선택합니다.

- 실시간 검색: Defender 포털https://security.microsoft.com의 실시간 검색 페이지에서 Email & 협업>Explorer>맬웨어 탭으로 이동합니다. 또는 를 사용하여 https://security.microsoft.com/realtimereportsv3실시간 검색 페이지로 직접 이동한 다음, 맬웨어 탭이 선택되어 있는지 확인합니다.

위협 Explorer 및 실시간 검색의 맬웨어 보기에서 필터링 가능한 속성

기본적으로 속성 필터는 데이터에 적용되지 않습니다. 필터(쿼리)를 만드는 단계는 이 문서의 뒷부분에 있는 위협 Explorer 필터 및 실시간 검색 섹션에 설명되어 있습니다.

맬웨어 보기의 보낸 사람 주소 상자에서 사용할 수 있는 필터링 가능한 속성은 다음 표에 설명되어 있습니다.

| 속성 | 유형 | 위협 탐색기 |

실시간 탐지 |

|---|---|---|---|

| 기본 | |||

| 보낸 사람 주소 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 받는 사람 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 보낸 사람 도메인 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 받는 사람 도메인 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 제목 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 보낸 사람 표시 이름 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 주소에서 보낸 사람 메일 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 도메인에서 보낸 사람 메일 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 반환 경로 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 경로 도메인 반환 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 맬웨어 패밀리 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 태그 | 텍스트. 여러 값을 쉼표로 구분합니다. 사용자 태그에 대한 자세한 내용은 사용자 태그를 참조하세요. |

✔ | |

| Exchange 전송 규칙 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | |

| 데이터 손실 방지 규칙 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | |

| 컨텍스트 | 하나 이상의 값을 선택합니다.

|

✔ | |

| 커넥터 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | |

| 배달 작업 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 추가 작업 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 방향성 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 검색 기술 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 원래 배달 위치 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 최신 배달 위치 | 원래 배달 위치와 동일한 값 | ✔ | ✔ |

| 기본 재정의 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 기본 재정의 원본 | 메시지에는 재정의 소스에서 식별된 대로 여러 개의 허용 또는 차단 재정의가 있을 수 있습니다. 궁극적으로 메시지를 허용하거나 차단한 재정의는 기본 재정의 원본에서 식별됩니다. 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 원본 재정의 | 기본 재정의 원본과 동일한 값 | ✔ | ✔ |

| 정책 유형 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 정책 작업 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| Email 크기 | 정수. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 고급 | |||

| 인터넷 메시지 ID | 텍스트. 여러 값을 쉼표로 구분합니다. 메시지 헤더의 메시지 ID 헤더 필드에서 사용할 수 있습니다. 예제 값은 (꺾쇠 괄호 참고)입니다 <08f1e0f6806a47b4ac103961109ae6ef@server.domain> . |

✔ | ✔ |

| 네트워크 메시지 ID | 텍스트. 여러 값을 쉼표로 구분합니다. 메시지 헤더의 X-MS-Exchange-Organization-Network-Message-Id 헤더 필드에서 사용할 수 있는 GUID 값입니다. |

✔ | ✔ |

| 보낸 사람 IP | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 첨부 파일 SHA256 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 클러스터 ID | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 경고 ID | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 경고 정책 ID | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 캠페인 ID | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| ZAP URL 신호 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| URL | |||

| URL 수 | 정수. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| URL 도메인 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| URL 도메인 및 경로 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| URL | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| URL 경로 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| URL 원본 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 평결 클릭 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| URL 위협 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 파일 | |||

| 첨부 파일 수 | 정수. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 첨부 파일 이름 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 파일 형식 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| File Extension(파일 확장명) | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 파일 크기 | 정수. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 인증 | |||

| SPF | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| DKIM | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| DMARC | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 합성물 | 하나 이상의 값을 선택합니다.

|

위협 Explorer 및 실시간 검색의 맬웨어 보기에서 차트에 대한 피벗

차트에는 기본 보기가 있지만 히스 토그램 차트에 대한 피벗 선택 에서 값을 선택하여 필터링되거나 필터링되지 않은 차트 데이터가 구성되고 표시되는 방식을 변경할 수 있습니다.

위협 Explorer 및 실시간 검색의 맬웨어 보기에서 사용할 수 있는 차트 피벗은 다음 표에 나와 있습니다.

| Pivot | 위협 탐색기 |

실시간 탐지 |

|---|---|---|

| 맬웨어 패밀리 | ✔ | |

| 보낸 사람 도메인 | ✔ | |

| 보낸 사람 IP | ✔ | |

| 배달 작업 | ✔ | ✔ |

| 검색 기술 | ✔ | ✔ |

사용 가능한 차트 피벗은 다음 하위 섹션에 설명되어 있습니다.

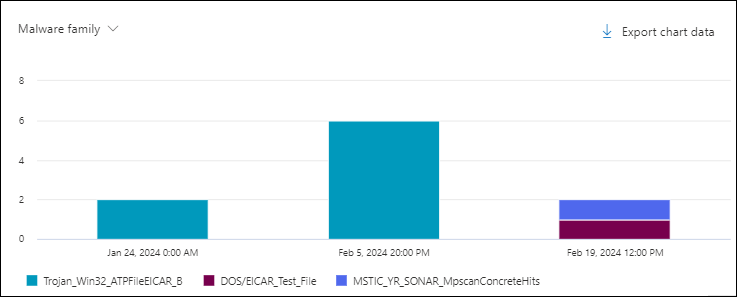

위협 Explorer 맬웨어 보기의 맬웨어 패밀리 차트 피벗

이 피벗은 기본적으로 선택되지 않지만 맬웨어 패밀리는 위협 Explorer 맬웨어 보기의 기본 차트 피벗입니다.

맬웨어 패밀리 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 메시지에서 검색된 맬웨어 패밀리에 따라 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 맬웨어 패밀리의 수가 표시됩니다.

위협 Explorer 맬웨어 보기의 보낸 사람 도메인 차트 피벗

보낸 사람 도메인 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 맬웨어를 포함하는 것으로 확인된 메시지의 보낸 사람 도메인별로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 보낸 사람 도메인의 수가 표시됩니다.

위협 Explorer 맬웨어 보기의 보낸 사람 IP 차트 피벗

보낸 사람 IP 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 맬웨어를 포함하는 것으로 확인된 메시지의 원본 IP 주소로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 원본 IP 주소의 수가 표시됩니다.

위협 Explorer 및 실시간 검색의 맬웨어 보기에서 배달 작업 차트 피벗

이 피벗은 기본적으로 선택되지 않지만 배달 작업은 실시간 검색의 맬웨어 보기에서 기본 차트 피벗입니다.

배달 작업 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 맬웨어를 포함하는 것으로 확인된 메시지에 발생한 결과를 기준으로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 배달 작업의 수가 표시됩니다.

위협 Explorer 및 실시간 검색의 맬웨어 보기에서 검색 기술 차트 피벗

검색 기술 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 메시지에서 맬웨어를 식별하는 기능을 기준으로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 검색 기술의 수가 표시됩니다.

위협 Explorer 및 실시간 검색에서 맬웨어 보기의 세부 정보 영역에 대한 보기

맬웨어 보기의 세부 정보 영역에서 사용 가능한 보기(탭)는 다음 표에 나열되어 있으며 다음 하위 섹션에 설명되어 있습니다.

| 보기 | 위협 탐색기 |

실시간 탐지 |

|---|---|---|

| 전자 메일 | ✔ | ✔ |

| 상위 맬웨어 제품군 | ✔ | |

| 상위 대상 사용자 | ✔ | |

| Email 원본 | ✔ | |

| 캠페인 | ✔ |

위협 Explorer 및 실시간 검색에서 맬웨어 보기의 세부 정보 영역에 대한 Email 보기

Email 위협 Explorer 및 실시간 검색에서 맬웨어 보기의 세부 정보 영역에 대한 기본 보기입니다.

Email 보기에는 세부 정보 테이블이 표시됩니다. 사용 가능한 열 머리글을 클릭하여 항목을 정렬할 수 있습니다.

열 사용자 지정을 선택하여 ![]() 표시되는 열을 변경합니다.

표시되는 열을 변경합니다.

다음 표에서는 위협 Explorer 및 실시간 검색에서 사용할 수 있는 열을 보여 줍니다. 기본값은 별표(*)로 표시됩니다.

| 열 | 위협 탐색기 |

실시간 탐지 |

|---|---|---|

| 날짜* | ✔ | ✔ |

| 제목* | ✔ | ✔ |

| 수령인* | ✔ | ✔ |

| 받는 사람 도메인 | ✔ | ✔ |

| 태그* | ✔ | |

| 보낸 사람 주소* | ✔ | ✔ |

| 보낸 사람 표시 이름 | ✔ | ✔ |

| 보낸 사람 도메인* | ✔ | ✔ |

| 보낸 사람 IP | ✔ | ✔ |

| 주소에서 보낸 사람 메일 | ✔ | ✔ |

| 도메인에서 보낸 사람 메일 | ✔ | ✔ |

| 추가 작업* | ✔ | ✔ |

| 배달 작업 | ✔ | ✔ |

| 최신 배달 위치* | ✔ | ✔ |

| 원래 배달 위치* | ✔ | ✔ |

| 시스템 재정의 원본 | ✔ | ✔ |

| 시스템 재정의 | ✔ | ✔ |

| 경고 ID | ✔ | ✔ |

| 인터넷 메시지 ID | ✔ | ✔ |

| 네트워크 메시지 ID | ✔ | ✔ |

| 메일 언어 | ✔ | ✔ |

| Exchange 전송 규칙 | ✔ | |

| 커넥터 | ✔ | |

| 컨텍스트 | ✔ | ✔ |

| 데이터 손실 방지 규칙 | ✔ | ✔ |

| 위협 유형* | ✔ | ✔ |

| 검색 기술 | ✔ | ✔ |

| 첨부 파일 수 | ✔ | ✔ |

| URL 수 | ✔ | ✔ |

| Email 크기 | ✔ | ✔ |

팁

모든 열을 보려면 다음 단계 중 하나 이상을 수행해야 할 수 있습니다.

- 웹 브라우저에서 가로로 스크롤합니다.

- 적절한 열의 너비를 좁힐 수 있습니다.

- 보기에서 열을 제거합니다.

- 웹 브라우저를 축소합니다.

사용자 지정 열 설정은 사용자별로 저장됩니다. Incognito 또는 InPrivate 검색 모드의 사용자 지정된 열 설정은 웹 브라우저를 닫을 때까지 저장됩니다.

첫 번째 열 옆에 있는 검사 상자를 선택하여 목록에서 하나 이상의 항목을 선택하면 작업 수행을 ![]() 사용할 수 있습니다. 자세한 내용은 위협 헌팅: Email 수정을 참조하세요.

사용할 수 있습니다. 자세한 내용은 위협 헌팅: Email 수정을 참조하세요.

항목에서 제목 또는 받는 사람 값을 클릭하면 세부 정보 플라이아웃이 열립니다. 이러한 플라이아웃은 다음 하위 섹션에서 설명합니다.

맬웨어 보기에서 세부 정보 영역의 Email 보기에서 세부 정보 Email

테이블에서 항목의 제목 값을 선택하면 전자 메일 세부 정보 플라이아웃이 열립니다. 이 세부 정보 플라이아웃은 Email 요약 패널이라고 하며 메시지에 대한 Email 엔터티 페이지에서도 사용할 수 있는 표준화된 요약 정보를 포함합니다.

Email 요약 패널의 정보에 대한 자세한 내용은 Email 요약 패널을 참조하세요.

위협 Explorer 및 실시간 검색에 대한 Email 요약 패널 맨 위에 있는 사용 가능한 작업은 모든 전자 메일 보기의 세부 정보 영역에 대한 Email 보기의 Email 세부 정보에 설명되어 있습니다.

맬웨어 보기에서 세부 정보 영역의 Email 보기에서 받는 사람 세부 정보

받는 사람 값을 클릭하여 항목을 선택하면 세부 정보 플라이아웃이 열립니다. 플라이아웃의 정보는 모든 전자 메일 보기에서 세부 정보 영역의 Email 보기에서 받는 사람 세부 정보에 설명된 것과 동일합니다.

위협 Explorer 맬웨어 보기의 세부 정보 영역에 대한 상위 맬웨어 패밀리 보기

세부 정보 영역에 대한 상위 맬웨어 패밀리 보기는 데이터를 상위 맬웨어 패밀리의 테이블로 구성합니다. 표에는 다음이 표시됩니다.

상위 맬웨어 패밀리 열: 맬웨어 패밀리 이름입니다.

맬웨어 패밀리 이름을 선택하면 다음 정보가 포함된 세부 정보 플라이아웃이 열립니다.

Email 섹션: 맬웨어 파일이 포함된 메시지에 대한 다음 관련 정보를 보여 주는 테이블입니다.

- 날짜

- 제목

- 받는 사람

모든 전자 메일 보기를 선택하여 맬웨어 패밀리 이름으로 필터링된 새 탭에서 위협 Explorer 엽니다.

기술 세부 정보 섹션

시도 횟수: 시도 횟수를 선택하면 위협 Explorer 맬웨어 패밀리 이름으로 필터링된 새 탭에서 열립니다.

위협 Explorer 맬웨어 보기의 세부 정보 영역에 대한 상위 대상 사용자 보기

상위 대상 사용자 보기는 데이터를 맬웨어의 대상이 된 상위 5명의 받는 사람의 테이블로 구성합니다. 표에는 다음이 표시됩니다.

상위 대상 사용자: 대상이 가장 많은 사용자의 이메일 주소입니다. 전자 메일 주소를 선택하면 세부 정보 플라이아웃이 열립니다. 플라이아웃의 정보는 위협 Explorer 모든 전자 메일 보기의 세부 정보 영역에 대한 상위 대상 사용자 보기에 설명된 것과 동일합니다.

시도 횟수: 시도 횟수를 선택하면 위협 Explorer 맬웨어 패밀리 이름으로 필터링된 새 탭에서 열립니다.

팁

내보내기를 사용하여 ![]() 최대 3,000명의 사용자 목록과 해당 시도를 내보냅니다.

최대 3,000명의 사용자 목록과 해당 시도를 내보냅니다.

위협 Explorer 맬웨어 보기의 세부 정보 영역에 대한 원본 보기 Email

Email 원본 보기는 세계 지도에 메시지 원본을 표시합니다.

위협 Explorer 맬웨어 보기의 세부 정보 영역에 대한 캠페인 보기

캠페인 보기에는 세부 정보 테이블이 표시됩니다. 사용 가능한 열 머리글을 클릭하여 항목을 정렬할 수 있습니다.

세부 정보 테이블은 캠페인 페이지의 세부 정보 테이블과 동일합니다.

이름 옆에 있는 검사 상자가 아닌 행의 아무 곳이나 클릭하여 항목을 선택하면 세부 정보 플라이아웃이 열립니다. 플라이아웃의 정보는 캠페인 세부 정보에 설명된 것과 동일합니다.

위협 Explorer 및 실시간 검색의 피싱 보기

위협 Explorer 및 실시간 검색의 피싱 보기에는 피싱으로 식별된 전자 메일 메시지에 대한 정보가 표시됩니다.

피싱 보기를 열려면 다음 단계 중 하나를 수행합니다.

- 위협 Explorer: Defender 포털https://security.microsoft.com의 Explorer 페이지에서 Email & 협업>Explorer>피시 탭으로 이동합니다. 또는 를 사용하여 Explorer 페이지로 https://security.microsoft.com/threatexplorerv3직접 이동한 다음 피싱 탭을 선택합니다.

- 실시간 검색: 의 Defender 포털https://security.microsoft.com에 있는 실시간 검색 페이지에서 Email & 협업>Explorer>피시 탭으로 이동합니다. 또는 를 사용하여 https://security.microsoft.com/realtimereportsv3실시간 검색 페이지로 직접 이동한 다음 피싱 탭을 선택합니다.

위협 Explorer 및 실시간 검색의 피시 보기에서 필터링 가능한 속성

기본적으로 속성 필터는 데이터에 적용되지 않습니다. 필터(쿼리)를 만드는 단계는 이 문서의 뒷부분에 있는 위협 Explorer 필터 및 실시간 검색 섹션에 설명되어 있습니다.

맬웨어 보기의 보낸 사람 주소 상자에서 사용할 수 있는 필터링 가능한 속성은 다음 표에 설명되어 있습니다.

| 속성 | 유형 | 위협 탐색기 |

실시간 탐지 |

|---|---|---|---|

| 기본 | |||

| 보낸 사람 주소 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 받는 사람 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 보낸 사람 도메인 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 받는 사람 도메인 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 제목 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 보낸 사람 표시 이름 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 주소에서 보낸 사람 메일 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 도메인에서 보낸 사람 메일 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 반환 경로 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 경로 도메인 반환 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 태그 | 텍스트. 여러 값을 쉼표로 구분합니다. 사용자 태그에 대한 자세한 내용은 사용자 태그를 참조하세요. |

✔ | |

| 가장된 도메인 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 가장된 사용자 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| Exchange 전송 규칙 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | |

| 데이터 손실 방지 규칙 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | |

| 컨텍스트 | 하나 이상의 값을 선택합니다.

|

✔ | |

| 커넥터 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | |

| 배달 작업 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 추가 작업 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 방향성 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 검색 기술 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 원래 배달 위치 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 최신 배달 위치 | 원래 배달 위치와 동일한 값 | ✔ | ✔ |

| 피싱 신뢰도 수준 | 하나 이상의 값을 선택합니다.

|

✔ | |

| 기본 재정의 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 기본 재정의 원본 | 메시지에는 재정의 소스에서 식별된 대로 여러 개의 허용 또는 차단 재정의가 있을 수 있습니다. 궁극적으로 메시지를 허용하거나 차단한 재정의는 기본 재정의 원본에서 식별됩니다. 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 원본 재정의 | 기본 재정의 원본과 동일한 값 | ✔ | ✔ |

| 정책 유형 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 정책 작업 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| Email 크기 | 정수. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 고급 | |||

| 인터넷 메시지 ID | 텍스트. 여러 값을 쉼표로 구분합니다. 메시지 헤더의 메시지 ID 헤더 필드에서 사용할 수 있습니다. 예제 값은 (꺾쇠 괄호 참고)입니다 <08f1e0f6806a47b4ac103961109ae6ef@server.domain> . |

✔ | ✔ |

| 네트워크 메시지 ID | 텍스트. 여러 값을 쉼표로 구분합니다. 메시지 헤더의 X-MS-Exchange-Organization-Network-Message-Id 헤더 필드에서 사용할 수 있는 GUID 값입니다. |

✔ | ✔ |

| 보낸 사람 IP | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 첨부 파일 SHA256 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 클러스터 ID | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 경고 ID | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 경고 정책 ID | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 캠페인 ID | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| ZAP URL 신호 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | |

| URL | |||

| URL 수 | 정수. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| URL 도메인 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| URL 도메인 및 경로 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | |

| URL | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | |

| URL 경로 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | |

| URL 원본 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 평결 클릭 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| URL 위협 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 파일 | |||

| 첨부 파일 수 | 정수. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 첨부 파일 이름 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 파일 형식 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| File Extension(파일 확장명) | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 파일 크기 | 정수. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 인증 | |||

| SPF | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| DKIM | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| DMARC | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 합성물 | 하나 이상의 값을 선택합니다.

|

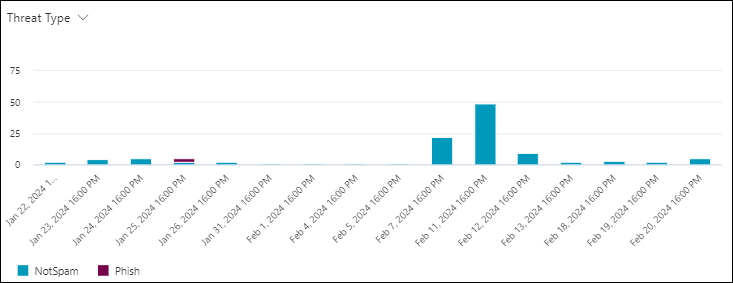

위협 Explorer 및 실시간 검색에서 피싱 보기의 차트 피벗

차트에는 기본 보기가 있지만 히스 토그램 차트에 대한 피벗 선택 에서 값을 선택하여 필터링되거나 필터링되지 않은 차트 데이터가 구성되고 표시되는 방식을 변경할 수 있습니다.

위협 Explorer 및 실시간 검색의 피싱 보기에서 사용할 수 있는 차트 피벗은 다음 표에 나와 있습니다.

| Pivot | 위협 탐색기 |

실시간 탐지 |

|---|---|---|

| 보낸 사람 도메인 | ✔ | ✔ |

| 보낸 사람 IP | ✔ | |

| 배달 작업 | ✔ | ✔ |

| 검색 기술 | ✔ | ✔ |

| 전체 URL | ✔ | |

| URL 도메인 | ✔ | ✔ |

| URL 도메인 및 경로 | ✔ |

사용 가능한 차트 피벗은 다음 하위 섹션에 설명되어 있습니다.

위협 Explorer 및 실시간 검색의 피싱 보기에서 보낸 사람 도메인 차트 피벗

이 피벗은 기본적으로 선택되지 않지만 , 보낸 사람 도메인 은 실시간 검색에서 피싱 보기의 기본 차트 피벗입니다.

보낸 사람 도메인 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 메시지의 도메인별로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 보낸 사람 도메인의 수가 표시됩니다.

위협 Explorer 피싱 보기의 보낸 사람 IP 차트 피벗

보낸 사람 IP 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 메시지의 원본 IP 주소를 기준으로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 원본 IP 주소의 수가 표시됩니다.

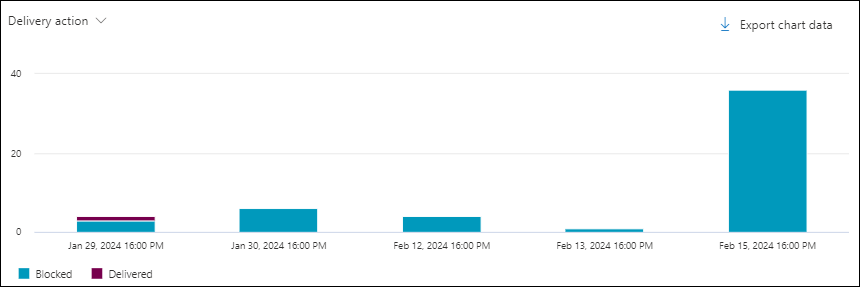

위협 Explorer 및 실시간 검색의 피싱 보기에서 배달 작업 차트 피벗

이 피벗은 기본적으로 선택되지 않지만 배달 작업은 위협 Explorer 피싱 보기의 기본 차트 피벗입니다.

배달 작업 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 메시지에 대해 수행된 작업을 기준으로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 배달 작업의 수가 표시됩니다.

위협 Explorer 및 실시간 검색에서 피싱 보기의 검색 기술 차트 피벗

검색 기술 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 피싱 메시지를 식별하는 기능을 기준으로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 검색 기술의 수가 표시됩니다.

위협 Explorer 피싱 보기의 전체 URL 차트 피벗

전체 URL 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 피싱 메시지의 전체 URL로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 전체 URL의 개수가 표시됩니다.

위협 Explorer 및 실시간 검색에서 피싱 보기의 URL 도메인 차트 피벗

URL 도메인 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 피싱 메시지의 URL에 있는 도메인별로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 URL 도메인의 수가 표시됩니다.

위협 Explorer 피싱 보기의 URL 도메인 및 경로 차트 피벗

URL 도메인 및 경로 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 피싱 메시지의 URL에 있는 도메인 및 경로를 기준으로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 URL 도메인 및 경로의 수가 표시됩니다.

위협 Explorer 피싱 보기의 세부 정보 영역에 대한 보기

피싱 보기의 세부 정보 영역에서 사용 가능한 보기(탭)는 다음 표에 나열되어 있으며 다음 하위 섹션에 설명되어 있습니다.

| 보기 | 위협 탐색기 |

실시간 탐지 |

|---|---|---|

| 전자 메일 | ✔ | ✔ |

| URL 클릭 | ✔ | ✔ |

| 상위 URL | ✔ | ✔ |

| 위쪽 클릭 | ✔ | ✔ |

| 상위 대상 사용자 | ✔ | |

| Email 원본 | ✔ | |

| 캠페인 | ✔ |

위협 Explorer 및 실시간 검색에서 피싱 보기의 세부 정보 영역에 대한 Email 보기

Email 위협 Explorer 및 실시간 검색에서 피싱 보기의 세부 정보 영역에 대한 기본 보기입니다.

Email 보기에는 세부 정보 테이블이 표시됩니다. 사용 가능한 열 머리글을 클릭하여 항목을 정렬할 수 있습니다.

열 사용자 지정을 선택하여 ![]() 표시되는 열을 변경합니다.

표시되는 열을 변경합니다.

다음 표에서는 위협 Explorer 및 실시간 검색에서 사용할 수 있는 열을 보여 줍니다. 기본값은 별표(*)로 표시됩니다.

| 열 | 위협 탐색기 |

실시간 탐지 |

|---|---|---|

| 날짜* | ✔ | ✔ |

| 제목* | ✔ | ✔ |

| 수령인* | ✔ | ✔ |

| 받는 사람 도메인 | ✔ | ✔ |

| 태그* | ✔ | |

| 보낸 사람 주소* | ✔ | ✔ |

| 보낸 사람 표시 이름 | ✔ | ✔ |

| 보낸 사람 도메인* | ✔ | ✔ |

| 보낸 사람 IP | ✔ | ✔ |

| 주소에서 보낸 사람 메일 | ✔ | ✔ |

| 도메인에서 보낸 사람 메일 | ✔ | ✔ |

| 추가 작업* | ✔ | ✔ |

| 배달 작업 | ✔ | ✔ |

| 최신 배달 위치* | ✔ | ✔ |

| 원래 배달 위치* | ✔ | ✔ |

| 시스템 재정의 원본 | ✔ | ✔ |

| 시스템 재정의 | ✔ | ✔ |

| 경고 ID | ✔ | ✔ |

| 인터넷 메시지 ID | ✔ | ✔ |

| 네트워크 메시지 ID | ✔ | ✔ |

| 메일 언어 | ✔ | ✔ |

| Exchange 전송 규칙 | ✔ | |

| 커넥터 | ✔ | |

| 피싱 신뢰도 수준 | ✔ | |

| 컨텍스트 | ✔ | |

| 데이터 손실 방지 규칙 | ✔ | |

| 위협 유형* | ✔ | ✔ |

| 검색 기술 | ✔ | ✔ |

| 첨부 파일 수 | ✔ | ✔ |

| URL 수 | ✔ | ✔ |

| Email 크기 | ✔ | ✔ |

팁

모든 열을 보려면 다음 단계 중 하나 이상을 수행해야 할 수 있습니다.

- 웹 브라우저에서 가로로 스크롤합니다.

- 적절한 열의 너비를 좁힐 수 있습니다.

- 보기에서 열을 제거합니다.

- 웹 브라우저를 축소합니다.

사용자 지정 열 설정은 사용자별로 저장됩니다. Incognito 또는 InPrivate 검색 모드의 사용자 지정된 열 설정은 웹 브라우저를 닫을 때까지 저장됩니다.

첫 번째 열 옆에 있는 검사 상자를 선택하여 목록에서 하나 이상의 항목을 선택하면 작업 수행을 ![]() 사용할 수 있습니다. 자세한 내용은 위협 헌팅: Email 수정을 참조하세요.

사용할 수 있습니다. 자세한 내용은 위협 헌팅: Email 수정을 참조하세요.

항목에서 제목 또는 받는 사람 값을 클릭하면 세부 정보 플라이아웃이 열립니다. 이러한 플라이아웃은 다음 하위 섹션에서 설명합니다.

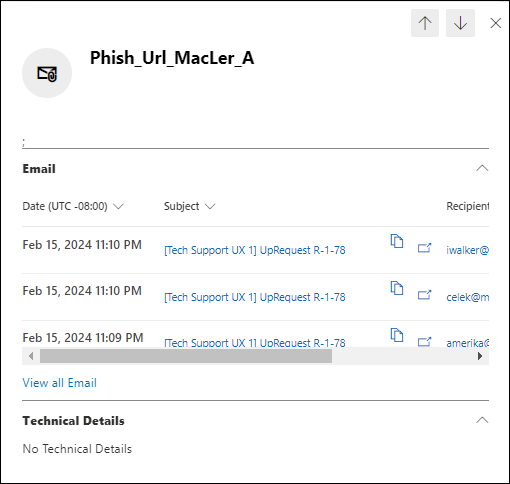

피시 보기에서 세부 정보 영역의 Email 보기에서 세부 정보 Email

테이블에서 항목의 제목 값을 선택하면 전자 메일 세부 정보 플라이아웃이 열립니다. 이 세부 정보 플라이아웃은 Email 요약 패널이라고 하며 메시지에 대한 Email 엔터티 페이지에서도 사용할 수 있는 표준화된 요약 정보를 포함합니다.

Email 요약 패널의 정보에 대한 자세한 내용은 Office 365용 Defender 기능의 Email 요약 패널을 참조하세요.

위협 Explorer 및 실시간 검색에 대한 Email 요약 패널 맨 위에 있는 사용 가능한 작업은 모든 전자 메일 보기의 세부 정보 영역에 대한 Email 보기의 Email 세부 정보에 설명되어 있습니다.

피싱 보기의 세부 정보 영역 Email 보기에서 받는 사람 세부 정보

받는 사람 값을 클릭하여 항목을 선택하면 세부 정보 플라이아웃이 열립니다. 플라이아웃의 정보는 모든 전자 메일 보기에서 세부 정보 영역의 Email 보기에서 받는 사람 세부 정보에 설명된 것과 동일합니다.

위협 Explorer 및 실시간 검색에서 피싱 보기의 세부 정보 영역에 대한 URL 클릭 보기

URL 클릭 보기에는 피벗을 사용하여 구성할 수 있는 차트가 표시됩니다. 차트에는 기본 보기가 있지만 히스 토그램 차트에 대한 피벗 선택 에서 값을 선택하여 필터링되거나 필터링되지 않은 차트 데이터가 구성되고 표시되는 방식을 변경할 수 있습니다.

위협 Explorer 및 실시간 검색의 맬웨어 보기에서 사용할 수 있는 차트 피벗은 다음 표에 설명되어 있습니다.

| Pivot | 위협 탐색기 |

실시간 탐지 |

|---|---|---|

| URL 도메인 | ✔ | ✔ |

| 평결 클릭 | ✔ | ✔ |

| URL | ✔ | |

| URL 도메인 및 경로 | ✔ |

동일한 차트 피벗을 사용할 수 있으며 위협 Explorer 모든 전자 메일 보기에 대해 설명합니다.

- URL에 대한 URL 도메인 피벗은 위협 Explorer 모든 전자 메일 보기의 세부 정보 영역에 대한 보기를 클릭합니다.

- 위협 Explorer 모든 전자 메일 보기의 세부 정보 영역에 대한 URL 클릭 보기에 대한 평결 피벗을 클릭합니다.

- URL의 URL 피벗은 위협 Explorer 모든 전자 메일 보기의 세부 정보 영역에 대한 보기를 클릭합니다.

- URL에 대한 URL 도메인 및 경로 피벗은 위협 Explorer 모든 전자 메일 보기의 세부 정보 영역에 대한 보기를 클릭합니다.

팁

위협 Explorer URL 클릭 보기의 각 피벗에는 ![]() 새 탭의 위협 Explorer URL 클릭 보기를 여는 모든 클릭 보기 작업이 있습니다. URL 클릭 보기는 실시간 검색에서 사용할 수 없으므로 실시간 검색에서는 이 작업을 사용할 수 없습니다.

새 탭의 위협 Explorer URL 클릭 보기를 여는 모든 클릭 보기 작업이 있습니다. URL 클릭 보기는 실시간 검색에서 사용할 수 없으므로 실시간 검색에서는 이 작업을 사용할 수 없습니다.

위협 Explorer 및 실시간 검색에서 피싱 보기의 세부 정보 영역에 대한 상위 URL 보기

상위 URL 보기에는 세부 정보 테이블이 표시됩니다. 사용 가능한 열 머리글을 클릭하여 항목을 정렬할 수 있습니다.

- URL

- 차단된 메시지

- 정크 메시지

- 배달된 메시지

피싱 보기에 대한 상위 URL 세부 정보

첫 번째 열 옆에 있는 검사 상자가 아닌 행의 아무 곳이나 클릭하여 항목을 선택하면 세부 정보 플라이아웃이 열립니다. 플라이아웃의 정보는 모든 전자 메일 보기의 상위 URL 세부 정보에 설명된 것과 동일합니다.

팁

![]() Go 사냥 작업은 위협 Explorer만 사용할 수 있습니다. 실시간 검색에서는 사용할 수 없습니다.

Go 사냥 작업은 위협 Explorer만 사용할 수 있습니다. 실시간 검색에서는 사용할 수 없습니다.

위협 Explorer 및 실시간 검색에서 피싱 보기의 세부 정보 영역에 대한 위쪽 클릭 보기

위쪽 클릭 보기에는 세부 정보 테이블이 표시됩니다. 사용 가능한 열 머리글을 클릭하여 항목을 정렬할 수 있습니다.

- URL

- 차단됨

- 허용됨

- 차단 재정의

- 보류 중인 판결

- 보류 중인 판결이 무시됨

- 없음

- 오류 페이지

- 실패

팁

사용 가능한 모든 열이 선택됩니다.

열 사용자 지정을 선택하면 ![]() 열을 선택 취소할 수 없습니다.

열을 선택 취소할 수 없습니다.

모든 열을 보려면 다음 단계 중 하나 이상을 수행해야 할 수 있습니다.

- 웹 브라우저에서 가로로 스크롤합니다.

- 적절한 열의 너비를 좁힐 수 있습니다.

- 웹 브라우저를 축소합니다.

첫 번째 열 옆에 있는 검사 상자가 아닌 행의 아무 곳이나 클릭하여 항목을 선택하면 세부 정보 플라이아웃이 열립니다. 플라이아웃의 정보는 모든 전자 메일 보기의 상위 URL 세부 정보에 설명된 것과 동일합니다.

위협 Explorer 피싱 보기의 세부 정보 영역에 대한 상위 대상 사용자 보기

상위 대상 사용자 보기는 피싱 시도의 대상이 된 상위 5명의 수신자 테이블로 데이터를 구성합니다. 표에는 다음이 표시됩니다.

상위 대상 사용자: 대상이 가장 많은 사용자의 이메일 주소입니다. 전자 메일 주소를 선택하면 세부 정보 플라이아웃이 열립니다. 플라이아웃의 정보는 위협 Explorer 모든 전자 메일 보기의 세부 정보 영역에 대한 상위 대상 사용자 보기에 설명된 것과 동일합니다.

시도 횟수: 시도 횟수를 선택하면 위협 Explorer 맬웨어 패밀리 이름으로 필터링된 새 탭에서 열립니다.

팁

내보내기를 사용하여 ![]() 최대 3,000명의 사용자 목록과 해당 시도를 내보냅니다.

최대 3,000명의 사용자 목록과 해당 시도를 내보냅니다.

위협 Explorer 피싱 보기의 세부 정보 영역에 대한 원본 보기 Email

Email 원본 보기는 세계 지도에 메시지 원본을 표시합니다.

위협 Explorer 피싱 보기의 세부 정보 영역에 대한 캠페인 보기

캠페인 보기에는 세부 정보 테이블이 표시됩니다. 사용 가능한 열 머리글을 클릭하여 항목을 정렬할 수 있습니다.

테이블의 정보는 캠페인 페이지의 세부 정보 표에 설명된 것과 동일합니다.

이름 옆에 있는 검사 상자가 아닌 행의 아무 곳이나 클릭하여 항목을 선택하면 세부 정보 플라이아웃이 열립니다. 플라이아웃의 정보는 캠페인 세부 정보에 설명된 것과 동일합니다.

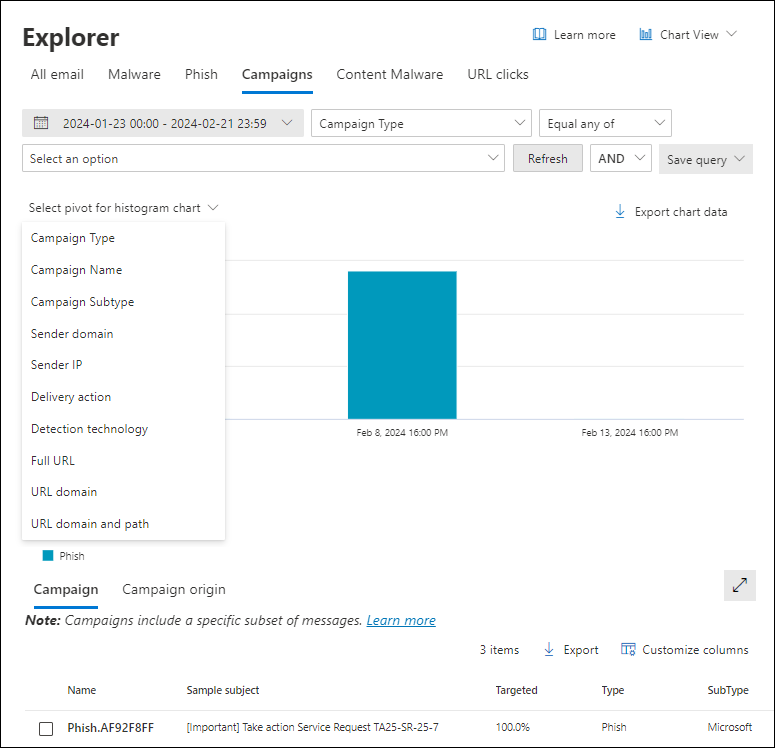

위협 Explorer 캠페인 보기

위협 Explorer 캠페인 보기에는 조정된 피싱 및 맬웨어 공격(organization 관련) 또는 Microsoft 365의 다른 조직으로 식별된 위협에 대한 정보가 표시됩니다.

Defender 포털https://security.microsoft.com의 Explorer 페이지에서 캠페인 보기를 열려면 Email & 협업>Explorer>Campaigns 탭으로 이동합니다. 또는 를 사용하여 Explorer 페이지로 https://security.microsoft.com/threatexplorerv3직접 이동한 다음 캠페인 탭을 선택합니다.

사용 가능한 모든 정보 및 작업은 의 캠페인 페이지에 https://security.microsoft.com/campaignsv3있는 정보 및 작업과 동일합니다. 자세한 내용은 Microsoft Defender 포털의 캠페인 페이지를 참조하세요.

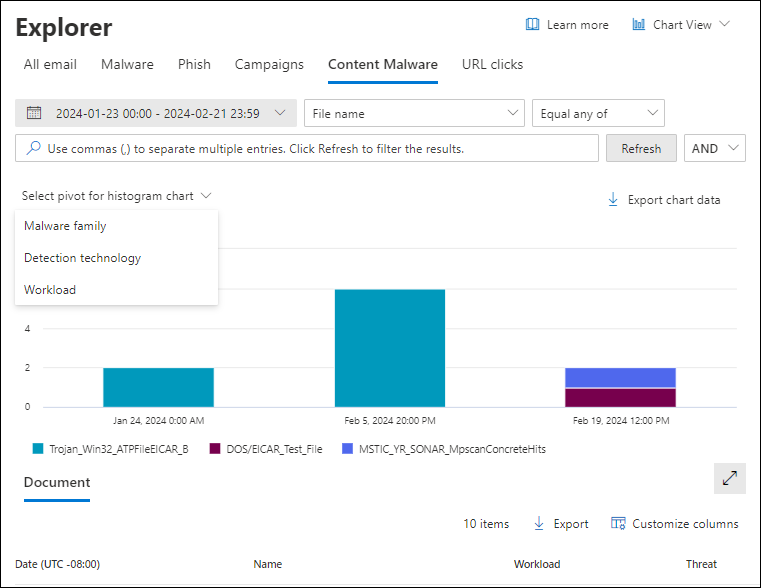

위협 Explorer 및 실시간 검색의 콘텐츠 맬웨어 보기

위협 Explorer 및 실시간 검색의 콘텐츠 맬웨어 보기는 다음을 통해 맬웨어로 식별된 파일에 대한 정보를 보여 줍니다.

- SharePoint, OneDrive 및 Microsoft Teams의 기본 제공 바이러스 보호

- SharePoint, OneDrive 및 Microsoft Teams용 안전한 첨부 파일입니다.

콘텐츠 맬웨어 보기를 열려면 다음 단계 중 하나를 수행합니다.

- 위협 Explorer: Defender 포털https://security.microsoft.com의 Explorer 페이지에서 Email & 협업>Explorer>컨트렌트 맬웨어 탭으로 이동합니다. 또는 를 사용하여 Explorer 페이지로 https://security.microsoft.com/threatexplorerv3직접 이동한 다음 콘텐츠 맬웨어 탭을 선택합니다.

- 실시간 검색: 의 Defender 포털https://security.microsoft.com에 있는 실시간 검색 페이지에서 Email & 협업>Explorer>컨트렌트 맬웨어 탭으로 이동합니다. 또는 를 사용하여 https://security.microsoft.com/realtimereportsv3실시간 검색 페이지로 직접 이동한 다음 콘텐츠 맬웨어 탭을 선택합니다.

위협 Explorer 및 실시간 검색의 콘텐츠 맬웨어 보기에서 필터링 가능한 속성

기본적으로 속성 필터는 데이터에 적용되지 않습니다. 필터(쿼리)를 만드는 단계는 이 문서의 뒷부분에 있는 위협 Explorer 필터 및 실시간 검색 섹션에 설명되어 있습니다.

위협 Explorer 및 실시간 검색의 콘텐츠 맬웨어 보기의 파일 이름 상자에서 사용할 수 있는 필터링 가능한 속성은 다음 표에 설명되어 있습니다.

| 속성 | 유형 | 위협 탐색기 |

실시간 탐지 |

|---|---|---|---|

| 파일 | |||

| 파일 이름 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 워크로드 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 사이트 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 파일 소유자 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 마지막 수정 날짜 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| SHA256 | 정수. 여러 값을 쉼표로 구분합니다. 파일의 SHA256 해시 값을 찾으려면 PowerShell Get-FileHash -Path "<Path>\<Filename>" -Algorithm SHA256에서 다음 명령을 실행합니다. |

✔ | ✔ |

| 맬웨어 패밀리 | 텍스트. 여러 값을 쉼표로 구분합니다. | ✔ | ✔ |

| 검색 기술 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

| 위협 유형 | 하나 이상의 값을 선택합니다.

|

✔ | ✔ |

위협 Explorer 및 실시간 검색의 콘텐츠 맬웨어 보기에서 차트에 대한 피벗

차트에는 기본 보기가 있지만 히스 토그램 차트에 대한 피벗 선택 에서 값을 선택하여 필터링되거나 필터링되지 않은 차트 데이터가 구성되고 표시되는 방식을 변경할 수 있습니다.

위협 Explorer 및 실시간 검색의 콘텐츠 맬웨어 보기에서 사용할 수 있는 차트 피벗은 다음 표에 나와 있습니다.

| Pivot | 위협 탐색기 |

실시간 탐지 |

|---|---|---|

| 맬웨어 패밀리 | ✔ | ✔ |

| 검색 기술 | ✔ | ✔ |

| 워크로드 | ✔ | ✔ |

사용 가능한 차트 피벗은 다음 하위 섹션에 설명되어 있습니다.

위협 Explorer 및 실시간 검색의 콘텐츠 맬웨어 보기에 있는 맬웨어 패밀리 차트 피벗

이 피벗은 기본적으로 선택되지 않지만 맬웨어 패밀리는 위협 Explorer 및 실시간 검색의 콘텐츠 맬웨어 보기에서 기본 차트 피벗입니다.

맬웨어 패밀리 피벗은 지정된 날짜/시간 범위 및 속성 필터를 사용하여 SharePoint, OneDrive 및 Microsoft Teams의 파일에서 식별된 맬웨어로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 맬웨어 패밀리의 수가 표시됩니다.

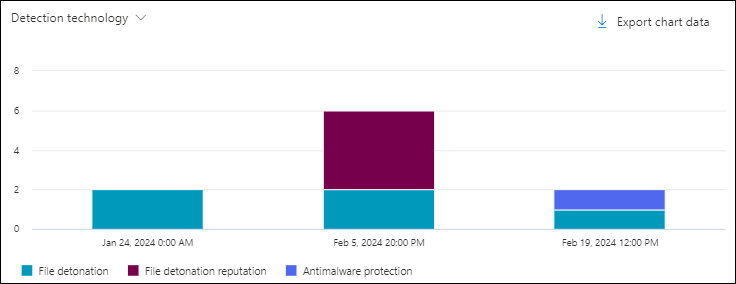

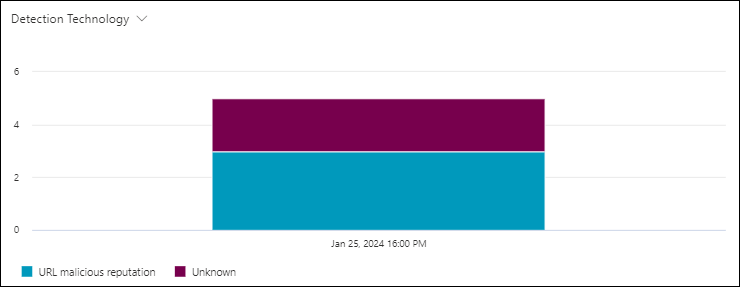

위협 Explorer 및 실시간 검색의 콘텐츠 맬웨어 보기에서 검색 기술 차트 피벗

검색 기술 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대해 SharePoint, OneDrive 및 Microsoft Teams의 파일에서 맬웨어를 식별하는 기능으로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 검색 기술의 수가 표시됩니다.

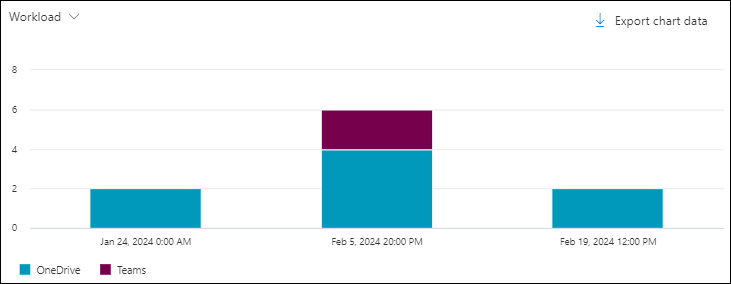

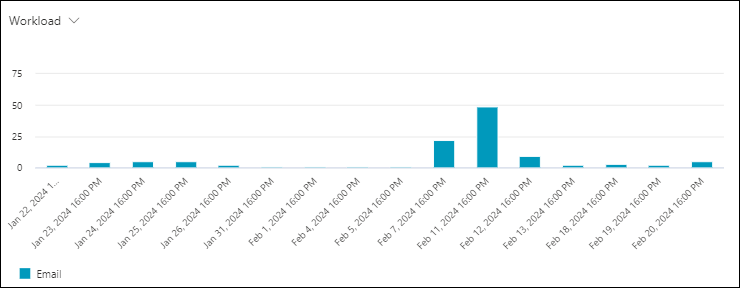

위협 Explorer 및 실시간 검색의 콘텐츠 맬웨어 보기의 워크로드 차트 피벗

워크로드 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대해 맬웨어가 식별된 위치(SharePoint, OneDrive 또는 Microsoft Teams)로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 워크로드의 수가 표시됩니다.

위협 Explorer 및 실시간 검색에서 콘텐츠 맬웨어 보기의 세부 정보 영역에 대한 보기

위협 Explorer 및 실시간 검색에서 콘텐츠 맬웨어 보기의 세부 정보 영역에는 문서라는 하나의 보기(탭)만 포함됩니다. 이 보기는 다음 하위 섹션에서 설명합니다.

위협 Explorer 및 실시간 검색에서 콘텐츠 맬웨어 보기의 세부 정보 영역에 대한 문서 보기

문서는콘텐츠 맬웨어 보기의 세부 정보 영역에 대한 기본 보기이자 유일한 보기입니다.

문서 보기에는 세부 정보 테이블이 표시됩니다. 사용 가능한 열 머리글을 클릭하여 항목을 정렬할 수 있습니다.

열 사용자 지정을 선택하여 ![]() 표시되는 열을 변경합니다. 기본값은 별표(*)로 표시됩니다.

표시되는 열을 변경합니다. 기본값은 별표(*)로 표시됩니다.

- 날짜*

- 이름*

- 작업*

- 위협*

- 검색 기술*

- 마지막으로 사용자 수정*

- 파일 소유자*

- 크기(바이트)*

- 마지막으로 수정한 시간

- 사이트 경로

- 파일 경로

- 문서 ID

- SHA256

- 검색된 날짜

- 맬웨어 패밀리

- 컨텍스트

팁

모든 열을 보려면 다음 단계 중 하나 이상을 수행해야 할 수 있습니다.

- 웹 브라우저에서 가로로 스크롤합니다.

- 적절한 열의 너비를 좁힐 수 있습니다.

- 보기에서 열을 제거합니다.

- 웹 브라우저를 축소합니다.

사용자 지정 열 설정은 사용자별로 저장됩니다. Incognito 또는 InPrivate 검색 모드의 사용자 지정된 열 설정은 웹 브라우저를 닫을 때까지 저장됩니다.

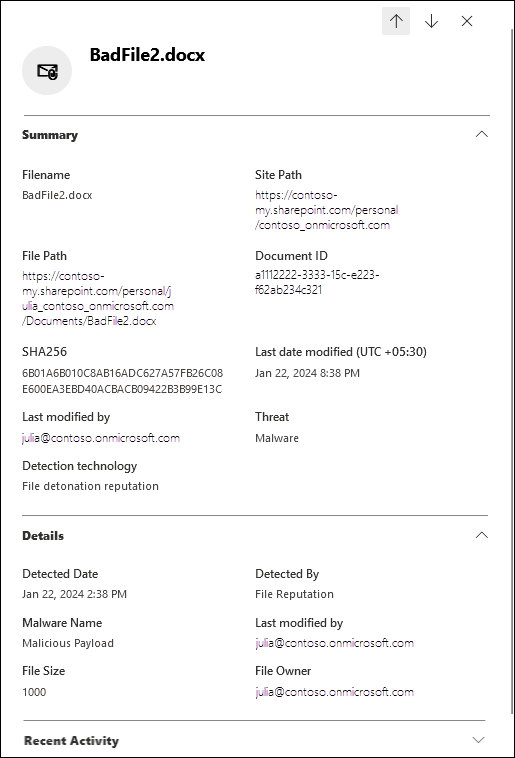

이름 열에서 파일 이름 값을 선택하면 세부 정보 플라이아웃이 열립니다. 플라이아웃에는 다음 정보가 포함됩니다.

요약 섹션:

- 파일 이름

- 사이트 경로

- 파일 경로

- 문서 ID

- SHA256

- 수정한 마지막 날짜

- 마지막 수정 날짜

- 위협

- 검색 기술

세부 정보 섹션:

- 검색된 날짜

- 검색한 사용자

- 맬웨어 이름

- 마지막 수정 날짜

- 파일 크기

- 파일 소유자

Email 목록 섹션: 맬웨어 파일이 포함된 메시지에 대한 다음 관련 정보를 보여 주는 테이블입니다.

- 날짜

- 제목

- 받는 사람

모든 전자 메일 보기를 선택하여 맬웨어 패밀리 이름으로 필터링된 새 탭에서 위협 Explorer 엽니다.

최근 활동: 받는 사람에 대한 감사 로그 검색 의 요약된 결과를 표시합니다.

- 날짜

- IP 주소

- 활동

- 항목

받는 사람에게 세 개 이상의 감사 로그 항목이 있는 경우 모든 최근 활동 보기를 선택하여 모든 항목을 확인합니다.

팁

Email & 협업 권한의 보안 관리자 역할 그룹의 구성원은 최근 활동 섹션을 확장할 수 없습니다. 감사 로그, Information Protection 분석가 또는 Information Protection 조사자 역할이 할당된 Exchange Online권한의 역할 그룹의 구성원이어야 합니다. 기본적으로 이러한 역할은 레코드 관리, 규정 준수 관리, Information Protection, Information Protection분석가, Information Protection 조사자 및 조직 관리 역할 그룹에 할당됩니다. 보안 관리자의 구성원을 해당 역할 그룹에 추가하거나 감사 로그 역할이 할당된 새 역할 그룹을 만들 수 있습니다.

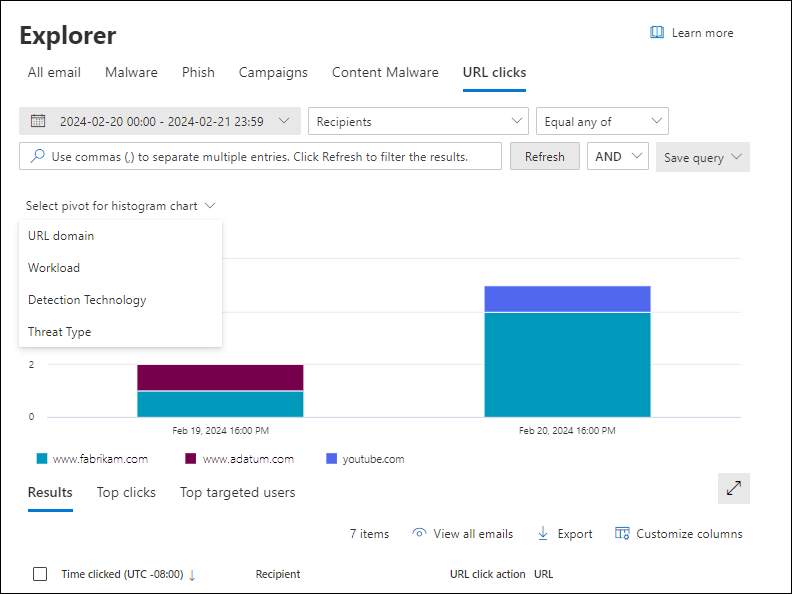

위협 Explorer URL 클릭 보기

위협 Explorer URL 클릭 보기에는 전자 메일의 URL, SharePoint 및 OneDrive의 지원되는 Office 파일 및 Microsoft Teams의 모든 사용자 클릭이 표시됩니다.

에서 Defender 포털https://security.microsoft.com의 Explorer 페이지에서 URL 클릭 보기를 열려면 Email & 협업>Explorer>URL 클릭 탭으로 이동합니다. 또는 를 사용하여 Explorer 페이지로 https://security.microsoft.com/threatexplorerv3직접 이동한 다음 URL 클릭 탭을 선택합니다.

URL의 필터링 가능한 속성은 위협 Explorer 보기를 클릭합니다.

기본적으로 속성 필터는 데이터에 적용되지 않습니다. 필터(쿼리)를 만드는 단계는 이 문서의 뒷부분에 있는 위협 Explorer 필터 및 실시간 검색 섹션에 설명되어 있습니다.

위협 Explorer URL 클릭 보기의 받는 사람 상자에서 사용할 수 있는 필터링 가능한 속성은 다음 표에 설명되어 있습니다.

| 속성 | 유형 |

|---|---|

| 기본 | |

| 받는 사람 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 태그 | 텍스트. 여러 값을 쉼표로 구분합니다. 사용자 태그에 대한 자세한 내용은 사용자 태그를 참조하세요. |

| 네트워크 메시지 ID | 텍스트. 여러 값을 쉼표로 구분합니다. 메시지 헤더의 X-MS-Exchange-Organization-Network-Message-Id 헤더 필드에서 사용할 수 있는 GUID 값입니다. |

| URL | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 클릭 작업 | 하나 이상의 값을 선택합니다.

|

| 위협 유형 | 하나 이상의 값을 선택합니다.

|

| 검색 기술 | 하나 이상의 값을 선택합니다.

|

| ID 클릭 | 텍스트. 여러 값을 쉼표로 구분합니다. |

| 클라이언트 IP | 텍스트. 여러 값을 쉼표로 구분합니다. |

URL에서 차트의 피벗은 위협 Explorer 보기 클릭

차트에는 기본 보기가 있지만 히스 토그램 차트에 대한 피벗 선택 에서 값을 선택하여 필터링되거나 필터링되지 않은 차트 데이터가 구성되고 표시되는 방식을 변경할 수 있습니다.

사용 가능한 차트 피벗은 다음 하위 섹션에 설명되어 있습니다.

URL의 URL 도메인 차트 피벗은 위협 Explorer 보기를 클릭합니다.

이 피벗은 기본적으로 선택되지 않지만 URL 도메인 은 URL 클릭 보기의 기본 차트 피벗입니다.

URL 도메인 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대해 사용자가 이메일, Office 파일 또는 Microsoft Teams에서 클릭한 URL의 도메인별로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 URL 도메인의 수가 표시됩니다.

URL의 워크로드 차트 피벗은 위협 Explorer 보기 클릭

워크로드 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대해 클릭한 URL(이메일, Office 파일 또는 Microsoft Teams)의 위치를 기준으로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 워크로드의 수가 표시됩니다.

위협 Explorer URL 클릭 보기의 검색 기술 차트 피벗

검색 기술 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대한 이메일, Office 파일 또는 Microsoft Teams의 URL 클릭을 식별하는 기능을 기준으로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 검색 기술의 수가 표시됩니다.

위협 Explorer URL 클릭 보기의 위협 유형 차트 피벗

위협 유형 피벗은 지정된 날짜/시간 범위 및 속성 필터에 대해 전자 메일, Office 파일 또는 Microsoft Teams에서 클릭한 URL에 대한 결과를 기준으로 차트를 구성합니다.

차트의 데이터 요소 위로 마우스를 가져가면 각 위협 유형 기술의 수가 표시됩니다.

위협 Explorer URL 클릭 보기의 세부 정보 영역에 대한 보기

URL 클릭 보기의 세부 정보 영역에서 사용 가능한 보기(탭)는 다음 하위 섹션에서 설명합니다.

위협 Explorer URL 클릭 보기의 세부 정보 영역에 대한 결과 보기

결과는URL 클릭 보기의 세부 정보 영역에 대한 기본 보기입니다.

결과 보기에는 세부 정보 테이블이 표시됩니다. 사용 가능한 열 머리글을 클릭하여 항목을 정렬할 수 있습니다.

열 사용자 지정을 선택하여 ![]() 표시되는 열을 변경합니다. 기본적으로 모든 열이 선택됩니다.

표시되는 열을 변경합니다. 기본적으로 모든 열이 선택됩니다.

- 클릭한 시간

- 받는 사람

- URL 클릭 작업

- URL

- 태그

- 네트워크 메시지 ID

- ID 클릭

- 클라이언트 IP

- URL 체인

- 위협 유형

- 검색 기술

팁

모든 열을 보려면 다음 단계 중 하나 이상을 수행해야 할 수 있습니다.

- 웹 브라우저에서 가로로 스크롤합니다.

- 적절한 열의 너비를 좁힐 수 있습니다.

- 보기에서 열을 제거합니다.

- 웹 브라우저를 축소합니다.

사용자 지정 열 설정은 사용자별로 저장됩니다. Incognito 또는 InPrivate 검색 모드의 사용자 지정된 열 설정은 웹 브라우저를 닫을 때까지 저장됩니다.

행의 첫 번째 열 옆에 있는 검사 상자를 선택하여 하나 또는 항목을 선택한 다음 모든 전자 메일 보기를 선택하여 ![]() 선택한 메시지의 네트워크 메시지 ID 값으로 필터링된 새 탭의 모든 전자 메일 보기에서 위협 Explorer 엽니다.

선택한 메시지의 네트워크 메시지 ID 값으로 필터링된 새 탭의 모든 전자 메일 보기에서 위협 Explorer 엽니다.

위협 Explorer URL 클릭 보기의 세부 정보 영역에 대한 위쪽 클릭 보기

위쪽 클릭 보기에는 세부 정보 테이블이 표시됩니다. 사용 가능한 열 머리글을 클릭하여 항목을 정렬할 수 있습니다.

- URL

- 차단됨

- 허용됨

- 차단 재정의

- 보류 중인 판결

- 보류 중인 판결이 무시됨

- 없음

- 오류 페이지

- 실패

팁

사용 가능한 모든 열이 선택됩니다.

열 사용자 지정을 선택하면 ![]() 열을 선택 취소할 수 없습니다.

열을 선택 취소할 수 없습니다.

모든 열을 보려면 다음 단계 중 하나 이상을 수행해야 할 수 있습니다.

- 웹 브라우저에서 가로로 스크롤합니다.

- 적절한 열의 너비를 좁힐 수 있습니다.

- 웹 브라우저를 축소합니다.

행의 첫 번째 열 옆에 있는 검사 상자를 선택하여 항목을 선택한 다음, 모든 클릭 보기를 선택하여 ![]() URL 클릭 보기의 새 탭에서 위협 Explorer 엽니다.

URL 클릭 보기의 새 탭에서 위협 Explorer 엽니다.

첫 번째 열 옆에 있는 검사 상자가 아닌 행의 아무 곳이나 클릭하여 항목을 선택하면 세부 정보 플라이아웃이 열립니다. 플라이아웃의 정보는 모든 전자 메일 보기의 상위 URL 세부 정보에 설명된 것과 동일합니다.

위협 Explorer URL 클릭 보기의 세부 정보 영역에 대한 상위 대상 사용자 보기

상위 대상 사용자 보기는 URL을 클릭한 상위 5명의 받는 사람의 테이블로 데이터를 구성합니다. 표에는 다음이 표시됩니다.

상위 대상 사용자: 대상이 가장 많은 사용자의 이메일 주소입니다. 전자 메일 주소를 선택하면 세부 정보 플라이아웃이 열립니다. 플라이아웃의 정보는 위협 Explorer 모든 전자 메일 보기의 세부 정보 영역에 대한 상위 대상 사용자 보기에 설명된 것과 동일합니다.

시도 횟수: 시도 횟수를 선택하면 위협 Explorer 맬웨어 패밀리 이름으로 필터링된 새 탭에서 열립니다.

팁

내보내기를 사용하여 ![]() 최대 3,000명의 사용자 목록과 해당 시도를 내보냅니다.

최대 3,000명의 사용자 목록과 해당 시도를 내보냅니다.

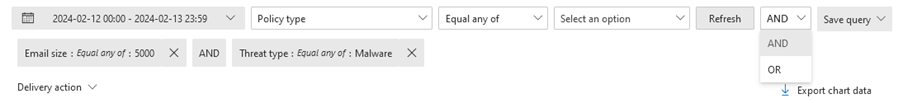

위협 Explorer 및 실시간 검색의 속성 필터

속성 필터/쿼리의 기본 구문은 다음과 같습니다.

조건 = <필터 속성><필터 연산자><속성 값 또는 값>

여러 조건에서 다음 구문을 사용합니다.

<Condition1><AND | OR><Condition2><AND | OR><Condition3>... <AND | OR><ConditionN>

팁

와일드카드 검색(**** 또는 ?)은 텍스트 또는 정수 값에서 지원되지 않습니다. Subject 속성은 부분 텍스트 일치를 사용하며 와일드카드 검색과 유사한 결과를 생성합니다.

속성 필터/쿼리 조건을 만드는 단계는 위협 Explorer 및 실시간 검색의 모든 보기에서 동일합니다.

이 문서의 앞부분에서 미리 보기 설명 섹션의 테이블을 사용하여 필터 속성을 식별합니다.

사용 가능한 필터 연산자 선택 사용 가능한 필터 연산자는 다음 표에 설명된 대로 속성 형식에 따라 달라집니다.

필터 연산자 속성 형식 중 어느 것과 같음 텍스트

정수

신중한 값중 어느 것도 같지 않음 텍스트

신중한 값보다 큼 정수 보다 작음 정수 하나 이상의 속성 값을 입력하거나 선택합니다. 텍스트 값 및 정수의 경우 여러 값을 쉼표로 구분하여 입력할 수 있습니다.

속성 값의 여러 값은 OR 논리 연산자를 사용합니다. 예를 들어 보낸 사람 주소 보낸 사람 주소>는 OR

cindy@fabrikam.com중>bob@fabrikam.com,cindy@fabrikam.com> 어느 >bob@fabrikam.com것과도 같습니다.하나 이상의 속성 값을 입력하거나 선택하면 완료된 필터 조건이 필터 만들기 상자 아래에 표시됩니다.

팁

하나 이상의 사용 가능한 값을 선택해야 하는 속성의 경우 모든 값이 선택된 필터 조건의 속성을 사용하면 필터 조건에서 속성을 사용하지 않는 것과 같은 결과가 발생합니다.

다른 조건을 추가하려면 이전 세 단계를 반복합니다.

필터 만들기 상자 아래의 조건은 두 번째 또는 후속 조건을 만들 때 선택한 논리 연산자에 의해 구분됩니다. 기본값은 AND이지만 OR을 선택할 수도 있습니다.

모든 조건 간에 동일한 논리 연산자가 사용됩니다. 모두 AND 이거나 모두 OR입니다. 기존 논리 연산자를 변경하려면 논리 연산자 상자를 선택한 다음 AND 또는 OR을 선택합니다.

기존 조건을 편집하려면 두 번 클릭하여 선택한 속성, 필터 연산자 및 값을 해당 상자에 다시 가져옵니다.

기존 조건을 제거하려면 조건을 선택합니다

.

.차트 및 세부 정보 테이블에 필터를 적용하려면 새로 고침을 선택합니다.

위협 Explorer 저장된 쿼리

팁

쿼리 저장 은 위협 추적기의 일부이며 실시간 검색에서 사용할 수 없습니다. 저장된 쿼리 및 위협 추적기는 Office 365용 Defender 플랜 2에서만 사용할 수 있습니다.

쿼리 저장 은 콘텐츠 맬웨어 보기에서 사용할 수 없습니다.

위협 Explorer 대부분의 보기를 사용하면 나중에 사용할 수 있도록 필터(쿼리)를 저장할 수 있습니다. 저장된 쿼리는 의 Defender 포털https://security.microsoft.com/threattrackerv2에 있는 위협 추적기 페이지에서 사용할 수 있습니다. 위협 추적자에 대한 자세한 내용은 Office 365용 Microsoft Defender 플랜 2의 위협 추적기를 참조하세요.

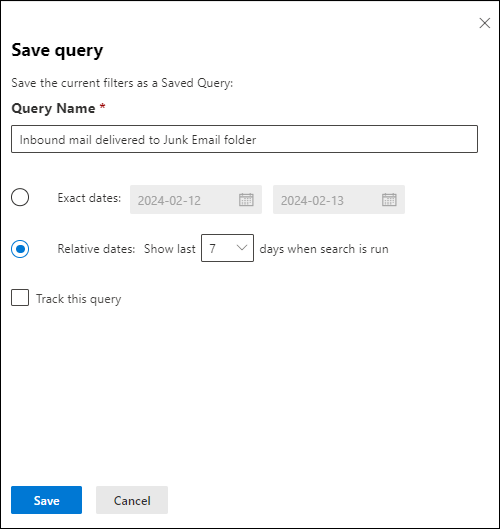

위협 Explorer 쿼리를 저장하려면 다음 단계를 수행합니다.

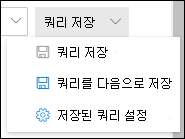

앞에서 설명한 대로 필터/쿼리를 만든 후 쿼리 저장 쿼리>

저장을 선택합니다.

저장을 선택합니다.열리는 쿼리 저장 플라이아웃에서 다음 옵션을 구성합니다.

- 쿼리 이름: 쿼리의 고유한 이름을 입력합니다.

- 다음 옵션 중 하나를 선택합니다.

- 정확한 날짜: 상자에서 시작 날짜 및 종료 날짜를 선택합니다. 선택할 수 있는 가장 오래된 시작 날짜는 오늘 30일 전입니다. 선택할 수 있는 최신 종료 날짜는 오늘입니다.

- 상대 날짜: 검색이 실행된 마지막 nn일 표시에서 일 수를 선택합니다. 기본값은 7이지만 1~30을 선택할 수 있습니다.

-

쿼리 추적: 기본적으로 이 옵션은 선택되지 않습니다. 이 옵션은 쿼리가 자동으로 실행되는지 여부에 영향을 줍니다.

- 선택하지 않은 쿼리 추적: 위협 Explorer 수동으로 실행할 수 있습니다. 쿼리는 추적된 쿼리 속성 값이 아니요인 위협 추적기 페이지의 저장된쿼리 탭에 저장됩니다.

- 선택한 쿼리 추적: 쿼리가 백그라운드에서 주기적으로 실행됩니다. 쿼리는 추적된 쿼리 속성 값이 예인 위협 추적기 페이지의 저장된쿼리 탭에서 사용할 수 있습니다. 쿼리의 주기적인 결과는 위협 추적기 페이지의 추적된 쿼리 탭에 표시됩니다.

쿼리 저장 플라이아웃을 마쳤으면 저장을 선택한 다음 확인 대화 상자에서 확인을 선택합니다.

의 Defender 포털에 있는 위협 추적기 페이지의 저장된 쿼리 또는 추적된 쿼리 탭에서 https://security.microsoft.com/threattrackerv2작업 열에서 탐색을 선택하여 위협 Explorer 쿼리를 열고 사용할 수 있습니다.

위협 추적기 페이지에서 ![]() 탐색을 선택하여 쿼리를 열면 이제 쿼리를 다른 이름으로 저장하고

탐색을 선택하여 쿼리를 열면 이제 쿼리를 다른 이름으로 저장하고 ![]() 저장된 쿼리 설정을Explorer 페이지의 쿼리 저장에서 사용할 수 있습니다.

저장된 쿼리 설정을Explorer 페이지의 쿼리 저장에서 사용할 수 있습니다.

쿼리 저장을 로 선택하면

이전에 선택한 모든 설정과 함께 쿼리 저장 플라이아웃이 열립니다. 변경한 경우 저장을 선택한 다음 성공 대화 상자에서 확인을 선택하면 업데이트된 쿼리가 위협 추적기 페이지에서 새 쿼리로 저장됩니다(이를 보려면 새로 고침을 선택

이전에 선택한 모든 설정과 함께 쿼리 저장 플라이아웃이 열립니다. 변경한 경우 저장을 선택한 다음 성공 대화 상자에서 확인을 선택하면 업데이트된 쿼리가 위협 추적기 페이지에서 새 쿼리로 저장됩니다(이를 보려면 새로 고침을 선택  해야 할 수 있습니다).

해야 할 수 있습니다).저장된 쿼리 설정을 선택하면

기존 쿼리의 날짜 및 쿼리 설정 추적을 업데이트할 수 있는 저장된 쿼리 설정 플라이아웃이 열립니다.

기존 쿼리의 날짜 및 쿼리 설정 추적을 업데이트할 수 있는 저장된 쿼리 설정 플라이아웃이 열립니다.