Office 365용 Microsoft Defender 플랜 2의 AIR(자동 조사 및 대응) 예제

팁

Office 365용 Microsoft Defender 플랜 2의 기능을 무료로 사용해 볼 수 있다는 사실을 알고 계셨나요? Microsoft Defender 포털 평가판 허브에서 90일 Office 365용 Defender 평가판을 사용합니다. Office 365용 Microsoft Defender 시도에서 누가 등록하고 평가판을 사용할 수 있는지에 대해 알아봅니다.

Office 365용 Microsoft Defender 플랜 2의 자동화된 조사 및 응답(E5 또는 독립 실행형 구독과 같은 Microsoft 365 라이선스에 포함)을 사용하면 SecOps 팀이 보다 효율적이고 효과적으로 운영할 수 있습니다. AIR에는 잘 알려진 위협에 대한 자동화된 조사가 포함되며 권장되는 수정 작업을 제공합니다. SecOps 팀은 증거를 검토하고 권장 조치를 승인하거나 거부할 수 있습니다. AIR에 대한 자세한 내용은 Office 365용 Microsoft Defender 플랜 2의 AIR(자동 조사 및 대응)를 참조하세요.

이 문서에서는 AIR가 몇 가지 예제를 통해 작동하는 방식을 설명합니다.

- 예: 사용자가 보고한 피싱 메시지가 조사 플레이북을 시작합니다.

- 예: 보안 관리자가 위협 Explorer 조사를 트리거합니다.

- 예: 보안 운영 팀은 Office 365 관리 활동 API를 사용하여 AIR를 SIEM과 통합합니다.

예: 사용자가 보고한 피싱 메시지가 조사 플레이북을 시작합니다.

사용자가 피싱 시도처럼 보이는 이메일을 받습니다. 사용자는 Outlook의 기본 제공 보고서 단추를 사용하여 메시지를 보고합니다. 그러면 사용자가 맬웨어 또는 피싱 경고 정책으로 보고한 Email 의해 트리거되는 경고가 발생하며 조사 플레이북이 자동으로 시작됩니다.

보고된 전자 메일 메시지의 다양한 측면이 평가됩니다. 예시:

- 식별된 위협 유형

- 메시지를 보낸 사람

- 메시지가 전송된 위치(인프라 보내기)

- 메시지의 다른 인스턴스가 배달되었는지 또는 차단되었는지 여부

- 이메일 클러스터링 통해 유사한 메시지 및 평결을 포함한 테넌트 환경

- 메시지가 알려진 캠페인과 연결되어 있는지 여부

- 기타.

플레이북은 작업이 필요하지 않은 제출을 평가하고 자동으로 해결합니다(사용자가 보고한 메시지에서 자주 발생). 나머지 제출의 경우 원본 메시지 및 연결된 엔터티 (예: 첨부된 파일, 포함된 URL 및 받는 사람)에 대해 수행할 권장 작업 목록이 제공됩니다.

- 이메일 클러스터 검색을 통해 유사한 전자 메일 메시지를 식별합니다.

- 사용자가 의심스러운 전자 메일 메시지의 악의적인 링크를 클릭했는지 여부를 확인합니다.

- 위험 및 위협이 할당됩니다. 자세한 내용은 자동 조사 세부 정보 및 결과를 참조하세요.

- 수정 단계. 자세한 내용은 Office 365용 Microsoft Defender 수정 작업을 참조하세요.

예: 보안 관리자가 위협 Explorer 조사를 트리거합니다.

모든 전자 메일, 맬웨어 또는 피싱 보기에서 https://security.microsoft.com/threatexplorerv3 Explorer(위협 Explorer)에 있습니다. 차트 아래 세부 정보 영역의 Email 탭(보기)에 있습니다. 다음 방법 중 하나를 사용하여 조사할 메시지를 선택합니다.

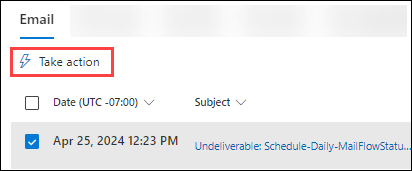

첫 번째 열 옆에 있는 검사 상자를 선택하여 테이블에서 하나 이상의 항목을 선택합니다.

작업 수행 은 탭에서 직접 사용할 수 있습니다.

작업 수행 은 탭에서 직접 사용할 수 있습니다.표에 있는 항목의 제목 값을 클릭합니다. 열리는 세부 정보 플라이아웃에는 플라이아웃 맨 위에 있는 작업 수행이 포함

됩니다.

됩니다.

작업 수행을 선택한 ![]() 후 자동화된 조사 시작을 선택합니다. 자세한 내용은 Email 수정을 참조하세요.

후 자동화된 조사 시작을 선택합니다. 자세한 내용은 Email 수정을 참조하세요.

경고에 의해 트리거되는 플레이북과 마찬가지로 위협 Explorer 트리거되는 자동 조사에는 다음이 포함됩니다.

- 루트 조사.

- 위협을 식별하고 상관 관계를 지정하는 단계입니다. 자세한 내용은 자동 조사 세부 정보 및 결과를 참조하세요.

- 위협을 완화하기 위한 권장 조치입니다. 자세한 내용은 Office 365용 Microsoft Defender 수정 작업을 참조하세요.

예: 보안 운영 팀은 Office 365 관리 활동 API를 사용하여 AIR를 SIEM과 통합합니다.

Office 365용 Defender 플랜 2의 AIR 기능에는 SecOps 팀이 위협을 모니터링하고 해결하는 데 사용할 수 있는 보고서와 세부 정보가 포함됩니다. 그러나 AIR 기능을 다른 솔루션과 통합할 수도 있습니다. 예시:

- SIEM(보안 정보 및 이벤트 관리) 시스템.

- 사례 관리 시스템.

- 사용자 지정 보고 솔루션.

이러한 솔루션과의 통합을 위해 Office 365 관리 활동 API를 사용합니다.

AIR에서 이미 처리한 사용자 보고 피싱 메시지의 경고를 SIEM 서버 및 사례 관리 시스템에 통합하는 사용자 지정 솔루션의 예는 Microsoft 보안 블로그 - Office 365용 Microsoft Defender 및 Office 365 Management API를 사용하여 SOC의 효율성 향상을 참조하세요.

통합 솔루션은 가양성 수를 크게 줄여 SecOps 팀이 실제 위협에 시간과 노력을 집중할 수 있도록 합니다.