엔드포인트용 Microsoft Defender(iOS용) 기능 구성

적용 대상:

엔드포인트용 Defender를 경험하고 싶으신가요? 무료 평가판을 신청하세요.

참고

iOS의 엔드포인트용 Defender는 웹 보호 기능을 제공하기 위해 VPN을 사용합니다. 이는 일반 VPN이 아니며 디바이스 외부의 트래픽을 받지 않는 로컬/자체 반복 VPN입니다.

iOS에서 엔드포인트용 Defender를 사용하여 조건부 액세스

Microsoft Intune 및 Microsoft Entra ID 함께 iOS에서 엔드포인트용 Microsoft Defender 디바이스 위험 점수에 따라 디바이스 규정 준수 및 조건부 액세스 정책을 적용할 수 있습니다. 엔드포인트용 Defender는 Intune 통해 이 기능을 사용하도록 배포할 수 있는 MTD(Mobile Threat Defense) 솔루션입니다.

iOS에서 엔드포인트용 Defender를 사용하여 조건부 액세스를 설정하는 방법에 대한 자세한 내용은 엔드포인트용 Defender 및 Intune 참조하세요.

웹 보호 및 VPN

기본적으로 iOS의 엔드포인트용 Defender는 웹 보호를 포함하고 사용하도록 설정하므로 웹 위협으로부터 디바이스를 보호하고 피싱 공격으로부터 사용자를 보호할 수 있습니다. 피싱 방지 및 사용자 지정 표시기(URL 및 도메인)는 웹 보호의 일부로 지원됩니다. IP 기반 사용자 지정 지표는 현재 iOS에서 지원되지 않습니다. 웹 콘텐츠 필터링은 현재 모바일 플랫폼(Android 및 iOS)에서 지원되지 않습니다.

iOS의 엔드포인트용 Defender는 이 기능을 제공하기 위해 VPN을 사용합니다. VPN은 로컬이며 기존 VPN과 달리 네트워크 트래픽은 디바이스 외부로 전송되지 않습니다.

기본적으로 사용하도록 설정되지만 VPN을 사용하지 않도록 설정해야 하는 경우가 있을 수 있습니다. 예를 들어 VPN이 구성되면 작동하지 않는 일부 앱을 실행하려고 합니다. 이러한 경우 다음 단계에 따라 디바이스의 앱에서 VPN을 사용하지 않도록 설정할 수 있습니다.

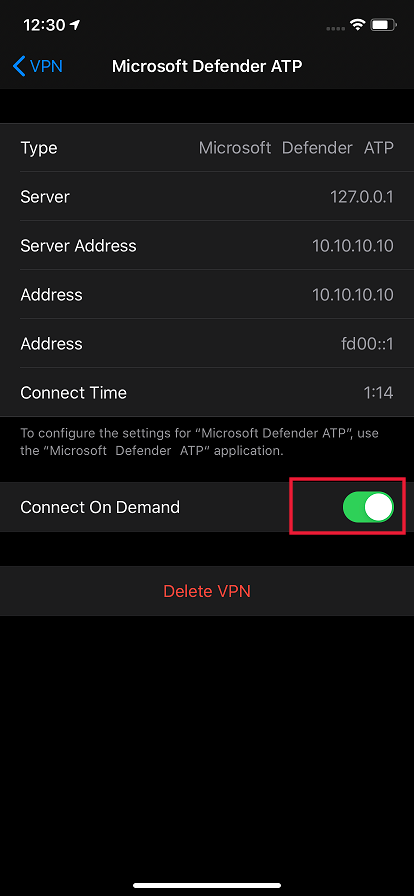

iOS 디바이스에서 설정 앱을 열고 일반 을 선택한 다음 VPN을 선택합니다.

엔드포인트용 Microsoft Defender i 단추를 선택합니다.

요청 시 연결을 해제하여 VPN을 사용하지 않도록 설정합니다.

참고

VPN을 사용하지 않도록 설정한 경우 웹 보호를 사용할 수 없습니다. 웹 보호를 다시 사용하도록 설정하려면 디바이스에서 엔드포인트용 Microsoft Defender 앱을 연 다음 VPN 시작을 선택합니다.

웹 보호 사용 안 함

웹 보호는 엔드포인트용 Defender의 주요 기능 중 하나이며 해당 기능을 제공하려면 VPN이 필요합니다. 사용되는 VPN은 기존 VPN이 아닌 로컬/루프백 VPN이지만 고객이 VPN을 선호하지 않을 수 있는 몇 가지 이유가 있습니다. VPN을 설정하지 않으려면 웹 보호를 사용하지 않도록 설정하고 해당 기능 없이 엔드포인트용 Defender를 배포할 수 있습니다. 엔드포인트용 다른 Defender 기능은 계속 작동합니다.

이 구성은 등록된(MDM) 디바이스와 등록되지 않은(MAM) 디바이스 모두에서 사용할 수 있습니다. MDM을 사용하는 고객의 경우 관리자는 앱 구성에서 관리되는 디바이스를 통해 웹 보호를 구성할 수 있습니다. 등록이 없는 고객의 경우 MAM을 사용하여 관리자는 앱 구성에서 관리되는 앱을 통해 웹 보호를 구성할 수 있습니다.

웹 보호 구성

MDM을 사용하여 웹 보호 사용 안 함

다음 단계를 사용하여 등록된 디바이스에 대한 웹 보호를 사용하지 않도록 설정합니다.

Microsoft Intune 관리 센터에서앱 앱>구성 정책>관리 디바이스추가>로 이동합니다.

정책 이름을 플랫폼 > iOS/iPadOS로 지정합니다.

대상 앱으로 엔드포인트용 Microsoft Defender 선택합니다.

설정 페이지에서 구성 디자이너 사용을 선택한 다음 키로 추가하고

WebProtection해당 값 형식을 로String설정합니다.- 기본적으로 입니다

WebProtection = true. 관리자는 웹 보호를 해제하도록 설정WebProtection = false해야 합니다. - 엔드포인트용 Defender는 사용자가 앱을 열 때마다 하트비트를 Microsoft Defender 포털로 보냅니다.

- 다음을 선택한 다음 대상 디바이스/사용자에게 이 프로필을 할당합니다.

- 기본적으로 입니다

MAM을 사용하여 웹 보호 사용 안 함

다음 단계를 사용하여 등록되지 않은 디바이스에 대한 웹 보호를 사용하지 않도록 설정합니다.

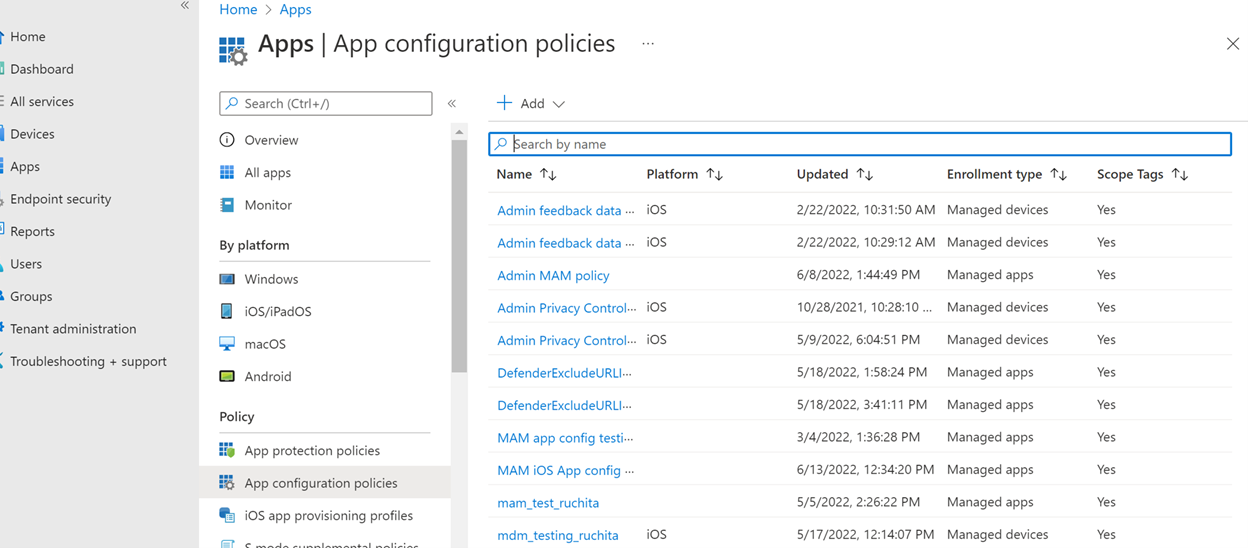

Microsoft Intune 관리 센터에서 앱앱 구성 정책>관리되는 앱>추가>로 이동합니다.

정책에 이름을 지정하세요.

공용 앱 선택에서 대상 앱으로 엔드포인트용 Microsoft Defender 선택합니다.

설정 페이지의 일반 구성 설정에서 를 키로 추가하고

WebProtection해당 값을 로false설정합니다.- 기본적으로 입니다

WebProtection = true. 관리자는 웹 보호를 끄도록 설정할WebProtection = false수 있습니다. - 엔드포인트용 Defender는 사용자가 앱을 열 때마다 하트비트를 Microsoft Defender 포털로 보냅니다.

- 다음을 선택한 다음 대상 디바이스/사용자에게 이 프로필을 할당합니다.

- 기본적으로 입니다

참고

이 키는 WebProtection 감독되는 디바이스 목록의 제어 필터에 적용되지 않습니다. 감독된 디바이스에 대해 웹 보호를 사용하지 않도록 설정하려면 제어 필터 프로필을 제거할 수 있습니다.

네트워크 보호 구성

엔드포인트에 대한 Microsoft Defender 네트워크 보호는 기본적으로 사용하도록 설정됩니다. 관리자는 다음 단계를 사용하여 네트워크 보호를 구성할 수 있습니다. 이 구성은 MDM 구성을 통해 등록된 디바이스와 MAM 구성을 통해 등록되지 않은 디바이스 모두에 사용할 수 있습니다.

참고

MDM 또는 MAM을 통해 네트워크 보호에 대해 하나의 정책만 만들어야 합니다. 네트워크 보호 초기화를 수행하려면 최종 사용자가 앱을 한 번 열어야 합니다.

MDM을 사용하여 네트워크 보호 구성

등록된 디바이스에 MDM 구성을 사용하여 네트워크 보호를 설정하려면 다음 단계를 수행합니다.

Microsoft Intune 관리 센터에서 앱 앱>구성 정책>관리 디바이스추가>로 이동합니다.

정책에 대한 이름 및 설명을 제공합니다. 플랫폼에서iOS/iPad를 선택합니다.

대상 앱에서 엔드포인트용 Microsoft Defender 선택합니다.

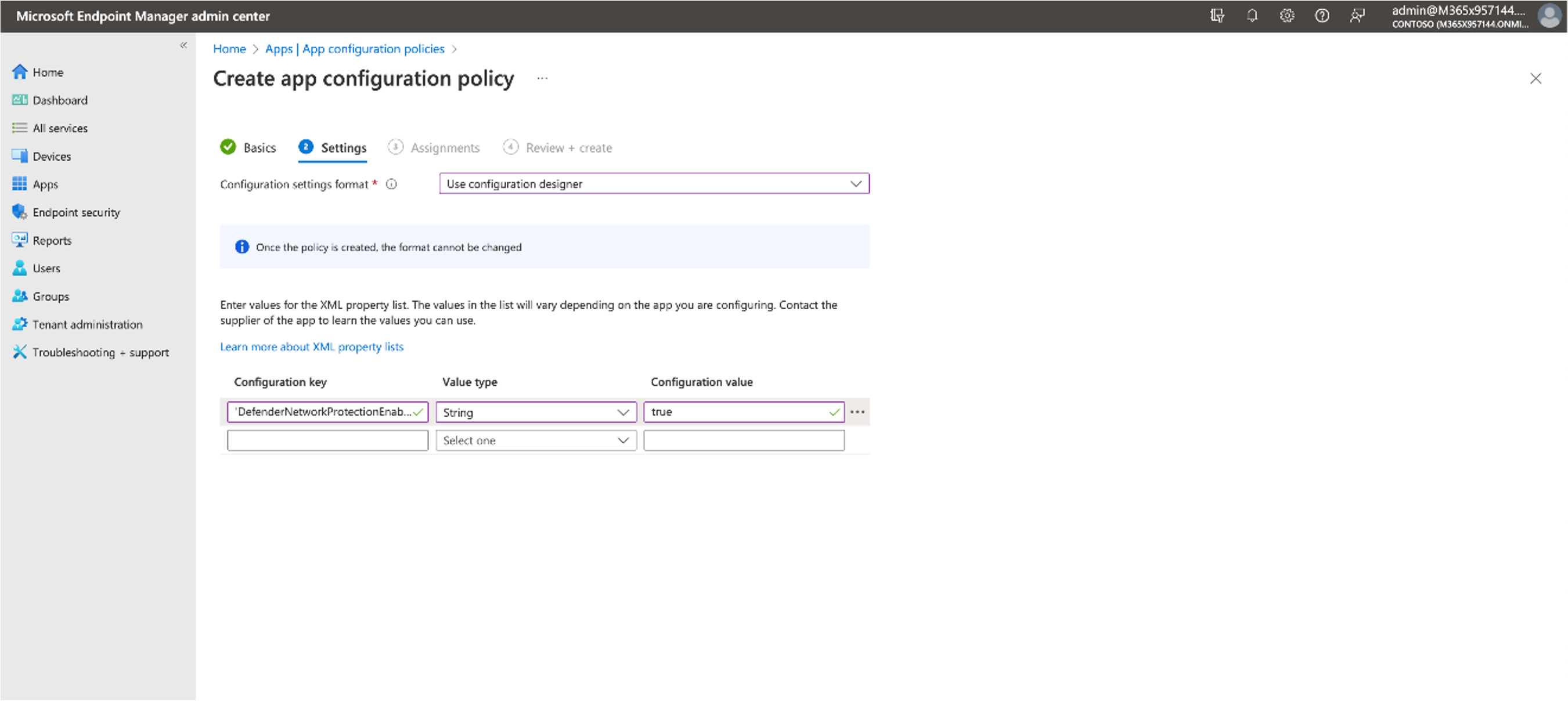

설정 페이지에서 구성 설정 형식 구성 디자이너 사용을 선택합니다.

를 구성 키로 추가

DefenderNetworkProtectionEnable합니다. 값 형식을 로String설정하고 해당 값을 로false설정하여 네트워크 보호를 사용하지 않도록 설정합니다. (네트워크 보호는 기본적으로 사용하도록 설정됩니다.)네트워크 보호와 관련된 다른 구성의 경우 다음 키를 추가하고 해당 값 유형 및 값을 선택합니다.

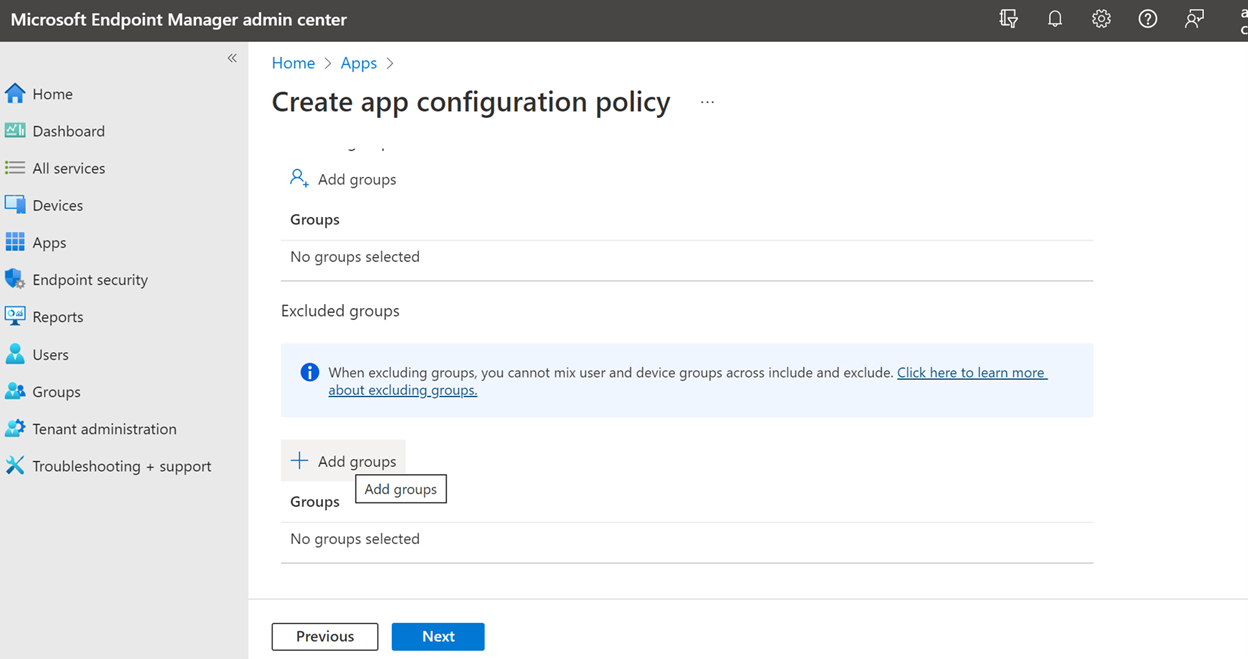

키 값 형식 기본값(true-enable, false-disable) 설명 DefenderOpenNetworkDetection정수 2 1 - 감사, 0 - 사용 안 함, 2 - 사용(기본값). 이 설정은 IT 관리 각각 오픈 네트워크 검색을 감사, 사용 안 함 또는 사용하도록 설정하여 관리됩니다. 감사 모드에서는 최종 사용자 환경이 없는 Microsoft Defender 포털로만 경고가 전송됩니다. 최종 사용자 환경의 경우 으로 Enable설정합니다.DefenderEndUserTrustFlowEnableString false true - enable, false - disable; 이 설정은 IT 관리자가 비보안 및 의심스러운 네트워크를 신뢰하고 신뢰할 수 없도록 최종 사용자 앱 내 환경을 사용하거나 사용하지 않도록 설정하는 데 사용됩니다. DefenderNetworkProtectionAutoRemediationString true true - enable, false - disable; 이 설정은 IT 관리자가 사용자가 더 안전한 WIFI 액세스 지점으로 전환과 같은 수정 작업을 수행할 때 전송되는 수정 경고를 사용하거나 사용하지 않도록 설정하는 데 사용됩니다. DefenderNetworkProtectionPrivacyString true true - enable, false - disable; 이 설정은 IT 관리자가 네트워크 보호에서 개인 정보를 사용하거나 사용하지 않도록 설정하도록 관리됩니다. 개인 정보를 사용하지 않도록 설정하면 악의적인 Wifi를 공유하는 사용자 동의가 표시됩니다. 개인 정보를 사용하도록 설정하면 사용자 동의가 표시되지 않고 앱 데이터가 수집되지 않습니다. 할당 섹션에서 관리자는 정책에서 포함 및 제외할 사용자 그룹을 선택할 수 있습니다.

구성 정책을 검토하고 만듭니다.

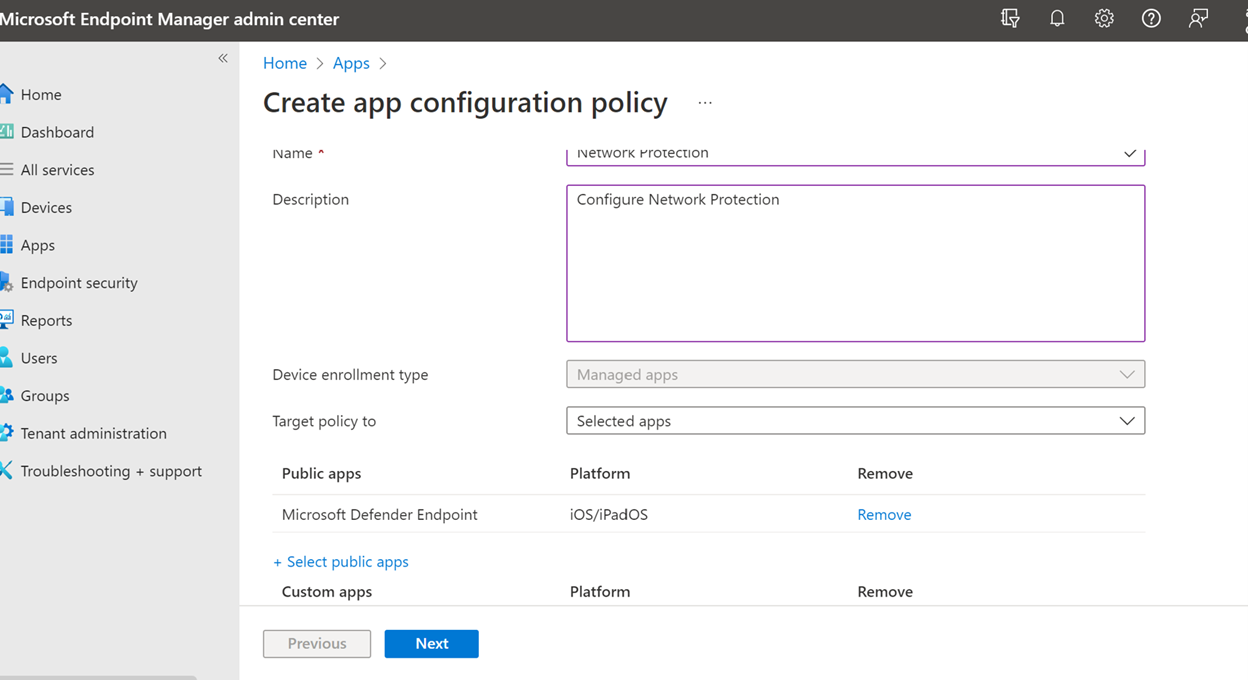

MAM을 사용하여 네트워크 보호 구성

다음 절차에 따라 iOS 디바이스에서 네트워크 보호를 위해 등록되지 않은 디바이스에 대한 MAM 구성을 설정합니다(MAM 구성에는 Authenticator 디바이스 등록이 필요함).

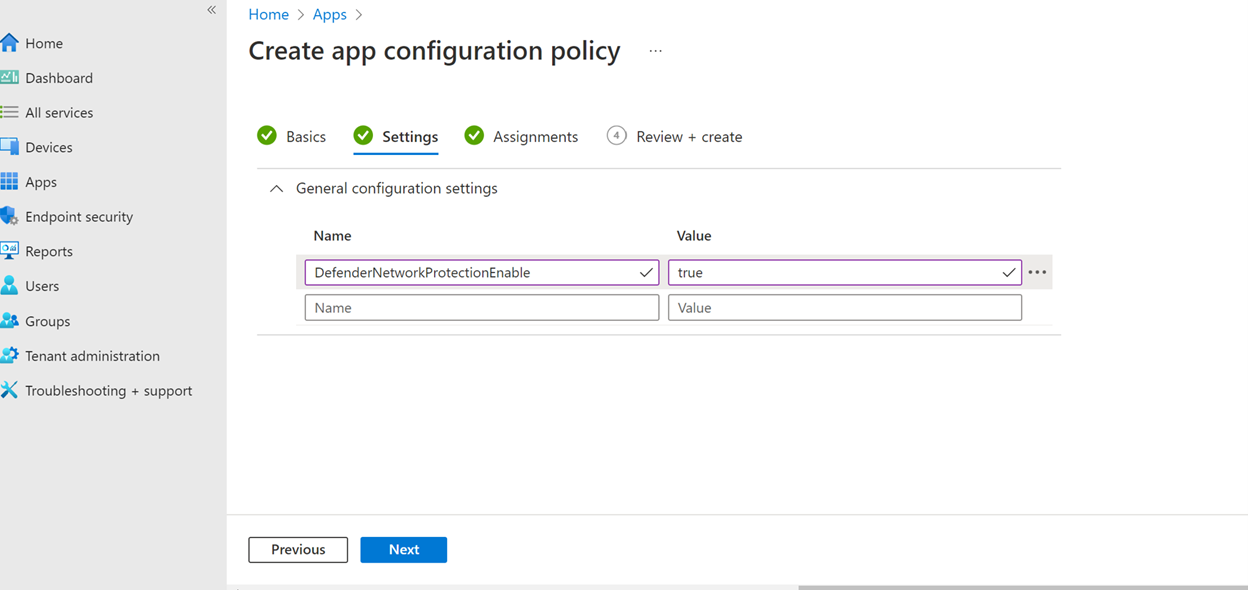

Microsoft Intune 관리 센터에서 앱앱 구성 정책>관리되는 앱>>추가>새 앱 구성 정책 만들기로 이동합니다.

정책을 고유하게 식별하는 이름과 설명을 제공합니다. 그런 다음 퍼블릭 앱 선택을 선택하고 플랫폼 iOS/iPadOS에 대한 Microsoft Defender 선택합니다.

설정 페이지에서 DefenderNetworkProtectionEnable을 키로 추가하고 로 값을

false추가하여 네트워크 보호를 사용하지 않도록 설정합니다. (네트워크 보호는 기본적으로 사용하도록 설정됩니다.)네트워크 보호와 관련된 다른 구성의 경우 다음 키와 적절한 해당 값을 추가합니다.

키 기본값(true - enable, false - disable) 설명 DefenderOpenNetworkDetection2 1 - 감사, 0 - 사용 안 함, 2 - 사용(기본값). 이 설정은 IT 관리자가 개방형 네트워크 검색을 사용하도록 설정, 감사 또는 사용하지 않도록 관리합니다. 감사 모드에서 경고는 사용자 쪽 환경이 없는 ATP 포털로만 전송됩니다. 사용자 환경의 경우 구성을 "사용" 모드로 설정합니다. DefenderEndUserTrustFlowEnablefalse true - enable, false - disable; 이 설정은 IT 관리자가 비보안 및 의심스러운 네트워크를 신뢰하고 신뢰할 수 없도록 최종 사용자 앱 내 환경을 사용하거나 사용하지 않도록 설정하는 데 사용됩니다. DefenderNetworkProtectionAutoRemediationtrue true - enable, false - disable; 이 설정은 IT 관리자가 사용자가 더 안전한 WIFI 액세스 지점으로 전환과 같은 수정 작업을 수행할 때 전송되는 수정 경고를 사용하거나 사용하지 않도록 설정하는 데 사용됩니다. DefenderNetworkProtectionPrivacytrue true - enable, false - disable; 이 설정은 IT 관리자가 네트워크 보호에서 개인 정보를 사용하거나 사용하지 않도록 설정하도록 관리됩니다. 개인 정보를 사용하지 않도록 설정하면 악의적인 Wifi를 공유하는 사용자 동의가 표시됩니다. 개인 정보를 사용하도록 설정하면 사용자 동의가 표시되지 않고 앱 데이터가 수집되지 않습니다. 할당 섹션에서 관리자는 정책에서 포함 및 제외할 사용자 그룹을 선택할 수 있습니다.

구성 정책을 검토하고 만듭니다.

참고

Wi-Fi 네트워크 경고를 엽니다. 사용자가 열린 Wi-Fi 네트워크에 연결할 때마다 경고가 생성됩니다. 사용자가 7일 이내에 동일한 네트워크에 다시 연결하는 경우 새 경고가 생성되지 않습니다. 그러나 다른 열린 Wi-Fi 네트워크에 연결하면 즉각적인 경고가 발생합니다.

여러 VPN 프로필의 공존

Apple iOS는 여러 디바이스 전체 VPN이 동시에 활성화되도록 지원하지 않습니다. 디바이스에 여러 VPN 프로필이 있을 수 있지만 한 번에 하나의 VPN만 활성화할 수 있습니다.

MAM(앱 보호 정책)에서 엔드포인트용 Microsoft Defender 위험 신호 구성

iOS에서 엔드포인트용 Microsoft Defender 앱 보호 정책 시나리오를 사용하도록 설정합니다. 최종 사용자는 Apple 앱 스토어에서 직접 최신 버전의 앱을 설치할 수 있습니다. 성공적인 MAM 등록을 위해 Defender에서 온보딩하는 데 사용되는 동일한 계정으로 디바이스가 Authenticator에 등록되었는지 확인합니다.

엔드포인트용 Microsoft Defender iOS/iPadOS의 앱 보호 정책(APP, MAM이라고도 함)에서 사용할 위협 신호를 보내도록 구성할 수 있습니다. 이 기능을 사용하면 엔드포인트용 Microsoft Defender 사용하여 등록되지 않은 디바이스에서 회사 데이터에 대한 액세스를 보호할 수도 있습니다.

다음 링크의 단계에 따라 MAM(앱 보호 정책)에서 Defender 위험 신호 구성 엔드포인트용 Microsoft Defender 사용하여 앱 보호 정책을 설정합니다.

MAM 또는 앱 보호 정책에 대한 자세한 내용은 iOS 앱 보호 정책 설정을 참조하세요.

개인 정보 제어

iOS의 엔드포인트용 Microsoft Defender 관리자와 최종 사용자 모두에 대한 개인 정보 제어를 사용하도록 설정합니다. 여기에는 등록된(MDM) 및 등록되지 않은(MAM) 디바이스에 대한 컨트롤이 포함됩니다.

MDM을 사용하는 경우 관리자는 앱 구성에서 관리 디바이스를 통해 개인 정보 제어를 구성할 수 있습니다. 등록 없이 MAM을 사용하는 경우 관리자는 앱 구성에서 관리되는 앱을 통해 개인 정보 제어를 구성할 수 있습니다. 최종 사용자는 Microsoft Defender 앱 설정에서 개인 정보 설정을 구성할 수도 있습니다.

피싱 경고 보고서에서 개인 정보 구성

이제 고객은 iOS에서 엔드포인트용 Microsoft Defender 보낸 피싱 보고서에 대해 개인 정보 제어를 사용하도록 설정하여 피싱 웹 사이트가 검색되고 엔드포인트용 Microsoft Defender 차단될 때마다 도메인 이름이 피싱 경고의 일부로 포함되지 않도록 할 수 있습니다.

MDM에서 개인 정보 제어 구성

다음 단계를 사용하여 개인 정보를 사용하도록 설정하고 등록된 디바이스에 대한 피싱 경고 보고서의 일부로 도메인 이름을 수집하지 않습니다.

Microsoft Intune 관리 센터에서앱 앱>구성 정책>관리 디바이스추가>로 이동합니다.

정책 이름을 플랫폼 > iOS/iPadOS로 지정하고 프로필 유형을 선택합니다.

대상 앱으로 엔드포인트용 Microsoft Defender 선택합니다.

설정 페이지에서 구성 디자이너 사용을 선택하고 키로 추가하고

DefenderExcludeURLInReport해당 값 형식을 부울로 설정합니다.- 개인 정보를 사용하도록 설정하고 도메인 이름을 수집하지 않려면 값을 로

true입력하고 이 정책을 사용자에게 할당합니다. 기본적으로 이 값은 로 설정됩니다false. - 키가 로

true설정된 사용자의 경우 엔드포인트용 Defender에서 악성 사이트를 검색하고 차단할 때마다 피싱 경고에 도메인 이름 정보가 포함되지 않습니다.

- 개인 정보를 사용하도록 설정하고 도메인 이름을 수집하지 않려면 값을 로

다음을 선택하고 대상 디바이스/사용자에게 이 프로필을 할당합니다.

MAM에서 개인 정보 제어 구성

다음 단계를 사용하여 개인 정보를 사용하도록 설정하고 등록되지 않은 디바이스에 대한 피싱 경고 보고서의 일부로 도메인 이름을 수집하지 않습니다.

Microsoft Intune 관리 센터에서 앱앱 구성 정책>관리되는 앱>추가>로 이동합니다.

정책에 이름을 지정하세요.

공용 앱 선택에서 대상 앱으로 엔드포인트용 Microsoft Defender 선택합니다.

설정 페이지의 일반 구성 설정에서 를 키로 추가하고

DefenderExcludeURLInReport해당 값을 로true설정합니다.- 개인 정보를 사용하도록 설정하고 도메인 이름을 수집하지 않려면 값을 로

true입력하고 이 정책을 사용자에게 할당합니다. 기본적으로 이 값은 로 설정됩니다false. - 키가 로

true설정된 사용자의 경우 엔드포인트용 Defender에서 악성 사이트를 검색하고 차단할 때마다 피싱 경고에 도메인 이름 정보가 포함되지 않습니다.

- 개인 정보를 사용하도록 설정하고 도메인 이름을 수집하지 않려면 값을 로

다음을 선택하고 대상 디바이스/사용자에게 이 프로필을 할당합니다.

Microsoft Defender 앱에서 최종 사용자 개인 정보 제어 구성

이러한 컨트롤은 최종 사용자가 organization 공유되는 정보를 구성하는 데 도움이 됩니다.

감독되는 디바이스의 경우 최종 사용자 컨트롤이 표시되지 않습니다. 관리자가 설정을 결정하고 제어합니다. 그러나 감독되지 않은 디바이스의 경우 컨트롤이 설정 > 개인 정보 보호 아래에 표시됩니다.

사용자에게 안전하지 않은 사이트 정보에 대한 토글이 표시됩니다. 이 토글은 관리자가 를 설정한 DefenderExcludeURLInReport = true경우에만 표시됩니다.

관리자가 사용하도록 설정한 경우 사용자는 안전하지 않은 사이트 정보를 organization 보낼지 여부를 지정할 수 있습니다. 기본적으로 는 로 false설정되므로 안전하지 않은 사이트 정보가 전송되지 않습니다. 사용자가 로 전환 true하면 안전하지 않은 사이트 세부 정보가 전송됩니다.

개인 정보 제어를 켜거나 끄는 것은 디바이스 규정 준수 검사 또는 조건부 액세스에 영향을 주지 않습니다.

참고

구성 프로필이 있는 감독된 디바이스에서 엔드포인트용 Microsoft Defender 전체 URL에 액세스할 수 있으며 피싱으로 확인되면 차단됩니다. 감독되지 않은 디바이스에서 엔드포인트용 Microsoft Defender 도메인 이름에만 액세스할 수 있으며 도메인이 피싱 URL이 아닌 경우 차단되지 않습니다.

선택적 권한

iOS의 엔드포인트용 Microsoft Defender 온보딩 흐름에서 선택적 권한을 사용하도록 설정합니다. 현재 엔드포인트용 Defender에 필요한 권한은 온보딩 흐름에서 필수입니다. 이 기능을 사용하면 관리자는 온보딩하는 동안 필수 VPN 권한을 적용하지 않고 BYOD 디바이스에 엔드포인트용 Defender를 배포할 수 있습니다. 최종 사용자는 필수 권한 없이 앱을 온보딩할 수 있으며 나중에 이러한 권한을 검토할 수 있습니다. 이 기능은 현재 등록된 디바이스(MDM)에 대해서만 제공됩니다.

MDM을 사용하여 선택적 권한 구성

관리자는 다음 단계를 사용하여 등록된 디바이스에 대해 선택적 VPN 권한을 사용하도록 설정할 수 있습니다.

Microsoft Intune 관리 센터에서앱 앱>구성 정책>관리 디바이스추가>로 이동합니다.

정책 이름을 지정하고 플랫폼 > iOS/iPadOS를 선택합니다.

대상 앱으로 엔드포인트용 Microsoft Defender 선택합니다.

설정 페이지에서 구성 디자이너 사용을 선택하고 키로 를 추가하고

DefenderOptionalVPN해당 값 형식을 로Boolean설정합니다.- 선택적 VPN 권한을 사용하도록 설정하려면 값을 로

true입력하고 이 정책을 사용자에게 할당합니다. 기본적으로 이 값은 로 설정됩니다false. - 키가 로

true설정된 사용자의 경우 사용자는 VPN 권한을 부여하지 않고도 앱을 온보딩할 수 있습니다.

- 선택적 VPN 권한을 사용하도록 설정하려면 값을 로

다음을 선택하고 대상 디바이스/사용자에게 이 프로필을 할당합니다.

최종 사용자로 선택적 권한 구성

최종 사용자는 Microsoft Defender 앱을 설치하고 열어 온보딩을 시작합니다.

- 관리자가 선택적 권한을 설정한 경우 사용자는 VPN 권한을 건너뛰고 온보딩을 완료할 수 있습니다.

- 사용자가 VPN을 건너뛴 경우에도 디바이스를 온보딩할 수 있으며 하트비트가 전송됩니다.

- VPN을 사용하지 않도록 설정하면 웹 보호가 활성화되지 않습니다.

- 나중에 사용자는 디바이스에 VPN 구성을 설치하는 앱 내에서 웹 보호를 사용하도록 설정할 수 있습니다.

참고

선택적 권한은 웹 보호 사용 안 함과 다릅니다. 선택적 VPN 권한은 온보딩하는 동안에만 사용 권한을 건너뛰는 데 도움이 되지만 최종 사용자가 나중에 검토하고 사용하도록 설정할 수 있습니다. 웹 보호를 사용하지 않도록 설정하면 사용자가 웹 보호 없이 엔드포인트용 Defender 앱을 온보딩할 수 있습니다. 나중에 사용하도록 설정할 수 없습니다.

탈옥 검색

엔드포인트용 Microsoft Defender 탈옥된 관리되지 않는 관리형 디바이스를 검색하는 기능이 있습니다. 이러한 탈옥 검사는 주기적으로 수행됩니다. 디바이스가 탈옥으로 감지되면 다음 이벤트가 발생합니다.

- 고위험 경고는 Microsoft Defender 포털에 보고됩니다. 디바이스 위험 점수에 따라 디바이스 준수 및 조건부 액세스가 설정된 경우 디바이스가 회사 데이터에 액세스하지 못하도록 차단됩니다.

- 앱의 사용자 데이터가 지워집니다. 사용자가 탈옥 후 앱을 열면 VPN 프로필(엔드포인트용 Defender 루프백 VPN 프로필만)도 삭제되고 웹 보호가 제공되지 않습니다. Intune 제공하는 VPN 프로필은 제거되지 않습니다.

탈옥된 디바이스에 대한 규정 준수 정책 구성

탈옥된 iOS 디바이스에서 회사 데이터에 액세스하지 못하도록 보호하려면 Intune 다음 규정 준수 정책을 설정하는 것이 좋습니다.

참고

탈옥 검색은 iOS에서 엔드포인트용 Microsoft Defender 제공하는 기능입니다. 그러나 탈옥 시나리오에 대한 추가 방어 계층으로 이 정책을 설정하는 것이 좋습니다.

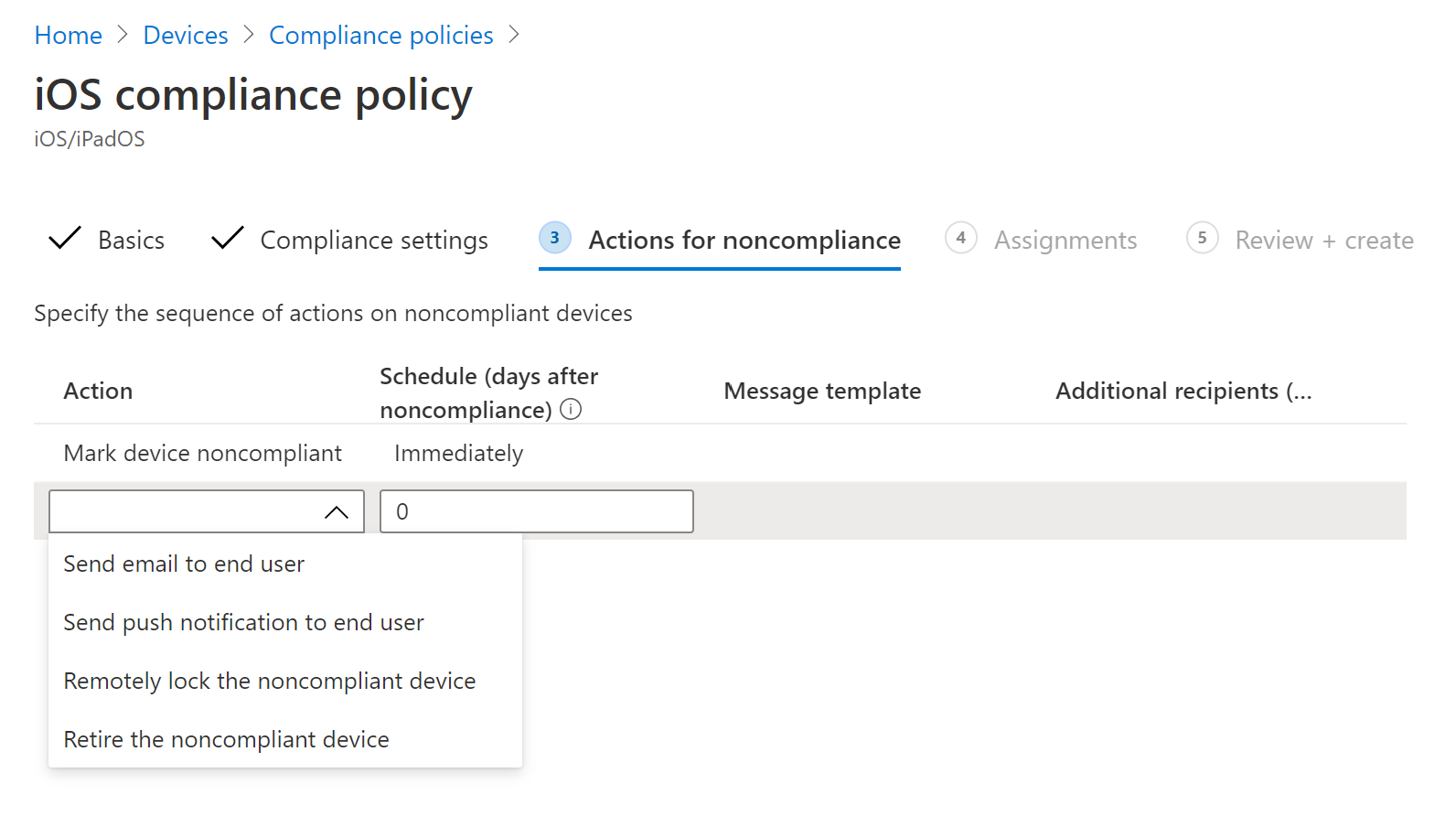

아래 단계에 따라 탈옥된 디바이스에 대한 규정 준수 정책을 만듭니다.

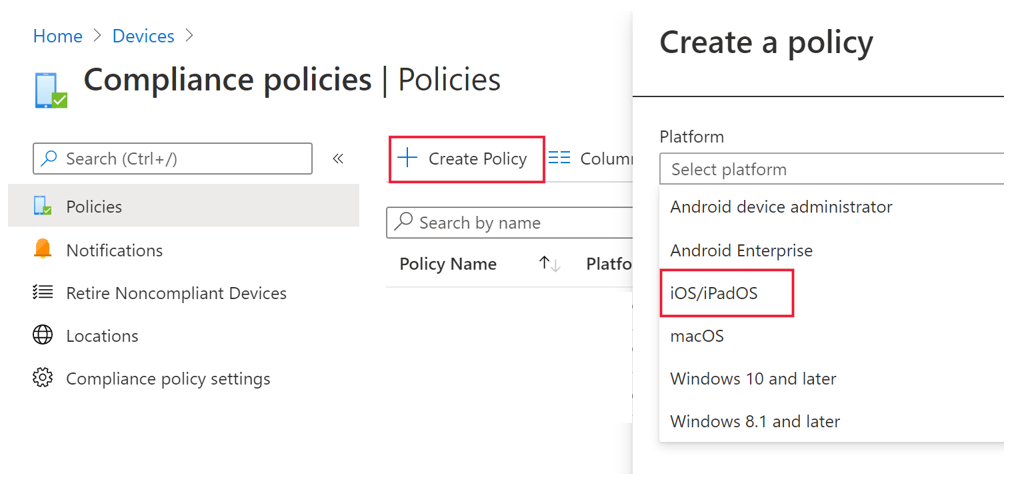

Microsoft Intune 관리 센터에서디바이스>준수 정책>정책 만들기로 이동합니다. 플랫폼으로 "iOS/iPadOS"를 선택하고 만들기를 선택합니다.

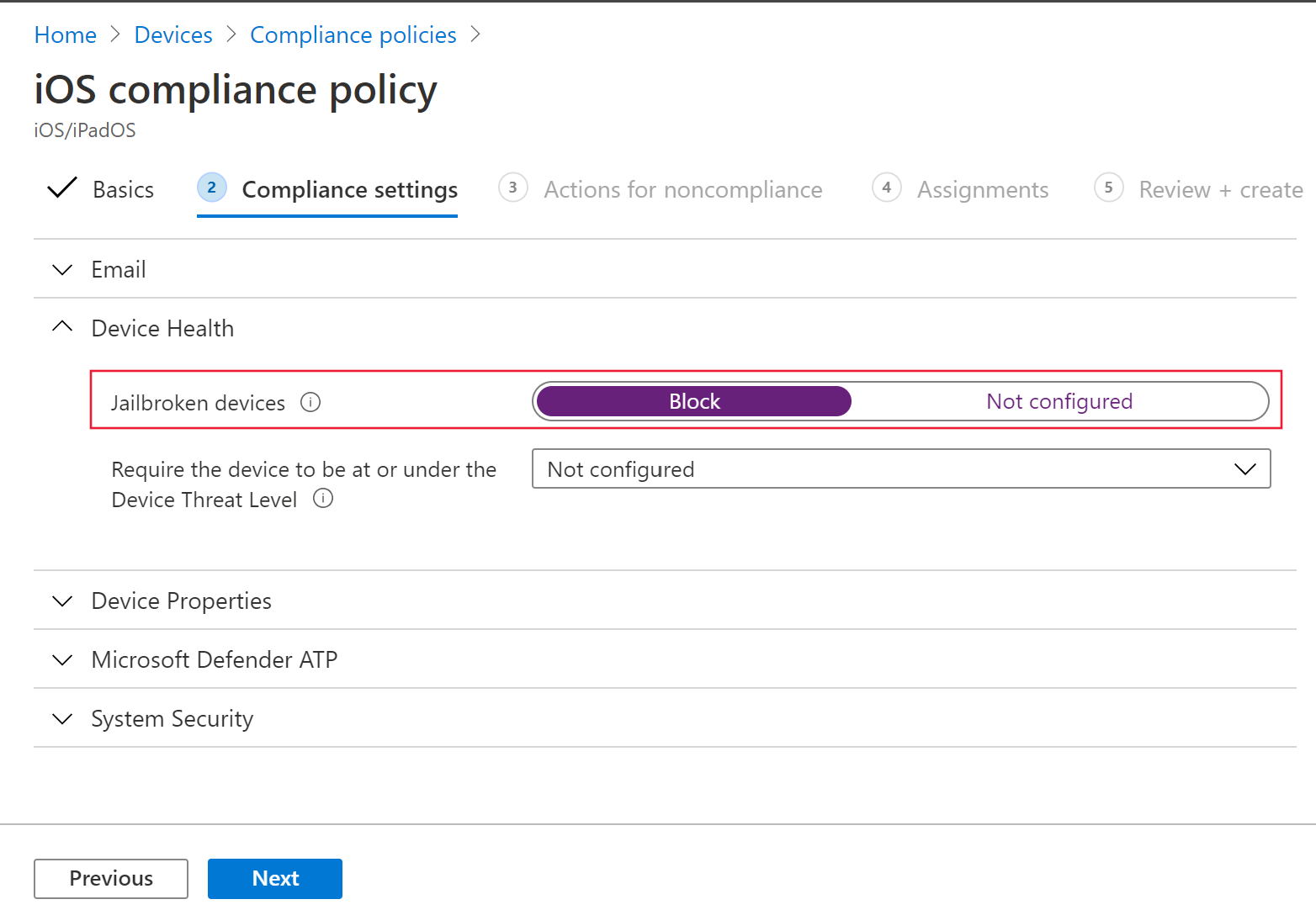

탈옥에 대한 규정 준수 정책과 같은 정책의 이름을 지정합니다.

준수 설정 페이지에서 디바이스 상태 섹션을 확장하려면 선택하고 탈옥된 디바이스 필드에서 를 선택합니다

Block.비준수에 대한 작업 섹션에서 요구 사항에 따라 작업을 선택한 다음, 다음을 선택합니다.

할당 섹션에서 이 정책에 포함할 사용자 그룹을 선택한 다음, 다음을 선택합니다.

검토 + 만들기 섹션에서 입력한 모든 정보가 올바른지 확인한 다음 만들기를 선택합니다.

사용자 지정 표시기 구성

iOS의 엔드포인트용 Defender를 사용하면 관리자가 iOS 디바이스에서도 사용자 지정 표시기를 구성할 수 있습니다. 사용자 지정 지표를 구성하는 방법에 대한 자세한 내용은 지표 개요를 참조하세요.

참고

iOS의 엔드포인트용 Defender는 URL 및 도메인에 대해서만 사용자 지정 표시기 만들기를 지원합니다. IP 기반 사용자 지정 지표는 iOS에서 지원되지 않습니다.

IP 245.245.0.1 는 내부 Defender IP이며 기능 문제를 방지하기 위해 고객이 사용자 지정 지표에 포함해서는 안 됩니다.

iOS의 경우 표시기에서 설정된 URL 또는 도메인에 액세스할 때 Microsoft Defender 포털에서 경고가 생성되지 않습니다.

앱의 취약성 평가 구성

사이버 위험을 줄이려면 포괄적인 위험 기반 취약성 관리가 단일 솔루션에서 가장 중요한 자산에서 가장 큰 모든 취약성을 식별, 평가, 수정 및 추적해야 합니다. 엔드포인트용 Microsoft Defender Microsoft Defender 취약성 관리 대해 자세히 알아보려면 이 페이지를 방문하세요.

iOS의 엔드포인트용 Defender는 OS 및 앱의 취약성 평가를 지원합니다. iOS 버전의 취약성 평가는 등록된(MDM) 및 등록되지 않은(MAM) 디바이스 모두에 사용할 수 있습니다. 앱의 취약성 평가는 등록된(MDM) 디바이스에만 해당됩니다. 관리자는 다음 단계를 사용하여 앱의 취약성 평가를 구성할 수 있습니다.

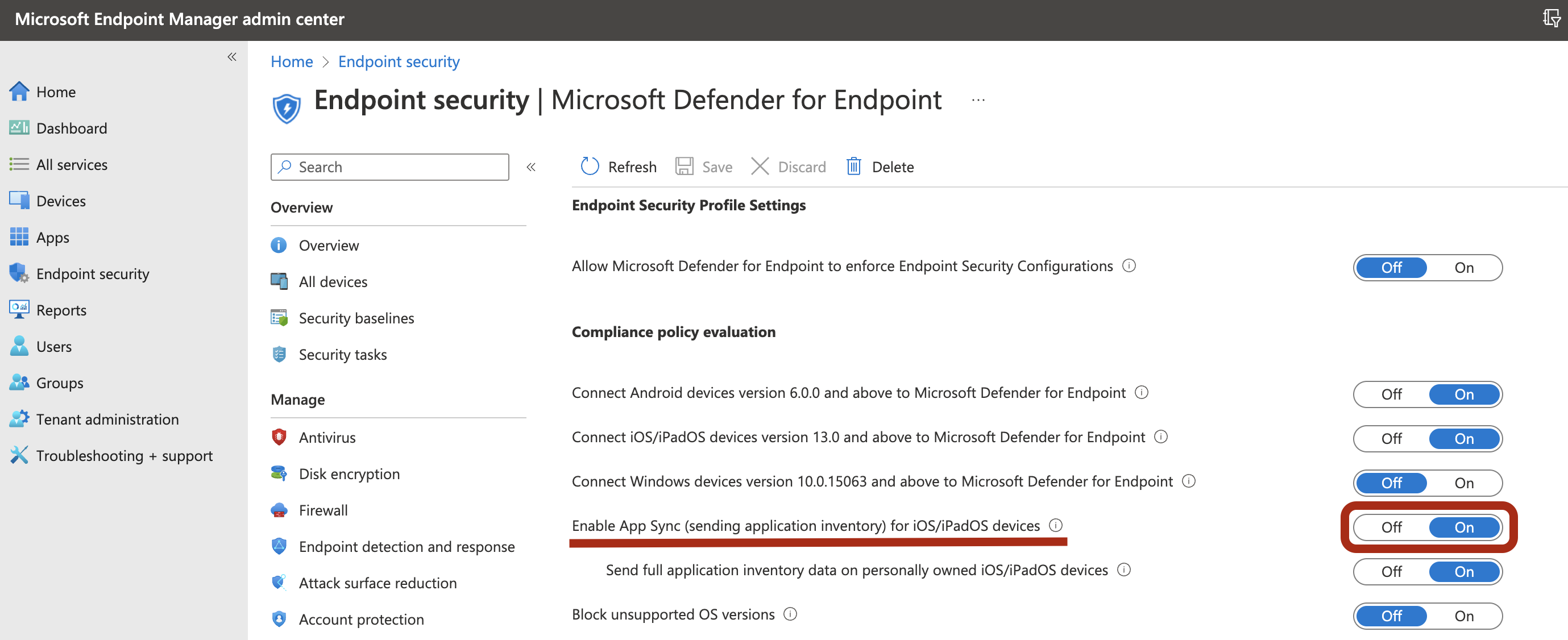

감독된 디바이스에서

디바이스가 감독 모드로 구성되어 있는지 확인합니다.

Microsoft Intune 관리 센터에서 기능을 사용하도록 설정하려면 iOS/iPadOS 디바이스에 대한엔드포인트 보안>엔드포인트용 Microsoft Defender>엔가블 앱 동기화로 이동합니다.

참고

관리되지 않는 앱을 포함한 모든 앱 목록을 얻으려면 관리자는 "개인"으로 표시된 감독되는 디바이스에 대해 Intune 관리 Portal에서 개인 소유 iOS/iPadOS 디바이스에서 전체 애플리케이션 인벤토리 데이터 보내기 설정을 사용하도록 설정해야 합니다. Intune 관리 Portal에서 "회사"로 표시된 감독 디바이스의 경우 관리자는 개인 소유 iOS/iPadOS 디바이스에서 전체 애플리케이션 인벤토리 데이터 보내기를 사용하도록 설정할 필요가 없습니다.

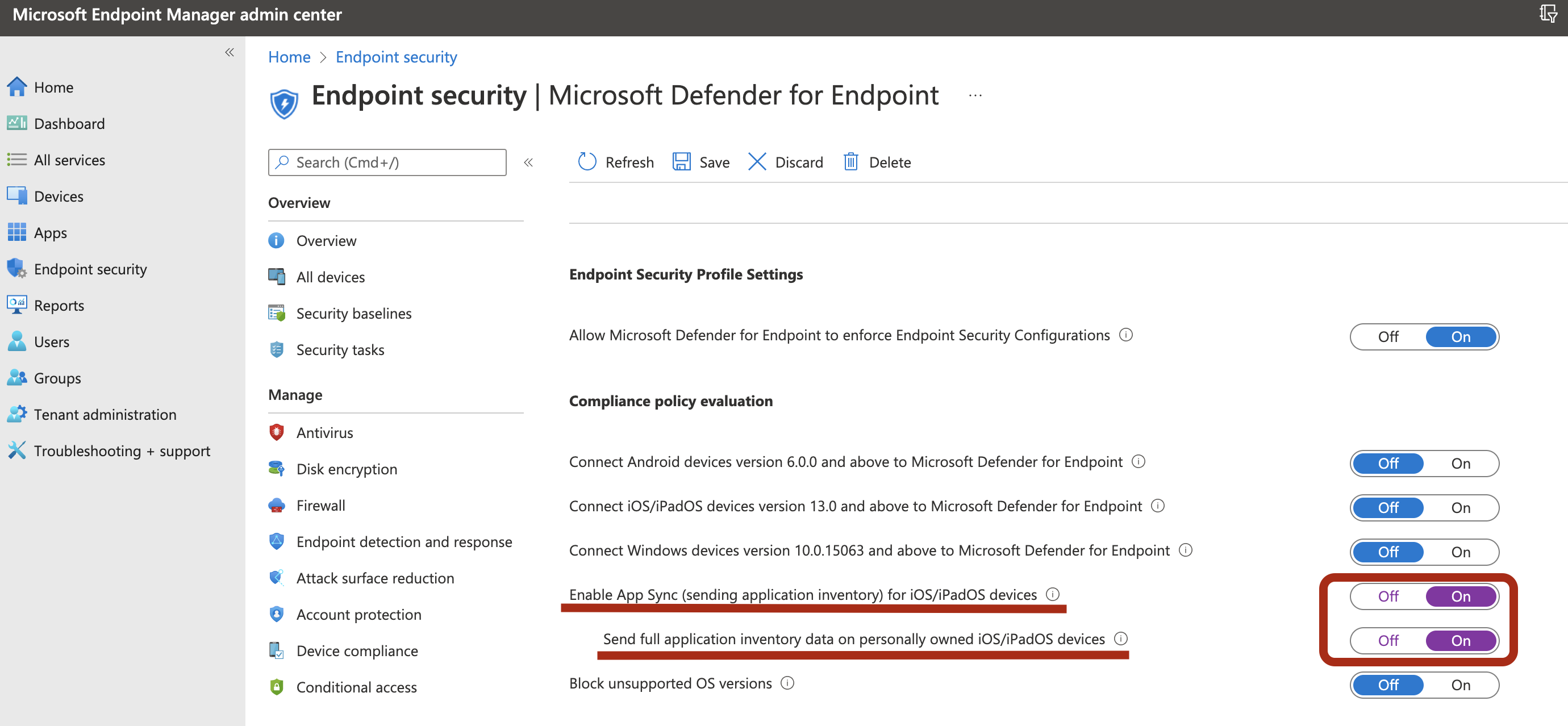

감독되지 않는 디바이스에서

Microsoft Intune 관리 센터에서 기능을 사용하도록 설정하려면 iOS/iPadOS 디바이스에 대한엔드포인트 보안>엔드포인트용 Microsoft Defender>엔가블 앱 동기화로 이동합니다.

관리되지 않는 앱을 포함한 모든 앱 목록을 얻으려면 개인 소유 iOS/iPadOS 디바이스에서 전체 애플리케이션 인벤토리 데이터 보내기 토글을 사용하도록 설정합니다.

다음 단계를 사용하여 개인 정보 설정을 구성합니다.

앱 앱>구성 정책>관리형 디바이스추가>로 이동합니다.

정책 이름을 플랫폼>iOS/iPadOS로 지정합니다.

대상 앱으로 엔드포인트용 Microsoft Defender 선택합니다.

설정 페이지에서 구성 디자이너 사용을 선택하고 키로 추가

DefenderTVMPrivacyMode를 선택합니다. 값 형식을 로String설정합니다.- 개인 정보를 사용하지 않도록 설정하고 설치된 앱 목록을 수집하려면 값을 로

False지정한 다음, 이 정책을 사용자에게 할당합니다. - 기본적으로 이 값은 감독되지 않는 디바이스에 대해 로

True설정됩니다. - 키가 로

False설정된 사용자의 경우 엔드포인트용 Defender는 취약성 평가를 위해 디바이스에 설치된 앱 목록을 보냅니다.

- 개인 정보를 사용하지 않도록 설정하고 설치된 앱 목록을 수집하려면 값을 로

다음을 선택하고 대상 디바이스/사용자에게 이 프로필을 할당합니다.

개인 정보 제어를 켜거나 끄는 것은 디바이스 규정 준수 검사 또는 조건부 액세스에 영향을 주지 않습니다.

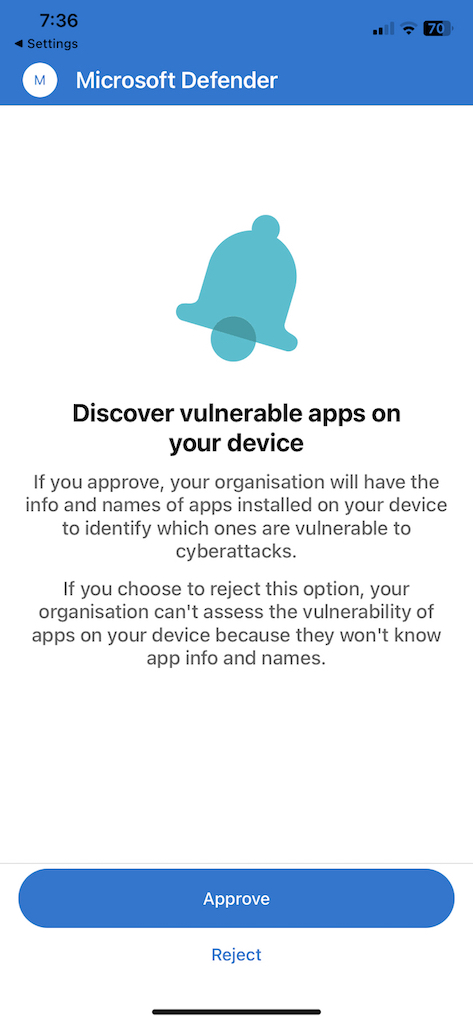

구성이 적용되면 최종 사용자가 앱을 열어 개인 정보 설정을 승인해야 합니다.

- 개인 정보 승인 화면은 감독되지 않는 디바이스에 대해서만 표시됩니다.

- 최종 사용자가 개인 정보를 승인하는 경우에만 앱 정보가 엔드포인트용 Defender 콘솔로 전송됩니다.

클라이언트 버전이 대상 iOS 디바이스에 배포되면 처리가 시작됩니다. 해당 디바이스에서 발견된 취약성이 Defender 취약성 관리 dashboard 표시하기 시작합니다. 처리를 완료하는 데 몇 시간(최대 24시간)이 걸릴 수 있습니다. 이 시간 프레임은 소프트웨어 인벤토리에 표시되는 앱의 전체 목록에 특히 적합합니다.

참고

iOS 디바이스 내에서 SSL 검사 솔루션을 사용하는 경우 위협 및 취약성 관리 기능이 작동하도록 도메인 이름 securitycenter.windows.com (상용 환경) 및 securitycenter.windows.us (GCC 환경)를 추가합니다.

로그아웃 사용 안 함

iOS의 엔드포인트용 Defender는 사용자가 Defender 앱에서 로그아웃하지 못하도록 앱에서 로그아웃 단추 없이 배포를 지원합니다. 이는 사용자가 디바이스를 변조하지 못하도록 하는 데 중요합니다.

이 구성은 등록된(MDM) 디바이스와 등록되지 않은(MAM) 디바이스 모두에서 사용할 수 있습니다. 관리자는 다음 단계를 사용하여 로그아웃 사용 안 함을 구성할 수 있습니다.

MDM을 사용하여 로그아웃 사용 안 함 구성

등록된 디바이스의 경우(MDM)

Microsoft Intune 관리 센터에서 앱 앱>구성 정책>관리 디바이스추가>로 이동합니다.

정책 이름을 지정한 다음 플랫폼>iOS/iPadOS를 선택합니다.

대상 앱으로 선택합니다

Microsoft Defender for Endpoint.설정 페이지에서 구성 디자이너 사용을 선택하고 를 키로 추가

DisableSignOut합니다. 값 형식을 로String설정합니다.- 기본적으로 입니다

DisableSignOut = false. - 관리자는 앱에서 로그아웃 단추를 사용하지 않도록 설정할

DisableSignOut = true수 있습니다. 정책이 푸시되면 사용자에게 로그아웃 단추가 표시되지 않습니다.

- 기본적으로 입니다

다음을 선택한 다음 대상 디바이스/사용자에게 이 정책을 할당합니다.

MAM을 사용하여 로그아웃 사용 안 함 구성

등록되지 않은 디바이스의 경우(MAM)

Microsoft Intune 관리 센터에서 앱앱 구성 정책>관리되는 앱>추가>로 이동합니다.

정책에 이름을 지정하세요.

공용 앱 선택에서 대상 앱으로 선택합니다

Microsoft Defender for Endpoint.설정 페이지에서 를 키로 추가하고

DisableSignOut해당 값을 로true설정합니다.- 기본적으로 입니다

DisableSignOut = false. - 관리자는 앱에서 로그아웃 단추를 사용하지 않도록 설정할

DisableSignOut = true수 있습니다. 정책이 푸시되면 사용자에게 로그아웃 단추가 표시되지 않습니다.

- 기본적으로 입니다

다음을 선택한 다음 대상 디바이스/사용자에게 이 정책을 할당합니다.

디바이스 태그 지정

iOS의 엔드포인트용 Defender를 사용하면 관리자가 Intune 통해 태그를 설정할 수 있도록 하여 온보딩하는 동안 모바일 디바이스에 대량 태그를 지정할 수 있습니다. 관리 구성 정책을 통해 Intune 통해 디바이스 태그를 구성하고 사용자의 디바이스에 푸시할 수 있습니다. 사용자가 Defender를 설치하고 활성화하면 클라이언트 앱이 디바이스 태그를 Microsoft Defender 포털에 전달합니다. 디바이스 태그는 디바이스 인벤토리의 디바이스에 대해 표시됩니다.

이 구성은 등록된(MDM) 디바이스와 등록되지 않은(MAM) 디바이스 모두에서 사용할 수 있습니다. 관리자는 다음 단계를 사용하여 디바이스 태그를 구성할 수 있습니다.

MDM을 사용하여 디바이스 태그 구성

등록된 디바이스의 경우(MDM)

Microsoft Intune 관리 센터에서 앱 앱>구성 정책>관리 디바이스추가>로 이동합니다.

정책 이름을 지정한 다음 플랫폼>iOS/iPadOS를 선택합니다.

대상 앱으로 선택합니다

Microsoft Defender for Endpoint.설정 페이지에서 구성 디자이너 사용을 선택하고 를 키로 추가

DefenderDeviceTag합니다. 값 형식을 로String설정합니다.- 관리자는 키를

DefenderDeviceTag추가하고 디바이스 태그에 대한 값을 설정하여 새 태그를 할당할 수 있습니다. - 관리자는 키

DefenderDeviceTag의 값을 수정하여 기존 태그를 편집할 수 있습니다. - 관리자는 키를

DefenderDeviceTag제거하여 기존 태그를 삭제할 수 있습니다.

- 관리자는 키를

다음을 선택한 다음 대상 디바이스/사용자에게 이 정책을 할당합니다.

MAM을 사용하여 디바이스 태그 구성

등록되지 않은 디바이스의 경우(MAM)

Microsoft Intune 관리 센터에서 앱앱 구성 정책>관리되는 앱>추가>로 이동합니다.

정책에 이름을 지정하세요.

공용 앱 선택에서 대상 앱으로 선택합니다

Microsoft Defender for Endpoint.설정 페이지에서 를 키로 추가

DefenderDeviceTag합니다(일반 구성 설정 아래).- 관리자는 키를

DefenderDeviceTag추가하고 디바이스 태그에 대한 값을 설정하여 새 태그를 할당할 수 있습니다. - 관리자는 키

DefenderDeviceTag의 값을 수정하여 기존 태그를 편집할 수 있습니다. - 관리자는 키를

DefenderDeviceTag제거하여 기존 태그를 삭제할 수 있습니다.

- 관리자는 키를

다음을 선택한 다음 대상 디바이스/사용자에게 이 정책을 할당합니다.

참고

태그를 Intune 동기화하고 Microsoft Defender 포털에 전달하려면 Microsoft Defender 앱을 열어야 합니다. 태그가 포털에 반영되려면 최대 18시간이 걸릴 수 있습니다.

OS 업데이트 알림 표시 안 함

고객이 iOS의 엔드포인트용 Defender에서 OS 업데이트 알림을 표시하지 않는 구성을 사용할 수 있습니다. 구성 키가 Intune 앱 구성 정책에서 설정되면 엔드포인트용 Defender는 OS 업데이트에 대한 알림을 디바이스에 보내지 않습니다. 그러나 Microsoft Defender 앱을 열면 Device Health 카드 표시되고 OS의 상태가 표시됩니다.

이 구성은 등록된(MDM) 디바이스와 등록되지 않은(MAM) 디바이스 모두에서 사용할 수 있습니다. 관리자는 다음 단계를 사용하여 OS 업데이트 알림을 표시하지 않을 수 있습니다.

MDM을 사용하여 OS 업데이트 알림 구성

등록된 디바이스의 경우(MDM)

Microsoft Intune 관리 센터에서 앱 앱>구성 정책>관리 디바이스추가>로 이동합니다.

정책 이름을 지정하고 플랫폼>iOS/iPadOS를 선택합니다.

대상 앱으로 선택합니다

Microsoft Defender for Endpoint.설정 페이지에서 구성 디자이너 사용을 선택하고 를 키로 추가

SuppressOSUpdateNotification합니다. 값 형식을 로String설정합니다.- 기본적으로 입니다

SuppressOSUpdateNotification = false. - 관리자는 OS 업데이트 알림을 표시하지 않도록 설정할

SuppressOSUpdateNotification = true수 있습니다. - 다음을 선택하고 대상 디바이스/사용자에게 이 정책을 할당합니다.

- 기본적으로 입니다

MAM을 사용하여 OS 업데이트 알림 구성

등록되지 않은 디바이스의 경우(MAM)

Microsoft Intune 관리 센터에서 앱앱 구성 정책>관리되는 앱>추가>로 이동합니다.

정책에 이름을 지정하세요.

공용 앱 선택에서 대상 앱으로 선택합니다

Microsoft Defender for Endpoint.설정 페이지에서 를 키로 추가

SuppressOSUpdateNotification합니다(일반 구성 설정 아래).- 기본적으로 입니다

SuppressOSUpdateNotification = false. - 관리자는 OS 업데이트 알림을 표시하지 않도록 설정할

SuppressOSUpdateNotification = true수 있습니다.

- 기본적으로 입니다

다음을 선택하고 대상 디바이스/사용자에게 이 정책을 할당합니다.

앱 내 피드백을 보내도록 옵션 구성

이제 고객은 엔드포인트용 Defender 앱 내에서 Microsoft에 피드백 데이터를 보낼 수 있는 기능을 구성할 수 있습니다. 피드백 데이터는 Microsoft가 제품을 개선하고 문제를 해결하는 데 도움이 됩니다.

참고

미국 정부 클라우드 고객의 경우 피드백 데이터 수집은 기본적으로 사용하지 않도록 설정됩니다.

다음 단계를 사용하여 Microsoft에 피드백 데이터를 보내는 옵션을 구성합니다.

Microsoft Intune 관리 센터에서앱 앱>구성 정책>관리 디바이스추가>로 이동합니다.

정책 이름을 지정하고 프로필 유형으로 플랫폼 > iOS/iPadOS 를 선택합니다.

대상 앱으로 선택합니다

Microsoft Defender for Endpoint.설정 페이지에서 구성 디자이너 사용을 선택하고 키로 를 추가하고

DefenderFeedbackData해당 값 형식을 로Boolean설정합니다.- 최종 사용자가 피드백을 제공할 수 있는 기능을 제거하려면 값을 로

false설정하고 이 정책을 사용자에게 할당합니다. 기본적으로 이 값은 로 설정됩니다true. 미국 정부 고객의 경우 기본값은 'false'로 설정됩니다. - 키가 로

true설정된 사용자의 경우 앱 내에서 피드백 데이터를 Microsoft로 보내는 옵션이 있습니다(메뉴>도움말 & 피드백Microsoft에 피드백> 보내기).

- 최종 사용자가 피드백을 제공할 수 있는 기능을 제거하려면 값을 로

다음을 선택하고 대상 디바이스/사용자에게 이 프로필을 할당합니다.

안전하지 않은 사이트 보고

피싱 웹 사이트는 개인 또는 재무 정보를 획득하여 신뢰할 수 있는 웹 사이트를 가장합니다. 피싱 사이트일 수 있는 웹 사이트를 보고하려면 네트워크 보호에 대한 피드백 제공 페이지를 방문하세요.

팁

더 자세히 알아보고 싶으신가요? 기술 커뮤니티: 엔드포인트용 Microsoft Defender Tech Community의 Microsoft 보안 커뮤니티와 Engage.