Defender for Cloud Apps 조건부 액세스 앱 제어 사용

이 문서에서는 Microsoft Defender for Cloud Apps 앱 제어를 사용하여 액세스 및 세션 정책을 만드는 방법에 대한 개요를 제공합니다. 조건부 액세스 앱 제어는 클라우드 앱에 대한 사용자 액세스를 실시간으로 모니터링하고 제어합니다.

조건부 액세스 앱 제어 사용 흐름(미리 보기)

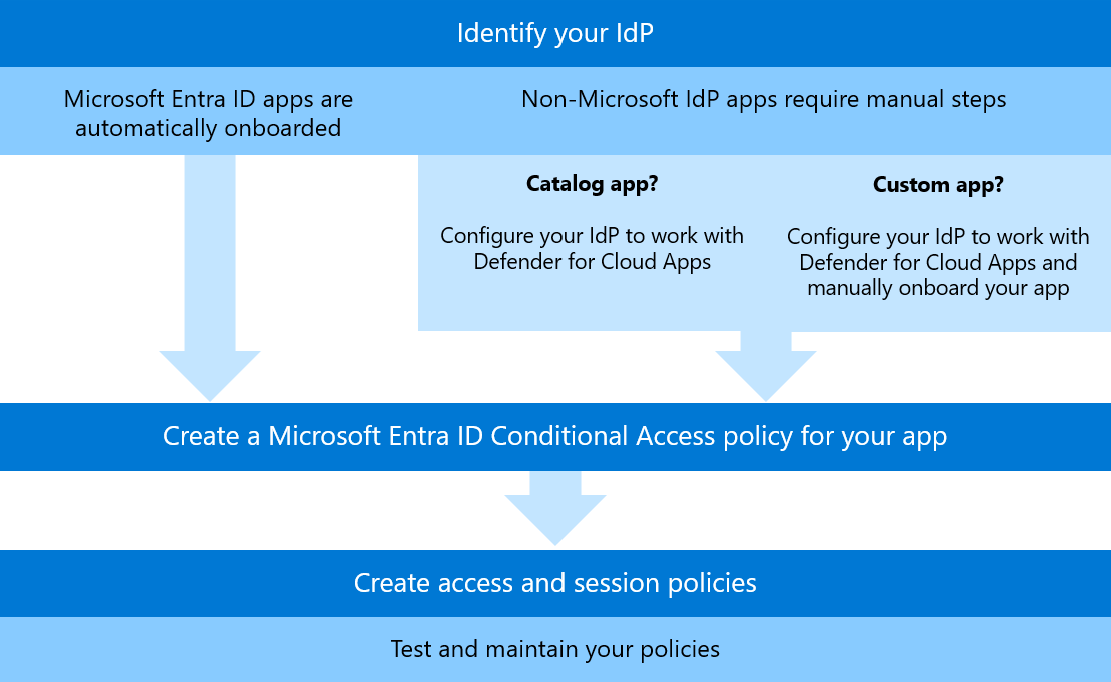

다음 이미지는 조건부 액세스 앱 제어를 구성하고 구현하기 위한 개략적인 프로세스를 보여줍니다.

어떤 ID 공급자를 사용하고 있나요?

조건부 액세스 앱 제어 사용을 시작하기 전에 앱이 Microsoft Entra 또는 다른 IdP(ID 공급자)에서 관리되는지 여부를 이해합니다.

Microsoft Entra 앱은 조건부 액세스 앱 제어를 위해 자동으로 온보딩되며 액세스 및 세션 정책 조건(미리 보기)에서 즉시 사용할 수 있습니다. 액세스 및 세션 정책 조건에서 선택하기 전에 수동으로 온보딩할 수 있습니다.

타사 IdP를 사용하는 앱 은 액세스 및 세션 정책 조건에서 선택하기 전에 수동으로 온보딩해야 합니다.

Microsoft가 아닌 IdP의 카탈로그 앱으로 작업하는 경우 모든 카탈로그 앱을 온보딩하도록 IdP와 Defender for Cloud Apps 간의 통합을 구성합니다. 자세한 내용은 조건부 액세스 앱 제어에 대한 비 Microsoft IdP 카탈로그 앱 온보딩을 참조하세요.

사용자 지정 앱을 사용하는 경우 IdP와 Defender for Cloud Apps 간의 통합을 구성하고 각 사용자 지정 앱을 온보딩해야 합니다. 자세한 내용은 조건부 액세스 앱 제어를 위해 비 Microsoft IdP 사용자 지정 앱 온보딩을 참조하세요.

샘플 프로시저

다음 문서에서는 Defender for Cloud Apps 사용할 비 Microsoft IdP를 구성하기 위한 샘플 프로세스를 제공합니다.

필수 조건:

- 방화벽 구성에서 네트워크 요구 사항에 나열된 모든 IP 주소의 트래픽을 허용하는지 확인합니다.

- 애플리케이션에 완전한 인증서 체인이 있는지 확인합니다. 불완전하거나 부분적인 인증서 체인은 조건부 액세스 앱 제어 정책으로 모니터링할 때 애플리케이션에서 예기치 않은 동작으로 이어질 수 있습니다.

Microsoft Entra ID 조건부 액세스 정책 만들기

액세스 또는 세션 정책이 작동하려면 트래픽을 제어할 수 있는 권한을 만드는 Microsoft Entra ID 조건부 액세스 정책도 있어야 합니다.

액세스 및 세션 정책 만들기 설명서에 이 프로세스의 샘플을 포함했습니다.

자세한 내용은 조건부 액세스 정책 및 조건부 액세스 정책 빌드를 참조하세요.

액세스 및 세션 정책 만들기

앱이 앱을 Microsoft Entra ID 때문에 자동으로 온보딩되었는지 확인하거나 수동으로 Microsoft Entra ID 조건부 액세스 정책을 준비한 후에는 필요한 모든 시나리오에 대한 액세스 및 세션 정책을 계속 만들 수 있습니다.

자세한 내용은 다음 항목을 참조하세요.

정책 테스트

정책을 테스트하고 필요에 따라 조건 또는 설정을 업데이트해야 합니다. 자세한 내용은 다음 항목을 참조하세요.

관련 콘텐츠

자세한 내용은 Microsoft Defender for Cloud Apps 조건부 액세스 앱 제어를 사용하여 앱 보호를 참조하세요.