Microsoft Security Copilot 프롬프트북 사용

Security Copilot 미리 빌드된 프롬프트북과 함께 제공되며, 특정 보안 관련 작업을 수행하기 위해 일련의 프롬프트가 함께 제공됩니다. 인시던트 대응 또는 조사와 관련하여 instance 경우 반복적인 단계를 자동화하는 템플릿 역할을 할 수 있는 즉시 사용할 수 있는 워크플로인 보안 플레이북과 비슷한 방식으로 작동할 수 있습니다. 미리 빌드된 각 프롬프트북에는 특정 입력(예: 코드 조각 또는 위협 행위자 이름)이 필요합니다.

프롬프트북 라이브러리로 가거나 프롬프트 표시줄에서 프롬프트 아이콘  을 선택하여 다른 프롬프트북을 찾을 수 있습니다. 그런 다음 프롬프트북을 검색하거나 모든 프롬프트북 보기를 선택하여 모두 볼 수 있습니다.

을 선택하여 다른 프롬프트북을 찾을 수 있습니다. 그런 다음 프롬프트북을 검색하거나 모든 프롬프트북 보기를 선택하여 모두 볼 수 있습니다.

사용 가능한 프롬프트북은 다음과 같습니다.

- 외부 위협 문서의 영향 확인

- 인시던트 조사

- Microsoft 사용자 분석

- 의심스러운 스크립트 분석

- 위협 행위자 프로필

- MDTI 기반 위협 인텔리전스 360 보고서 문서

- 취약성 영향 평가

프롬프트북에 대해 자세히 알아보려면 다음 비디오를 시청하세요.

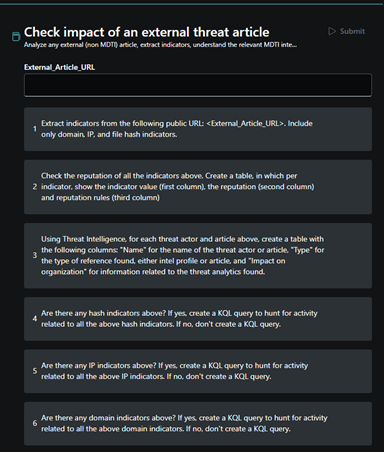

외부 위협 문서의 영향 확인

이 프롬프트북을 사용하여 외부 위협 인텔리전스 문서를 분석하여 지표를 추출하고 관련 Microsoft Defender 위협 인텔리전스 문서를 수집할 수 있습니다.

이 프롬프트북을 실행하려면 다음을 수행합니다.

Defender TI에서 Security Copilot 통합 사용의 단계에 따라 Microsoft Threat Intelligence 플러그 인을 설정했는지 확인합니다.

Security Copilot 프롬프트 표시줄에서 프롬프트 단추를 선택하고 프롬프트북이 목록에 나타날 때까지 외부 위협 문서의 영향 확인이라는 프롬프트북의 몇 문자를 입력하기 시작합니다.

지표를 분석하고 추출하려는 외부 위협 인텔리전스 문서의 URL을 제공합니다.

다음으로 제출을 선택합니다.

Security Copilot 다른 프롬프트를 통해 URL을 실행할 때까지 기다립니다. 응답 대신 라운드 진행률 표시기가 표시되면 프롬프트북이 계속 실행되고 있습니다. Security Copilot 각 프롬프트에 대한 응답을 생성하여 마지막 프롬프트가 표시될 때까지 각 응답을 작성합니다.

Security Copilot 응답을 읽습니다. 생성된 KQL 쿼리를 사용하여 조사를 도울 수 있습니다.

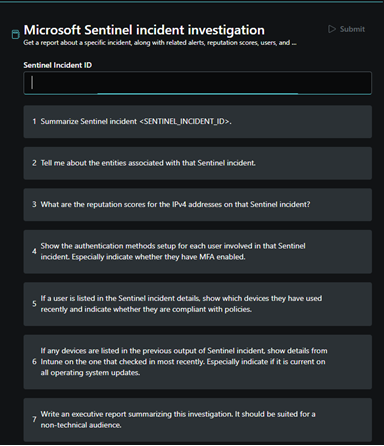

인시던트 조사

Microsoft Sentinel 또는 Microsoft Defender XDR 플러그 인에 인시던트 번호를 제공한 후 인시던트 조사 프롬프트북을 실행할 수 있습니다. 사용하려는 플러그 인에 적절한 프롬프트북을 사용합니다. 인시던트 조사 프롬프트북에는 조사를 요약하는 비기술적 대상 그룹에 대한 임원 보고서를 생성하라는 몇 가지 프롬프트가 포함되어 있습니다. 각 프롬프트는 이전 프롬프트에서 빌드됩니다.

Microsoft Sentinel 인시던트 조사 프롬프트북을 실행하려면 다음을 수행합니다.

프롬프트 표시줄에서 프롬프트 단추를 선택하고 프롬프트북이 목록에 표시될 때까지 "인시던트 조사"를 입력하기 시작합니다.

인시던트 조사 Microsoft Sentinel 선택합니다. 대신 Microsoft Defender XDR 플러그 인을 사용하려면 인시던트 조사를 Microsoft Defender XDR 선택합니다.

Sentinel 인시던트 ID라는 입력 상자에서 조사할 인시던트 번호를 제공합니다.

그런 다음 대화 상자의 왼쪽 위 모서리에서 제출 을 선택합니다.

Security Copilot 다른 프롬프트를 통해 인시던트 번호를 실행할 때까지 기다립니다. 응답 대신 라운드 진행률 표시기가 표시되면 프롬프트북이 계속 실행되고 있습니다. Security Copilot 각 프롬프트에 대한 응답을 생성하여 마지막 프롬프트가 표시될 때까지 각 응답을 작성합니다.

Security Copilot 응답을 읽습니다. Security Copilot 마지막 프롬프트는 응답에 따라 조사를 요약하는 임원 보고서를 생성합니다. 답변이 정확하고 요구 사항을 충족하는지 검토하고 확인합니다.

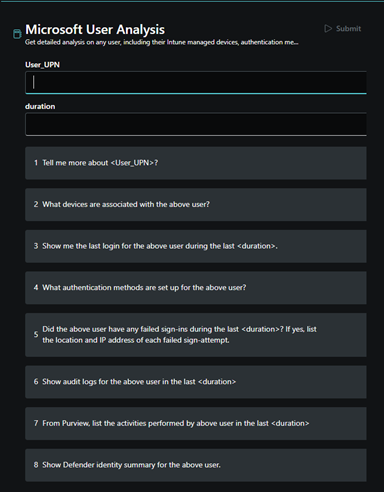

Microsoft 사용자 분석

IT 관리 Microsoft 사용자 분석 프롬프트북을 사용하여 여러 Microsoft 365 제품에서 사용자 및 관련 디바이스에 대한 자세한 인사이트를 분석하고 가져올 수 있습니다. 여기에는 Microsoft Entra ID 로그인 및 인증 데이터, Intune 디바이스 정보, Microsoft Purview의 비정상적인 활동 세부 정보 및 중요한 검색을 강조하는 Microsoft Defender 요약이 포함됩니다.

이 프롬프트북에서 포괄적인 응답을 얻으려면 먼저 다음 역할을 활성화하거나 확인해야 합니다.

- 최소한 Microsoft Entra ID, Intune 및 Defender에 대한 보안 읽기 권한자 역할

- Microsoft Purview의 내부 위험 관리 조사자 또는 분석가 역할

이 프롬프트북을 실행하려면 다음을 수행합니다.

프롬프트북 라이브러리로 이동하여 Microsoft 사용자 분석 프롬프트북을 찾습니다.

새 세션 시작을 선택합니다.

다음 입력이 필요합니다.

- 사용자의 사용자 계정 이름 또는 UPN

- Security Copilot 정보를 조회할 시간 범위입니다.

그런 다음 대화 상자의 오른쪽 위 모서리에 있는 제출 단추를 선택합니다.

Security Copilot 다른 프롬프트를 통해 입력을 실행할 때까지 기다립니다. 응답 대신 라운드 진행률 표시기가 표시되면 프롬프트북이 계속 실행되고 있습니다. Security Copilot 각 프롬프트에 대한 응답을 생성하고 마지막 프롬프트가 표시될 때까지 각 프롬프트에 대해 빌드합니다.

Security Copilot 응답을 읽습니다. 프롬프트의 응답을 사용하여 조사 중인 사용자가 의심스러운 활동을 수행했는지 여부를 더 빠르게 추론할 수 있으므로 시스템 보안의 다음 단계에 집중할 수 있습니다.

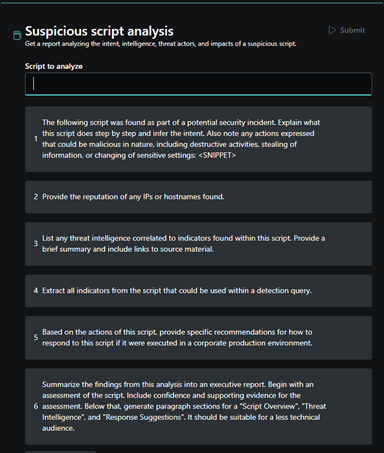

의심스러운 스크립트 분석

의심스러운 스크립트 분석 프롬프트북은 PowerShell 또는 Windows 명령줄 스크립트를 조사할 때 유용합니다. 예를 들어 PowerShell 스크립트가 네트워크에서 중요한 인시던트에 관련된 경우 스크립트 본문을 복사하고 프롬프트북을 실행하여 자세한 내용을 확인할 수 있습니다.

프롬프트북을 실행하려면 1. 프롬프트 표시줄에서 프롬프트 단추를 선택하고 프롬프트북이 목록에 나타날 때까지 "의심스러운 스크립트 분석"을 입력하기 시작합니다.

의심스러운 스크립트 분석을 선택합니다.

분석할 스크립트라는 입력 상자에 분석 할 스크립트 문자열을 붙여넣습니다.

그런 다음 대화 상자의 왼쪽 위 모서리에서 제출 을 선택합니다.

Security Copilot 다른 프롬프트를 통해 스크립트 콘텐츠를 실행할 때까지 기다립니다. 응답 대신 라운드 진행률 표시기가 표시되면 프롬프트북이 계속 실행되고 있습니다. Security Copilot 각 프롬프트에 대한 응답을 생성하여 마지막 프롬프트가 표시될 때까지 각 응답을 작성합니다.

Security Copilot 응답을 읽습니다. Security Copilot 마지막 프롬프트는 스크립트가 수행하는 작업, 관련 위협 활동에 대한 전체 보고서를 생성하고 파일 의도에 대한 평가에 따라 권장되는 다음 단계를 생성합니다. 답변이 정확하고 요구 사항을 충족하는지 검토하고 확인합니다.

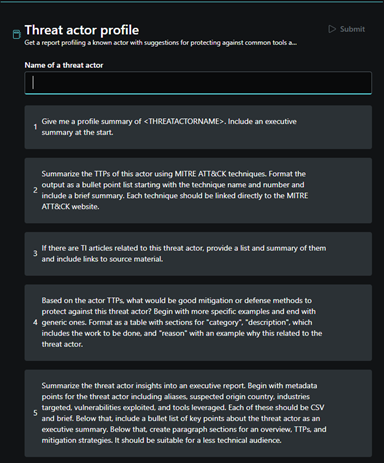

위협 행위자 프로필

위협 행위자 프로필 프롬프트북은 특정 위협 행위자에 대한 요약을 빠르게 얻을 수 있는 방법입니다. 프롬프트북은 알려진 도구, 전술 및 절차(TTP) 및 수정 제안을 포함한 지표를 포함하여 행위자 관련 기존 위협 인텔리전스 문서를 찾습니다. 그런 다음, 기술 독자를 덜 위한 보고서로 결과를 요약합니다.

위협 행위자 프로필 프롬프트북을 실행하려면 다음을 수행합니다.

프롬프트 표시줄에서 프롬프트 단추를 선택하고 프롬프트북이 목록에 표시될 때까지 "위협 행위자 프로필"을 입력하기 시작합니다.

위협 행위자 프로필을 선택합니다.

입력 상자에 위협 행위자 이름을 나타내는 위협 행위자의 이름을 입력합니다.

그런 다음 대화 상자의 왼쪽 위 모서리에 있는 제출 단추를 선택합니다.

Security Copilot가 다른 프롬프트를 통해 위협 행위자 이름을 실행할 때까지 기다립니다. 응답 대신 라운드 진행률 표시기가 표시되면 프롬프트북이 계속 실행되고 있습니다. Security Copilot 각 프롬프트에 대한 응답을 생성하고 마지막 프롬프트가 표시될 때까지 각 프롬프트에 대해 빌드합니다.

Security Copilot 응답을 읽습니다. Security Copilot 마지막 프롬프트는 식별된 위협 행위자 관련 정보를 포함하는 쉽게 읽을 수 있는 보고서를 생성합니다. 답변이 정확하고 요구 사항을 충족하는지 검토하고 확인합니다.

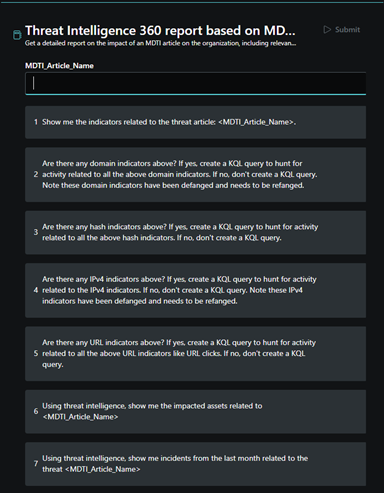

MDTI 기반 위협 인텔리전스 360 보고서 문서

이 프롬프트북을 사용하면 지정된 Microsoft Defender 위협 인텔리전스 문서에서 설명하는 위협이 관련 지표 및 헌팅 쿼리를 포함하여 organization 영향을 미치는지 여부에 대한 자세한 보고서를 얻을 수 있습니다.

이 프롬프트북을 실행하려면 다음을 수행합니다.

Defender TI에서 Security Copilot 통합 사용의 단계에 따라 Microsoft Threat Intelligence 플러그 인을 설정했는지 확인합니다.

Security Copilot 프롬프트 표시줄에서 프롬프트 단추를 선택하고 프롬프트북이 목록에 나타날 때까지 프롬프트북 이름을 입력하기 시작합니다.

MDTI 문서를 기반으로 위협 인텔리전스 360 보고서라는 프롬프트북을 선택합니다.

입력 상자에 MDTI 문서 이름을 나타내는 Defender Threat Intelligence 문서의 이름을 입력합니다.

그런 다음 대화 상자의 왼쪽 위 모서리에 있는 제출 단추를 선택합니다.

Security Copilot 다른 프롬프트를 통해 문서를 실행할 때까지 기다립니다. 응답 대신 라운드 진행률 표시기가 표시되면 프롬프트북이 계속 실행되고 있습니다. Security Copilot 각 프롬프트에 대한 응답을 생성하고 마지막 프롬프트가 표시될 때까지 각 프롬프트에 대해 빌드합니다.

Security Copilot 응답을 읽습니다.

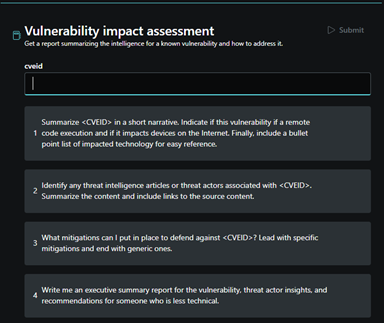

취약성 영향 평가

취약성 영향 평가 프롬프트북은 CVE 번호 또는 알려진 취약성 이름을 수락하여 취약성이 공개적으로 공개되거나 악용되었는지, 그리고 해당 캠페인에서 위협 행위자가 사용했는지 여부를 확인합니다. 그런 다음 위협을 해결하거나 완화하고 이러한 결과를 요약 요약에 요약하기 위한 권장 사항을 제공할 수 있습니다.

이 프롬프트북을 실행하려면 다음을 수행합니다.

프롬프트 표시줄에서 프롬프트 단추를 선택하고 프롬프트북이 목록에 표시될 때까지 "취약성 영향 평가"를 입력하기 시작합니다.

취약성 영향 평가를 선택합니다.

입력 상자에 CVEID라는 CVE 번호 또는 일반적인 취약성 이름을 입력합니다.

그런 다음 대화 상자의 왼쪽 위 모서리에 있는 제출 단추를 선택합니다.

Security Copilot 다른 프롬프트를 통해 취약성 이름 또는 CVE를 실행할 때까지 기다립니다. 응답 대신 라운드 진행률 표시기가 표시되면 프롬프트북이 계속 실행되고 있습니다. Security Copilot 각 프롬프트에 대한 응답을 생성하고 마지막 프롬프트가 표시될 때까지 각 프롬프트에 대해 빌드합니다.

Security Copilot 응답을 읽습니다. 마지막 프롬프트는 취약성에 대해 쉽게 읽을 수 있는 보고서를 생성합니다. 이 보고서에는 완화 제안을 포함하여 알려진 악용 활동에 대한 세부 정보가 포함되어 있습니다. 답변이 정확하고 요구 사항을 충족하는지 검토하고 확인합니다.