사용 사례: 인시던트 대응 및 수정

언급된 역할: 보안 인시던트 조사 및 중요하지 않은 경고 해결을 위한 계층 1 SOC 분석가

시나리오

Security Copilot 효율성과 효율성을 높이는 인시던트 평가 및 관리에서 계층 1, 엔트리 레벨 또는 주니어 분석가를 지원할 수 있습니다.

이 사용 사례는 사례 연구: 사이버 위협 방지의 Security Copilot 활용에서 인시던트 분석의 약어 버전을 제공하며 수정 단계를 포함하도록 여기에서 확장됩니다.

계층 1 분석가입니다. 팀 리더가 인시던트를 할당했으며, 인시던트가 실제로 악의적인지 여부를 확인하고 인시던트가 인시던트인지 여부를 판단하여 가능한 한 빨리 resolve.

단계

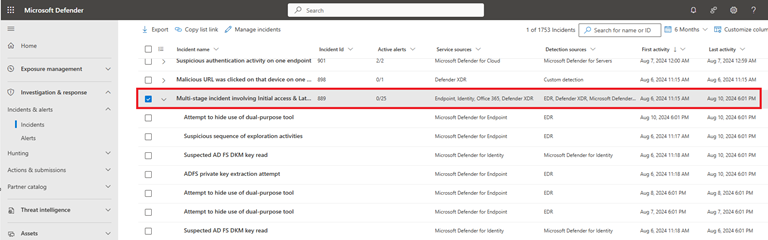

Microsoft Defender XDR 인시던트 큐에서 여러 원본에서 보고된 여러 엔드포인트에서 초기 액세스 & 횡적 이동과 관련된 다단계 인시던트라는 제목의 심각도가 높은 인시던트가 다양한 Microsoft 보안 솔루션의 25개 경고와 관련이 있음을 확인할 수 있습니다. 여기에는 디바이스 3개, 사용자 4개, 이메일 계정 1개가 포함됩니다.

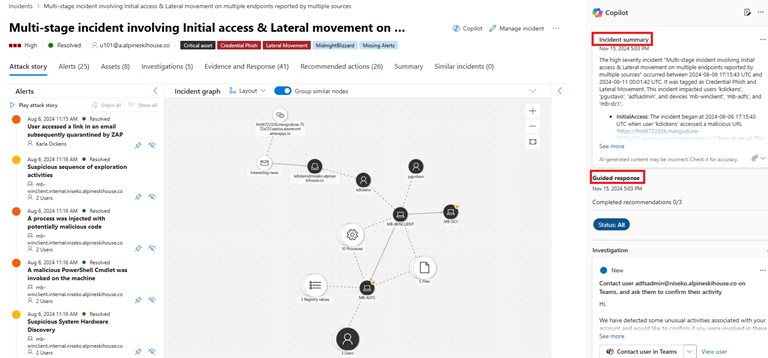

인시던트 페이지를 열어 공격 스토리를 확인합니다. 공격 스토리의 오른쪽에 있는 Security Copilot 창을 검사 단계별 대응 아래의 일부 단계와 함께 인시던트에 대한 요약을 자동으로 만드는 것을 볼 수 있습니다.

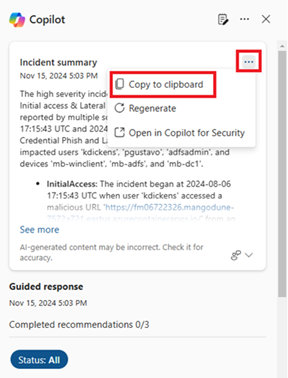

어떤 일이 일어났는지에 대한 개요를 보려면 Security Copilot 제공된 요약을 읽어보세요. 옵션 메뉴에서 클립보드에 복사 를 선택하여 인시던트 요약을 복사하여 다른 문서에 붙여넣습니다.

이는 이미 공격 단계에 따라 구성되고 공격의 중요한 측면을 강조 표시하기 때문에 필요한 보고서에 유용합니다. Security Copilot 없으면 보고서를 처음부터 개발해야 합니다.그런 다음 복잡한 인시던트가 여러 공격을 포함했음을 쉽게 확인할 수 있습니다. 초기 액세스, 검색 및 방어 회피에 설명된 대로 각 공격 단계를 진행합니다. 이 사용 사례의 경우 자격 증명 액세스 작업에서 의심되는 DCSync 공격에 관심이 있습니다.

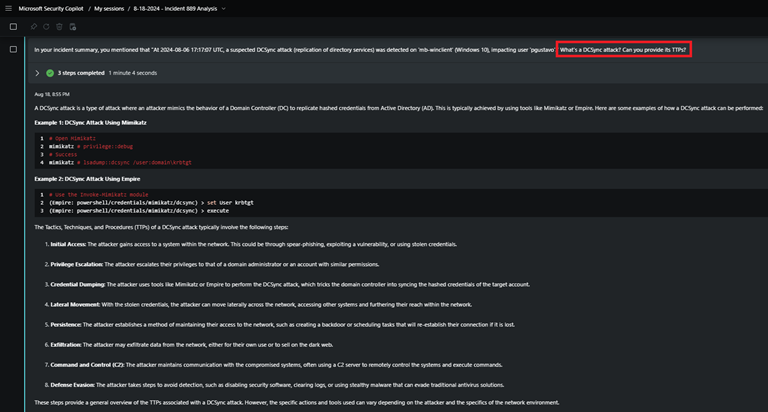

copilot 창에서 Security Copilot 열기를 선택하여 DCSync 공격에 대해 묻습니다.

프롬프트: DCSync 공격이란? TTP를 제공할 수 있나요?

Security Copilot DCSync 공격에서 공격자는 도메인 컨트롤러의 동작을 모방하여 일반적으로 Mimikatz 또는 Empire를 통해 Active Directory에서 해시된 자격 증명을 복제합니다.

Security Copilot DCSync 공격에서 공격자는 도메인 컨트롤러의 동작을 모방하여 일반적으로 Mimikatz 또는 Empire를 통해 Active Directory에서 해시된 자격 증명을 복제합니다.이를 알고 있으면 Defender XDR 돌아가서 의심되는 DCSync 공격을 더 자세히 살펴봅니다. 사용자가 도메인 컨트롤러에 복제 요청을 보낸 것을 볼 수 있습니다. 독립 실행형 Security Copilot 이것이 일반적인 동작으로 간주되는지 여부를 묻습니다.

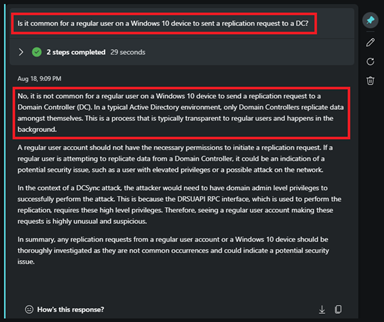

프롬프트: Windows 10 디바이스의 일반 사용자가 DC에 복제 요청을 보내는 것이 일반적입니까?

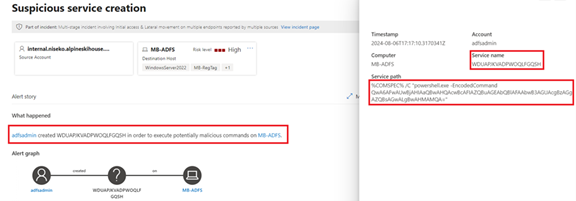

Security Copilot 응답을 통해 계층 2 팀의 추가 조사가 필요한 진정한 보안 인시던트임을 확인할 수 있습니다.인시던트 요약의 다음 보안 경고는 지속성으로 분류되는 의심스러운 서비스 만들기 이벤트입니다. Defender for Identity 및 엔드포인트용 Defender에서 동일한 경고 제목이 생성된 것을 볼 수 있습니다. 그러나 경고를 검사 나열된 서비스 경로가 인코딩된 것을 볼 수 있습니다.

스크립트를 조사하려면 Security Copilot 참조하세요.

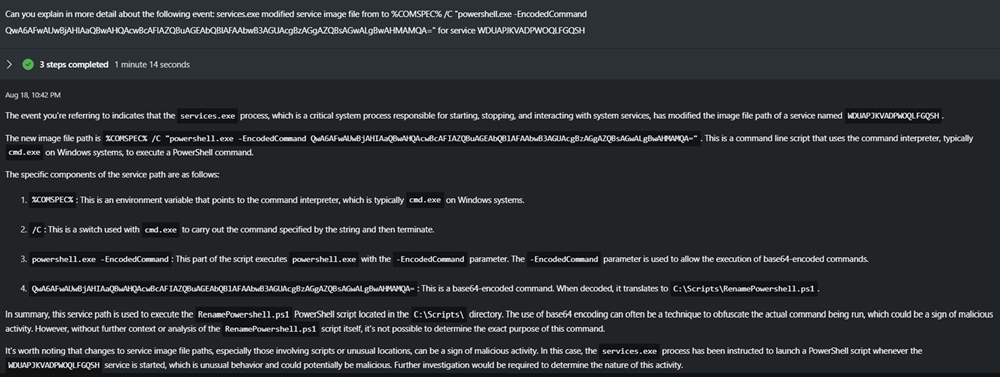

프롬프트: %COMSPEC% /C "powershell.exe -EncodedCommand QwA6AFWAUWBjAHIAaQBwAHQAcwBcAFIAZQBuAGEAbQBlAFAAbwB3AGUAcgBzAGgAZQBsAGWALgBwAHMAMQA=" 서비스 경로에 대해 자세히 알려줄 수 있습니다.

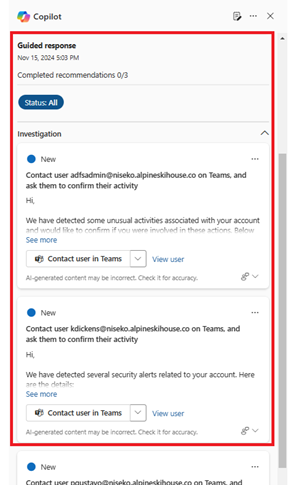

Copilot는 인코딩된 명령을 Base64 인코딩으로 식별하고 이를 디코딩합니다. 서비스 경로는 특정 디렉터리에 있는 PowerShell 스크립트를 실행하는 데 사용되는 것으로 보입니다. 명령을 난독 처리하기 위해 인코딩을 사용하는 것은 악의적인 활동의 징후일 수 있습니다.이것이 진정한 보안 인시던트라는 확신을 얻으면 인시던트 페이지의 Security Copilot 창에서 단계별 응답을 검토하여 공격을 포함하거나 완화하기 위해 수행할 수 있는 작업을 결정할 수 있습니다.

결론

Security Copilot 사용하면 여러 경고 및 엔터티와 관련된 대규모 인시던트를 조사하고 수정하는 임무를 맡은 분석가에게 몇 가지 효율성 이점을 제공할 수 있습니다. 공격 개요를 이해하고, 악성 스크립트에 대한 분석을 제공하고, 명명된 공격에 대한 컨텍스트를 제공하고, 위협을 해결하는 데 필요한 단계를 수행하는 데 도움이 됩니다.