사용 사례: 위협 인텔리전스의 보강을 기반으로 인시던트 심사

언급된 역할: 인시던트 심사를 위한 SOC 분석가 및 ID 관리자(기본), CISO 및 인시던트 보고서 요약에 대한 기타 관련자(수신자)

시나리오

SOC(보안 운영 센터) 분석가는 할당된 경고 및 인시던트 를 검토합니다. 귀하의 의무는 실제 조치를 취해야 하는지 확인하는 것입니다. 인시던트 관련 경고 내의 정보를 활용하여 프로세스를 안내합니다. 종종 컨텍스트 정보를 수집하여 수행해야 하는 다음 단계를 더 자세히 이해합니다. 관련 엔터티가 보강되고 기본 경고에 대한 완전한 이해를 통해 인시던트를 에스컬레이션하거나 수정할지 여부를 결정합니다.

이 자세한 예제에서 분석가는 Security Copilot 사용하여 인시던트를 신속하게 심사합니다. 인시던트가 실제 위협인 경우 목표는 새로운 손상 지표를 수집하거나 엔터티를 완료된 인텔리전스에 연결하는 것입니다. 이 경우 위협 인텔리전스는 알려진 위협 행위자와의 연결을 표시하고 심각도 평가를 알리기 위해 Security Copilot 요약됩니다.

단계

Security Copilot 하루를 시작하세요. 사용자에게 할당된 최신 Microsoft Defender XDR 인시던트 검색 및 관련 경고를 요약합니다.

사용된 프롬프트:

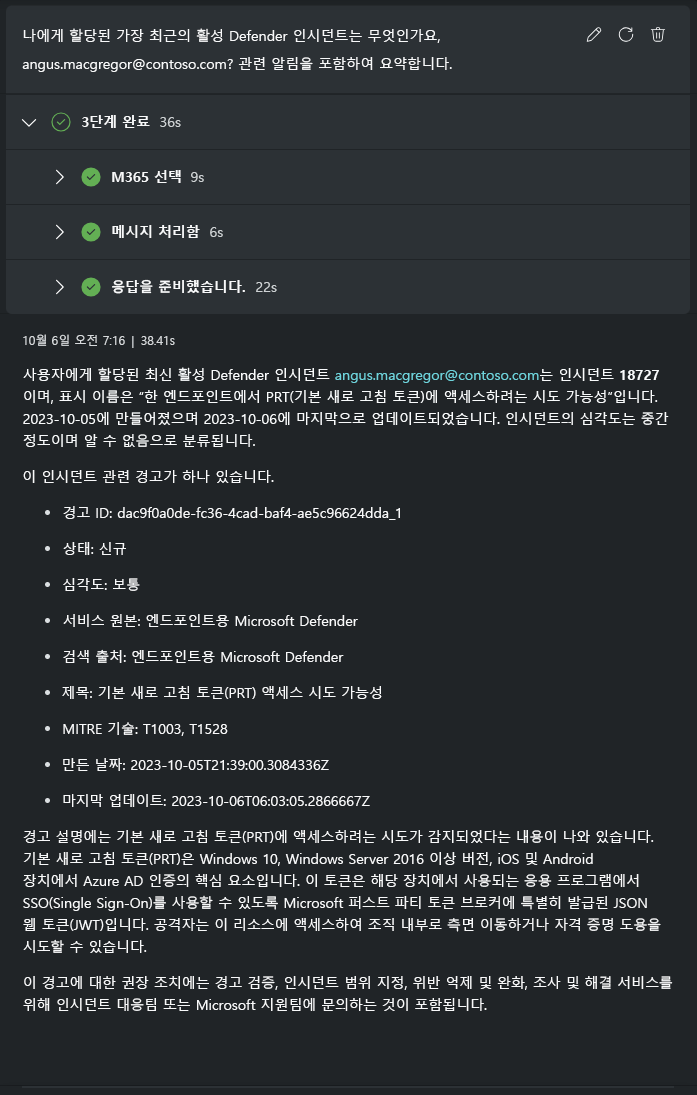

나에게 할당된 최신 활성 Defender 인시던트란

angus.macgregor@contoso.com? 연결된 경고를 포함하여 요약합니다.응답:

가능한 자격 증명 도난처럼 보입니다. 권장 작업을 수행하고 인시던트에 scope 경고의 유효성을 검사하기 시작합니다.

특정 엔터티에 집중하여 해당 엔터티에 대한 자세한 정보를 가져옵니다.

사용된 프롬프트:

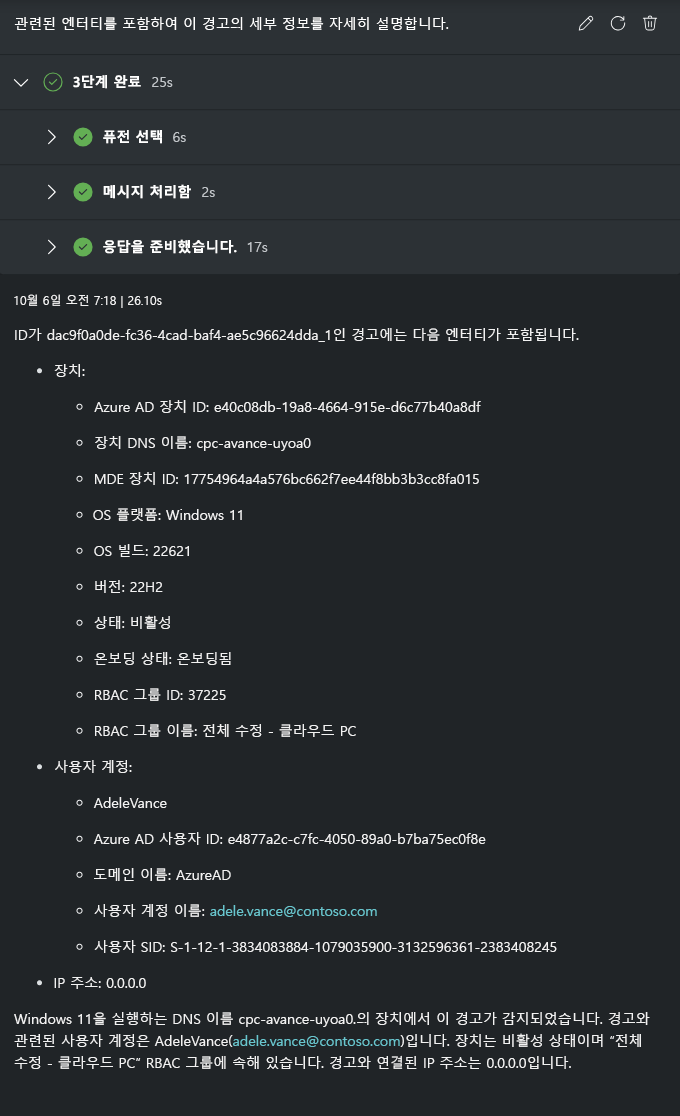

관련된 엔터티를 포함하여 이 경고의 세부 정보를 자세히 설명합니다.

응답:

이제 더 자세히 조사할 사용자 계정 및 디바이스가 있습니다. 이 경우 디바이스에 대한 공격의 세부 정보를 자세히 알아보기 전에 영향을 받는 사용자에 대해 자세히 이해하도록 선택합니다.

이 사용자에 대한 자세한 내용을 확인하여 다음 단계를 안내합니다. 자격 증명을 가진 사용자에 대해 다음에 수행할 작업 유형은 무엇인가요?

사용된 프롬프트:

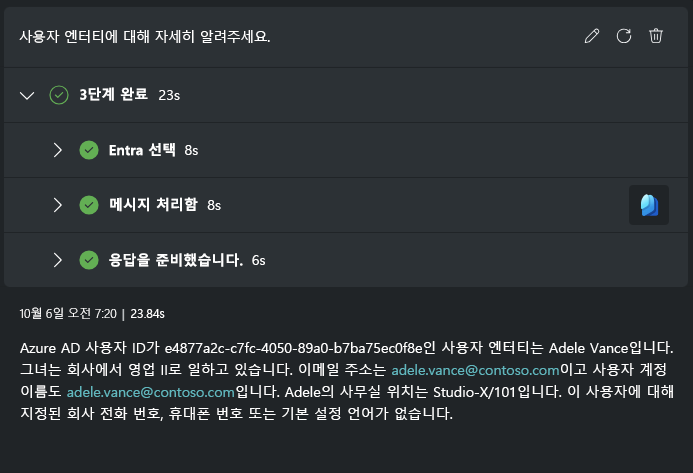

사용자 엔터티에 대해 자세히 알려주세요.

응답:

이 사용자가 Sales에서 작동한다는 것을 알게 됩니다. 자격 증명을 도난당한 경우 판매 데이터에 영향을 줄 수 있습니다. Sentinel 작업 영역에는 위협을 감지하는 데 도움이 되는 SAP 솔루션이 있습니다. 이 Defender 경고가 Microsoft Sentinel 인시던트에 연결되어 있나요? 첫 번째 우선 순위는 SAP에서 이 사용자의 의심스러운 활동이 있는지 확인하는 것입니다.

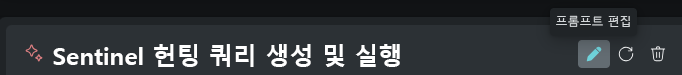

저장된 헌팅 쿼리를 사용하여 엔터티와 Sentinel 인시던트 상관 관계를 지정합니다.

자연어가 쿼리를 실행하도록 KQL 플러그 인을 Sentinel 위해 제안된 프롬프트를 수동으로 활성화합니다.

팁

쿼리를 약간 조정해야 하는 경우 프롬프트를 편집하고 다시 실행합니다. instance 쿼리는 로 프로젝트

IncidentNames되지만 GUID일 뿐입니다. 당신은 당신이 정말로 원하는 필드입니다Title기억. 프롬프트를 편집하고 프롬프트 다시 실행 옵션을 선택합니다.

조정된 프롬프트 사용:

다음 KQLSecurityAlert | where Entities has "

adele.vance@contoso.com" and TimeGenerated >= datetime(10/06/2023) | join kind=inner (SecurityIncident | mv-expand SystemAlertId = AlertIds | extend SystemAlertId = tostring(SystemAlertId)) on SystemAlertId | summarize by IncidentNumber, Title응답:

SAP 관련 인시던트가 이제 첫 번째 우선 순위입니다.

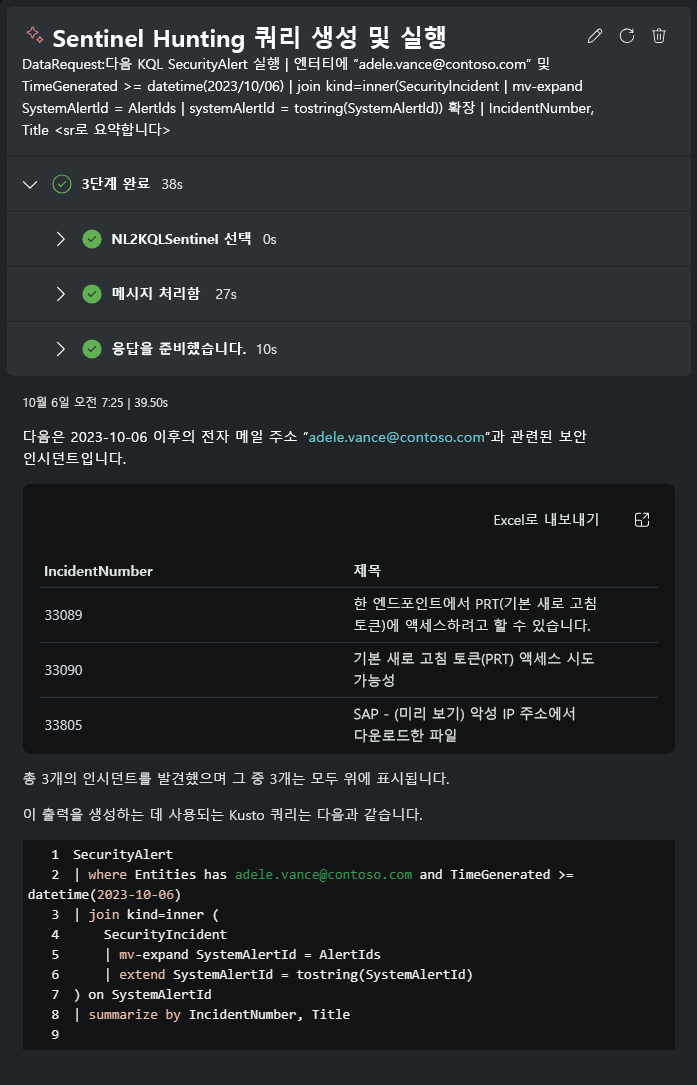

원래 경고에서 사용자와 연결된 SAP 인시던트에 대한 조사를 피벗합니다.

사용된 프롬프트:

Sentinel 인시던트 33805에 대해 자세히 알아보고 엔터티에 대한 세부 정보를 제공합니다.

응답:

이 프롬프트에서 많은 정보가 반환됩니다. 악의적인 IP와 금융 데이터의 반출 가능성은 추가 조사를 위한 중요한 항목으로 두드러지게 표시됩니다.

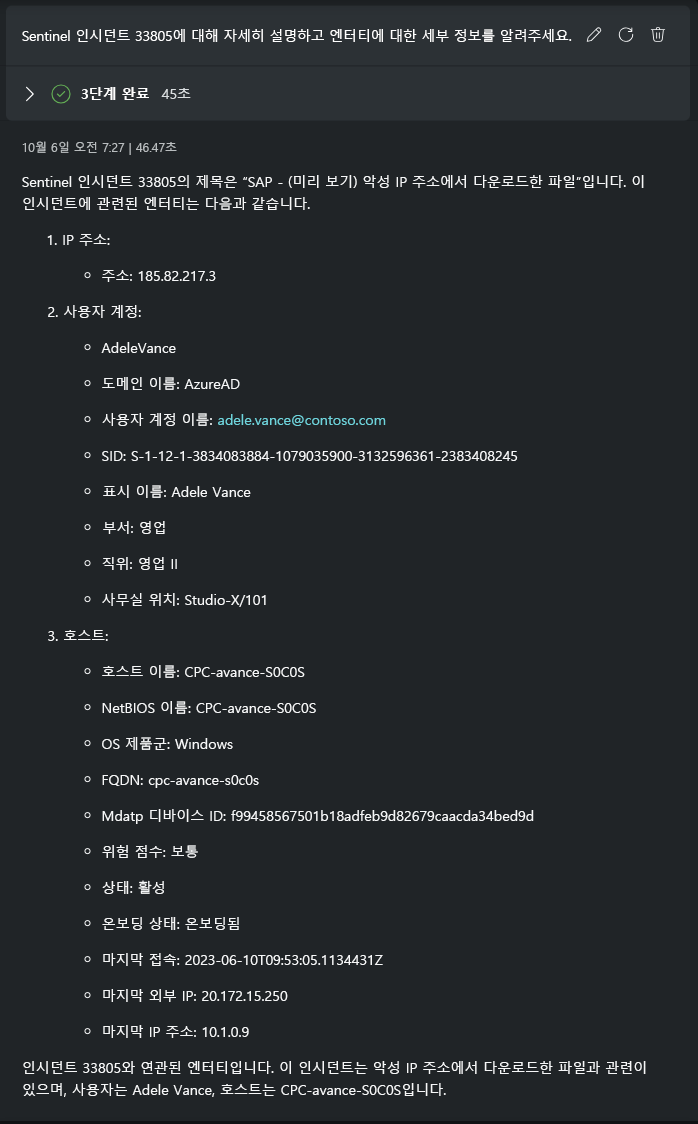

IP 주소 엔터티에 대해 자세히 알아보고 악의적인 것으로 확인된 방법을 검토합니다.

사용된 프롬프트:

IP 주소에 대한 자세한 내용과 악성인 이유는 무엇인가요?

응답:

요약 보고서 만들기

리더십 및 인시던트 대응 팀에 대한 요약을 사용하여 에스컬레이션 프로세스의 시간을 절약합니다.

사용된 프롬프트:

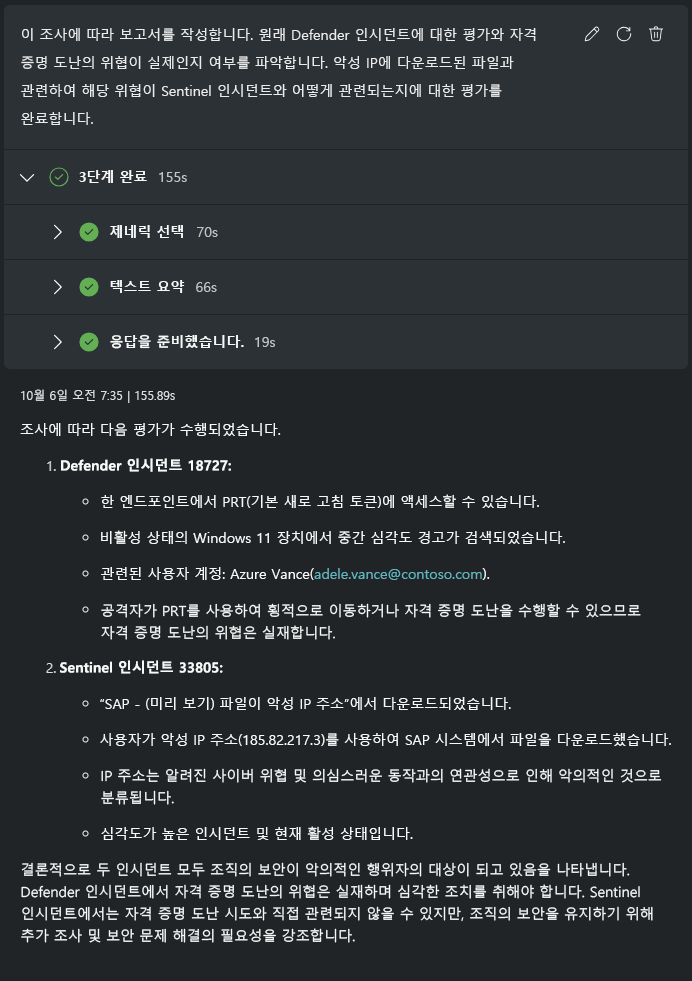

이 조사에 따라 보고서를 작성합니다. 원래 Defender 인시던트에 대한 평가와 자격 증명 도난의 위협이 실제인지 여부를 파악합니다. 악의적인 IP에 다운로드된 파일과 관련하여 해당 위협이 Sentinel 인시던트와 어떻게 관련되는지에 대한 평가를 마무리합니다.

응답:

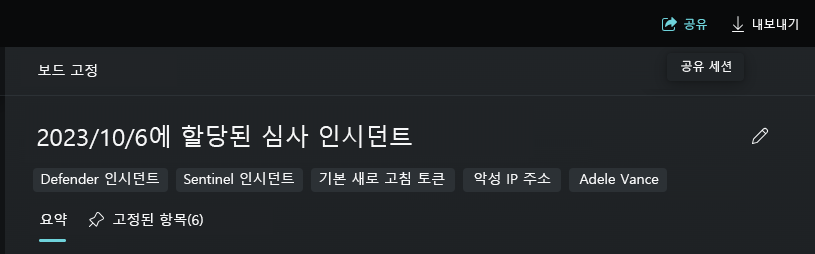

가장 유용한 프롬프트 응답을 고정하고 세션 이름을 편집합니다.

목표에 도달했고 할당된 Microsoft Defender XDR 인시던트가 실제 위협이라고 판단했습니다. 이 파일을 유출된 SAP 파일과 관련된 Microsoft Sentinel 인시던트에 연결하여 에스컬레이션 팀과 공동 작업을 준비합니다.

결론

이 사용 사례에서 Security Copilot 할당된 인시던트를 신속하게 심사하는 데 도움이 되었습니다. 관련 인시던트 조사를 통해 경고에 필요한 실제 작업을 확인했습니다. 이 사냥으로 인해 사용된 위협 행위자 및 C2 도구에 대한 완성된 인텔리전스에 연결된 IP 엔터티를 사용하여 인시던트를 발견했습니다. 간결한 핀 보드를 사용하여 세션과 요약 보고서를 공유하여 에스컬레이션 팀에 효과적으로 대응하는 데 필요한 정보를 제공했습니다.