문제 해결: Azure 지점 및 사이트 간 연결 문제

이 문서에서는 발생할 수 있는 일반적인 지점 및 사이트 간 연결 문제를 나열합니다. 또한 이러한 문제의 가능한 원인과 해결 방법을 설명합니다.

VPN 클라이언트 오류: 인증서를 찾을 수 없습니다.

증상

VPN 클라이언트를 사용하여 Azure 가상 네트워크에 연결하려고 할 때 다음과 같은 오류 메시지가 나타납니다.

이 확장할 수 있는 인증 프로토콜에 사용할 수 있는 인증서를 찾을 수 없습니다. (오류 798)

원인

클라이언트 인증서가 인증서 - Current User\Personal\Certificates에서 누락된 경우 이 문제가 발생합니다.

솔루션

이 문제를 해결하려면 다음 단계를 수행합니다.

인증서 관리자에서: 시작을 클릭하고 컴퓨터 인증서 관리를 입력한 다음, 검색 결과에서 컴퓨터 인증서 관리를 선택합니다.

다음 인증서가 올바른 위치에 있는지 확인합니다.

인증서 Location AzureClient.pfx Current User\Personal\Certificates AzureRoot.cer Local Computer\Trusted Root Certification Authorities C:\Users<UserName>\AppData\Roaming\Microsoft\Network\Connections\Cm<GUID>로 이동하고, 인증서(*.cer file)를 사용자 및 컴퓨터의 저장소에 수동으로 설치합니다.

클라이언트 인증서를 설치하는 방법에 대한 자세한 내용은 지점 및 사이트 간 연결에 대한 인증서를 생성 및 내보내기를 참조하세요.

참고 항목

클라이언트 인증서를 가져올 때 강력한 프라이빗 키 보호 사용 옵션을 선택하지 않습니다.

원격 서버가 응답하지 않아 컴퓨터와 VPN 서버 간 네트워크 연결을 설정할 수 없습니다.

증상

Windows에서 IKEv2를 사용하여 Azure 가상 네트워크 게이트웨이에 연결하려고 하면 다음과 같은 오류 메시지가 표시됩니다.

원격 서버가 응답하지 않아 컴퓨터와 VPN 서버 간 네트워크 연결을 설정할 수 없습니다

원인

Windows 버전에서 IKE 조각화를 지원하지 않는 경우 문제가 발생합니다.

솔루션

IKEv2는 Windows 10 및 Server 2016에서 지원됩니다. 그러나 IKEv2를 사용하려면 업데이트를 설치하고 로컬로 레지스트리 키 값을 설정해야 합니다. Windows 10 이전의 OS는 지원되지 않으며 SSTP만 사용할 수 있습니다.

IKEv2를 위해 Windows 10 또는 Server 2016을 준비하려면 다음을 수행합니다.

업데이트를 설치합니다.

OS 버전 날짜 번호/링크 Windows Server 2016

Windows 10 버전 16072018년 1월 17일 KB4057142 Windows 10 버전 1703 2018년 1월 17일 KB4057144 Windows 10 버전 1709 2018년 3월 22일 KB4089848 레지스트리 키 값을 설정합니다. 레지스트리에서

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\ IKEv2\DisableCertReqPayloadREG_DWORD 키를 만들거나 1로 설정합니다.

VPN 클라이언트 오류: 예기치 않거나 형식이 잘못된 메시지를 수신했습니다.

증상

VPN 클라이언트를 사용하여 Azure 가상 네트워크에 연결하려고 할 때 다음과 같은 오류 메시지가 나타납니다.

예기치 않거나 형식이 잘못된 메시지를 수신했습니다. (오류 0x80090326)

원인

이 문제는 다음 조건 중 하나가 true인 경우에 발생합니다.

- 게이트웨이 서브넷의 기본 경로를 사용한 UDR(사용자 정의 경로)이 잘못 설정되었습니다.

- 루트 인증서 공개 키가 Azure VPN 게이트웨이에 업로드되지 않았습니다.

- 키가 손상되거나 만료되었습니다.

솔루션

이 문제를 해결하려면 다음 단계를 수행합니다.

- 게이트웨이 서브넷에서 UDR를 제거합니다. UDR이 모든 트래픽을 제대로 전달하는지 확인합니다.

- Azure Portal에서 루트 인증서의 상태를 검사하여 인증서가 해지되었는지 여부를 확인합니다. 해지되지 않은 경우 루트 인증서를 삭제하고 다시 업로드합니다. 자세한 내용은 인증서 만들기를 참조하세요.

VPN 클라이언트 오류: 인증서 체인이 처리되었지만 종료되었습니다.

증상

VPN 클라이언트를 사용하여 Azure 가상 네트워크에 연결하려고 할 때 다음과 같은 오류 메시지가 나타납니다.

인증서 체인이 처리되었지만 트러스트 공급자가 신뢰하지 않는 루트 인증서에서 종료되었습니다.

솔루션

다음 인증서가 올바른 위치에 있는지 확인합니다.

인증서 Location AzureClient.pfx Current User\Personal\Certificates Azuregateway-GUID.cloudapp.net Current User\Trusted Root Certification Authorities AzureGateway-GUID.cloudapp.net, AzureRoot.cer Local Computer\Trusted Root Certification Authorities 인증서가 이미 있으면 해당 인증서를 삭제하고 다시 설치하려고 합니다. azuregateway-GUID.cloudapp.net 인증서는 Azure Portal에서 다운로드한 VPN 클라이언트 구성 패키지에 있습니다. 패키지에서 파일을 추출하려면 파일 실행자를 사용할 수 있습니다.

파일 다운로드 오류: 대상 URI를 지정하지 않았습니다.

증상

다음과 같은 오류 메시지가 표시됩니다.

파일 다운로드 오류입니다. 대상 URI를 지정하지 않았습니다.

원인

이 문제는 잘못된 게이트웨이 형식 때문에 발생합니다.

솔루션

VPN 게이트웨이 형식은 VPN이어야 하고 VPN 형식은 경로 기반이어야 합니다.

VPN 클라이언트 오류: Azure VPN 사용자 지정 스크립트가 실패했습니다.

증상

VPN 클라이언트를 사용하여 Azure 가상 네트워크에 연결하려고 할 때 다음과 같은 오류 메시지가 나타납니다.

(라우팅 테이블을 업데이트하는) 사용자 지정 스크립트에 실패했습니다. (오류 8007026f)

원인

이 문제는 바로 가기를 사용하여 사이트 및 지점 간 VPN 연결을 시도하는 경우에 발생할 수 있습니다.

솔루션

바로 가기로 열지 않고 직접 VPN 패키지를 엽니다.

VPN 클라이언트를 설치할 수 없습니다.

원인

가상 네트워크에 대한 VPN Gateway를 신뢰하기 위해 추가 인증서가 필요합니다. 인증서는 Azure Portal에서 생성되는 VPN 클라이언트 구성 패키지에 포함됩니다.

솔루션

VPN 클라이언트 구성 패키지를 추출하고 .cer 파일을 찾습니다. 인증서를 설치하려면 다음 단계를 따르세요.

- mmc.exe를 엽니다.

- 인증서 스냅인을 추가합니다.

- 로컬 컴퓨터의 컴퓨터 계정을 선택합니다.

- 신뢰할 수 있는 루트 인증 기관 노드를 마우스 오른쪽 단추로 클릭합니다. 모든 작업>가져오기를 클릭하고 VPN 클라이언트 구성 패키지에서 추출한 .cer 파일을 찾습니다.

- 컴퓨터를 다시 시작합니다.

- VPN 클라이언트를 설치해봅니다.

Azure Portal 오류: VPN 게이트웨이를 저장하지 못했으며 데이터가 유효하지 않습니다.

증상

Azure Portal에서 VPN Gateway에 변경 내용을 저장하려고 할 때 다음과 같은 오류 메시지가 나타납니다.

가상 네트워크 게이트웨이 <게이트웨이 이름>을(를) 저장하지 못했습니다. <인증서 ID> 인증서에 대한 데이터가 잘못되었습니다.

원인

업로드한 루트 인증서 공개 키가 공백과 같은 유효하지 않은 문자를 포함하는 경우 이 문제가 발생할 수 있습니다.

솔루션

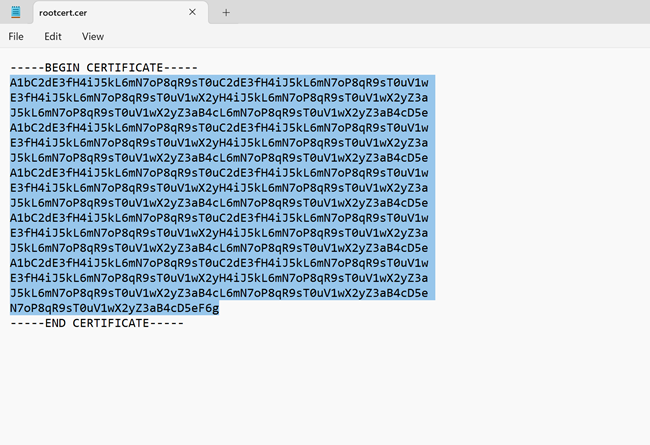

인증서의 데이터에 줄 바꿈(캐리지 리턴)과 같은 유효하지 않은 문자가 없는지 확인합니다. 전체 값은 한 줄이어야 합니다. 다음 예에서는 인증서 내에서 복사할 영역을 보여 줍니다.

Azure Portal 오류: VPN 게이트웨이를 저장하지 못했으며 리소스 이름이 유효하지 않습니다.

증상

Azure Portal에서 VPN Gateway에 변경 내용을 저장하려고 할 때 다음과 같은 오류 메시지가 나타납니다.

가상 네트워크 게이트웨이 <게이트웨이 이름>을(를) 저장하지 못했습니다. 리소스 이름 <업로드하려는 인증서 이름>이(가) 잘못되었습니다.

원인

이 문제는 인증서의 이름이 공백과 같은 유효하지 않은 문자를 포함하기 때문에 발생합니다.

Azure Portal 오류: VPN 패키지 파일 다운로드 오류 503

증상

VPN 클라이언트 구성 패키지를 다운로드하려고 할 때 다음과 같은 오류 메시지가 나타납니다.

파일을 다운로드하지 못했습니다. 오류 세부 정보: 오류 503 서버가 사용 중입니다.

솔루션

이 오류는 임시 네트워크 문제로 인해 발생할 수 있습니다. VPN 패키지를 몇 분 후에 다시 다운로드해봅니다.

Azure VPN Gateway 업그레이드: 모든 지점 및 사이트 간 클라이언트를 연결할 수 없음

원인

인증서가 수명의 50%를 넘는 경우 롤오버됩니다.

솔루션

이 문제를 해결하려면 모든 클라이언트에서 지점 및 사이트 간 패키지를 다시 다운로드하고 재배포합니다.

한 번에 너무 많은 VPN 클라이언트 연결

허용되는 최대 연결 수에 도달했습니다. Azure Portal에서 연결된 클라이언트의 총 수를 볼 수 있습니다.

VPN 클라이언트는 네트워크 파일 공유에 액세스할 수 없습니다.

증상

VPN 클라이언트가 Azure 가상 네트워크에 연결됩니다. 그러나 클라이언트는 네트워크 공유에 액세스할 수 없습니다.

원인

SMB 프로토콜은 파일 공유 액세스에 사용됩니다. 연결을 시작할 때 VPN 클라이언트는 세션 자격 증명을 추가하고 오류가 발생합니다. 연결이 설정되면 클라이언트는 Kerberos 인증에 캐시 자격 증명을 사용하도록 강제됩니다. 이 프로세스는 토큰을 가져오는 키 배포 센터(도메인 컨트롤러)에 대한 쿼리를 시작합니다. 클라이언트가 인터넷에 연결되기 때문에 도메인 컨트롤러에 도달할 수 없습니다. 따라서 클라이언트는 Kerberos에서 NTLM으로 장애 조치할 수 없습니다.

클라이언트에 자격 증명에 대한 메시지가 표시되는 유일한 시점은 연결된 도메인에서 발급된 유효한 인증서(SAN=UPN)를 갖고 있는 경우입니다. 클라이언트도 도메인 네트워크에 물리적으로 연결되어야 합니다. 이 경우에 클라이언트는 인증서를 사용하고 도메인 컨트롤러에 도달하려고 합니다. 그런 다음 키 배포 센터는 "KDC_ERR_C_PRINCIPAL_UNKNOWN" 오류를 반환합니다. 클라이언트를 NTLM으로 장애 조치하도록 강제합니다.

솔루션

문제를 해결하려면 다음 레지스트리 하위 키의 도메인 자격 증명 캐싱을 비활성화합니다.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\DisableDomainCreds - Set the value to 1

VPN 클라이언트를 다시 설치한 후에 Windows에서 지점 및 사이트 간 VPN 연결을 찾을 수 없습니다.

증상

지점 및 사이트 간 VPN 연결을 제거한 다음 VPN 클라이언트를 다시 설치합니다. 이 경우에 VPN 연결이 성공적으로 구성되지 않았습니다. VPN 연결이 Windows의 네트워크 연결 설정에 표시되지 않습니다.

솔루션

이 문제를 해결하려면 C:\Users\UserName\AppData\Roaming\Microsoft\Network\Connections<VirtualNetworkId>에서 기존 VPN 클라이언트 구성 파일을 삭제한 다음, VPN 클라이언트 설치 관리자를 다시 실행합니다.

지점 및 사이트 간 VPN 클라이언트는 로컬 도메인에 있는 리소스의 FQDN을 확인할 수 없습니다.

증상

클라이언트가 지점 및 사이트 간 VPN 연결을 사용하여 Azure에 연결할 때는 로컬 도메인에 있는 리소스의 FQDN을 확인할 수 없습니다.

원인

지점 및 사이트 간 VPN 클라이언트는 일반적으로 Azure 가상 네트워크에 구성된 Azure DNS 서버를 사용합니다. Azure DNS 서버는 클라이언트에 구성된 로컬 DNS 서버보다 우선하므로(이더넷 인터페이스의 메트릭이 더 낮지 않은 경우) 모든 DNS 쿼리가 Azure DNS 서버로 전송됩니다. Azure DNS 서버에 로컬 리소스에 대한 레코드를 없는 경우 쿼리가 실패합니다.

솔루션

이 문제를 해결하려면 Azure 가상 네트워크에서 사용되는 Azure DNS 서버가 로컬 리소스에 대한 DNS 레코드를 확인할 수 있는지 확인합니다. 이를 수행하기 위해 DNS 전달자 또는 조건부 전달자를 사용할 수 있습니다. 자세한 내용은 자체 DNS 서버를 이용한 이름 확인을 참조하세요.

지점 및 사이트 간 VPN 연결이 설정되어 있지만 여전히 Azure 리소스에 연결할 수 없습니다.

원인

이 문제는 VPN 클라이언트가 Azure VPN 게이트웨이에서 경로를 가져오지 않을 경우에 발생할 수 있습니다.

솔루션

이 문제를 해결하려면 Azure VPN 게이트웨이를 다시 설정합니다. 새 경로가 사용되는지 확인하려면 가상 네트워크 피어링이 성공적으로 구성된 후 지점 간 VPN 클라이언트를 다시 다운로드해야 합니다.

오류: “해지 서버가 오프라인 상태이므로 해지 함수가 해지를 확인할 수 없습니다. (오류 0x80092013)"

원인

이 오류 메시지는 클라이언트가 http://crl3.digicert.com/ssca-sha2-g1.crl 및 http://crl4.digicert.com/ssca-sha2-g1.crl에 액세스할 수 없는 경우에 발생합니다. 해지 검사를 수행하려면 이러한 두 사이트에 액세스해야 합니다. 이 문제는 일반적으로 프록시 서버가 구성된 클라이언트에서 발생합니다. 일부 환경에서 요청이 프록시 서버를 거치지 않을 경우 에지 방화벽에서 거부됩니다.

솔루션

프록시 서버 설정을 확인하여 클라이언트가 http://crl3.digicert.com/ssca-sha2-g1.crl 및 http://crl4.digicert.com/ssca-sha2-g1.crl에 액세스할 수 있는지 확인합니다.

VPN 클라이언트 오류: RAS/VPN 서버에 구성된 정책 때문에 연결되지 않았습니다. (오류 812)

원인

이 오류는 VPN 클라이언트 인증에 사용한 RADIUS 서버의 설정이 잘못되었거나 Azure Gateway가 RADIUS 서버에 연결할 수 없는 경우에 발생합니다.

솔루션

RADIUS 서버가 올바르게 구성되어 있는지 확인합니다. 자세한 내용은 Azure Multi-Factor Authentication 서버와 RADIUS 인증 통합을 참조하세요.

VPN Gateway에서 루트 인증서를 다운로드할 때 "오류 405" 표시

원인

루트 인증서가 설치되지 않았습니다. 루트 인증서는 클라이언트의 신뢰할 수 있는 인증서 저장소에 설치되어 있습니다.

VPN 클라이언트 오류: 시도한 VPN 터널이 실패하여 원격 연결이 설정되지 않았습니다. (오류 800)

원인

NIC 드라이버가 오래되었습니다.

솔루션

NIC 드라이버를 업데이트합니다.

- 시작을 클릭하고 디바이스 관리자를 입력한 다음, 결과 목록에서 선택합니다. 관리자 암호나 확인을 요청하는 메시지가 나타나면 암호를 입력하거나 확인합니다.

- 네트워크 어댑터 범주에서 업데이트하려는 NIC를 찾습니다.

- 디바이스 이름을 두 번 클릭하고 드라이버 업데이트를 선택한 다음, 업데이트된 드라이버 소프트웨어 자동 검색을 선택합니다.

- Windows에서 새 드라이버를 찾지 못하는 경우 디바이스 제조업체의 웹 사이트에서 드라이버를 찾은 다음 해당 지침을 따를 수 있습니다.

- 컴퓨터를 다시 시작하고 연결을 다시 시도합니다.

VPN 클라이언트 오류: Microsoft Entra 인증이 만료되었습니다.

Microsoft Entra ID 인증을 사용하는 경우 다음 오류 중 하나가 발생할 수 있습니다.

Microsoft Entra를 사용한 인증이 만료되었습니다. 새 토큰을 얻으려면 Entra에서 다시 인증해야 합니다. 인증 시간 제한은 관리자가 조정할 수 있습니다.

또는

Microsoft Entra 인증이 만료되었으므로 새 토큰을 받으려면 다시 인증해야 합니다. 다시 연결해 보세요. 인증 정책과 시간 제한은 Entra 테넌트에서 관리자가 구성합니다.

원인

현재 새로 고침 토큰이 만료되었거나 유효하지 않아 지점 및 사이트 간 연결이 끊어졌습니다. 사용자 인증을 위해 새로운 액세스 토큰을 가져올 수 없습니다.

Azure VPN Client가 Microsoft Entra ID 인증을 사용하여 Azure VPN Gateway와 연결을 설정하려고 하면 사용자를 인증하기 위해 액세스 토큰이 필요합니다. 이 토큰은 약 1시간마다 갱신됩니다. 유효한 액세스 토큰은 사용자에게 유효한 새로 고침 토큰이 있는 경우에만 발급될 수 있습니다. 사용자에게 유효한 새로 고침 토큰이 없으면 연결이 끊어집니다.

새로 고침 토큰은 여러 가지 이유로 만료되었거나 유효하지 않은 것으로 표시될 수 있습니다. 디버깅을 위해 사용자 Entra 로그인 로그를 확인할 수 있습니다. Microsoft Entra 로그인 로그를 참조하세요.

새로 고침 토큰이 만료됨

- 새로 고침 토큰의 기본 수명은 90일입니다. 90일 후에는 사용자가 다시 연결하여 새로운 새로 고침 토큰을 가져와야 합니다.

- 내부 테넌트 관리자는 'X'시간마다 주기적 다시 인증을 트리거하는 로그인 빈도에 대한 조건부 액세스 정책을 추가할 수 있습니다. (새로 고침 토큰은 'X'시간 후에 만료됩니다). 사용자 지정 조건부 액세스 정책을 사용하면 사용자는 'X'시간마다 대화형 로그인을 사용해야 합니다. 자세한 내용은 Microsoft ID 플랫폼의 토큰 새로 고침 및 적응형 세션 수명 정책 구성을 참조하세요.

새로 고침 토큰이 잘못됨

- 사용자가 테넌트에서 제거되었습니다.

- 사용자의 자격 증명이 변경되었습니다.

- Entra 테넌트 관리자가 세션을 철회했습니다.

- 해당 디바이스가 비규격 상태가 되었습니다(관리 디바이스인 경우).

- Entra 관리자가 구성한 기타 Entra 정책은 사용자가 주기적으로 대화형 로그인을 사용하도록 요구합니다.

솔루션

이런 시나리오에서는 사용자는 다시 연결해야 합니다. 이렇게 하면 Microsoft Entra에서 새로운 새로 고침 토큰과 액세스 토큰을 발급하는 대화형 로그인 프로세스가 트리거됩니다.

VPN 클라이언트 오류: 전화 접속 VPN 연결 <VPN 연결 이름>, 상태 = VPN 플랫폼이 연결을 트리거하지 않았습니다.

RasClient의 이벤트 뷰어에 다음 오류가 표시될 수도 있습니다. "사용자 <User>(이)가 <VPN 연결 이름>이라는 연결에 전화를 걸지 못했습니다. 실패 시 반환되는 오류 코드는 1460입니다."

원인

Azure VPN Client에는 Windows용 앱 설정에서 "백그라운드 앱" 앱 권한을 사용하도록 설정되어 있지 않습니다.

솔루션

- Windows에서 설정 -> 개인 정보 -> 백그라운드 앱으로 이동합니다.

- "백그라운드에서 앱 실행"을 켜기로 전환합니다.

오류: ‘파일 다운로드 오류. 대상 URI를 지정하지 않았습니다.’

원인

이 오류는 잘못된 게이트웨이 형식을 구성한 경우에 발생합니다.

솔루션

Azure VPN 게이트웨이 형식은 VPN이어야 하고 VPN 형식은 경로 기반이어야 합니다.

VPN 패키지 설치 프로그램이 완료되지 않음

원인

이 문제는 이전 VPN 클라이언트 설치로 인해 발생할 수 있습니다.

솔루션

C:\Users\UserName\AppData\Roaming\Microsoft\Network\Connections<VirtualNetworkId>에서 기존 VPN 클라이언트 구성 파일을 삭제한 다음, VPN 클라이언트 설치 관리자를 다시 실행합니다.

VPN 클라이언트가 최대 절전 모드 또는 절전 모드로 전환됨

솔루션

VPN 클라이언트를 실행 중인 컴퓨터의 절전 모드 및 최대 절전 모드 설정을 확인합니다.

지점 및 사이트 간 클라이언트에서 Private Resolver를 사용하여 프라이빗 DNS 영역의 레코드를 확인할 수 없습니다.

증상

가상 네트워크에서 Azure 제공(168.63.129.16) DNS 서버를 사용하는 경우 지점 및 사이트 간 클라이언트는 프라이빗 DNS 영역(프라이빗 엔드포인트 포함)에 있는 레코드를 확인할 수 없습니다.

원인

Azure DNS 서버 IP 주소(168.63.129.16)는 Azure 플랫폼에서만 확인할 수 있습니다.

솔루션

다음 단계는 프라이빗 DNS 영역에서 레코드를 확인하는 데 도움이 됩니다.

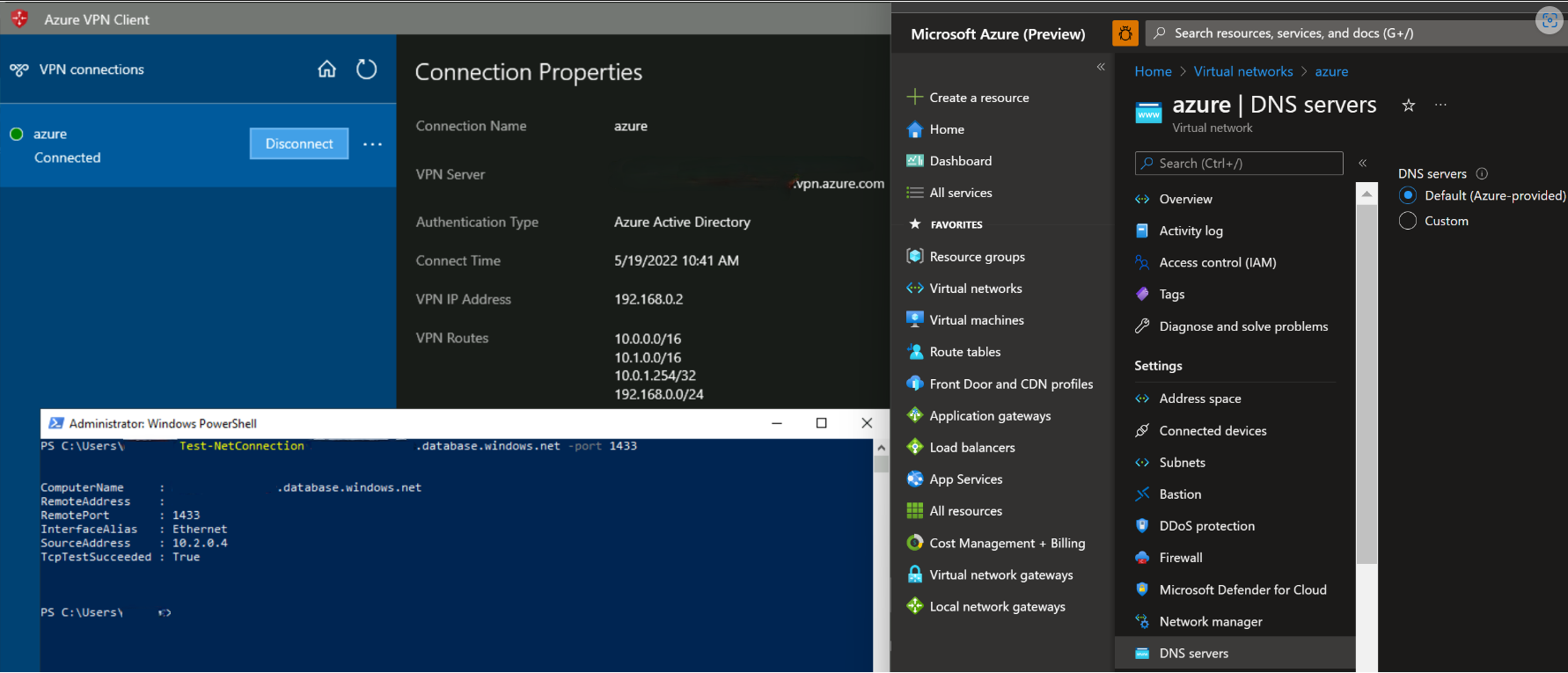

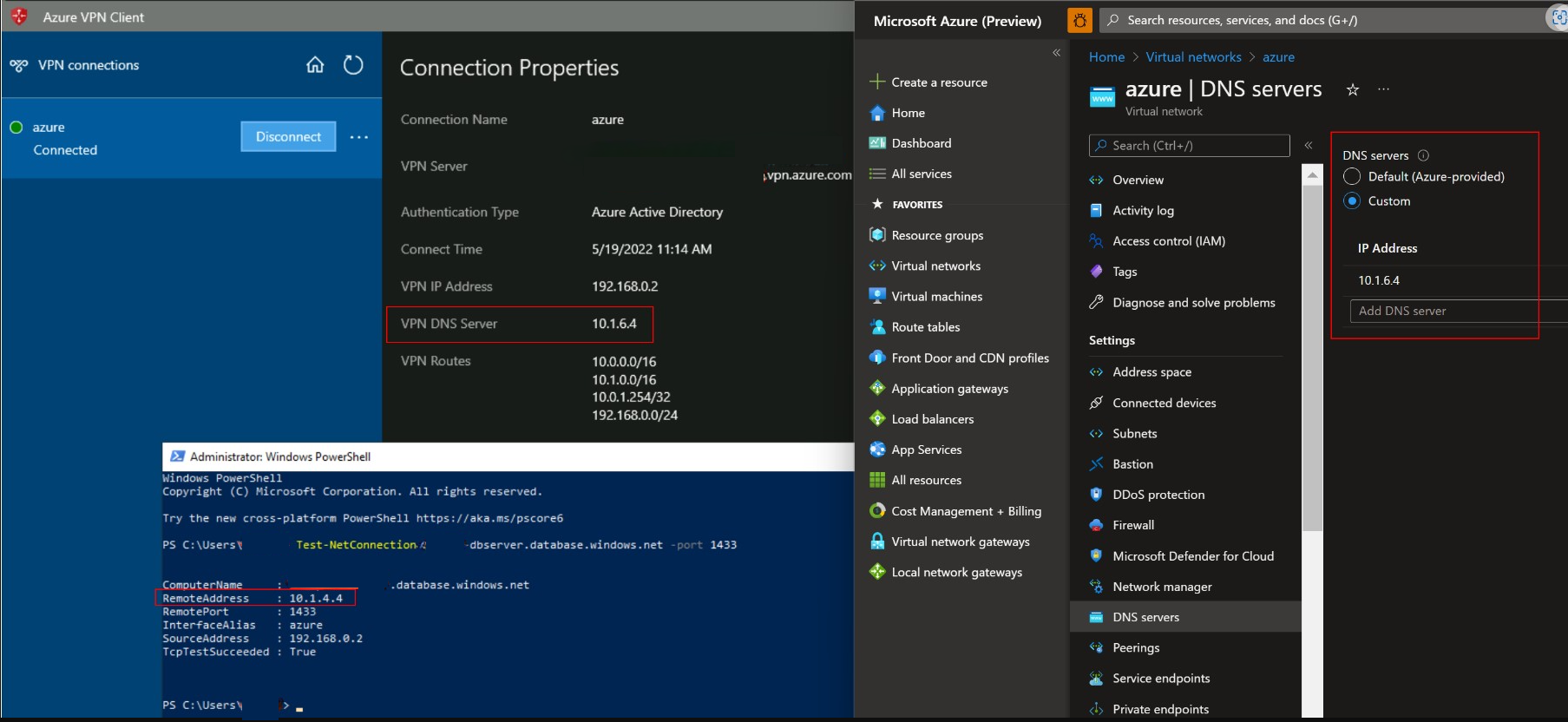

Private Resolver의 인바운드 IP 주소를 가상 네트워크의 사용자 지정 DNS 서버로 구성하면 프라이빗 DNS 영역의 레코드(프라이빗 엔드포인트에서 만든 레코드 포함)를 확인할 수 있습니다. 프라이빗 DNS 영역은 Private Resolver가 있는 가상 네트워크와 연결되어야 합니다.

기본적으로 가상 네트워크에 구성된 DNS 서버는 VPN Gateway를 통해 연결된 지점 및 사이트 간의 클라이언트로 푸시됩니다. 따라서 Private Resolver 인바운드 IP 주소를 가상 네트워크의 사용자 지정 DNS 서버로 구성하면 이러한 IP 주소가 VPN DNS 서버로 클라이언트에 자동으로 푸시되며 프라이빗 DNS 영역(프라이빗 엔드포인트 포함)의 레코드를 원활하게 확인할 수 있습니다.