Azure Synapse Analytics 작업 영역에 대한 데이터 반출 보호

Azure Synapse Analytics 작업 영역은 작업 영역에 대한 데이터 반출 보호를 지원합니다. 반출 보호를 사용하여 Azure 리소스에 액세스해 조직의 범위 밖에 있는 위치로 중요한 데이터를 반출하는 악의적인 내부자를 막을 수 있습니다.

Synapse 작업 영역에서 데이터 송신 보호

작업 영역을 만들 때 관리형 가상 네트워크와 데이터 반출에 대한 추가 보호를 사용하여 작업 영역을 구성할 수 있습니다. 관리형 가상 네트워크를 사용하여 작업 영역을 만들면 데이터 통합 및 Spark 리소스가 관리되는 가상 네트워크에 배포됩니다. 작업 영역의 전용 SQL 풀 및 서버리스 SQL 풀에는 다중 테넌트 기능이 있으므로 관리되는 가상 네트워크 외부에 존재해야 합니다.

데이터 반출 보호 처리된 작업 영역의 경우 관리 가상 네트워크 내의 리소스는 항상 관리 프라이빗 엔드포인트를 통해 통신합니다. 데이터 반출 보호를 사용하도록 설정하면 Synapse SQL 리소스가 OPENROWSETS 또는 EXTERNAL TABLE을 사용하여 권한 있는 모든 Azure Storage에 연결하고 쿼리할 수 있습니다. 데이터 반출 보호는 수신 트래픽을 제어하지 않습니다.

그러나 데이터 반출 보호는 송신 트래픽을 제어합니다. 예를 들어 CREATE EXTERNAL TABLE AS SELECT 또는 COPY INTO 명령에서 ERRORFILE 인수를 사용하여 외부 스토리지 계정에 데이터를 출력하는 것은 차단됩니다. 따라서 대상 스토리지 계정에 대한 관리되는 프라이빗 엔드포인트를 만들어 송신 트래픽의 차단을 해제해야 합니다.

참고 항목

작업 영역을 만든 후에는 관리형 가상 네트워크 및 데이터 반출 보호에 대한 작업 영역 구성을 변경할 수 없습니다.

승인된 대상에 대한 Synapse 작업 영역 데이터 송신 관리

데이터 반출 보호를 사용하도록 설정한 상태에서 작업 영역을 만든 후 작업 영역 리소스 소유자는 작업 영역에 대한 승인된 Microsoft Entra 테넌트 목록을 관리할 수 있습니다. 작업 영역에 대한 올바른 권한이 있는 사용자는 Synapse Studio를 사용하여 작업 영역의 승인된 Microsoft Entra 테넌트에 있는 리소스에 대한 관리형 프라이빗 엔드포인트 연결 요청을 만들 수 있습니다. 사용자가 승인되지 않은 테넌트에서 리소스에 대한 프라이빗 엔드포인트 연결을 만들려고 하면 관리형 프라이빗 엔드포인트 만들기가 차단됩니다.

데이터 반출 보호를 사용하도록 설정된 샘플 작업 영역

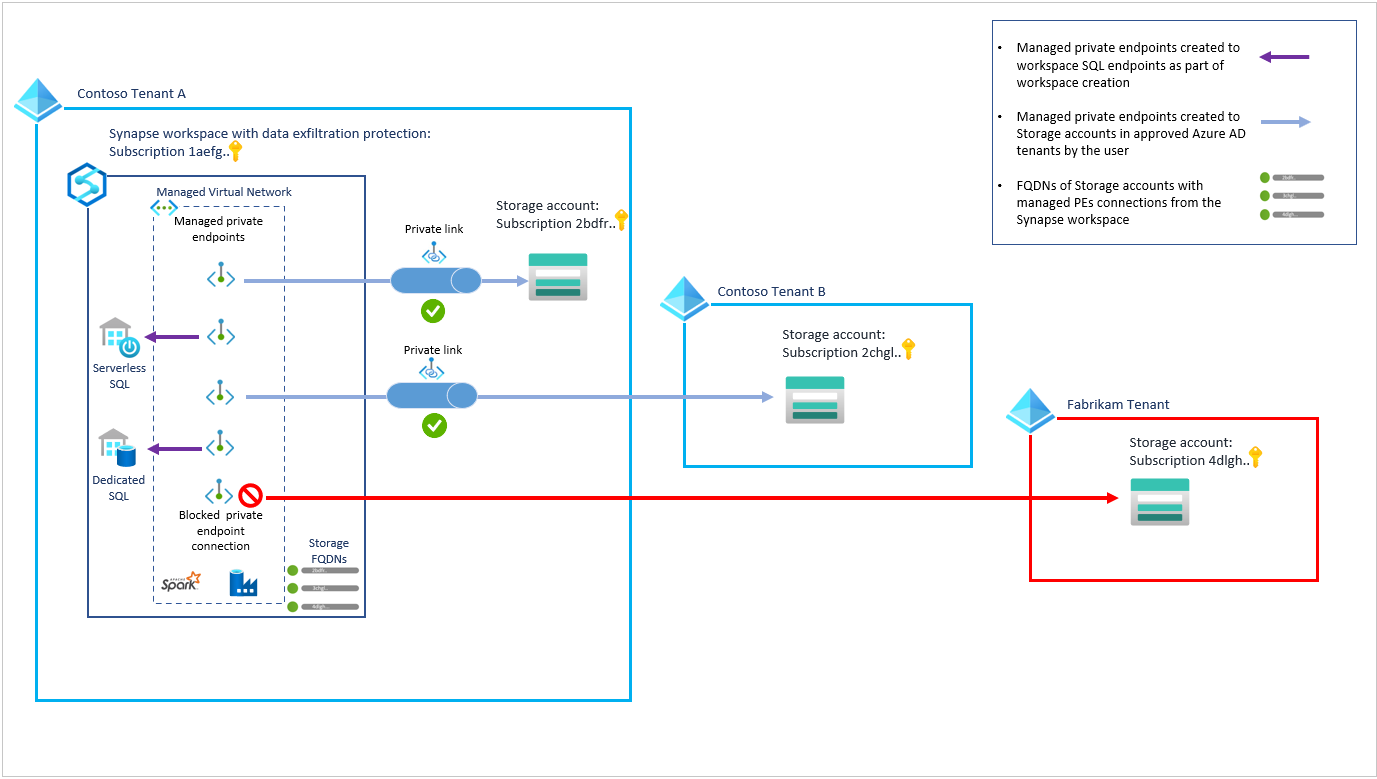

Synapse 작업 영역에 대한 데이터 반출 보호를 보여 주는 다음 예제를 살펴보겠습니다. Contoso라는 회사에는 테넌트 A 및 테넌트 B에 Azure 리소스가 있으며 이러한 리소스를 안전하게 연결해야 합니다. 테넌트 B가 승인된 Microsoft Entra 테넌트로 추가된 테넌트 A에서 Synapse 작업 영역을 만들었습니다.

다음 다이어그램에서는 스토리지 계정 소유자가 승인한 테넌트 A 및 테넌트 B의 Azure Storage 계정에 대한 프라이빗 엔드포인트 연결을 보여 줍니다. 다이어그램에는 차단된 프라이빗 엔드포인트 만들기도 표시됩니다. 이 프라이빗 엔드포인트의 생성은 Contoso의 작업 영역에 대해 승인된 Microsoft Entra 테넌트가 아닌 Fabrikam Microsoft Entra 테넌트의 Azure Storage 계정을 대상으로 하여 차단되었습니다.

Important

작업 영역의 테넌트가 아닌 테넌트의 리소스에는 SQL 풀에 대한 연결을 차단하는 방화벽 규칙이 없어야 합니다. Spark 클러스터와 같은 작업 영역의 관리되는 가상 네트워크 내의 리소스는 관리되는 프라이빗 링크를 통해 방화벽으로 보호되는 리소스에 연결할 수 있습니다.