Azure Files에서 Microsoft Entra Domain Services 인증 사용

Azure Files는 다음 방법을 통해 Kerberos 인증 프로토콜을 사용하여 SMB(서버 메시지 블록)를 통한 Windows 파일 공유에 대한 ID 기반 인증을 지원합니다.

- 온-프레미스 AD DS(Active Directory Domain Services)

- Microsoft Entra Domain Services

- 하이브리드 사용자 ID용 Microsoft Entra Kerberos

이 문서에서는 Azure 파일 공유를 사용한 ID 기반 인증에 Microsoft Entra Domain Services(이전의 Azure Active Directory 도메인 Services)를 사용하도록 설정하는 데 중점을 둡니다. 이 인증 시나리오에서 Microsoft Entra 자격 증명과 Microsoft Entra Domain Services 자격 증명은 동일하며 서로 바꿔 사용할 수 있습니다.

작동 방법 섹션을 검토하여 스토리지 계정에 적합한 AD 원본을 선택하는 것이 좋습니다. 설정은 선택한 AD 원본에 따라 달라집니다.

Azure Files를 처음 사용하는 경우 이 문서를 읽기 전에 계획 가이드를 읽어 보는 것이 좋습니다.

참고 항목

Azure Files는 RC4-HMAC 및 AES-256 암호화를 사용하여 Microsoft Entra Domain Services에 대한 Kerberos 인증을 지원합니다. AES-256을 사용하는 것이 좋습니다.

Azure Files는 Microsoft Entra ID와 전체 또는 부분(범위가 지정된) 동기화된 Microsoft Entra Domain Services에 대한 인증을 지원합니다. 범위가 지정된 동기화가 있는 환경의 경우 관리자는 Azure Files가 동기화된 주체에게 부여된 Azure RBAC 역할 할당만 적용한다는 점에 유의해야 합니다. Microsoft Entra ID에서 Microsoft Entra Domain Services로 동기화되지 않은 ID에 부여된 역할 할당은 Azure Files 서비스에서 무시됩니다.

적용 대상

| 파일 공유 유형 | SMB | NFS |

|---|---|---|

| 표준 파일 공유(GPv2), LRS/ZRS | ||

| 표준 파일 공유(GPv2), GRS/GZRS | ||

| 프리미엄 파일 공유(FileStorage), LRS/ZRS |

필수 조건

Azure 파일 공유에 대해 SMB를 통해 Microsoft Entra Domain Services를 사용하도록 설정하기 전에 다음 필수 구성 요소를 완료했는지 확인합니다.

Microsoft Entra 테넌트를 선택하거나 만듭니다.

새 테넌트나 기존 테넌트를 사용할 수 있습니다. 액세스하려는 파일 공유와 테넌트는 같은 구독과 연결되어 있어야 합니다.

새 Microsoft Entra 테넌트를 만들려면 Microsoft Entra 테넌트 및 Microsoft Entra 구독을 추가할 수 있습니다. 기존 Microsoft Entra 테넌트가 있지만 Azure 파일 공유에 사용할 새 테넌트를 만들려는 경우 Microsoft Entra 테넌트 만들기를 참조하세요.

Microsoft Entra 테넌트에서 Microsoft Entra Domain Services를 사용하도록 설정합니다.

Microsoft Entra 자격 증명을 사용한 인증을 지원하려면 Microsoft Entra 테넌트에 대해 Microsoft Entra Domain Services를 사용하도록 설정해야 합니다. Microsoft Entra 테넌트의 관리자가 아닌 경우 관리자에게 문의하고 단계별 참고 자료에 따라 Azure Portal을 사용하여 Microsoft Entra Domain Services를 사용하도록 설정합니다.

일반적으로 Microsoft Entra Domain Services 배포를 완료하는 데 약 15분이 걸립니다. 다음 단계로 진행하기 전에 Microsoft Entra Domain Services의 상태가 실행 중으로 표시되고 암호 해시 동기화가 사용하도록 설정되어 있는지 확인합니다.

Azure VM을 Microsoft Entra Domain Services와 도메인 가입합니다.

VM에서 Microsoft Entra 자격 증명을 사용하여 Azure 파일 공유에 액세스하려면 VM이 Microsoft Entra Domain Services에 도메인 가입되어 있어야 합니다. VM을 도메인 조인하는 방법에 대한 자세한 내용은 Windows Server 가상 머신을 관리되는 도메인에 조인을 참조하세요. Azure 파일 공유에 대한 SMB를 통한 Microsoft Entra Domain Services 인증은 Windows 7 또는 Windows Server 2008 R2 이상의 OS 버전에서 실행되는 Azure VMs에서만 지원됩니다.

참고 항목

도메인 가입되지 않은 VM은 Microsoft Entra Domain Services용 도메인 컨트롤러에 대한 방해받지 않는 네트워크 연결이 있는 경우에만 Microsoft Entra Domain Services 인증을 사용하여 Azure 파일 공유에 액세스할 수 있습니다. 일반적으로 사이트 대 사이트 또는 지점 및 사이트 간의 VPN이 필요합니다.

Azure 파일 공유를 선택하거나 만듭니다.

Microsoft Entra 테넌트와 동일한 구독과 연결된 새 파일 또는 기존 파일 공유를 선택합니다. 새 파일 공유를 만드는 방법에 대한 자세한 내용은 Azure Files에 파일 공유 만들기를 참조하세요. 성능을 최적화하려면 해당 공유에 액세스하려는 VM과 같은 지역에 파일 공유를 배치하는 것이 좋습니다.

스토리지 계정 키를 사용하여 Azure 파일 공유를 탑재해 Azure Files 연결을 확인합니다.

VM 및 파일 공유가 적절하게 구성되었는지 확인하려면 스토리지 계정 키를 사용하여 파일 공유를 탑재해 봅니다. 자세한 내용은 Azure 파일 공유를 탑재하고 Windows에서 공유에 액세스를 참조하세요.

국가별 가용성

Microsoft Entra Domain Services를 사용한 Azure Files 인증은 모든 Azure 퍼블릭, Gov 및 중국 지역에서 사용할 수 있습니다.

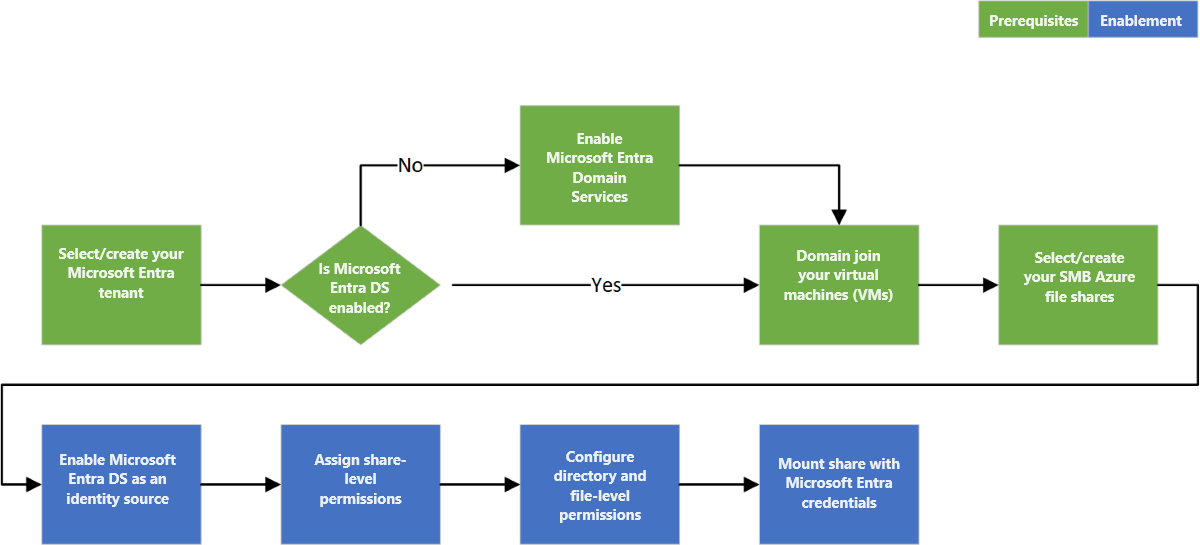

워크플로의 개요

다음 다이어그램은 Azure Files에 대해 SMB를 통한 Microsoft Entra Domain Services 인증을 사용하도록 설정하는 엔드투엔드 워크플로를 보여줍니다.

계정에 대한 Microsoft Entra Domain Services 인증 사용 설정

Azure Files용 SMB를 통한 Microsoft Entra Domain Services 인증을 사용 설정하려면 Azure portal, Azure PowerShell 또는 Azure CLI를 사용해 스토리지 계정에서 속성을 설정할 수 있습니다. 이 속성을 암시적으로 설정하면 연결된 Microsoft Entra Domain Services 배포와 스토리지 계정이 암시적으로 "도메인 조인"됩니다. 그런 다음 SMB를 통한 Microsoft Entra Domain Services 인증은 스토리지 계정의 모든 신규 및 기존 파일 공유에 대해 사용하도록 설정됩니다.

Microsoft Entra Domain Services를 Microsoft Entra 테넌트에 성공적으로 배포한 후에만 SMB를 통해 Microsoft Entra Domain Services 인증을 사용하도록 설정할 수 있습니다. 자세한 내용은 필수 조건을 참조하세요.

Azure Portal을 사용하여 SMB를 통해 Microsoft Entra Domain Services 인증을 사용하도록 설정하려면 다음 단계를 수행합니다.

Azure Portal에서 기존 스토리지 계정으로 이동하거나 스토리지 계정을 만듭니다.

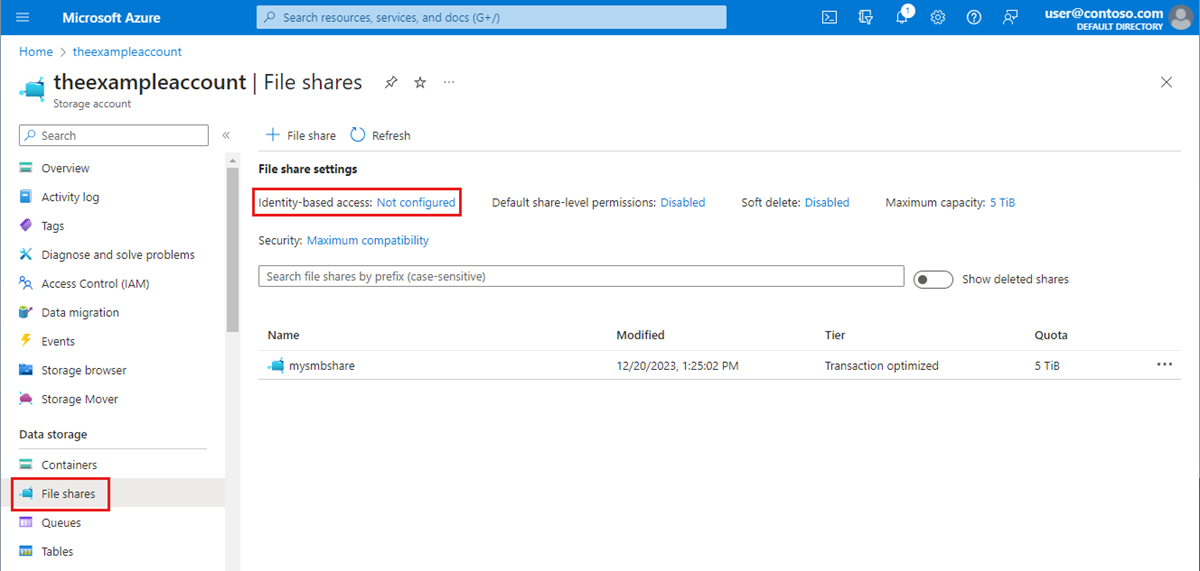

데이터 스토리지>파일 공유를 차례로 선택합니다.

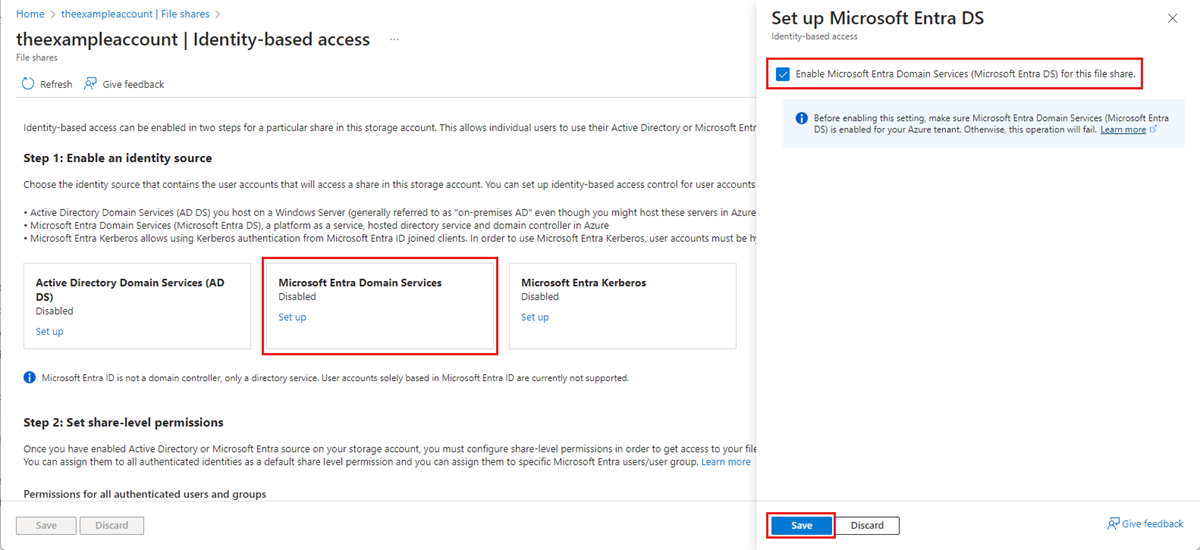

파일 공유 설정 섹션에서 ID 기반 액세스: 구성되지 않음을 선택합니다.

Microsoft Entra Domain Services 아래의 설정을 선택한 다음 확인란을 선택하여 기능을 활성화합니다.

저장을 선택합니다.

권장: AES-256 암호화 사용

기본적으로 Microsoft Entra Domain Services 인증은 Kerberos RC4 암호화를 사용합니다. 이 지침을 대신하여 Kerberos AES-256 암호화를 사용하도록 구성하는 것이 좋습니다.

이 작업을 수행하려면 Microsoft Entra Domain Services에서 관리하는 Active Directory 도메인에서 작업을 실행하여 도메인 개체에 대한 속성 변경을 요청하는 도메인 컨트롤러에 도달해야 합니다. 아래 cmdlet은 Azure PowerShell cmdlet이 아니라 Windows Server Active Directory PowerShell cmdlet입니다. 이 때문에 이러한 PowerShell 명령은 Microsoft Entra Domain Services 도메인에 도메인 가입된 클라이언트 컴퓨터에서 실행해야 합니다.

Important

이 섹션의 Windows Server Active Directory PowerShell cmdlet은 Microsoft Entra Domain Services 도메인에 도메인 가입된 클라이언트 컴퓨터로부터 Windows PowerShell 5.1에서 실행해야 합니다. PowerShell 7.x 및 Azure Cloud Shell은 이 시나리오에서 작동하지 않습니다.

필요한 권한이 있는 Microsoft Entra Domain Services 사용자로 도메인 가입된 클라이언트 컴퓨터에 로그인합니다. 도메인 개체의 msDS-SupportedEncryptionTypes 특성에 대한 쓰기 권한이 있어야 합니다. 일반적으로 AAD DC 관리자 그룹의 구성원은 필요한 권한을 갖습니다. 일반(상승되지 않은) PowerShell 세션을 열고 다음 명령을 실행합니다.

# 1. Find the service account in your managed domain that represents the storage account.

$storageAccountName= “<InsertStorageAccountNameHere>”

$searchFilter = "Name -like '*{0}*'" -f $storageAccountName

$userObject = Get-ADUser -filter $searchFilter

if ($userObject -eq $null)

{

Write-Error "Cannot find AD object for storage account:$storageAccountName" -ErrorAction Stop

}

# 2. Set the KerberosEncryptionType of the object

Set-ADUser $userObject -KerberosEncryptionType AES256

# 3. Validate that the object now has the expected (AES256) encryption type.

Get-ADUser $userObject -properties KerberosEncryptionType

Important

이전에 RC4 암호화를 사용하고 AES-256을 사용하도록 스토리지 계정을 업데이트한 경우 클라이언트에서 klist purge를 실행한 다음, 파일 공유를 다시 탑재하여 AES-256을 사용하여 새 Kerberos 티켓을 가져와야 합니다.

다음 단계

- 사용자에게 파일 공유에 대한 액세스 권한을 부여하려면 공유 수준 권한 할당의 지침을 따릅니다.