Azure Elastic SAN의 암호화에 대해 알아보기

Azure Elastic SAN은 SSE(서버 쪽 암호화)를 사용하여 Elastic SAN에 저장된 데이터를 자동으로 암호화합니다. SSE는 데이터를 보호하고 조직의 보안 및 규정 준수 요구 사항에 부합하는 데 도움이 됩니다.

Azure Elastic SAN 볼륨의 데이터는 사용 가능한 가장 강력한 블록 암호 중 하나인 256비트 AES 암호화를 사용하여 투명하게 암호화 및 암호 해독되며 FIPS 140-2를 준수합니다. 암호화 모듈의 기본 Azure 데이터 암호화에 대한 자세한 내용은 Cryptography API: Next Generation을 참조하세요.

SSE는 기본적으로 사용하도록 설정되어 있으며 사용하지 않도록 설정할 수 없습니다. SSE는 사용하지 않도록 설정할 수 없으며 Elastic SAN의 성능에 영향을 주지 않으며 이와 관련된 추가 비용도 없습니다.

암호화 키 관리 정보

사용할 수 있는 암호화 키에는 플랫폼 관리형 키와 고객 관리형 키의 두 가지 종류가 있습니다. Elastic SAN 볼륨에 기록된 데이터는 기본적으로 플랫폼 관리(Microsoft 관리) 키로 암호화됩니다. 원하는 경우 특정 조직 보안 및 규정 준수 요구 사항이 있는 경우 고객 관리형 키를 대신 사용할 수 있습니다.

볼륨 그룹을 구성할 때 플랫폼 관리형 키 또는 고객 관리형 키를 사용하도록 선택할 수 있습니다. 볼륨 그룹의 모든 볼륨은 볼륨 그룹의 구성을 상속합니다. 언제든지 고객 관리형 키와 플랫폼 관리형 키 사이를 전환할 수 있습니다. 이러한 키 형식 간에 전환하면 Elastic SAN 서비스는 새로운 KEK를 사용하여 데이터 암호화 키를 다시 암호화합니다. 데이터 암호화 키의 보호는 변경되지만 Elastic SAN 볼륨의 데이터는 항상 암호화된 상태로 유지됩니다. 데이터를 보호하기 위해 사용자가 별도로 수행해야 할 작업은 없습니다.

고객 관리형 키

고객 관리형 키를 사용하는 경우 Azure Key Vault를 사용하여 저장해야 합니다.

고유의 RSA 키를 만들고 가져와 Azure Key Vault에 저장할 수도 있고, Azure Key Vault를 사용하여 새 RSA 키를 만들 수도 있습니다. Azure Key Vault API 또는 관리 인터페이스를 사용하여 키를 생성할 수 있습니다. Elastic SAN과 키 자격 증명 모음은 서로 다른 지역 및 구독에 있을 수 있지만 동일한 Microsoft Entra ID 테넌트에 있어야 합니다.

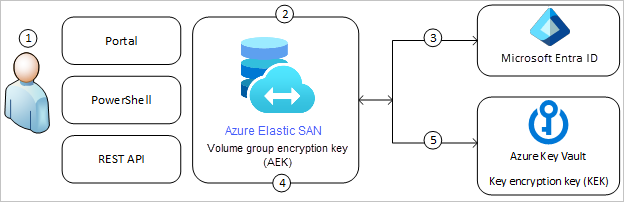

다음 다이어그램은 Azure Elastic SAN이 Microsoft Entra ID와 키 자격 증명 모음을 사용하여 고객 관리형 키를 사용하여 요청하는 방법을 보여 줍니다.

다음은 다이어그램의 번호가 매겨진 단계에 대해 설명하는 목록입니다.

- Azure Key Vault 관리자는 암호화 키가 포함된 Key Vault에 액세스할 수 있는 권한을 관리 ID에 부여합니다. 관리 ID는 사용자가 만들고 관리하는 사용자 할당 ID이거나 볼륨 그룹과 연결된 시스템 할당 ID일 수 있습니다.

- Azure Elastic SAN 볼륨 그룹 소유자는 볼륨 그룹에 대한 고객 관리형 키를 사용하여 암호화를 구성합니다.

- Azure Elastic SAN은 1단계에서 권한이 부여된 관리 ID를 사용하여 Microsoft Entra ID를 통해 키 자격 증명 모음에 대한 액세스를 인증합니다.

- Azure Elastic SAN은 데이터 암호화 키를 키 자격 증명 모음의 고객 관리형 키로 래핑합니다.

- 읽기/쓰기 작업의 경우 Azure Elastic SAN은 계정 암호화 키를 래핑 해제하라는 요청을 Azure Key Vault에 보내서 암호화 및 암호 해독 작업을 수행합니다.