빠른 시작: Azure Spring Apps에 RESTful API 애플리케이션 배포

참고 항목

기본, 표준 및 엔터프라이즈 계획은 2025년 3월 중순부터 사용되지 않으며 3년의 은퇴 기간이 있습니다. Azure Container Apps로 전환하는 것이 좋습니다. 자세한 내용은 Azure Spring Apps 사용 중지 공지 사항을 참조하세요.

표준 소비 및 전용 계획은 2024년 9월 30일부터 사용되지 않으며 6개월 후에 완전히 종료됩니다. Azure Container Apps로 전환하는 것이 좋습니다. 자세한 내용은 Azure Spring Apps 표준 사용량 및 전용 계획을 Azure Container Apps로 마이그레이션을 참조 하세요.

이 문서에서는 Microsoft Entra ID로 보호되는 RESTful API 애플리케이션을 Azure Spring Apps에 배포하는 방법을 설명합니다. 샘플 프로젝트는 백 엔드 서비스만 제공하고 Microsoft Entra ID를 사용하여 RESTful API를 보호하는 Simple Todo 웹 애플리케이션을 기반으로 하는 간소화된 버전입니다.

이러한 RESTful API는 RBAC(역할 기반 액세스 제어)를 적용하여 보호됩니다. 익명 사용자는 데이터에 액세스할 수 없으며 다른 사용자에 대한 액세스를 제어할 수 없습니다. 익명 사용자에게는 다음 세 가지 권한만 있습니다.

- 읽기: 이 권한으로 사용자는 ToDo 데이터를 읽을 수 있습니다.

- 쓰기: 이 권한으로 사용자는 ToDo 데이터를 추가하거나 업데이트할 수 있습니다.

- 삭제: 이 권한으로 사용자는 ToDo 데이터를 삭제할 수 있습니다.

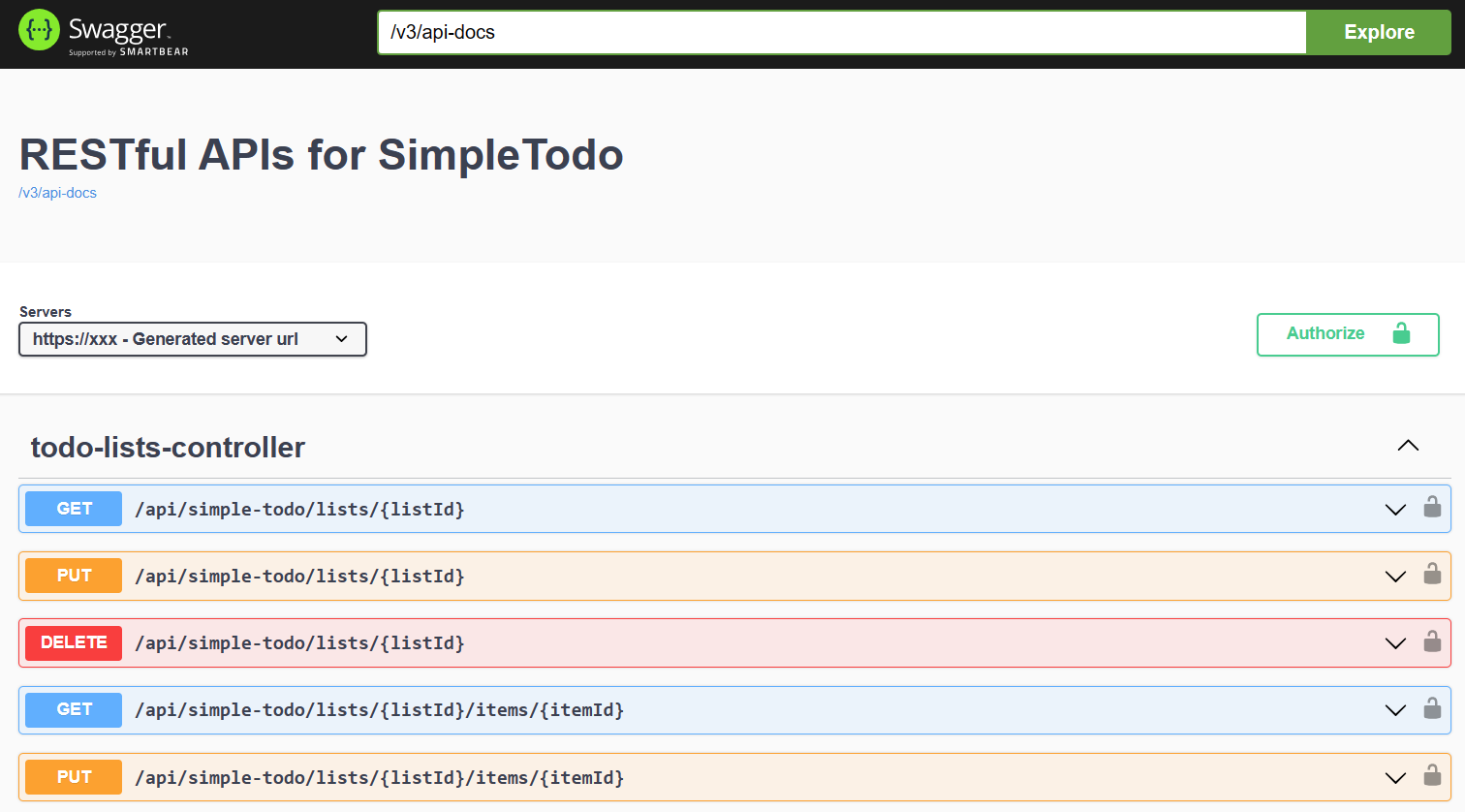

배포에 성공하면 Swagger UI를 통해 API를 보고 테스트할 수 있습니다.

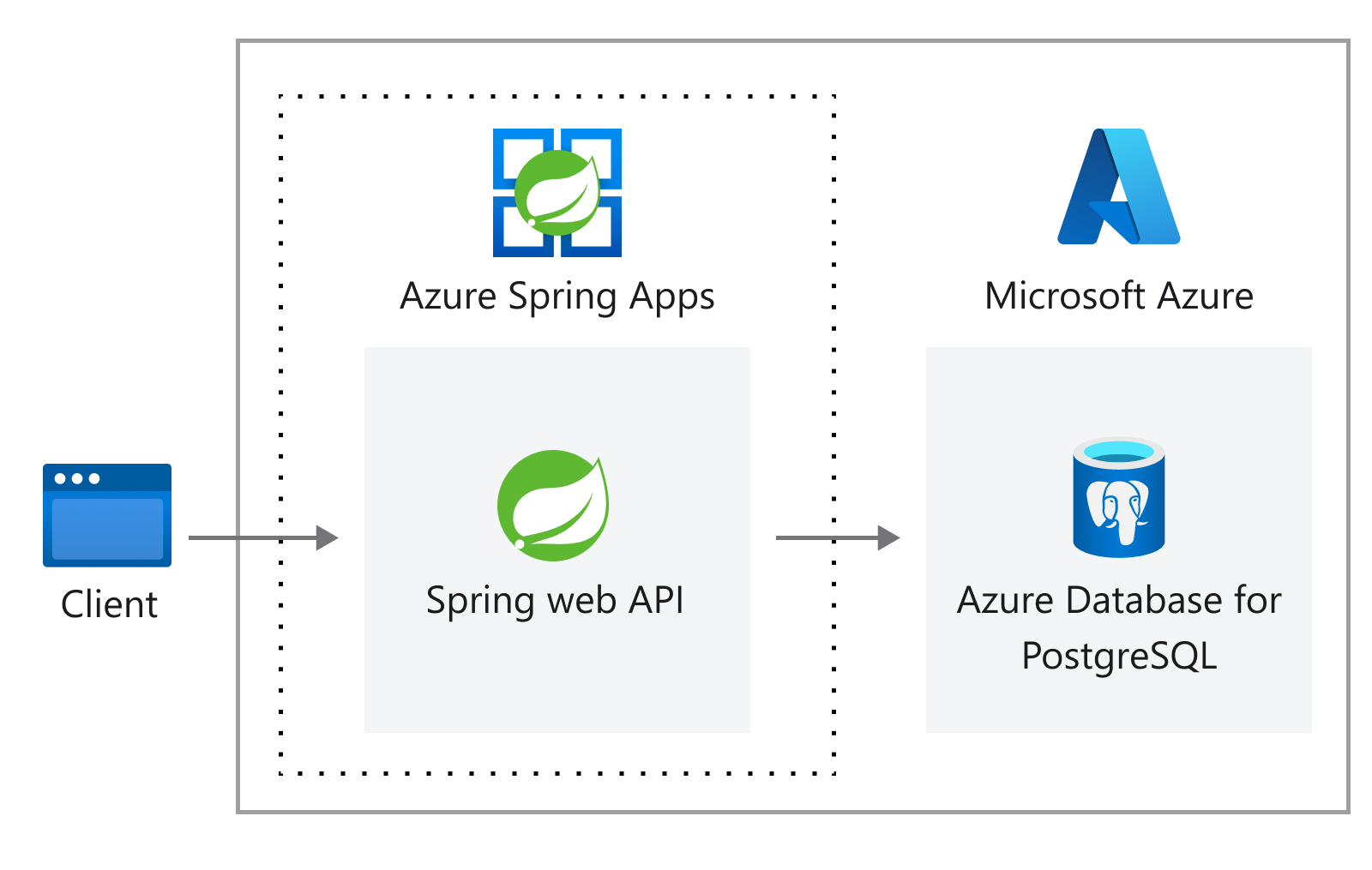

다음 다이어그램에서는 시스템의 아키텍처를 보여줍니다.

이 문서에서는 리소스를 만들어 Azure Spring Apps에 배포할 수 있는 다음 옵션을 설명합니다.

- Azure Portal + Maven 플러그 인 옵션은 보다 일반적인 방법이며 리소스를 만들고 애플리케이션을 단계별로 배포할 수 있습니다. 이 옵션은 Azure 클라우드 서비스를 처음 사용하는 Spring 개발자에게 적합합니다.

- Azure Developer CLI 옵션은 보다 효율적인 방법이며 간단한 명령을 통해 자동으로 리소스를 만들고 애플리케이션을 배포할 수 있습니다. Azure Developer CLI는 템플릿을 사용하여 필요한 Azure 리소스를 프로비전하고 애플리케이션 코드를 배포합니다. 이 옵션은 Azure 클라우드 서비스를 능숙하게 다루는 Spring 개발자에게 적합합니다.

이 문서에서는 리소스를 만들어 Azure Spring Apps에 배포할 수 있는 다음 옵션을 설명합니다.

- Azure Portal + Maven 플러그 인 옵션은 보다 일반적인 방법이며 리소스를 만들고 애플리케이션을 단계별로 배포할 수 있습니다. 이 옵션은 Azure 클라우드 서비스를 처음 사용하는 Spring 개발자에게 적합합니다.

- Azure CLI 옵션은 강력한 명령줄 도구를 사용하여 Azure 리소스를 관리합니다. 이 옵션은 Azure 클라우드 서비스를 능숙하게 다루는 Spring 개발자에게 적합합니다.

1. 사전 요구 사항

Azure 구독 Azure를 구독하고 있지 않다면 시작하기 전에 Azure 체험 계정을 만듭니다.

다음 역할 중 하나:

- 모든 API에 대한 권한을 요청하는 앱에 대한 동의를 부여하기 위한 전역 관리자 또는 권한 있는 역할 관리자.

- Microsoft Graph 앱 역할(애플리케이션 권한)을 제외한 모든 API에 대한 사용 권한을 요청하는 앱에 대한 동의를 부여하기 위한 클라우드 애플리케이션 관리자 또는 애플리케이션 관리자.

- 애플리케이션에 필요한 사용 권한에 대해 애플리케이션에 권한을 부여할 수 있는 권한이 포함된 사용자 지정 디렉터리 역할.

자세한 내용은 애플리케이션에 테넌트 전체 관리자 동의 허용을 참조하세요.

대상 구독에서 Azure Spring Apps 엔터프라이즈 플랜 인스턴스를 처음 배포하는 경우 Azure Marketplace의 엔터프라이즈 플랜의 요구 사항 섹션을 참조하세요.

Java Development Kit (JDK), 버전 17.

Microsoft Entra 테넌트. 테넌트 만들기에 대한 지침은 빠른 시작: Microsoft Entra ID에서 새 테넌트 만들기를 참조하세요.

Azure 구독. Azure 구독이 없는 경우 시작하기 전에 Azure 체험 계정을 만드세요.

다음 역할 중 하나:

- 모든 API에 대한 권한을 요청하는 앱에 대한 동의를 부여하기 위한 전역 관리자 또는 권한 있는 역할 관리자.

- Microsoft Graph 앱 역할(애플리케이션 권한)을 제외한 모든 API에 대한 사용 권한을 요청하는 앱에 대한 동의를 부여하기 위한 클라우드 애플리케이션 관리자 또는 애플리케이션 관리자.

- 애플리케이션에 필요한 사용 권한에 대해 애플리케이션에 권한을 부여할 수 있는 권한이 포함된 사용자 지정 디렉터리 역할.

자세한 내용은 애플리케이션에 테넌트 전체 관리자 동의 허용을 참조하세요.

Java Development Kit (JDK), 버전 17.

Microsoft Entra 테넌트. 테넌트 만들기에 대한 지침은 빠른 시작: Microsoft Entra ID에서 새 테넌트 만들기를 참조하세요.

2. Spring 프로젝트 준비

RESTful API 앱을 배포하기 위한 첫 번째 단계는 로컬로 실행되도록 Spring 프로젝트를 준비하는 것입니다.

다음 단계를 따라 앱을 로컬로 복제하고 실행합니다.

다음 명령을 사용하여 GitHub에서 샘플 프로젝트를 복제합니다.

git clone https://github.com/Azure-Samples/ASA-Samples-Restful-Application.git앱을 로컬로 실행하려면 먼저 RESTful API 공개 및 애플리케이션 구성 업데이트 섹션의 단계를 완료하고, 다음 명령을 사용하여 Maven에서 샘플 애플리케이션을 실행합니다.

cd ASA-Samples-Restful-Application ./mvnw spring-boot:run

3. 클라우드 환경 준비

이 샘플 앱을 실행하는 데 필요한 주요 리소스는 Azure Spring Apps 인스턴스와 Azure Database for PostgreSQL 인스턴스입니다. 다음 섹션에서는 이러한 리소스를 만드는 방법을 설명합니다.

3.1. Azure Portal에 로그인

Azure Portal로 이동하고 자격 증명을 입력하여 포털에 로그인합니다. 기본 보기는 서비스 대시보드입니다.

3.2. Azure Spring Apps 인스턴스 만들기

다음 단계를 수행하여 Azure Spring Apps 서비스 인스턴스를 만듭니다.

Azure Portal의 모서리에서 리소스 만들기를 선택합니다.

컴퓨팅>Azure Spring Apps를 선택합니다.

다음 정보로 기본 사항 양식을 입력합니다.

설정 제안 값 설명 구독 구독 이름입니다. 서버에 사용할 Azure 구독입니다. 구독이 여러 개인 경우 해당 리소스에 대해 요금이 청구되는 구독을 선택합니다. 리소스 그룹 myresourcegroup 새 리소스 그룹 이름 또는 구독의 기존 이름입니다. 이름 myasa Azure Spring Apps 서비스를 식별하는 고유한 이름입니다. 이름은 4-32자 사이여야 하며, 소문자, 숫자 및 하이픈(-) 문자만 포함할 수 있습니다. 서비스 이름의 첫 글자는 문자여야 하며 마지막 문자는 문자 또는 숫자여야 합니다. 계획 엔터프라이즈 인스턴스와 관련된 리소스 및 비용을 결정하는 요금제입니다. 지역 사용자에게 가장 가까운 지역입니다. 사용자에게 가장 가까운 위치입니다. 영역 중복 선택 취소 Azure 가용성 영역에 Azure Spring Apps 서비스를 만드는 옵션입니다. 이 기능은 현재 모든 지역에서 지원되지 않습니다. 소프트웨어 IP 플랜 종량제 Azure Spring Apps를 사용하여 사용한 만큼 지불할 수 있는 요금제입니다. Terms 선택한 상태 Marketplace 제품과 관련된 계약 확인란입니다. 이 확인란을 선택해야 합니다. 샘플 프로젝트 배포 선택 취소 기본 제공 애플리케이션 예제를 사용하는 옵션입니다. 검토 및 만들기를 선택하여 선택 사항을 검토합니다. 그런 다음, 만들기를 선택하여 Azure Spring Apps 인스턴스를 프로비전합니다.

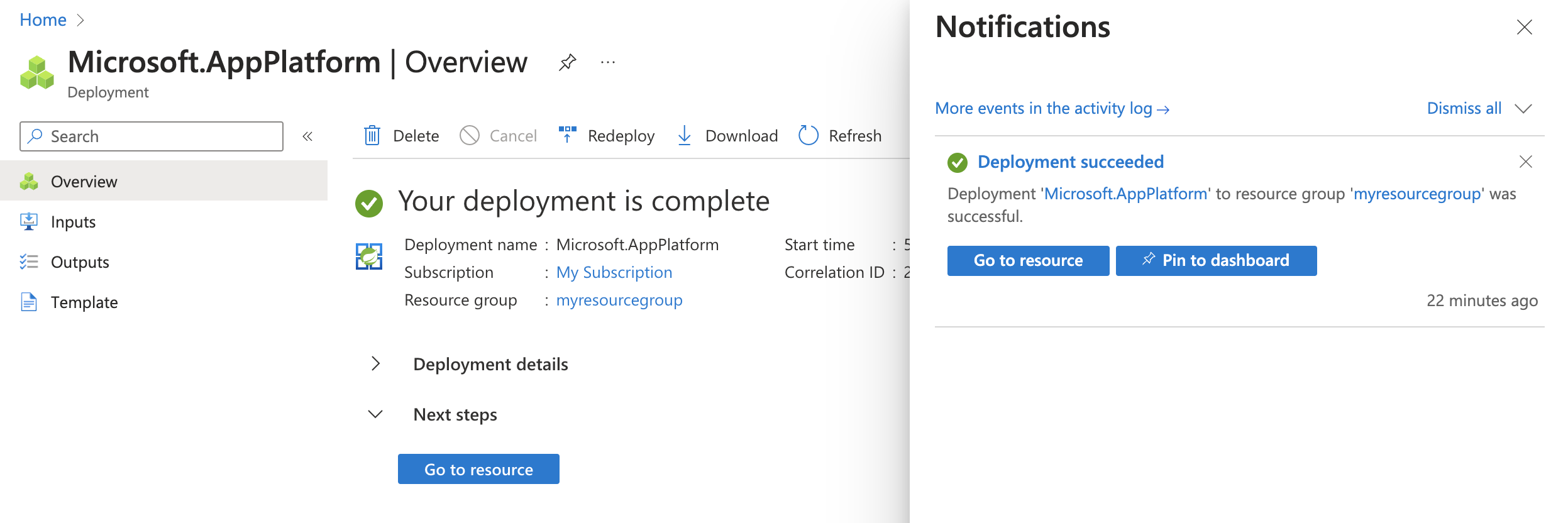

배포 프로세스를 모니터링하려면 도구 모음에서 알림 아이콘(벨)을 선택합니다. 배포가 완료된 후 대시보드에 고정을 선택하면 Azure Portal 대시보드에서 이 서비스의 타일을 서비스 개요 페이지에 대한 바로 가기로 만들 수 있습니다.

리소스로 이동을 선택하여 Azure Spring Apps 개요 페이지로 이동합니다.

3.3. PostgreSQL 인스턴스 준비

다음 단계를 따라 Azure Database for PostgreSQL 서버를 만듭니다.

Azure Portal로 이동하여 리소스 만들기를 선택합니다.

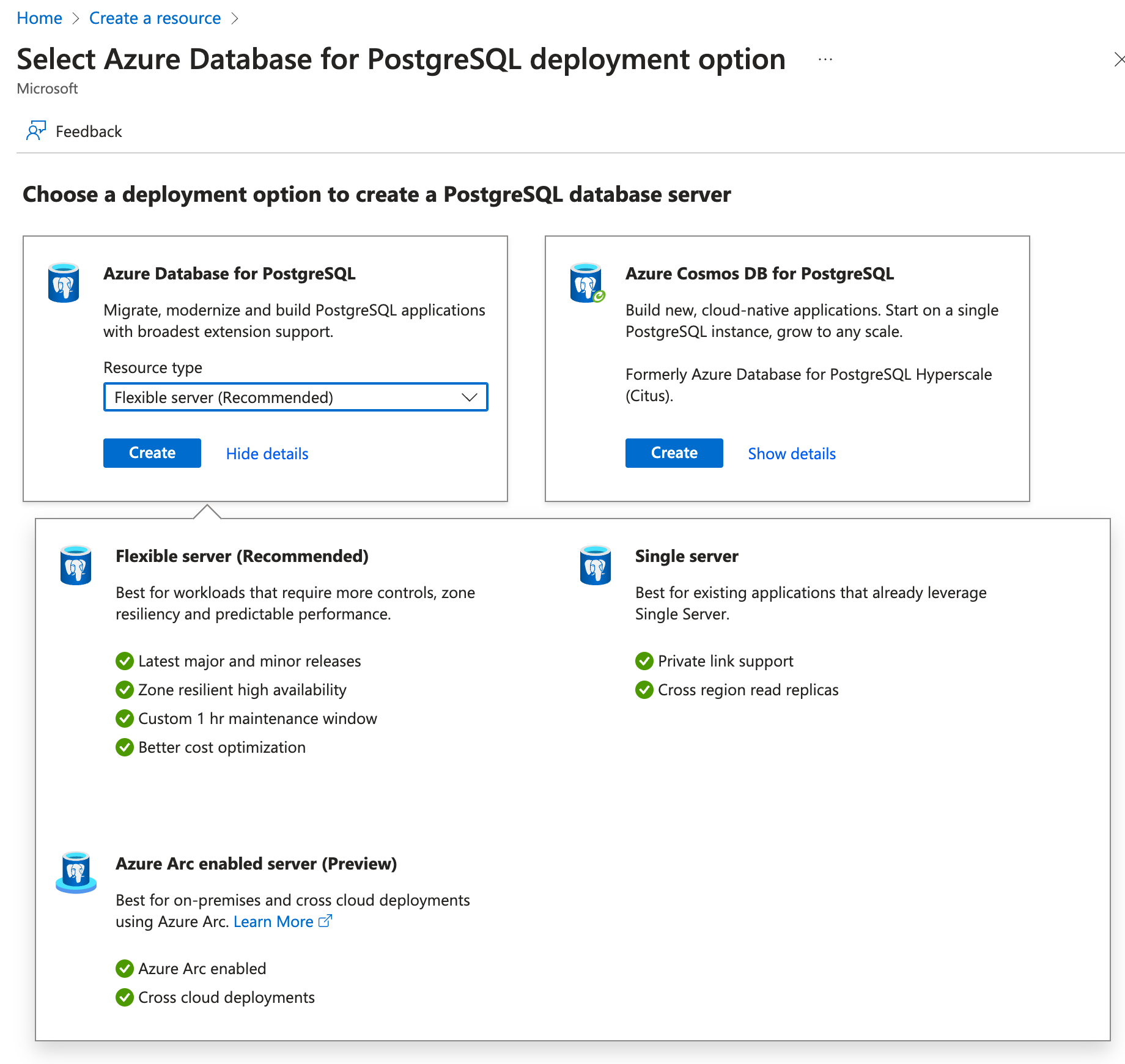

데이터베이스>PostgreSQL용 Azure Database를 차례로 선택합니다.

유연한 서버 배포 옵션을 선택합니다.

기본 탭에 다음 정보를 입력합니다.

- 서버 이름: my-demo-pgsql

- 지역: 미국 동부

- PostgreSQL 버전: 14

- 워크로드 유형: 개발

- 고가용성 사용: 선택 안 함

- 인증 방법: PostgreSQL 인증만

- 관리자 사용자 이름: myadmin

- 암호 및 암호 확인: 암호를 입력합니다.

다음 정보를 사용하여 네트워킹 탭을 구성합니다.

- 연결 방법: 공용 액세스(허용된 IP 주소)

- Azure 내의 모든 Azure 서비스에서 이 서버로의 공용 액세스 허용: 선택

검토 + 만들기를 선택하여 선택 사항을 검토하고, 만들기를 선택하여 서버를 프로비전합니다. 이 작업은 몇 분 정도 걸릴 수 있습니다.

Azure Portal에서 PostgreSQL 서버로 이동합니다. 개요 페이지에서 서버 이름 값을 찾은 다음, 나중에 사용할 수 있도록 기록해 둡니다. 이 값은 Azure Spring Apps에서 앱에 대한 환경 변수를 구성하는 데 필요합니다.

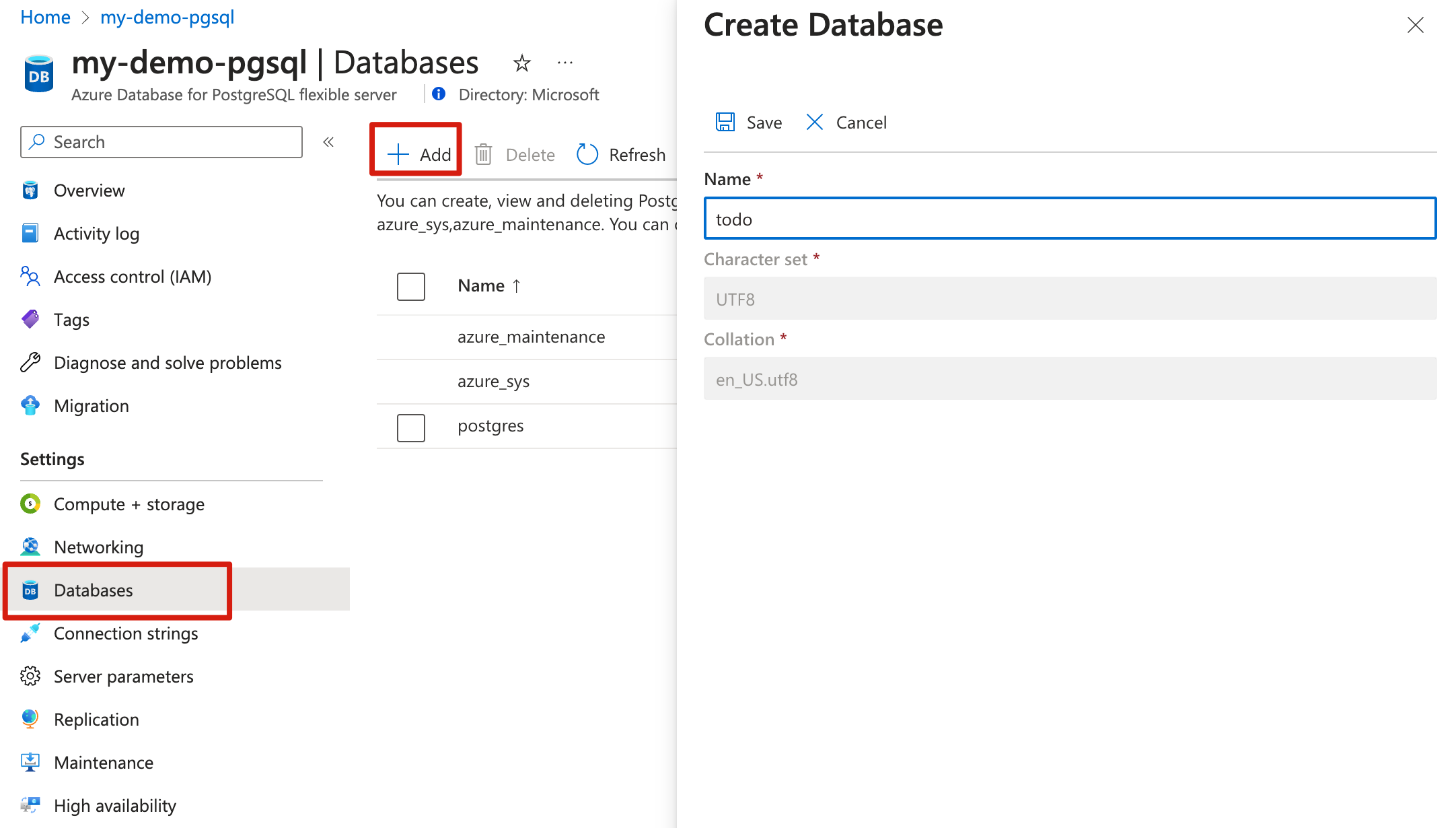

탐색 메뉴에서 데이터베이스를 선택하여 데이터베이스(예: todo)를 만듭니다.

3.4 앱 인스턴스를 PostgreSQL 인스턴스에 연결

다음 단계에 따라 서비스 인스턴스를 연결합니다.

Azure Portal에서 Azure Spring Apps 인스턴스로 이동합니다.

탐색 메뉴에서 앱을 연 다음, 앱 만들기를 선택합니다.

앱 만들기 페이지에서 simple-todo-api 앱 이름을 입력한 다음, 배포 유형으로 Java 아티팩트를 선택합니다.

만들기를 선택하여 앱 만들기를 완료한 다음, 앱을 선택하여 세부 정보를 확인합니다.

Azure Portal에서 만든 앱으로 이동합니다. 개요 페이지에서 엔드포인트 할당을 선택하여 앱의 공용 엔드포인트를 공개합니다. 배포 후 앱에 액세스하기 위한 URL을 저장합니다.

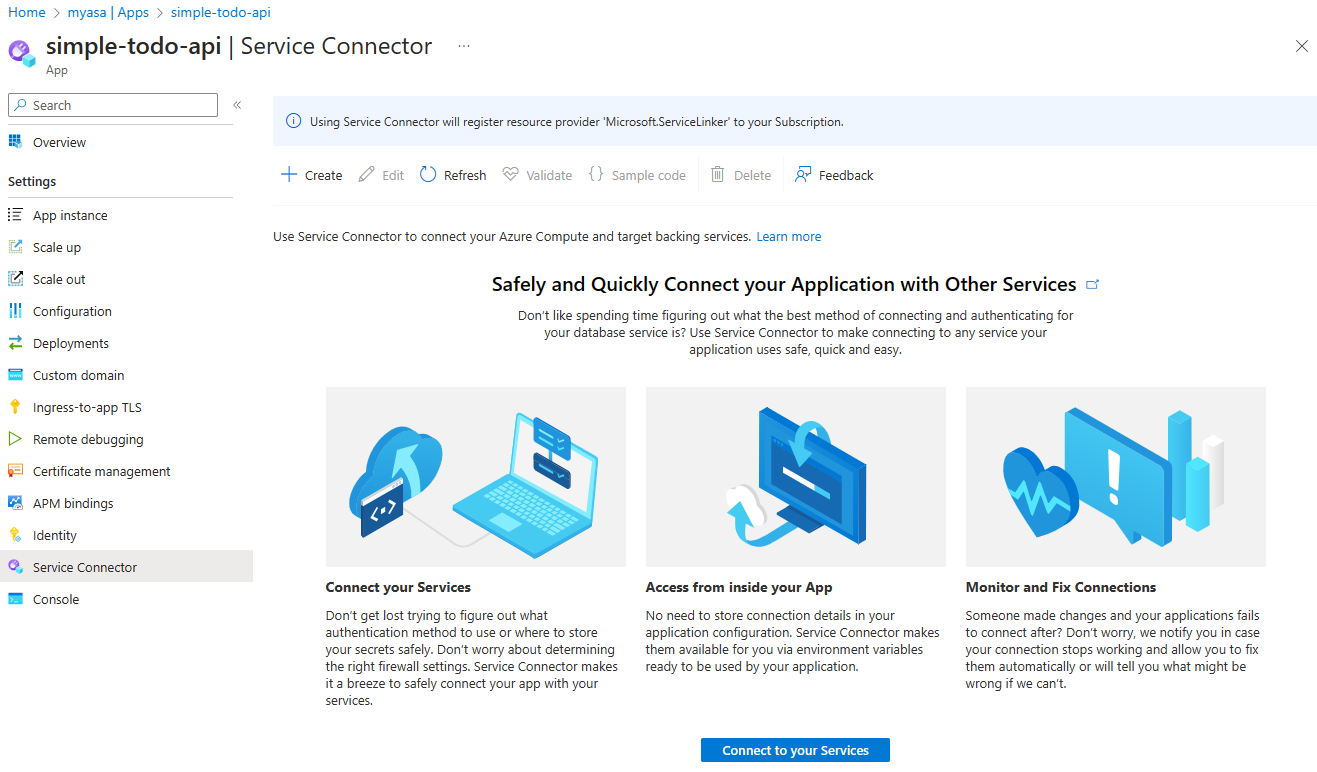

탐색 창에서 서비스 커넥터를 선택한 다음, 만들기를 선택하여 새 서비스 연결을 만듭니다.

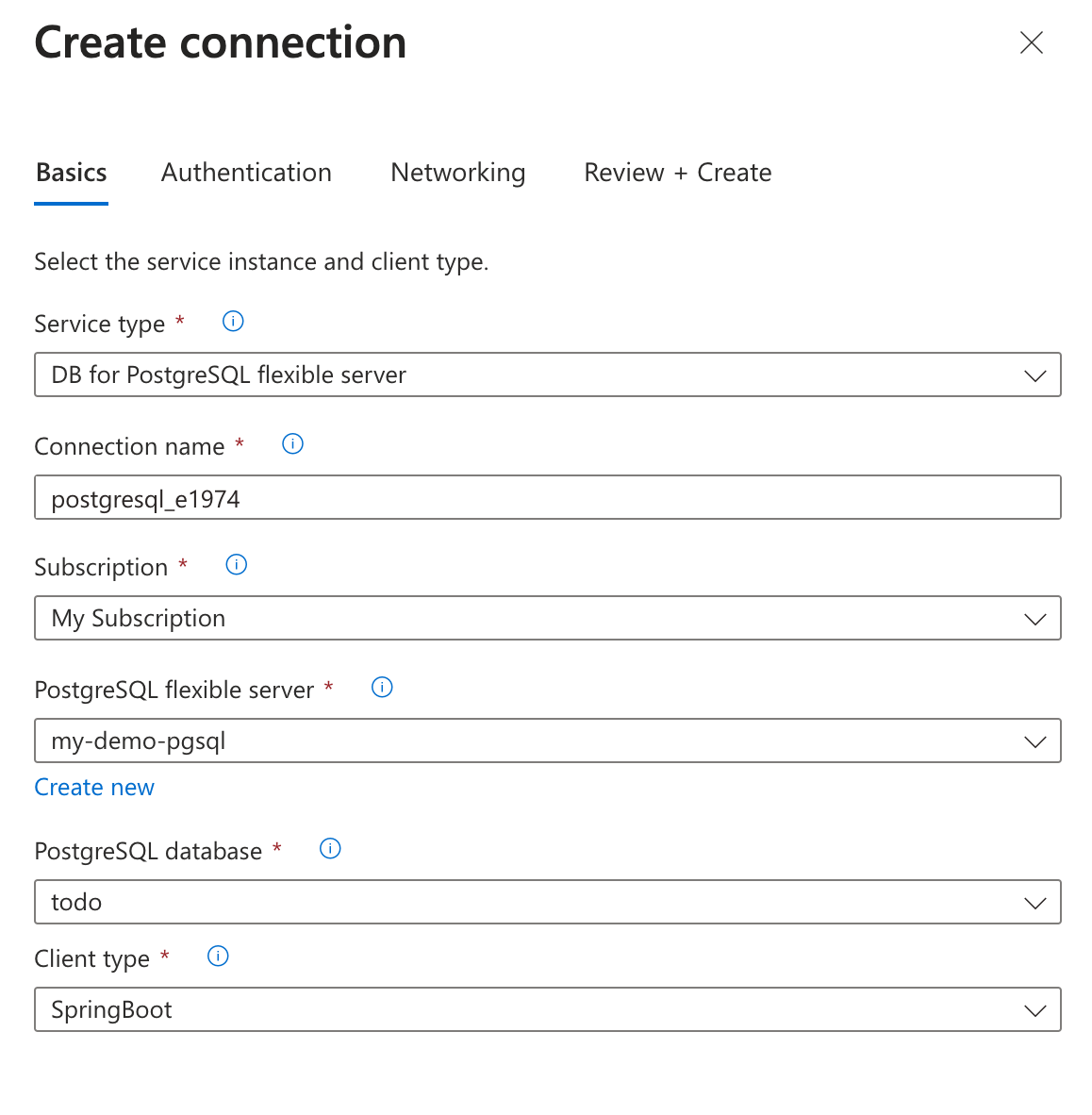

기본 탭에 다음 정보를 입력합니다.

- 서비스 유형: DB for PostgreSQL 유연한 서버

- 연결 이름: 자동으로 생성된 이름이 채워지며 수정할 수도 있습니다.

- 구독: 구독을 선택합니다.

- PostgreSQL 유연한 서버: my-demo-pgsql

- PostgreSQL 데이터베이스: 만든 데이터베이스를 선택합니다.

- 클라이언트 유형: SpringBoot

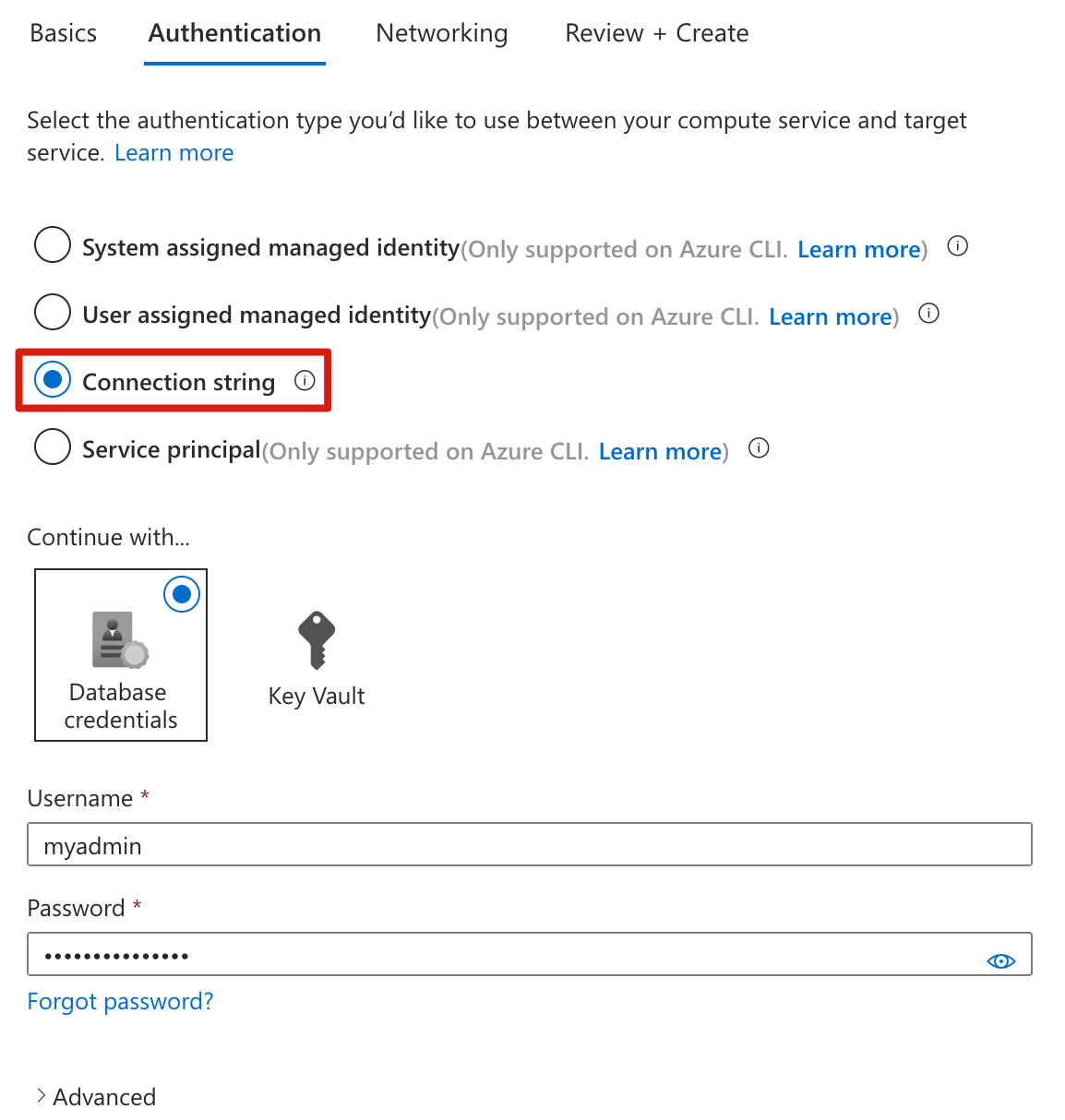

다음 정보를 사용하여 다음: 인증 탭을 구성합니다.

참고 항목

사용 가능한 가장 안전한 인증 흐름을 사용하는 것이 권장됩니다. 데이터베이스, 캐시, 메시징 또는 AI 서비스와 같이 이 절차에서 설명하는 인증 흐름은 애플리케이션에 대한 신뢰 수준이 매우 높고 다른 흐름에 존재하지 않는 위험을 수반합니다. 암호 없는 연결 또는 키 없는 연결에 대한 관리 ID와 같은 더 안전한 옵션이 실행 가능하지 않은 경우에만 이 흐름을 사용합니다. 로컬 컴퓨터 작업의 경우 암호 없는 연결이나 키 없는 연결에 사용자 ID를 사용하는 것이 좋습니다.

- 컴퓨팅 서비스와 대상 서비스 간에 사용할 인증 유형 선택: 연결 문자열을 선택합니다.

- 계속...: 데이터베이스 자격 증명을 선택합니다.

- 사용자 이름: myadmin

- 암호: 암호를 입력합니다.

다음: 네트워킹을 선택합니다. 기본 옵션인 대상 서비스에 대한 액세스를 사용하도록 방화벽 규칙 구성을 사용합니다.

다음: 검토 및 만들기를 선택하여 선택 사항을 검토한 다음, 만들기를 선택하여 연결을 만듭니다.

3.5. RESTful API 공개

다음 단계를 따라 Microsoft Entra ID에서 RESTful API를 공개합니다.

Azure Portal에 로그인합니다.

여러 테넌트에 액세스할 수 있는 경우 디렉터리 + 구독 필터(

)를 사용하여 애플리케이션을 등록하려는 테넌트를 선택합니다.

)를 사용하여 애플리케이션을 등록하려는 테넌트를 선택합니다.Microsoft Entra ID를 검색하여 선택합니다.

관리 아래에서 앱 등록>새 등록을 선택합니다.

이름 필드에서 애플리케이션 이름을 입력합니다(예: Todo). 이 이름은 앱의 사용자에게 표시될 수 있으며 나중에 변경할 수 있습니다.

지원되는 계정 유형에서 모든 조직 디렉터리(모든 Microsoft Entra 디렉터리 - 다중 테넌트)의 계정 및 개인 Microsoft 계정을 선택합니다.

등록을 선택하여 애플리케이션을 만듭니다.

앱 개요 페이지에서 애플리케이션(클라이언트) ID 값을 찾은 후 나중에 사용할 수 있도록 기록합니다. 이 값은 이 프로젝트의 YAML 구성 파일을 구성하는 데 필요합니다.

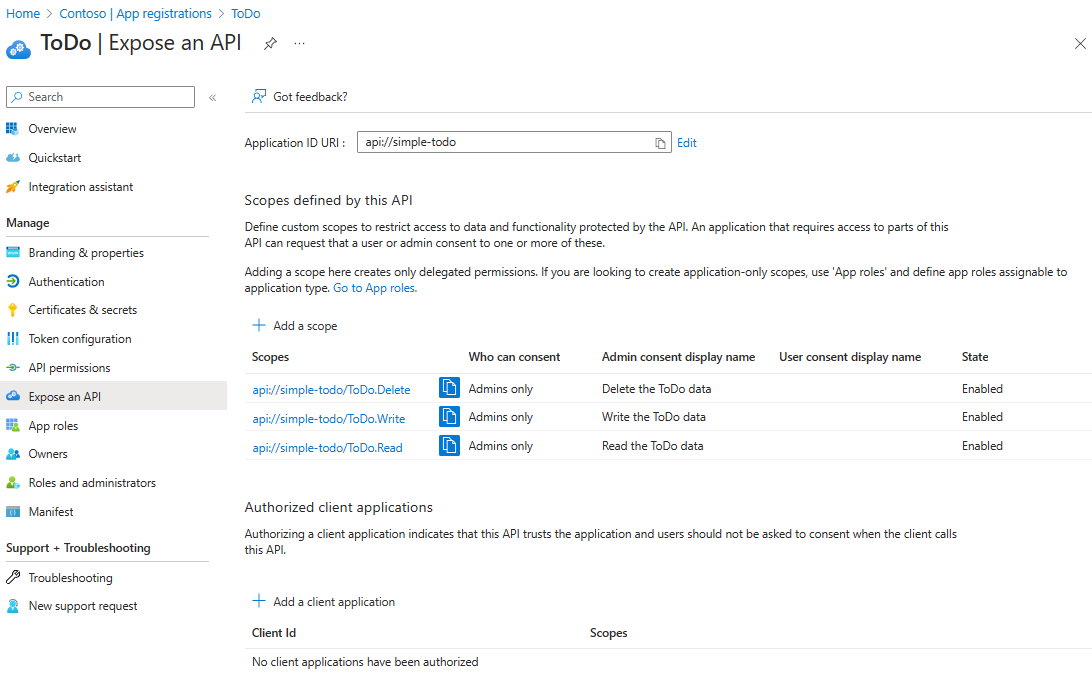

관리에서 API 공개를 선택하고, 페이지의 시작 부분에서 애플리케이션 ID URI를 찾은 다음, 추가를 선택합니다.

애플리케이션 ID URI 편집 페이지에서 제안된 애플리케이션 ID URI(

api://{client ID})를 수락하거나 클라이언트 ID 대신 의미 있는 이름(예:api://simple-todo)을 사용한 다음, 저장을 선택합니다.관리에서 API 공개>범위 추가를 선택하고 다음 정보를 입력합니다.

- 범위 이름에 ToDo.Read를 입력합니다.

- 동의할 수 있는 사람에 관리자만을 선택합니다.

- 관리자 동의 표시 이름에 ToDo 데이터 읽기를 입력합니다.

- 관리자 동의 설명에 인증된 사용자가 ToDo 데이터를 읽을 수 있도록 허용을 입력합니다.

- 상태는 사용으로 유지합니다.

- 범위 추가를 선택합니다.

이전 단계를 반복하여 다른 두 범위(ToDo.Write 및 ToDo.Delete)를 추가합니다.

3.6. 애플리케이션 구성 업데이트

다음 단계를 따라 RESTful API 애플리케이션과의 관계를 설정하기 위해 Microsoft Entra에 등록된 애플리케이션 정보를 사용하도록 YAML 파일을 업데이트합니다.

simple-todo-api앱에 대한 src/main/resources/application.yml 파일을 찾습니다. 다음 예제와 일치하도록spring.cloud.azure.active-directory섹션의 구성을 업데이트합니다. 자리 표시자를 이전에 만든 값으로 바꿔야 합니다.spring: cloud: azure: active-directory: profile: tenant-id: <tenant> credential: client-id: <your-application-ID-of-ToDo> app-id-uri: <your-application-ID-URI-of-ToDo>참고 항목

v1.0 토큰에서는 구성에 API의 클라이언트 ID가 필요하지만 v2.0 토큰에서는 요청에서 클라이언트 ID 또는 애플리케이션 ID URI를 사용할 수 있습니다. 대상 그룹 유효성 검사를 제대로 완료하도록 둘 다 구성할 수 있습니다.

tenant-id에 허용되는 값은common,organizations,consumers또는 테넌트 ID입니다. 이러한 값에 대한 자세한 내용은 오류 AADSTS50020 - ID 공급자의 사용자 계정이 테넌트에 존재하지 않음의 잘못된 엔드포인트(개인 및 조직 계정)가 사용됨 섹션을 참조하세요. 단일 테넌트 앱을 변환하는 방법에 대한 자세한 내용은 Microsoft Entra ID에서 단일 테넌트 앱을 다중 테넌트 앱으로 변환을 참조하세요.다음 명령을 사용하여 샘플 프로젝트를 다시 빌드합니다.

./mvnw clean package

4. Azure Spring Apps에 앱 배포

이제 Azure Spring Apps에 앱을 배포할 수 있습니다.

다음 단계를 따라 Azure Spring Apps용 Maven 플러그 인을 사용하여 배포합니다.

전체 디렉터리로 이동한 후 다음 명령을 실행하여 Azure Spring Apps에서 앱을 구성합니다.

./mvnw com.microsoft.azure:azure-spring-apps-maven-plugin:1.19.0:config다음 목록에서는 명령 상호 작용을 설명합니다.

- OAuth2 로그인: OAuth2 프로토콜에 따라 Azure에 대한 로그인 권한을 부여해야 합니다.

- 구독 선택: 만든 Azure Spring Apps 인스턴스의 구독 목록 번호를 선택합니다. 기본값은 목록의 첫 번째 구독입니다. 기본 번호를 사용하는 경우 바로 Enter 키를 누릅니다.

- Azure에서 기존 Azure Spring Apps 사용: 기존 Azure Spring Apps 인스턴스를 사용하려면 y 키를 누릅니다.

- 배포할 Azure Spring Apps 선택: 만든 Azure Spring Apps 인스턴스의 번호를 선택합니다. 기본 번호를 사용하는 경우 바로 Enter 키를 누릅니다.

- Azure Spring Apps <your-instance-name>에서 기존 앱 사용: 만든 앱을 사용하려면 y를 누릅니다.

- 위 모든 구성 저장 확인: y 키를 누릅니다. n 키를 누르면 구성이 POM 파일에 저장되지 않습니다.

다음 명령을 사용하여 앱을 배포합니다.

./mvnw azure-spring-apps:deploy다음 목록에서는 명령 상호 작용을 설명합니다.

- OAuth2 로그인: OAuth2 프로토콜에 따라 Azure에 대한 로그인 권한을 부여해야 합니다.

명령이 실행되면 다음 로그 메시지에서 배포가 성공했음을 확인할 수 있습니다.

[INFO] Deployment Status: Running

[INFO] InstanceName:simple-todo-api-default-15-xxxxxxxxx-xxxxx Status:Running Reason:null DiscoverStatus:N/A

[INFO] Getting public url of app(simple-todo-api)...

[INFO] Application url: https://<your-Azure-Spring-Apps-instance-name>-simple-todo-api.azuremicroservices.io

5. 앱 유효성 검사

이제 RESTful API에 액세스하여 작동하는지 확인할 수 있습니다.

5.1. 액세스 토큰 요청

RESTful API는 Microsoft Entra ID로 보호되는 리소스 서버로 작동합니다. 액세스 토큰을 획득하려면 먼저 다른 애플리케이션을 Microsoft Entra ID에 등록하고 권한을 ToDoWeb이라는 클라이언트 애플리케이션에 부여해야 합니다.

클라이언트 애플리케이션 등록

다음 단계를 따라 ToDo 앱에 대한 권한을 추가하는 데 사용되는 Microsoft Entra ID에 애플리케이션을 등록합니다.

Azure Portal에 로그인합니다.

여러 테넌트에 액세스할 수 있는 경우 디렉터리 + 구독 필터(

)를 사용하여 애플리케이션을 등록하려는 테넌트를 선택합니다.

)를 사용하여 애플리케이션을 등록하려는 테넌트를 선택합니다.Microsoft Entra ID를 검색하여 선택합니다.

관리 아래에서 앱 등록>새 등록을 선택합니다.

이름 필드에서 애플리케이션 이름을 입력합니다(예: ToDoWeb). 이 이름은 앱의 사용자에게 표시될 수 있으며 나중에 변경할 수 있습니다.

지원되는 계정 유형에서 기본값인 이 조직 디렉터리 계정의 계정만을 선택합니다.

등록을 선택하여 애플리케이션을 만듭니다.

앱 개요 페이지에서 애플리케이션(클라이언트) ID 값을 찾은 후 나중에 사용할 수 있도록 기록합니다. 이 값은 액세스 토큰을 획득하는 데 필요합니다.

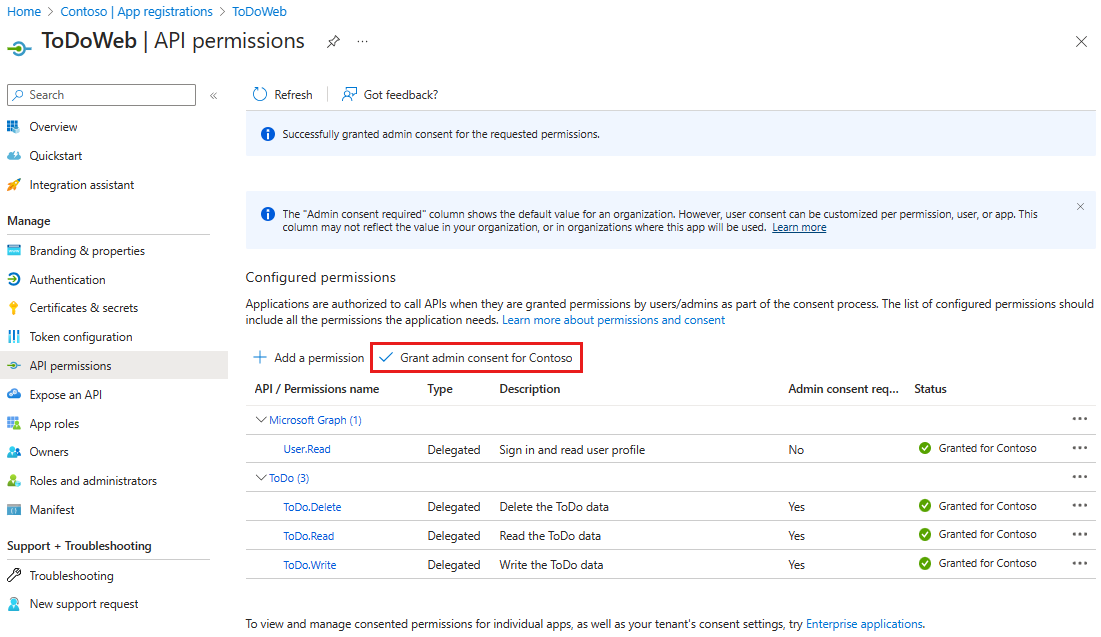

API 사용 권한>사용 권한 추가>내 API를 선택합니다. 이전에 등록한

ToDo애플리케이션을 선택한 다음, ToDo.Read, ToDo.Write 및 ToDo.Delete 권한을 선택합니다. 권한 추가를 선택합니다.<your-tenant-name>에 대한 관리자 동의 허용을 선택하여 추가한 권한에 대한 관리자 동의를 부여합니다.

RESTful API에 액세스할 사용자 추가

다음 단계를 따라 Microsoft Entra 테넌트에 멤버 사용자를 만듭니다. 그러면 사용자가 RESTful API를 통해 ToDo 애플리케이션의 데이터를 관리할 수 있습니다.

관리에서 사용자>새 사용자>새 사용자 만들기를 선택합니다.

새 사용자 만들기 페이지에서 다음 정보를 입력합니다.

- 사용자 계정 이름: 사용자의 이름을 입력합니다.

- 표시 이름: 사용자의 표시 이름을 입력합니다.

- 암호: 암호 상자에 제공되는 자동 생성된 암호를 복사합니다.

참고 항목

새 사용자는 첫 번째 로그인 인증을 완료하고 암호를 업데이트해야 합니다. 그렇지 않으면 액세스 토큰을 가져올 때

AADSTS50055: The password is expired오류가 발생합니다.새 사용자가 로그인하면 작업 필요 프롬프트가 표시됩니다. 나중에 요청을 선택하여 유효성 검사를 건너뛸 수 있습니다.

검토 + 만들기를 선택하여 선택 사항을 검토합니다. 만들기를 선택하여 사용자를 만듭니다.

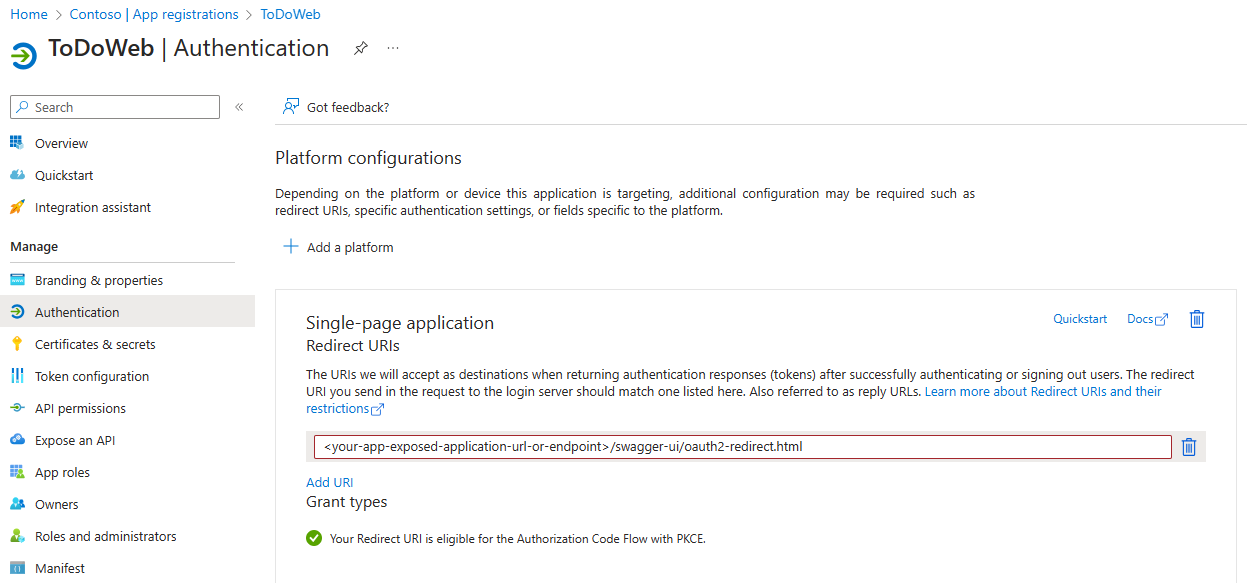

Swagger UI 권한 부여에 대한 OAuth2 구성 업데이트

다음 단계를 사용하여 Swagger UI 권한 부여에 대한 OAuth2 구성을 업데이트합니다. 그러면 사용자에게 ToDoWeb 앱을 통해 액세스 토큰을 획득할 수 있는 권한을 부여할 수 있습니다.

2. Spring 프로젝트 준비

RESTful API 앱을 배포하기 위한 첫 번째 단계는 로컬로 실행되도록 Spring 프로젝트를 준비하는 것입니다.

다음 단계를 따라 앱을 로컬로 복제하고 실행합니다.

다음 명령을 사용하여 GitHub에서 샘플 프로젝트를 복제합니다.

git clone https://github.com/Azure-Samples/ASA-Samples-Restful-Application.git앱을 로컬로 실행하려면 먼저 RESTful API 공개 및 애플리케이션 구성 업데이트 섹션의 단계를 완료하고, 다음 명령을 사용하여 Maven에서 샘플 애플리케이션을 실행합니다.

cd ASA-Samples-Restful-Application ./mvnw spring-boot:run

3. 클라우드 환경 준비

이 샘플 앱을 실행하는 데 필요한 주요 리소스는 Azure Spring Apps 인스턴스와 Azure Database for PostgreSQL 인스턴스입니다. 다음 섹션에서는 이러한 리소스를 만드는 방법을 설명합니다.

3.1. Azure Portal에 로그인

Azure Portal로 이동하고 자격 증명을 입력하여 포털에 로그인합니다. 기본 보기는 서비스 대시보드입니다.

3.2. Azure Spring Apps 인스턴스 만들기

아래 단계를 수행하여 서비스 인스턴스를 만듭니다.

포털의 모서리에서 리소스 만들기를 선택합니다.

컴퓨팅>Azure Spring Apps를 선택합니다.

기본 양식을 작성합니다. 다음 표를 참조하여 양식을 작성합니다. 권장되는 플랜 값은 표준 사용량 및 전용(미리 보기)입니다.

설정 제안 값 설명 구독 구독 이름입니다. 서버에 사용할 Azure 구독입니다. 구독이 여러 개인 경우 해당 리소스에 대해 요금이 청구되는 구독을 선택합니다. 리소스 그룹 myresourcegroup 새 리소스 그룹 이름 또는 구독의 기존 이름입니다. 이름 myasa Azure Spring Apps 서비스를 식별하는 고유한 이름입니다. 이름은 4-32자 사이여야 하며, 소문자, 숫자 및 하이픈(-) 문자만 포함할 수 있습니다. 서비스 이름의 첫 글자는 문자여야 하며 마지막 문자는 문자 또는 숫자여야 합니다. 계획 표준 사용량 및 전용(미리 보기) 요금제에 따라 인스턴스와 관련된 리소스 및 비용이 결정됩니다. 지역 사용자에게 가장 가까운 지역입니다. 사용자에게 가장 가까운 위치입니다. Container Apps 환경 myenvironment 다른 서비스 및 리소스와 동일한 가상 네트워크를 공유할 Container Apps 환경 인스턴스를 선택하는 옵션입니다. 다음 표를 참조하여 Container Apps 환경을 만듭니다.

설정 제안 값 설명 환경 이름 myenvironment Azure Container Apps 환경 서비스를 식별하는 고유한 이름입니다. 계획 소비 요금제에 따라 인스턴스와 관련된 리소스 및 비용이 결정됩니다. 영역 중복 사용 안 함 Azure 가용성 영역에서 Container Apps 환경 서비스를 만드는 옵션입니다. 검토 및 만들기를 선택하여 선택 사항을 검토합니다. 그런 다음, 만들기를 선택하여 Azure Spring Apps 인스턴스를 프로비전합니다.

배포 프로세스를 모니터링하려면 도구 모음에서 알림 아이콘(벨)을 선택합니다. 배포가 완료된 후 대시보드에 고정을 선택하면 Azure Portal 대시보드에서 이 서비스의 타일을 서비스 개요 페이지에 대한 바로 가기로 만들 수 있습니다.

리소스로 이동을 선택하여 서비스의 개요 페이지를 엽니다.

Important

사용량 워크로드 프로필에는 시작 비용이 없는 종량제 청구 모델이 있습니다. 프로비전된 리소스에 따라 전용 워크로드 프로필에 대한 요금이 청구됩니다. 자세한 내용은 Azure Container Apps의 워크로드 프로필 및 Azure Spring Apps 가격을 참조하세요.

3.3. PostgreSQL 인스턴스 준비

다음 단계를 따라 Azure Database for PostgreSQL 서버를 만듭니다.

Azure Portal로 이동하여 리소스 만들기를 선택합니다.

데이터베이스>PostgreSQL용 Azure Database를 차례로 선택합니다.

유연한 서버 배포 옵션을 선택합니다.

기본 탭에 다음 정보를 입력합니다.

- 서버 이름: my-demo-pgsql

- 지역: 미국 동부

- PostgreSQL 버전: 14

- 워크로드 유형: 개발

- 고가용성 사용: 선택 안 함

- 인증 방법: PostgreSQL 인증만

- 관리자 사용자 이름: myadmin

- 암호 및 암호 확인: 암호를 입력합니다.

다음 정보를 사용하여 네트워킹 탭을 구성합니다.

- 연결 방법: 공용 액세스(허용된 IP 주소)

- Azure 내의 모든 Azure 서비스에서 이 서버로의 공용 액세스 허용: 선택

검토 + 만들기를 선택하여 선택 사항을 검토하고, 만들기를 선택하여 서버를 프로비전합니다. 이 작업은 몇 분 정도 걸릴 수 있습니다.

Azure Portal에서 PostgreSQL 서버로 이동합니다. 개요 페이지에서 서버 이름 값을 찾은 다음, 나중에 사용할 수 있도록 기록해 둡니다. 이 값은 Azure Spring Apps에서 앱에 대한 환경 변수를 구성하는 데 필요합니다.

탐색 메뉴에서 데이터베이스를 선택하여 데이터베이스(예: todo)를 만듭니다.

3.4 앱 인스턴스를 PostgreSQL 인스턴스에 연결

다음 단계에 따라 서비스 인스턴스를 연결합니다.

Azure Portal에서 Azure Spring Apps 인스턴스로 이동합니다.

탐색 메뉴에서 앱을 연 다음, 앱 만들기를 선택합니다.

앱 만들기 페이지에서 simple-todo-api 앱 이름을 입력하고, 배포 유형으로 Java 아티팩트를 선택합니다.

만들기를 선택하여 앱 만들기를 완료하고, 앱을 선택하여 세부 정보를 확인합니다.

Azure Portal에서 만든 앱으로 이동합니다. 개요 페이지에서 엔드포인트 할당을 선택하여 앱의 공용 엔드포인트를 공개합니다. 배포 후 앱에 액세스하기 위한 URL을 저장합니다.

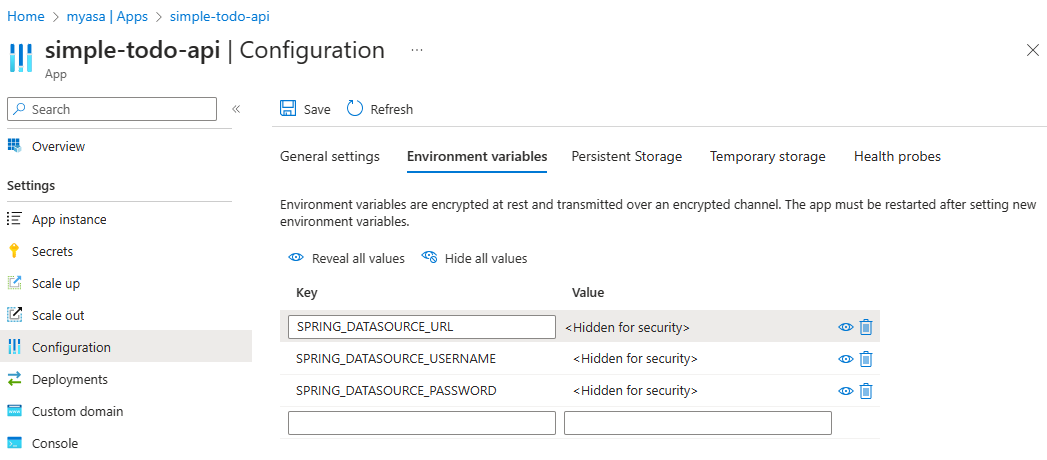

만든 앱으로 이동하여 설정을 확장하고, 탐색 메뉴에서 구성을 선택한 다음, 환경 변수를 선택하여 환경 변수를 설정합니다.

PostgreSQL 연결에 대한 다음 환경 변수를 추가한 다음, 저장을 선택하여 앱 구성 업데이트를 완료합니다. 자리 표시자를 이전에 만든 고유한 값으로 바꿔야 합니다.

환경 변수 값 SPRING_DATASOURCE_URLjdbc:postgresql://<your-PostgreSQL-server-name>:5432/<your-PostgreSQL-database-name>SPRING_DATASOURCE_USERNAME<your-PostgreSQL-admin-user>SPRING_DATASOURCE_PASSWORD<your-PostgreSQL-admin-password>

3.5. RESTful API 공개

다음 단계를 따라 Microsoft Entra ID에서 RESTful API를 공개합니다.

Azure Portal에 로그인합니다.

여러 테넌트에 액세스할 수 있는 경우 디렉터리 + 구독 필터(

)를 사용하여 애플리케이션을 등록하려는 테넌트를 선택합니다.

)를 사용하여 애플리케이션을 등록하려는 테넌트를 선택합니다.Microsoft Entra ID를 검색하여 선택합니다.

관리 아래에서 앱 등록>새 등록을 선택합니다.

이름 필드에서 애플리케이션 이름을 입력합니다(예: Todo). 이 이름은 앱의 사용자에게 표시될 수 있으며 나중에 변경할 수 있습니다.

지원되는 계정 유형에서 모든 조직 디렉터리(모든 Microsoft Entra 디렉터리 - 다중 테넌트)의 계정 및 개인 Microsoft 계정을 선택합니다.

등록을 선택하여 애플리케이션을 만듭니다.

앱 개요 페이지에서 애플리케이션(클라이언트) ID 값을 찾은 후 나중에 사용할 수 있도록 기록합니다. 이 값은 이 프로젝트의 YAML 구성 파일을 구성하는 데 필요합니다.

관리에서 API 공개를 선택하고, 페이지의 시작 부분에서 애플리케이션 ID URI를 찾은 다음, 추가를 선택합니다.

애플리케이션 ID URI 편집 페이지에서 제안된 애플리케이션 ID URI(

api://{client ID})를 수락하거나 클라이언트 ID 대신 의미 있는 이름(예:api://simple-todo)을 사용한 다음, 저장을 선택합니다.관리에서 API 공개>범위 추가를 선택하고 다음 정보를 입력합니다.

- 범위 이름에 ToDo.Read를 입력합니다.

- 동의할 수 있는 사람에 관리자만을 선택합니다.

- 관리자 동의 표시 이름에 ToDo 데이터 읽기를 입력합니다.

- 관리자 동의 설명에 인증된 사용자가 ToDo 데이터를 읽을 수 있도록 허용을 입력합니다.

- 상태는 사용으로 유지합니다.

- 범위 추가를 선택합니다.

이전 단계를 반복하여 다른 두 범위(ToDo.Write 및 ToDo.Delete)를 추가합니다.

3.6. 애플리케이션 구성 업데이트

다음 단계를 따라 RESTful API 애플리케이션과의 관계를 설정하기 위해 Microsoft Entra에 등록된 애플리케이션 정보를 사용하도록 YAML 파일을 업데이트합니다.

simple-todo-api앱에 대한 src/main/resources/application.yml 파일을 찾습니다. 다음 예제와 일치하도록spring.cloud.azure.active-directory섹션의 구성을 업데이트합니다. 자리 표시자를 이전에 만든 값으로 바꿔야 합니다.spring: cloud: azure: active-directory: profile: tenant-id: <tenant> credential: client-id: <your-application-ID-of-ToDo> app-id-uri: <your-application-ID-URI-of-ToDo>참고 항목

v1.0 토큰에서는 구성에 API의 클라이언트 ID가 필요하지만 v2.0 토큰에서는 요청에서 클라이언트 ID 또는 애플리케이션 ID URI를 사용할 수 있습니다. 대상 그룹 유효성 검사를 제대로 완료하도록 둘 다 구성할 수 있습니다.

tenant-id에 허용되는 값은common,organizations,consumers또는 테넌트 ID입니다. 이러한 값에 대한 자세한 내용은 오류 AADSTS50020 - ID 공급자의 사용자 계정이 테넌트에 존재하지 않음의 잘못된 엔드포인트(개인 및 조직 계정)가 사용됨 섹션을 참조하세요. 단일 테넌트 앱을 변환하는 방법에 대한 자세한 내용은 Microsoft Entra ID에서 단일 테넌트 앱을 다중 테넌트 앱으로 변환을 참조하세요.다음 명령을 사용하여 샘플 프로젝트를 다시 빌드합니다.

./mvnw clean package

4. Azure Spring Apps에 앱 배포

이제 Azure Spring Apps에 앱을 배포할 수 있습니다.

다음 단계를 따라 Azure Spring Apps용 Maven 플러그 인을 사용하여 배포합니다.

전체 디렉터리로 이동한 후 다음 명령을 실행하여 Azure Spring Apps에서 앱을 구성합니다.

./mvnw com.microsoft.azure:azure-spring-apps-maven-plugin:1.19.0:config다음 목록에서는 명령 상호 작용을 설명합니다.

- OAuth2 로그인: OAuth2 프로토콜에 따라 Azure에 대한 로그인 권한을 부여해야 합니다.

- 구독 선택: 만든 Azure Spring Apps 인스턴스의 구독 목록 번호를 선택합니다. 기본값은 목록의 첫 번째 구독입니다. 기본 번호를 사용하는 경우 바로 Enter 키를 누릅니다.

- Azure에서 기존 Azure Spring Apps 사용: 기존 Azure Spring Apps 인스턴스를 사용하려면 y 키를 누릅니다.

- 배포할 Azure Spring Apps 선택: 만든 Azure Spring Apps 인스턴스의 번호를 선택합니다. 기본 번호를 사용하는 경우 바로 Enter 키를 누릅니다.

- Azure Spring Apps <your-instance-name>에서 기존 앱 사용: 만든 앱을 사용하려면 y를 누릅니다.

- 위 모든 구성 저장 확인: y 키를 누릅니다. n 키를 누르면 구성이 POM 파일에 저장되지 않습니다.

다음 명령을 사용하여 앱을 배포합니다.

./mvnw azure-spring-apps:deploy다음 목록에서는 명령 상호 작용을 설명합니다.

- OAuth2 로그인: OAuth2 프로토콜에 따라 Azure에 대한 로그인 권한을 부여해야 합니다.

명령이 실행되면 다음 로그 메시지에서 배포가 성공했음을 확인할 수 있습니다.

[INFO] Deployment(default) is successfully created

[INFO] Starting Spring App after deploying artifacts...

[INFO] Deployment Status: Running

[INFO] InstanceName:demo--default-xxxxxxx-xxxxxxxxx-xxxxx Status:Running Reason:null DiscoverStatus:NONE

[INFO] Getting public url of app(demo)...

[INFO] Application url: https://demo.<unique-identifier>.<region-name>.azurecontainerapps.io

5. 앱 유효성 검사

이제 RESTful API에 액세스하여 작동하는지 확인할 수 있습니다.

5.1. 액세스 토큰 요청

RESTful API는 Microsoft Entra ID로 보호되는 리소스 서버로 작동합니다. 액세스 토큰을 획득하려면 먼저 다른 애플리케이션을 Microsoft Entra ID에 등록하고 권한을 ToDoWeb이라는 클라이언트 애플리케이션에 부여해야 합니다.

클라이언트 애플리케이션 등록

다음 단계를 따라 ToDo 앱에 대한 권한을 추가하는 데 사용되는 Microsoft Entra ID에 애플리케이션을 등록합니다.

Azure Portal에 로그인합니다.

여러 테넌트에 액세스할 수 있는 경우 디렉터리 + 구독 필터(

)를 사용하여 애플리케이션을 등록하려는 테넌트를 선택합니다.

)를 사용하여 애플리케이션을 등록하려는 테넌트를 선택합니다.Microsoft Entra ID를 검색하여 선택합니다.

관리 아래에서 앱 등록>새 등록을 선택합니다.

이름 필드에서 애플리케이션 이름을 입력합니다(예: ToDoWeb). 이 이름은 앱의 사용자에게 표시될 수 있으며 나중에 변경할 수 있습니다.

지원되는 계정 유형에서 기본값인 이 조직 디렉터리 계정의 계정만을 선택합니다.

등록을 선택하여 애플리케이션을 만듭니다.

앱 개요 페이지에서 애플리케이션(클라이언트) ID 값을 찾은 후 나중에 사용할 수 있도록 기록합니다. 이 값은 액세스 토큰을 획득하는 데 필요합니다.

API 사용 권한>사용 권한 추가>내 API를 선택합니다. 이전에 등록한

ToDo애플리케이션을 선택한 다음, ToDo.Read, ToDo.Write 및 ToDo.Delete 권한을 선택합니다. 권한 추가를 선택합니다.<your-tenant-name>에 대한 관리자 동의 허용을 선택하여 추가한 권한에 대한 관리자 동의를 부여합니다.

RESTful API에 액세스할 사용자 추가

다음 단계를 따라 Microsoft Entra 테넌트에 멤버 사용자를 만듭니다. 그러면 사용자가 RESTful API를 통해 ToDo 애플리케이션의 데이터를 관리할 수 있습니다.

관리에서 사용자>새 사용자>새 사용자 만들기를 선택합니다.

새 사용자 만들기 페이지에서 다음 정보를 입력합니다.

- 사용자 계정 이름: 사용자의 이름을 입력합니다.

- 표시 이름: 사용자의 표시 이름을 입력합니다.

- 암호: 암호 상자에 제공되는 자동 생성된 암호를 복사합니다.

참고 항목

새 사용자는 첫 번째 로그인 인증을 완료하고 암호를 업데이트해야 합니다. 그렇지 않으면 액세스 토큰을 가져올 때

AADSTS50055: The password is expired오류가 발생합니다.새 사용자가 로그인하면 작업 필요 프롬프트가 표시됩니다. 나중에 요청을 선택하여 유효성 검사를 건너뛸 수 있습니다.

검토 + 만들기를 선택하여 선택 사항을 검토합니다. 만들기를 선택하여 사용자를 만듭니다.

Swagger UI 권한 부여에 대한 OAuth2 구성 업데이트

다음 단계를 사용하여 Swagger UI 권한 부여에 대한 OAuth2 구성을 업데이트합니다. 그러면 사용자에게 ToDoWeb 앱을 통해 액세스 토큰을 획득할 수 있는 권한을 부여할 수 있습니다.

액세스 토큰 가져오기

다음 단계를 사용하여 OAuth 2.0 권한 부여 코드 흐름 방법을 통해 Microsoft Entra ID로 액세스 토큰을 가져온 다음, ToDo 앱의 RESTful API에 액세스합니다.

앱에서 공개된 URL을 연 다음, 권한 부여를 선택하여 OAuth2 인증을 준비합니다.

사용 가능한 권한 부여 창의 client_id 필드에서

ToDoWeb앱의 클라이언트 ID를 입력하고, 범위 필드에 대해 모든 범위를 선택하고, client_secret 필드를 무시한 다음, 권한 부여를 선택하여 Microsoft Entra 로그인 페이지로 리디렉션합니다.

이전 사용자로 로그인이 완료되면 사용 가능한 권한 부여 창으로 돌아갑니다.

5.2. RESTful API에 액세스

다음 단계를 따라 Swagger UI에서 ToDo 앱의 RESTful API에 액세스합니다.

POST /api/simple-todo/lists API를 선택한 다음, 사용해 보기를 선택합니다. 다음 요청 본문을 입력한 다음, 실행을 선택하여 ToDo 목록을 만듭니다.

{ "name": "My List" }실행이 완료되면 다음과 같은 응답 본문이 표시됩니다.

{ "id": "<ID-of-the-ToDo-list>", "name": "My List", "description": null }POST /api/simple-todo/lists/{listId}/items API를 선택한 다음, 사용해 보기를 선택합니다. listId에 대해 이전에 만든 ToDo 목록 ID를 입력하고, 다음 요청 본문을 입력한 후 실행을 선택하여 ToDo 항목을 만듭니다.

{ "name": "My first ToDo item", "listId": "<ID-of-the-ToDo-list>", "state": "todo" }이 작업에서 반환하는 ToDo 항목은 다음과 같습니다.

{ "id": "<ID-of-the-ToDo-item>", "listId": "<ID-of-the-ToDo-list>", "name": "My first ToDo item", "description": null, "state": "todo", "dueDate": "2023-07-11T13:59:24.9033069+08:00", "completedDate": null }GET /api/simple-todo/lists API를 선택한 다음, 실행을 선택하여 ToDo 목록을 쿼리합니다. 이 작업에서 반환하는 ToDo 목록은 다음과 같습니다.

[ { "id": "<ID-of-the-ToDo-list>", "name": "My List", "description": null } ]GET /api/simple-todo/lists/{listId}/items API를 선택한 다음, 사용해 보기를 선택합니다. listId에 대해 이전에 만든 ToDo 목록 ID를 입력한 다음, 실행을 선택하여 ToDo 항목을 쿼리합니다. 이 작업에서 반환하는 ToDo 항목은 다음과 같습니다.

[ { "id": "<ID-of-the-ToDo-item>", "listId": "<ID-of-the-ToDo-list>", "name": "My first ToDo item", "description": null, "state": "todo", "dueDate": "2023-07-11T13:59:24.903307+08:00", "completedDate": null } ]PUT /api/simple-todo/lists/{listId}/items/{itemId} API를 선택한 다음, 사용해 보기를 선택합니다. listId에 대해 ToDo 목록 ID를 입력합니다. itemId에 대해 ToDo 항목 ID를 입력하고, 다음 요청 본문을 입력한 후 실행을 선택하여 ToDo 항목을 업데이트합니다.

{ "id": "<ID-of-the-ToDo-item>", "listId": "<ID-of-the-ToDo-list>", "name": "My first ToDo item", "description": "Updated description.", "dueDate": "2023-07-11T13:59:24.903307+08:00", "state": "inprogress" }이 작업에서 반환하는 업데이트된 ToDo 항목은 다음과 같습니다.

{ "id": "<ID-of-the-ToDo-item>", "listId": "<ID-of-the-ToDo-list>", "name": "My first ToDo item", "description": "Updated description.", "state": "inprogress", "dueDate": "2023-07-11T05:59:24.903307Z", "completedDate": null }DELETE /api/simple-todo/lists/{listId}/items/{itemId} API를 선택한 다음, 사용해 보기를 선택합니다. listId에 대해 ToDo 목록 ID를 입력합니다. itemId에 대해 ToDo 항목 ID를 입력한 다음, 실행을 선택하여 ToDo 항목을 삭제합니다. 서버 응답 코드가

204인지 확인해야 합니다.

6. 리소스 정리

리소스 그룹의 모든 리소스를 포함하고 있는 Azure 리소스 그룹을 삭제할 수 있습니다.

다음 단계를 따라 새로 만든 서비스를 포함한 전체 리소스 그룹을 삭제합니다.

Azure Portal에서 리소스 그룹을 찾습니다.

탐색 메뉴에서 리소스 그룹을 선택합니다. 그런 다음, 리소스 그룹 이름을 선택합니다(예: myresourcegroup).

리소스 그룹 페이지에서 삭제를 선택합니다. 텍스트 상자에 리소스 그룹 이름(예: myresourcegroup)을 입력하여 삭제를 확인합니다. 그런 다음, 삭제를 선택합니다.

다음 단계를 따라 새로 만든 서비스를 포함한 전체 리소스 그룹을 삭제합니다.

Azure Portal에서 리소스 그룹을 찾습니다.

탐색 메뉴에서 리소스 그룹을 선택합니다. 그런 다음, 리소스 그룹 이름을 선택합니다(예: myresourcegroup).

리소스 그룹 페이지에서 삭제를 선택합니다. 텍스트 상자에 리소스 그룹 이름(예: myresourcegroup)을 입력하여 삭제를 확인합니다. 그런 다음, 삭제를 선택합니다.

7. 다음 단계

자세한 내용은 다음 문서를 참조하세요.