실시간으로 Azure Spring Apps 애플리케이션 콘솔 로그 스트리밍

참고 항목

기본, 표준 및 엔터프라이즈 계획은 2025년 3월 중순부터 사용되지 않으며 3년의 은퇴 기간이 있습니다. Azure Container Apps로 전환하는 것이 좋습니다. 자세한 내용은 Azure Spring Apps 사용 중지 공지 사항을 참조하세요.

표준 소비 및 전용 계획은 2024년 9월 30일부터 사용되지 않으며 6개월 후에 완전히 종료됩니다. Azure Container Apps로 전환하는 것이 좋습니다. 자세한 내용은 Azure Spring Apps 표준 사용량 및 전용 계획을 Azure Container Apps로 마이그레이션을 참조 하세요.

이 문서는 Java ✅ C에✅ 적용됩니다.#

이 문서는 기본/표준 ✅ 엔터프라이즈에✅ 적용됩니다.

이 문서에서는 Azure CLI에서 로그 스트리밍을 사용하도록 설정하여 문제 해결을 위한 실시간 애플리케이션 콘솔 로그를 가져오는 방법을 설명합니다. 진단 설정을 사용하여 Azure Spring Apps에서 진단 데이터를 분석할 수도 있습니다. 자세한 내용은 진단 설정을 사용하여 로그 및 메트릭 분석을 참조하세요. 스트리밍 로그에 대한 자세한 내용은 Azure Spring Apps 작업 로그 실시간 스트리밍 및 Azure Spring Apps 관리형 구성 요소 로그 실시간 스트리밍을 참조하세요.

필수 조건

- Azure Spring Apps 확장 버전 1.0.0 이상이 포함된 Azure CLI. 다음 명령을 사용하여 확장을 설치할 수 있습니다.

az extension add --name spring - 실행 중인 애플리케이션이 있는 Azure Spring Apps의 인스턴스 자세한 내용은 빠른 시작: Azure Spring Apps에 첫 번째 애플리케이션 배포를 참조하세요.

로그 스트리밍

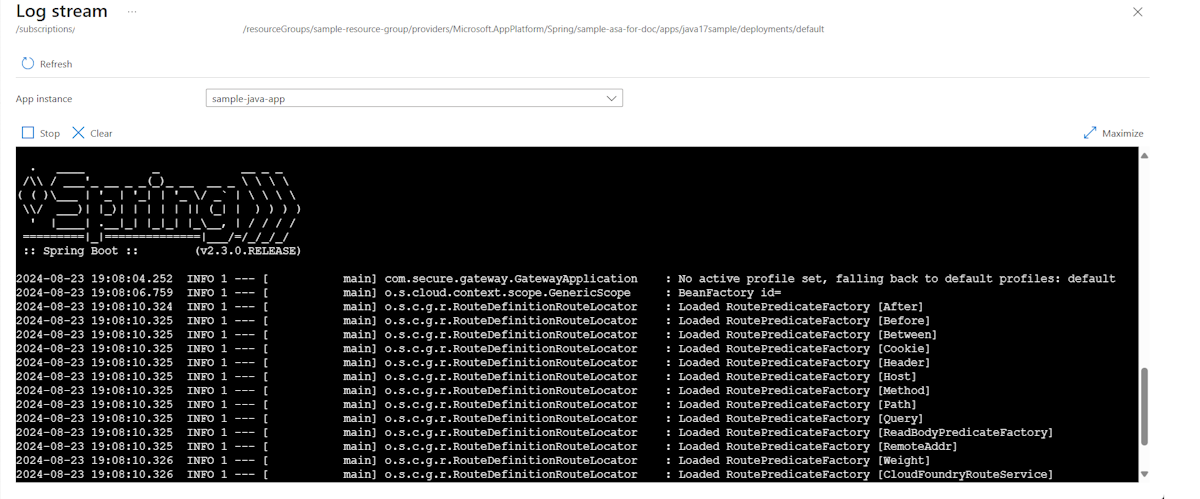

Azure Portal에서 로그를 스트리밍하려면 다음 단계를 사용합니다.

Azure Spring Apps 서비스 인스턴스의 개요 페이지로 이동한 다음 탐색 창에서 앱을 선택합니다.

대상 앱을 찾아 바로 가기 메뉴를 선택합니다.

팝업 바로 가기 메뉴에서 로그 스트림 보기를 선택합니다.

기본적으로 로그는 임의로 선택된 앱 인스턴스에 대한 스트리밍을 시작합니다. 나중에 원하는 것을 선택할 수 있습니다.

편의를 위해, 로그를 스트리밍할 수 있는 진입점이 많이 있습니다. 다음 창에서 찾을 수 있습니다.

- 앱 목록 창

- 배포 목록 창

- 앱 인스턴스 목록 창

가상 네트워크 삽입 인스턴스에서 Azure Spring Apps 앱 로그 스트리밍

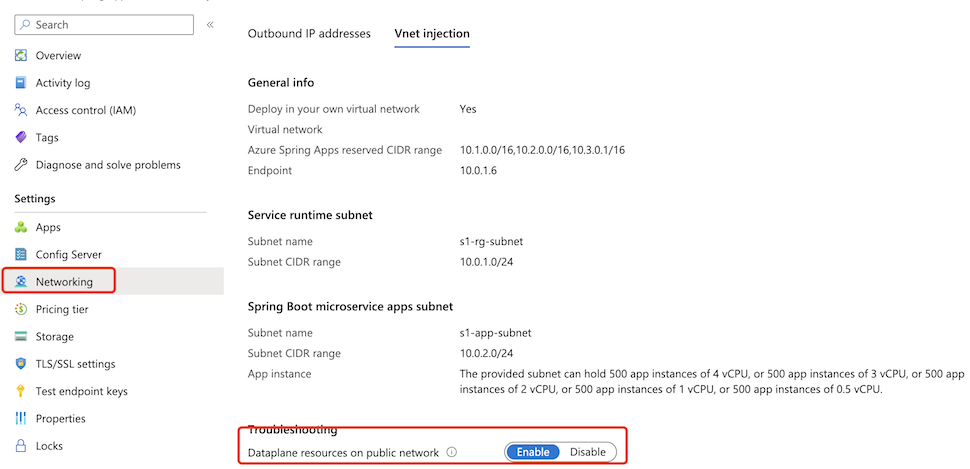

사용자 지정 가상 네트워크에 배포된 Azure Spring Apps 인스턴스의 경우 기본적으로 개인 네트워크에서 로그 스트리밍에 액세스할 수 있습니다. 자세한 내용은 가상 네트워크에 Azure Spring Apps 배포를 참조하세요.

또한 Azure Spring Apps를 사용하면 Azure Portal 또는 Azure CLI를 사용하여 공용 네트워크에서 실시간 앱 로그에 액세스할 수 있습니다.

참고 항목

공용 네트워크에서 로그 스트리밍 엔드포인트를 사용하도록 설정하면 가상 네트워크에 공용 인바운드 IP가 추가됩니다. 이 문제가 있는 경우 주의해야 합니다.

다음 단계를 사용하여 공용 네트워크에서 로그 스트리밍 엔드포인트를 사용하도록 설정합니다.

로그 스트림 퍼블릭 엔드포인트를 사용하도록 설정한 후에는 일반 인스턴스에 액세스하는 것처럼 공용 네트워크에서 앱 로그에 액세스할 수 있습니다.

로그 스트리밍 공용 엔드포인트에 대한 보안 트래픽

로그 스트리밍은 Azure Spring Apps에서 스테이징 환경 설정에 설명된 테스트 엔드포인트와 동일한 키를 사용하여 배포에 대한 연결을 인증합니다. 결과적으로 테스트 키에 대한 읽기 권한이 있는 사용자만 로그 스트리밍에 액세스할 수 있습니다.

공용 엔드포인트를 노출할 때 애플리케이션의 보안을 보장하려면 네트워크 보안 그룹을 사용하여 서비스에 대한 네트워크 트래픽을 필터링하여 엔드포인트를 보호합니다. 자세한 내용은 자습서: Azure Portal을 사용하여 네트워크 보안 그룹으로 네트워크 트래픽 필터링을 참조하세요. 네트워크 보안 그룹에는 여러 종류의 Azure 리소스에서 오는 인바운드 트래픽 또는 이러한 리소스로 나가는 아웃바운드 네트워크 트래픽을 허용하거나 거부하는 보안 규칙이 포함됩니다. 규칙마다 원본 및 대상, 포트, 프로토콜을 지정할 수 있습니다.

참고 항목

로그 스트림 퍼블릭 엔드포인트를 사용하도록 설정한 후 인터넷에서 가상 네트워크 주입 인스턴스의 앱 로그에 액세스할 수 없는 경우, 네트워크 보안 그룹을 확인하여 이러한 인바운드 트래픽을 허용했는지 확인합니다.

다음 표에서는 권장되는 기본 규칙의 예를 보여 줍니다. 엔드포인트 <service-name>.private.azuremicroservices.io에서 nslookup과 같은 명령을 사용하여 서비스의 대상 IP 주소를 가져올 수 있습니다.

| 우선 순위 | Name | 포트 | 프로토콜 | 원본 | 대상 | 작업 |

|---|---|---|---|---|---|---|

| 100 | 규칙 이름 | 80 | TCP | 인터넷 | 서비스 IP 주소 | 허용 |

| 110 | 규칙 이름 | 443 | TCP | 인터넷 | 서비스 IP 주소 | 허용 |