자습서: Microsoft Sentinel에서 분석 규칙을 사용하여 위협 감지

SIEM(보안 정보 및 이벤트 관리) 서비스인 Microsoft Sentinel은 조직에 대한 보안 위협을 감지하는 역할을 담당합니다. 이 작업은 모든 시스템 로그에서 생성된 대량의 데이터를 분석하여 수행합니다.

이 자습서에서는 템플릿에서 Microsoft Sentinel 분석 규칙을 설정하여 환경 전체에서 Apache Log4j 취약성의 악용을 검색하는 방법을 알아봅니다. 이 규칙은 로그에 있는 사용자 계정 및 IP 주소를 추적 가능한 엔터티로 구성하고, 규칙에 의해 생성된 경고에 주목할 만한 정보를 표시하고, 경고를 조사할 인시던트로 패키지화합니다.

이 자습서를 완료하면 다음을 수행할 수 있습니다.

- 템플릿에서 분석 규칙 만들기

- 규칙의 쿼리 및 설정 사용자 지정

- 세 가지 유형의 경고 보강 구성

- 규칙에 대한 자동화된 위협 대응 선택

필수 조건

이 자습서를 완료하려면 다음이 설치되어 있어야 합니다.

Azure 구독 아직 무료 계정이 없는 경우 새로 만듭니다.

Microsoft Sentinel 솔루션이 배포된 Log Analytics 작업 영역 및 수집 중인 데이터.

Microsoft Sentinel이 배포된 Log Analytics 작업 영역에 할당된 Microsoft Sentinel 기여자 역할이 있는 Azure 사용자.

다음 데이터 원본은 이 규칙에서 참조됩니다. 커넥터를 배포한 항목이 많을수록 규칙이 더 효과적입니다. 적어도 하나의 항목이 있어야 합니다.

데이터 원본 참조된 Log Analytics 테이블 Office 365 OfficeActivity(SharePoint)

OfficeActivity(Exchange)

OfficeActivity(Teams)DNS DnsEvents Azure Monitor(VM Insights) VMConnection Cisco ASA CommonSecurityLog(Cisco) Palo Alto Networks (방화벽) CommonSecurityLog(PaloAlto) 보안 이벤트 SecurityEvents Microsoft Entra ID SigninLogs

AADNonInteractiveUserSignInLogsAzure Monitor(WireData) WireData Azure Monitor(IIS) W3CIISLog Azure 활동 AzureActivity Amazon Web Services AWSCloudTrail Microsoft Defender XDR DeviceNetworkEvents Azure Firewall AzureDiagnostics(Azure Firewall)

Azure Portal 및 Microsoft Sentinel에 로그인

Azure Portal에 로그인합니다.

검색 창에서 Microsoft Sentinel을 검색하여 선택합니다.

사용 가능한 Microsoft Sentinel 작업 영역 목록에서 작업 영역을 검색하여 선택합니다.

콘텐츠 허브에서 솔루션 설치

Microsoft Sentinel의 왼쪽 메뉴에 있는 콘텐츠 관리에서 콘텐츠 허브를 선택합니다.

Log4j 취약성 검색 솔루션을 검색하여 선택합니다.

페이지의 위쪽에 있는 도구 모음에서

설치/업데이트를 선택합니다.

설치/업데이트를 선택합니다.

템플릿에서 예약된 분석 규칙 만들기

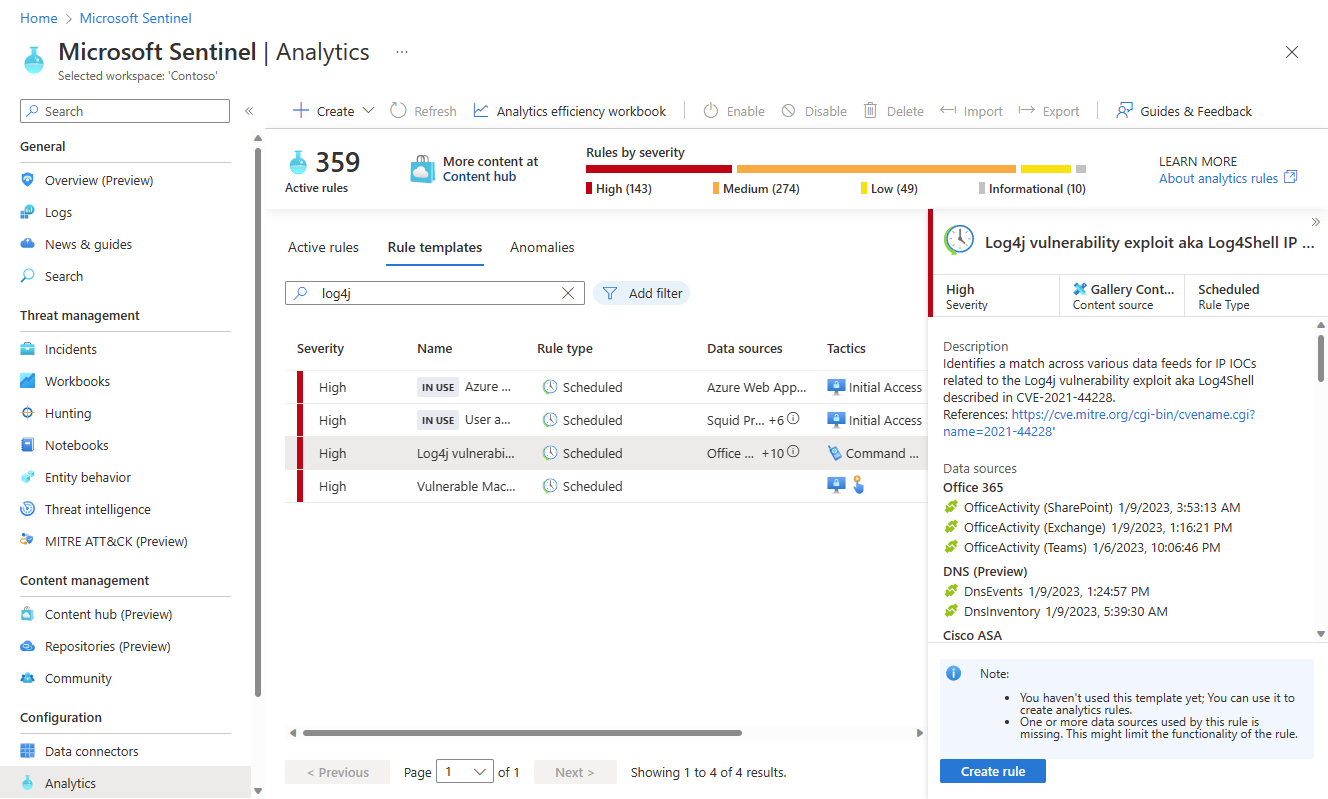

Microsoft Sentinel의 왼쪽 메뉴에 있는 구성에서 Analytics를 선택합니다.

Analytics 페이지에서 규칙 템플릿 탭을 선택합니다.

규칙 템플릿 목록의 맨 위에 있는 검색 필드에 log4j를 입력합니다.

필터링된 템플릿 목록에서 Log4j vulnerability exploit aka Log4Shell IP IOC를 선택합니다. 세부 정보 창에서 규칙 만들기를 선택합니다.

Analytics 규칙 마법사가 열립니다.

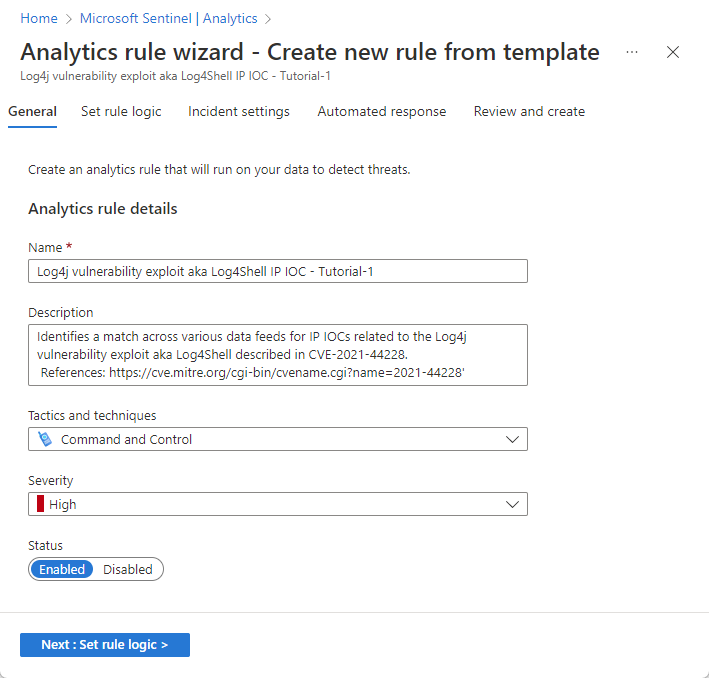

일반 탭의 이름 필드에 Log4j vulnerability exploit aka Log4Shell IP IOC - Tutorial-1을 입력합니다.

이 페이지의 나머지 필드는 그대로 둡니다. 기본값이지만 이후 단계에서 경고 이름에 사용자 지정이 추가됩니다.

규칙을 즉시 실행하지 않으려면 사용 안 함을 선택합니다. 규칙은 활성 규칙 탭에 추가되며 여기에서 필요할 때 사용하도록 설정할 수 있습니다.

다음: 규칙 논리 설정을 선택합니다.

규칙 쿼리 논리 및 설정 구성 검토

규칙 논리 설정 탭에서 규칙 쿼리 제목 아래에 표시되는 쿼리를 검토합니다.

한 번에 더 많은 쿼리 텍스트를 보려면 쿼리 창의 오른쪽 위 모서리에 있는 대각선 이중 화살표 아이콘을 선택하여 창을 더 큰 크기로 확장합니다.

KQL에 대한 자세한 내용은 KQL(Kusto 쿼리 언어) 개요를 참조하세요.

기타 리소스:

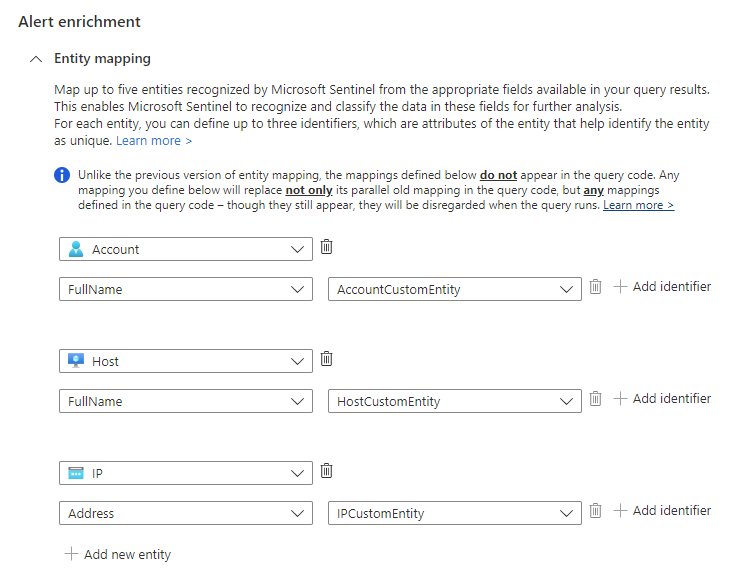

엔터티 및 기타 세부 정보를 사용하여 경고 보강

경고 보강에서 엔터티 매핑 설정을 그대로 유지합니다. 매핑된 세 개의 엔터티를 확인합니다.

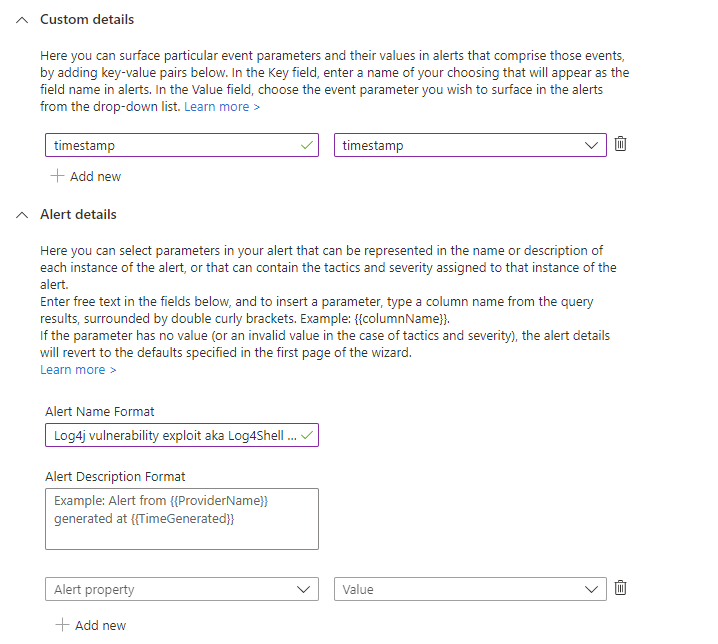

사용자 지정 세부 정보 섹션에서 각 발생의 타임스탬프를 경고에 추가하여 드릴다운하지 않고도 경고 세부 정보에서 바로 확인할 수 있습니다.

- 키 필드에 timestamp를 입력합니다. 이 값은 경고의 속성 이름이 됩니다.

- 값 드롭다운 목록에서 timestamp를 선택합니다.

경고 세부 정보 섹션에서 각 발생의 타임스탬프가 경고 제목에 표시되도록 경고 이름을 사용자 지정해 보겠습니다.

경고 이름 형식 필드에 Log4j vulnerability exploit aka Log4Shell IP IOC at {{timestamp}}를 입력합니다.

나머지 설정 검토

규칙 논리 설정 탭에서 나머지 설정을 검토합니다. 예를 들어 간격을 변경하려면 할 수 있지만 아무 것도 변경할 필요가 없습니다. 연속 적용 범위를 유지하기 위해 조회 기간이 간격과 일치하는지 확인합니다.

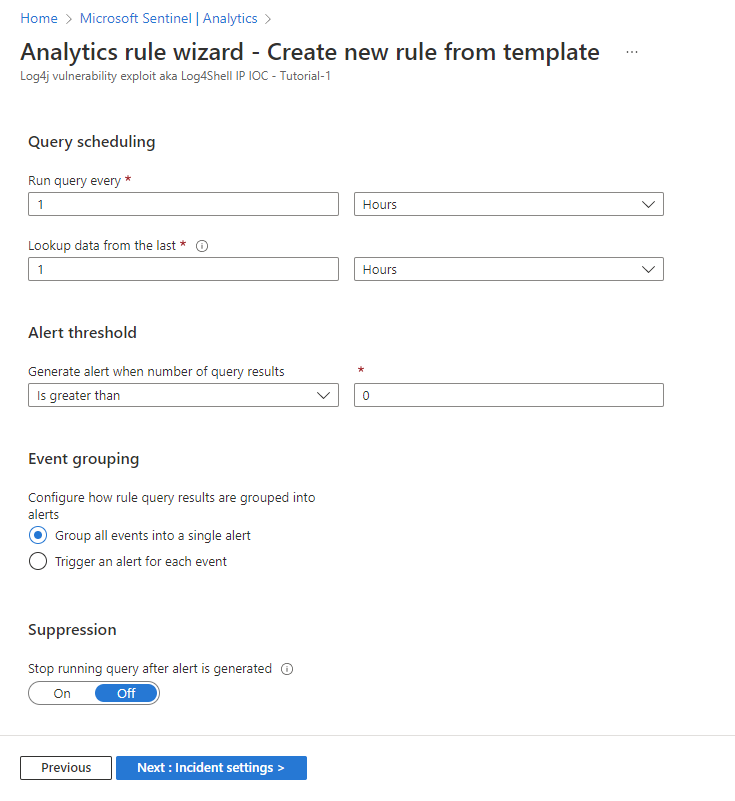

쿼리 예약:

- 1시간마다 쿼리를 실행합니다.

- 지난 1시간 동안의 데이터를 조회합니다.

경고 임계값:

- 쿼리 결과 수가 0보다 큰 경우 경고를 생성합니다.

이벤트 그룹화:

- 규칙 쿼리 결과를 경고로 그룹화하는 방법 구성: 모든 이벤트를 단일 경고로 그룹화

중복된 경고 제거:

- 경고가 생성된 후 쿼리 실행 중지: Off

다음: 인시던트 설정을 선택합니다.

인시던트 만들기 설정 검토

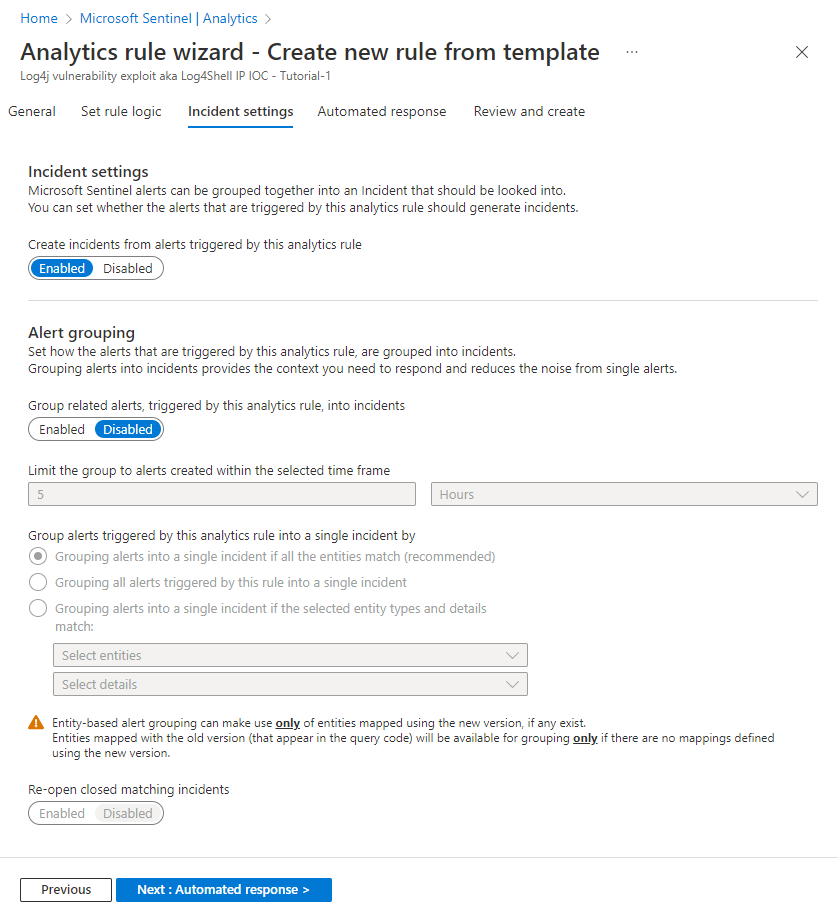

인시던트 설정 탭에서 설정을 검토합니다. 예를 들어 인시던트 생성 및 관리를 위한 다른 시스템이 없으면 아무 것도 변경할 필요가 없으며, 이 경우 인시던트 생성을 사용하지 않도록 설정할 수 있습니다.

인시던트 설정:

- 이 분석 규칙으로 트리거되는 경고에서 인시던트 만들기: 사용

경고 그룹화:

- 이 분석 규칙에서 트리거된 관련 경고를 인시던트로 그룹화: 사용 안 함

다음: 자동화된 응답을 선택합니다.

자동화된 대응 설정 및 규칙 만들기

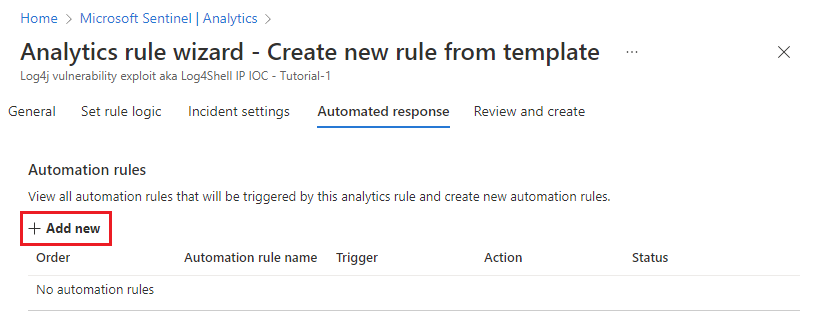

자동화된 응답 탭에서 다음을 수행합니다.

+ 새로 추가를 선택하여 이 분석 규칙에 대한 새 자동화 규칙을 만듭니다. 그러면 새 자동화 규칙 만들기 마법사가 열립니다.

자동화 규칙 이름 필드에 Log4J vulnerability exploit detection - Tutorial-1을 입력합니다.

트리거 및 조건 섹션은 그대로 둡니다.

작업 아래의 드롭다운 목록에서 태그 추가를 선택합니다.

- + 태그 추가를 선택합니다.

- 텍스트 상자에 Log4J exploit을 입력하고 확인을 선택합니다.

규칙 만료 및 순서 섹션은 그대로 둡니다.

적용을 선택합니다. 곧 자동화된 응답 탭의 목록에 새 자동화 규칙이 표시됩니다.

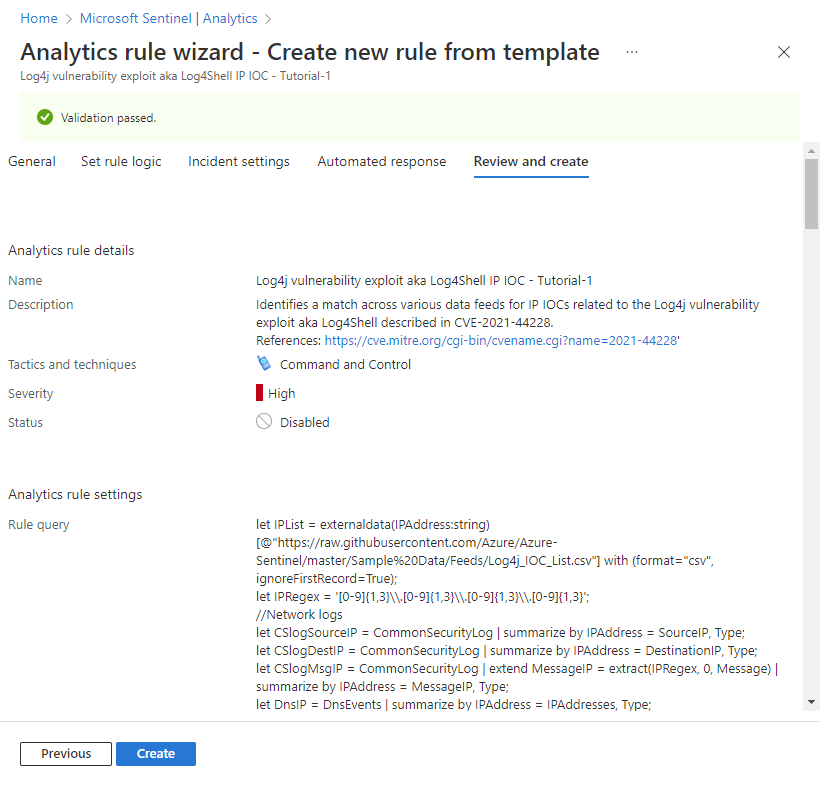

새 분석 규칙에 대한 모든 설정을 검토하려면 다음: 검토를 선택합니다. "유효성 검사 통과" 메시지가 나타나면 만들기를 선택합니다. 위의 일반 탭에서 규칙을 사용 안 함으로 설정하지 않으면 규칙이 즉시 실행됩니다.

전체 검토를 표시하려면 아래 이미지를 선택합니다(대부분의 쿼리 텍스트가 가시성을 위해 잘려 있음).

규칙의 성공 확인

만든 경고 규칙의 결과를 보려면 인시던트 페이지로 이동합니다.

분석 규칙에서 생성된 인시던트 목록을 필터링하려면 검색 창에서 만든 분석 규칙의 이름(또는 이름의 일부)을 입력합니다.

제목이 분석 규칙의 이름과 일치하는 인시던트를 엽니다. 자동화 규칙에서 정의한 플래그가 인시던트에 적용된 것을 알 수 있습니다.

리소스 정리

이 분석 규칙을 계속 사용하지 않으려면 다음 단계를 통해 만든 분석 및 자동화 규칙을 삭제(또는 최소한 사용하지 않도록 설정)합니다.

Analytics 페이지에서 활성 규칙 탭을 선택합니다.

검색 창에서 만든 분석 규칙의 이름(또는 이름의 일부)을 입력합니다.

(표시되지 않으면 필터가 모두 선택으로 설정되어 있는지 확인합니다.)목록에서 규칙 옆에 있는 확인란을 선택하고 위쪽 배너에서 삭제를 선택합니다.

(삭제하지 않으려면 대신 사용 안 함을 선택할 수 있습니다.)자동화 페이지에서 자동화 규칙 탭을 선택합니다.

검색 창에서 만든 자동화 규칙의 이름(또는 이름의 일부)을 입력합니다.

(표시되지 않으면 필터가 모두 선택으로 설정되어 있는지 확인합니다.)목록에서 자동화 규칙 옆에 있는 확인란을 선택하고 위쪽 배너에서 삭제를 선택합니다.

(삭제하지 않으려면 대신 사용 안 함을 선택할 수 있습니다.)

다음 단계

분석 규칙을 사용하여 일반적인 취약성의 악용을 검색하는 방법을 알아보았으므로 Microsoft Sentinel에서 분석 기능으로 수행할 수 있는 작업에 대해 자세히 알아보세요.

예약된 분석 규칙의 전체 설정 및 구성에 대해 알아봅니다.

특히 여기에 나온 다양한 유형의 경고 보강에 대해 자세히 알아봅니다.

Microsoft Sentinel에 있는 다른 종류의 분석 규칙 및 해당 기능에 대해 알아봅니다.

KQL(Kusto 쿼리 언어)로 쿼리를 작성하는 방법에 대해 자세히 알아봅니다. KQL에 대해 자세히 알아보려면 이 개요를 참조하고, 몇 가지 모범 사례를 알아보고, 이 편리한 빠른 참조 가이드를 유지하세요.