Microsoft Sentinel에서 여러 작업 영역 및 테넌트 준비

배포를 준비하려면 여러 작업 영역 아키텍처가 사용자 환경과 관련이 있는지 확인해야 합니다. 이 문서에서는 Microsoft Sentinel이 여러 작업 영역과 테넌트 간에 확장되어 이 기능이 조직의 요구 사항에 적합한지 확인할 수 있는 방법을 알아봅니다. 이 문서는 Microsoft Sentinel 배포 가이드의 일부입니다.

여러 작업 영역으로 확장하도록 환경을 설정하기로 결정한 경우 작업 영역 및 테넌트에서 Microsoft Sentinel 확장 및 작업 영역 관리자를 사용하여 Microsoft Sentinel에서 사용하도록 설정된 여러 Log Analytics 작업 영역을 중앙에서 관리를 참조하세요. 조직에서 Microsoft Defender 포털에 온보딩하려는 경우 Microsoft Defender 다중 테넌트 관리를 참조하세요.

여러 작업 영역을 사용해야 하는 필요성

Microsoft Sentinel을 온보딩할 때 첫 번째 단계는 Log Analytics 작업 영역을 선택하는 것입니다. 단일 작업 영역으로 Microsoft Sentinel 환경의 모든 이점을 얻을 수 있지만 경우에 따라 작업 영역을 확장하여 작업 영역 및 테넌트에서 데이터를 쿼리하고 분석할 수 있습니다.

이 표는 이러한 시나리오 중 일부를 나열하고 가능한 경우 시나리오에 단일 작업 영역을 사용할 수 있는 방법을 제안합니다.

| 요구 사항 | Description | 작업 영역 수를 줄이는 방법 |

|---|---|---|

| 관할 및 규정 준수 | 작업 영역이 특정 지역에 귀속되어 있음. 규정 요구 사항을 충족하기 위해 여러 Azure 지역에 데이터를 보관하려면 데이터를 별도의 작업 영역으로 분할합니다. Microsoft Sentinel에서 데이터는 Microsoft 기계 학습을 활용하는 검색 규칙을 사용하는 경우와 같은 몇 가지 예외를 제외하고 대체로 동일한 지리적 위치 또는 지역에 저장되고 처리됩니다. 이러한 경우 데이터는 작업 영역 외부에 복사하여 처리할 수 있습니다. |

|

| 데이터 소유권 | 자회사 또는 계열사와 같은 데이터 소유권의 경계는 별도의 작업 영역을 사용하면 보다 쉽게 구분할 수 있습니다. | |

| 다수의 Azure 테넌트 | Microsoft Sentinel은 자체 Microsoft Entra 테넌트 경계 내에 있는 Microsoft 및 Azure SaaS 리소스의 데이터 수집만 지원합니다. 따라서 각 Microsoft Entra 테넌트에는 별도의 작업 영역이 필요합니다. | |

| 세부적인 데이터 액세스 제어 | 조직 내부 또는 외부의 다양한 그룹이 Microsoft Sentinel에서 수집하는 일부 데이터에 액세스하도록 조직에서 허용해야 할 수도 있습니다. 예시:

|

리소스 Azure RBAC 또는 테이블 수준 Azure RBAC 사용 |

| 세부적인 데이터 보존 설정 | 지금까지는 여러 작업 영역을 사용하는 것이 여러 데이터 형식에 서로 다른 보존 기간을 설정하는 유일한 방법이었습니다. 하지만 테이블 수준 보존 설정의 도입으로 인해 해당 방법은 더 이상 필요하지 않게 되었습니다. | 테이블 수준 보존 설정 사용 또는 데이터 삭제 자동화 |

| 분할 청구 | 작업 영역을 별도의 구독에 배치하면 여러 당사자에게 비용을 청구할 수 있습니다. | 사용량 보고 및 교차 요금 |

| 레거시 아키텍처 | 여러 작업 영역을 사용하는 이유가 더 이상 적용되지 않는 제한 사항이나 모범 사례를 고려한 과거 디자인 때문일 수도 있습니다. 자의적인 디자인 선택을 했다면 Microsoft Sentinel에 맞게 수정할 수도 있습니다. 예를 들면 다음과 같습니다.

|

작업 영역 재설계 |

사용할 테넌트 및 작업 영역 수를 결정할 때 대부분의 Microsoft Sentinel 기능은 단일 작업 영역 또는 Microsoft Sentinel 인스턴스를 사용하여 작동하고, Microsoft Sentinel은 작업 영역 내에 있는 모든 로그를 수집한다는 것을 고려합니다.

MSSP(관리되는 보안 서비스 공급자)

MSSP의 경우 위의 모든 요구 사항은 아니더라도 많은 부분이 적용되므로 테넌트 간에 여러 작업 영역을 만드는 것이 가장 좋습니다. 특히, 각 Microsoft Entra 테넌트에 대해 최소한 하나의 작업 영역을 만들어 자체 Microsoft Entra 테넌트 내에서만 작동하는 기본 제공 서비스 간 데이터 커넥터를 지원하는 것이 좋습니다.

진단 설정을 기반으로 하는 커넥터는 리소스가 있는 동일한 테넌트에 위치하지 않은 작업 영역에는 연결할 수 없습니다. 이는 Azure Firewall, Azure Storage, Azure 활동 또는 Microsoft Entra ID와 같은 커넥터에 적용됩니다.

파트너 데이터 커넥터는 종종 API 또는 에이전트 컬렉션을 기반으로 하므로 특정 Microsoft Entra 테넌트에 연결되지 않습니다.

Azure Lighthouse를 사용하여 서로 다른 테넌트에 있는 여러 Microsoft Sentinel 인스턴스를 관리할 수 있습니다.

Microsoft Sentinel 다중 작업 영역 아키텍처

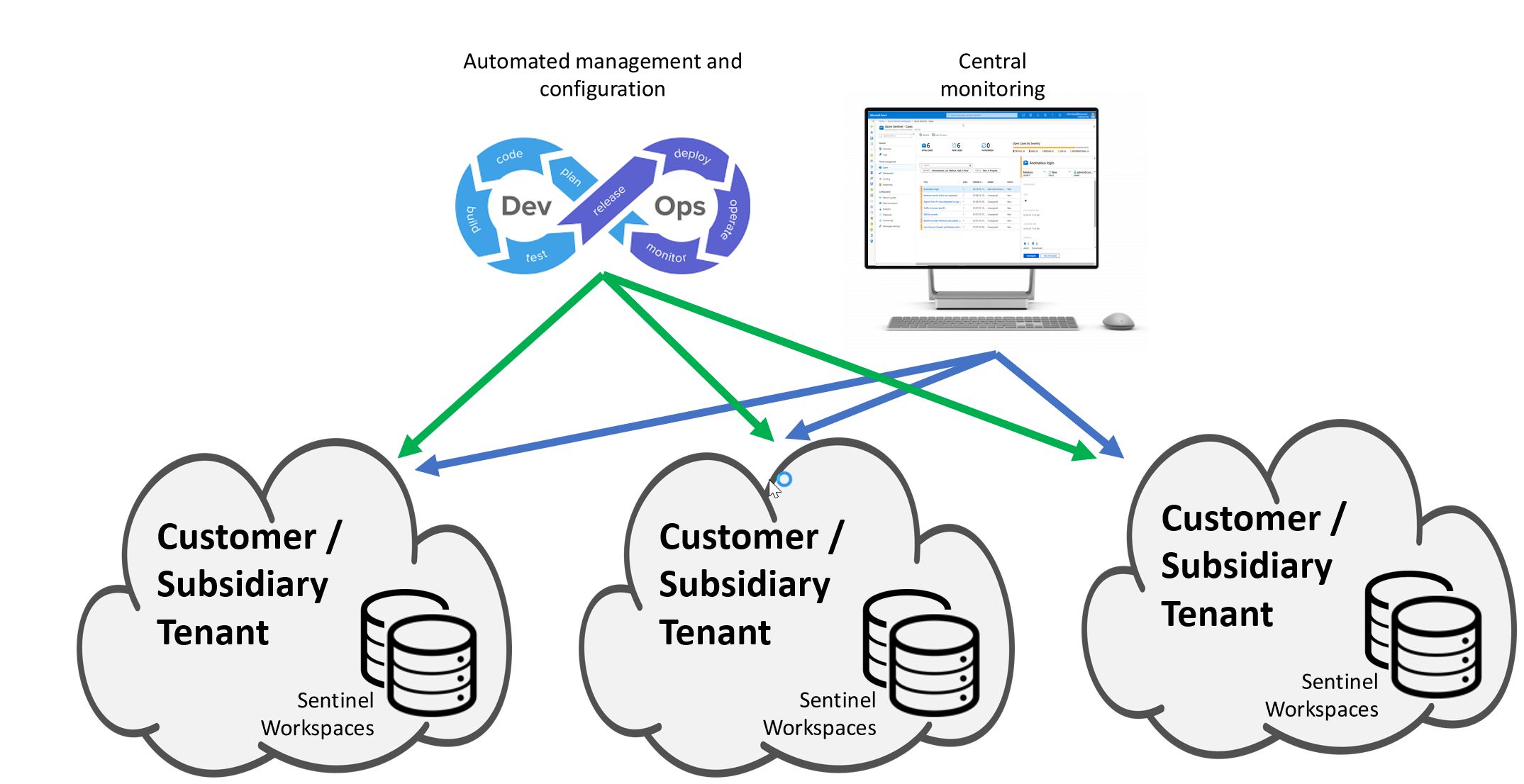

위의 요구 사항에서 알 수 있듯이, 단일 SOC에서 Microsoft Entra 테넌트 전반에 걸쳐 Microsoft Sentinel에서 사용하도록 설정된 여러 Log Analytics 작업 영역을 중앙에서 관리하고 모니터링해야 하는 경우가 있습니다.

- MSSP Microsoft Sentinel 서비스

- 다수의 자회사에 서비스를 제공하는 글로벌 SOC로서 각기 자체적인 로컬 SOC를 보유하고 있습니다.

- 조직 내의 여러 Microsoft Entra 테넌트를 모니터링하는 SOC입니다.

이러한 경우를 해결하기 위해 Microsoft Sentinel은 중앙 모니터링, 구성 및 관리를 가능하게 하는 다중 작업 영역 기능을 제공하여 SOC에서 다루는 모든 것을 단일 창으로 제공합니다. 이 다이어그램은 이러한 사용 사례에 대한 아키텍처 예를 보여 줍니다.

이 다중 작업 영역 모델은 모든 데이터를 단일 작업 영역으로 복사하는 완전 중앙 집중식 모델에 비해 훨씬 많은 이점을 제공합니다. 대표적인 이점은 다음과 같습니다.

- 글로벌 및 로컬 SOC 또는 MSSP 고객에게 유연한 역할 할당을 제공합니다.

- 데이터 소유권, 데이터 프라이버시 및 규정 준수 관련 문제가 줄어듭니다.

- 네트워크 대기 시간 및 요금이 최소화됩니다.

- 신규 자회사 또는 고객의 온보딩 및 오프보딩이 쉽습니다.

다음 단계

이 문서에서는 Microsoft Sentinel이 여러 작업 영역 및 테넌트 간에 확장하는 방법을 알아보았습니다.