Network Fabric 서비스 개요

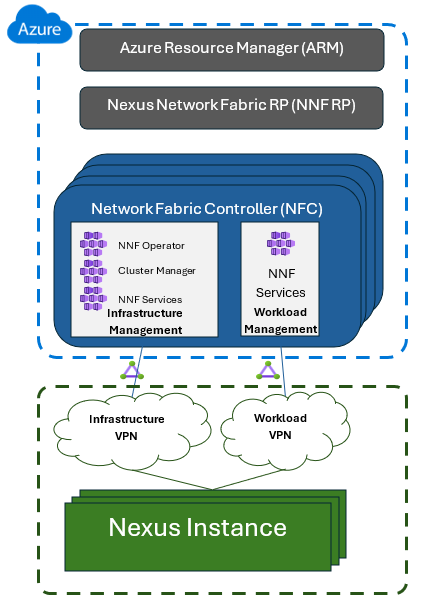

NFC(Network Fabric Controller)는 아래 다이어그램에 설명된 것처럼 NNF(Nexus Network Fabric) 서비스의 호스트 역할을 합니다. 이러한 서비스를 사용하면 온-프레미스 애플리케이션 및 서비스에 대한 보안 인터넷 액세스가 가능해집니다. 온-프레미스 애플리케이션과 NNF 서비스 간의 통신은 특수 Express Route Service(VPN)을 통해 촉진됩니다. 이 설정을 통해 온-프레미스 서비스는 한쪽 끝에서 Express Route를 통해 NNF 서비스에 연결하고 다른 쪽 끝에서는 인터넷 기반 서비스에 액세스할 수 있습니다.

Nexus Network Fabric 프록시 관리로 보안 강화

Nexus Network Fabric은 Nexus 인프라 및 관련 워크로드를 보호하도록 설계된 강력한 클라우드 기반 프록시를 사용합니다. 이 프록시는 주로 데이터 반출 공격을 방지하고 NNF 인스턴스 연결을 위한 제어된 URL 허용 목록을 유지하는 데 중점을 둡니다. NNF 프록시는 언더클라우드 프록시와 결합하여 워크로드 네트워크에 대한 포괄적인 보안을 제공합니다. 이 시스템에는 모든 인프라 트래픽을 처리하는 인프라 관리 프록시와, 워크로드와 공용 또는 Azure 엔드포인트 간의 통신을 촉진하는 데 전념하는 워크로드 관리 프록시라는 두 가지 고유한 측면이 있습니다.

관리 NTP(Network Time Protocol)를 통한 최적화된 시간 동기화

NTP(Network Time Protocol)는 패킷 교환 네트워크를 통해 시스템 시스템의 시간 설정을 맞추는 필수 네트워크 프로토콜입니다. Azure Operator Nexus 인스턴스에서 NTP는 모든 컴퓨팅 노드와 네트워크 디바이스에서 일관된 시간 설정을 보장하는 데 중요한 역할을 합니다. 이러한 수준의 동기화는 인프라 내에서 작동하는 NF(네트워크 기능)에 매우 중요합니다. 이는 시스템의 무결성과 조정을 유지하면서 원격 분석 및 보안 측정값의 효율성에 크게 기여합니다.

Nexus Network Fabric 리소스

다음은 Nexus Network Fabric의 주요 리소스입니다.

InternetGateways

InternetGateways는 네트워크 아키텍처에서 중요한 리소스로, 가상 네트워크와 인터넷을 연결하는 다리 역할을 합니다. 이를 통해 가상 네트워크 내의 가상 머신 및 기타 엔터티가 외부 서비스와 원활하게 통신할 수 있습니다. 이러한 서비스는 웹 사이트 및 API부터 다양한 클라우드 서비스에 이르기까지 다양하므로 InternetGateways는 다재다능하고 필수적인 구성 요소입니다.

속성

| Property | 설명 |

|---|---|

| 이름 | 인터넷 게이트웨이의 고유 식별자 역할을 합니다. |

| 위치 | 인터넷 게이트웨이가 배포되는 Azure 지역을 지정하여 지역 규정 준수 및 최적화를 보장합니다. |

| 서브넷 | 인터넷 게이트웨이와 연결된 서브넷을 정의하고 해당 게이트웨이가 서비스하는 네트워크 세그먼트를 결정합니다. |

| 공용 IP 주소 | 게이트웨이에 공용 IP 주소를 할당하여 외부 네트워크 상호 작용을 사용하도록 설정합니다. |

| 경로 | 게이트웨이를 통해 트래픽을 관리하기 위한 라우팅 규칙 및 구성을 간략하게 설명합니다. |

사용 사례

- 인터넷 액세스: 업데이트, 다운로드 및 외부 서비스 액세스에 중요한 가상 네트워크 리소스에 대한 인터넷 연결을 용이하게 합니다.

- 하이브리드 연결: 온-프레미스 네트워크와 Azure 리소스 간의 보안 연결을 허용하는 하이브리드 시나리오에 이상적입니다.

- 부하 분산: 여러 게이트웨이에 트래픽을 균등하게 분산하여 네트워크 성능과 가용성을 향상합니다.

- 보안 적용: 아웃바운드 트래픽 제한 및 암호화 명령과 같은 강력한 보안 정책을 구현할 수 있습니다.

InternetGatewayRules

InternetGatewayRules는 관리 Network Fabric의 인터넷 게이트웨이와 연관된 규칙 집합을 나타냅니다. 이러한 규칙은 인터넷 게이트웨이를 통해 이동하는 트래픽을 허용하거나 제한하기 위한 지침을 설정하여 네트워크 트래픽 관리를 위한 프레임워크를 제공합니다.

속성

| Property | 설명 |

|---|---|

| 이름 | 각 규칙의 고유 식별자 역할을 합니다. |

| 우선 순위 | 우선 순위가 높은 규칙이 우선적으로 적용되도록 규칙의 평가 순서를 설정합니다. |

| 작업 | 규칙 기준과 일치하는 트래픽에 대한 작업(예: 허용, 거부)을 결정합니다. |

| 원본 IP 주소 범위 | 규칙에 적용할 수 있는 원래 IP 주소 범위를 식별합니다. |

| 대상 IP 주소 범위 | 규칙의 대상 IP 주소 범위를 정의합니다. |

| 프로토콜 | 규칙과 관련된 네트워크 프로토콜(예: TCP, UDP)을 지정합니다. |

| 포트 범위 | 해당하는 경우 규칙의 포트 범위를 자세히 설명합니다. |

사용 사례

트래픽 필터링: InternetGatewayRules를 사용하면 조직은 특정 기준에 따라 들어오고 나가는 네트워크 트래픽을 모두 제어할 수 있습니다. 예를 들어, 특정 IP 범위를 차단하거나 특정 프로토콜만 허용할 수 있습니다.

보안 정책 적용: 이러한 규칙은 트래픽을 제한하여 네트워크 보안을 강화하는 등의 보안 측정값을 구현하는 데 중요한 역할을 합니다. 조직에서는 알려진 악성 IP 범위를 차단하거나 특정 서비스의 특정 포트로 트래픽을 제한할 수 있습니다.

규정 준수 보증: 트래픽 형식을 제한하여 규정 표준을 준수하는 데 규칙을 활용하여 데이터 개인 정보 보호 및 액세스 제어를 지원할 수도 있습니다.

트래픽 부하 분산: InternetGatewayRules는 네트워크 트래픽을 여러 게이트웨이에 분산하여 리소스 사용률을 최적화할 수 있습니다. 여기에는 비즈니스 요구 사항에 따라 트래픽의 우선 순위를 지정하거나 제한하는 것이 포함됩니다.

FAQ

HTTP 엔드포인트에 대한 지원이 제공되나요?

Azure의 기본 구성은 보안 통신을 보장하기 위해 HTTPS 엔드포인트만 지원합니다. HTTP 엔드포인트는 이 보안 측정값의 일부로 지원되지 않습니다. Azure는 HTTPS의 우선 순위를 지정하여 높은 수준의 데이터 무결성 및 개인 정보 보호를 유지합니다.

데이터 반출로부터 어떻게 보호할 수 있나요?

데이터 반출에 대한 보안을 강화하기 위해 Azure는 프록시에서 특정 FQDN(정규화된 도메인 이름) 허용을 지원합니다. 이 추가 보안 측정값은 권한이 있는 트래픽을 통해서만 네트워크에 액세스할 수 있도록 보장하여 무단 데이터 이동 가능성을 크게 최소화합니다.