자습서: Azure Portal을 사용하여 가상 네트워크 간의 통신 문제 진단

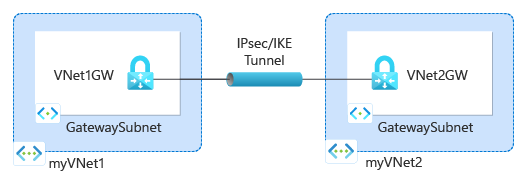

이 자습서에서는 Azure Network Watcher VPN 문제 해결 기능을 사용하여 두 가상 네트워크 간의 연결 문제를 진단하고 해결하는 방법을 보여 줍니다. 가상 네트워크는 VNet 간 연결을 사용하여 VPN 게이트웨이를 통해 연결됩니다.

이 자습서에서는 다음을 하는 방법을 알아볼 수 있습니다.

- 가상 네트워크 게이트웨이(VPN Gateway) 만들기

- VPN Gateway 간 연결 만들기

- 연결 문제 진단 및 해결

- 문제 해결

- 문제가 해결되었는지 확인

필수 조건

- 활성 구독이 있는 Azure 계정. 구독이 없으면 시작하기 전에 계정을 만드세요.

VPN 게이트웨이 만들기

이 섹션에서는 두 개의 가상 네트워크를 연결하는 두 개의 가상 네트워크 게이트웨이를 만듭니다.

첫 번째 VPN Gateway 만들기

Azure Portal에 로그인합니다.

포털 맨 위에 있는 검색 상자에 가상 네트워크 게이트웨이를 입력합니다. 검색 결과에서 가상 네트워크 게이트웨이를 선택합니다.

+ 만들기를 선택합니다. 가상 네트워크 게이트웨이 만들기의 기본 사항 탭에서 다음 값을 입력하거나 선택합니다.

설정 값 프로젝트 세부 정보 구독 Azure 구독을 선택합니다. 인스턴스 세부 정보 이름 VNet1GW를 입력합니다. 지역 미국 동부를 선택합니다. 게이트웨이 유형 VPN을 선택합니다. VPN 유형 경로 기반을 선택합니다. SKU VpnGw1을 선택합니다. Generation Generation1을 선택합니다. 가상 네트워크 가상 네트워크 만들기를 선택합니다. 이름에 myVNet1을 입력합니다.

리소스 그룹에 대한 새로 만들기를 선택합니다. MyResourceGroup을 입력하고 확인을 선택합니다.

주소 범위에 10.1.0.0/16을 입력합니다.

서브넷아래에 서브넷 이름에 GatewaySubnet을 입력하고 주소 범위에 10.1.1.0/24를 입력합니다.

확인을 선택하여 가상 네트워크 만들기를 닫습니다.공용 IP 주소 공용 IP 주소 새로 만들기를 선택합니다. 공용 IP 주소 이름 VNet1GW-ip를 입력합니다. 활성-활성 모드 사용 사용 안 함을 선택합니다. BGP 구성 사용 안 함을 선택합니다. 검토 + 만들기를 선택합니다.

설정을 검토한 다음, 만들기를 선택합니다. 게이트웨이에서 완전히 만들고 배포하는 데 45분 이상 걸릴 수 있습니다.

두 번째 VPN Gateway 만들기

두 번째 VPN Gateway를 만들려면 다음 값을 사용하여 첫 번째 VPN Gateway를 만드는 데 사용한 이전 단계를 반복합니다.

| 설정 | 값 |

|---|---|

| 속성 | VNet2GW. |

| Resource group | myResourceGroup |

| 가상 네트워크 | myVNet2 |

| 가상 네트워크 주소 범위 | 10.2.0.0/16 |

| 게이트웨이 서브넷 주소 범위 | 10.2.1.0/24 |

| 공용 IP 주소 이름 | VNet2GW-ip |

스토리지 계정 및 컨테이너 만들기

이 섹션에서는 스토리지 계정을 만든 다음 그 안에 컨테이너를 만듭니다.

사용하려는 스토리지 계정이 있는 경우 다음 단계를 건너뛰고 VPN Gateway 만들기로 이동할 수 있습니다.

포털 위쪽의 검색 상자에서 스토리지 계정을 입력합니다. 검색 결과에서 스토리지 계정을 선택합니다.

+ 만들기를 선택합니다. 스토리지 계정 만들기의 기본 탭에서 다음 값을 입력하거나 선택합니다.

설정 값 프로젝트 세부 정보 구독 Azure 구독을 선택합니다. 리소스 그룹 myResourceGroup을 선택합니다. 인스턴스 세부 정보 스토리지 계정 이름 고유한 이름을 입력합니다. 이 자습서에서는 mynwstorageaccount를 사용합니다. 지역 (미국) 미국 동부를 선택합니다. 성능 표준을 선택합니다. 중복 LRS(로컬 중복 스토리지)를 선택합니다. 검토 탭을 선택하거나 검토 단추를 선택합니다.

설정을 검토한 다음, 만들기를 선택합니다.

배포가 완료되면 리소스로 이동을 선택하여 mynwstorageaccount의 개요 페이지로 이동합니다.

데이터 스토리지에서 컨테이너를 선택합니다.

+컨테이너를 선택합니다.

새 컨테이너에서 다음 값을 입력하거나 선택한 다음 만들기를 선택합니다.

설정 값 속성 vpn을 입력합니다. 공용 액세스 수준 프라이빗(익명 액세스 없음)을 선택합니다.

게이트웨이 연결 만들기

VNet1GW 및 VNet2GW 가상 네트워크 게이트웨이를 만든 후 VNet1과 VNet2 가상 네트워크 사이의 보안 IPsec/IKE 터널을 통한 통신을 허용하도록 이들 사이의 연결을 만들 수 있습니다. IPsec/IKE 터널을 만들려면 두 개의 연결을 만듭니다.

- VNet1에서 VNet2로

- VNet2에서 VNet1로

첫 번째 연결 만들기

VNet1GW 게이트웨이로 이동합니다.

설정에서 연결을 선택합니다.

+ 추가를 선택하여 VNet1에서 VNet2로의 연결을 만듭니다.

연결 만들기의 기본 탭에서 다음 값을 입력하거나 선택합니다.

설정 값 프로젝트 세부 정보 구독 Azure 구독을 선택합니다. 리소스 그룹 myResourceGroup을 선택합니다. 인스턴스 세부 정보 Connection type VNet-to-VNet을 선택합니다. 이름 to-VNet2를 입력합니다. 지역 미국 동부를 선택합니다. 설정 탭을 선택하거나 다음: 설정 단추를 선택합니다.

설정 탭에서 다음 값을 입력하거나 선택합니다.

설정 값 가상 네트워크 게이트웨이 첫 번째 가상 네트워크 게이트웨이 VNet1GW를 선택합니다. 두 번째 가상 네트워크 게이트웨이 VNet2GW를 선택합니다. 공유 키(PSK) 123을 입력합니다. 검토 + 만들기를 선택합니다.

설정을 검토한 다음, 만들기를 선택합니다.

두 번째 연결 만들기

VNet2GW 게이트웨이로 이동합니다.

다음 값을 사용하여 첫 번째 연결을 만드는 데 사용한 이전 단계에 따라 두 번째 연결을 만듭니다.

설정 값 속성 to-VNet1 첫 번째 가상 네트워크 게이트웨이 VNet2GW 두 번째 가상 네트워크 게이트웨이 VNet1GW 공유 키(PSK) 000 참고 항목

두 Azure VPN Gateway 간에 IPsec/IKE 터널을 성공적으로 만들려면 게이트웨이 간의 연결에서 동일한 공유 키를 사용해야 합니다. 이전 단계에서는 두 개의 서로 다른 키를 사용하여 게이트웨이 연결에 문제를 일으켰습니다.

VPN 문제 진단

이 섹션에서는 Network Watcher VPN 문제 해결을 사용하여 두 VPN Gateway와 해당 연결을 확인합니다.

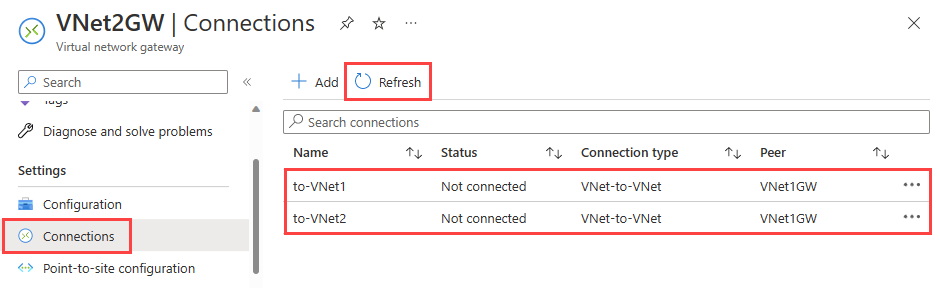

VNet2GW 게이트웨이의 설정에서 연결을 선택합니다.

새로 고침을 선택하여 연결 및 현재 상태(공유 키 간의 불일치로 인해 연결되지 않음)를 확인합니다.

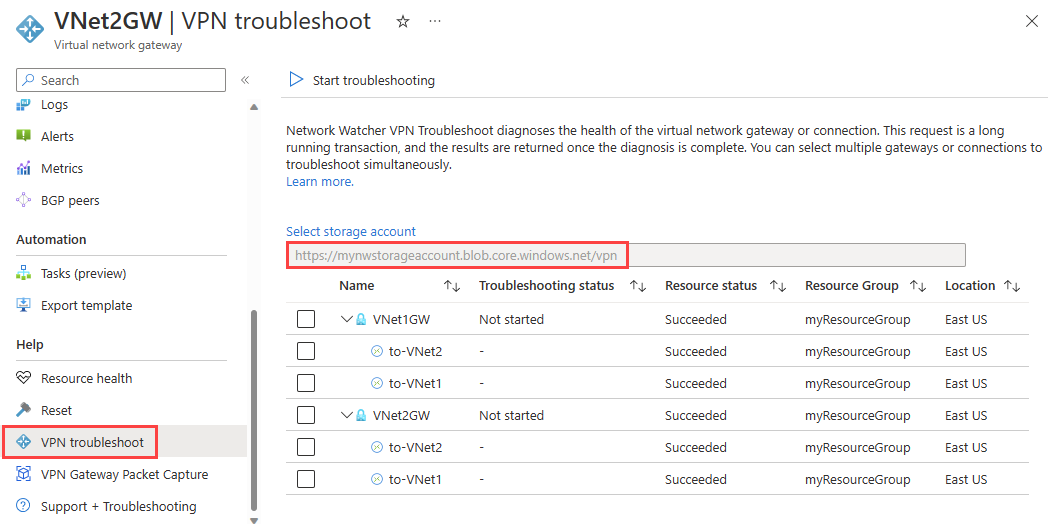

VNet2GW 게이트웨이의 도움말에서 VPN 문제 해결을 선택합니다.

스토리지 계정 선택을 선택하여 로그를 저장할 스토리지 계정과 컨테이너를 선택합니다.

목록에서 VNet1GW 및 VNet2GW를 선택한 다음 문제 해결 시작을 선택하여 게이트웨이 확인을 시작합니다.

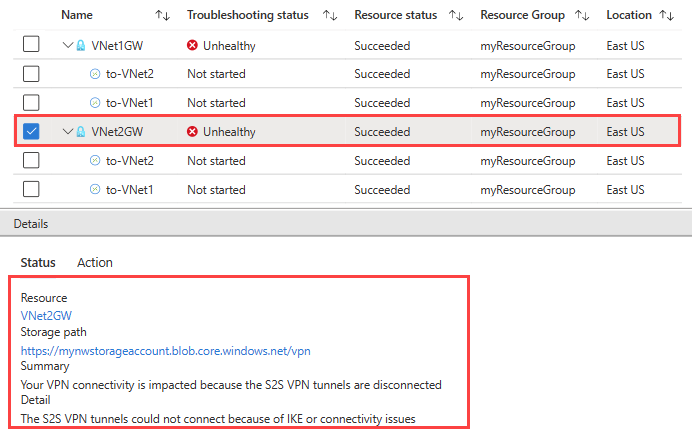

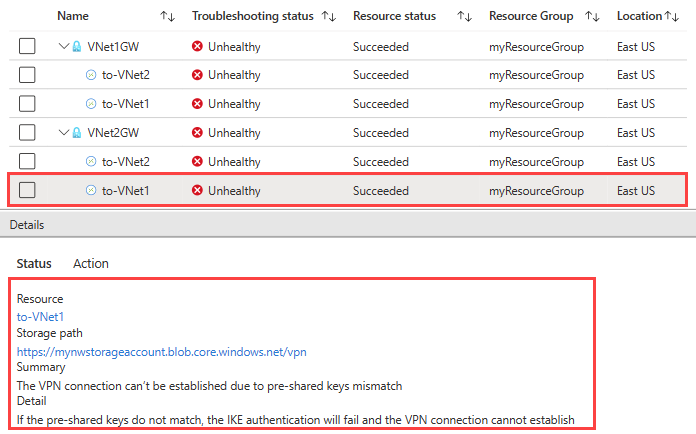

확인이 완료되면 두 게이트웨이의 문제 해결 상태가 비정상으로 변경됩니다. 상태 탭에서 자세한 내용을 보려면 게이트웨이를 선택합니다.

VPN 터널의 연결이 끊어졌으므로 연결을 선택한 다음 문제 해결 시작을 선택하여 확인을 시작합니다.

참고 항목

게이트웨이와 연결 문제를 한 번에 해결할 수 있습니다. 그러나 게이트웨이만 확인하면 시간이 덜 걸리고 결과에 따라 연결을 확인해야 하는지 여부를 결정합니다.

확인이 완료되면 연결 문제 해결 상태가 비정상으로 변경됩니다. 상태 탭에서 자세한 내용을 보려면 연결을 선택합니다.

VPN 문제 해결은 연결을 확인하고 공유 키에서 불일치를 발견했습니다.

문제를 해결하고 VPN 문제 해결을 사용하여 확인

문제 해결

to-VNet2 연결의 키와 일치하도록 to-VNet1 연결의 키를 수정하여 문제를 해결합니다.

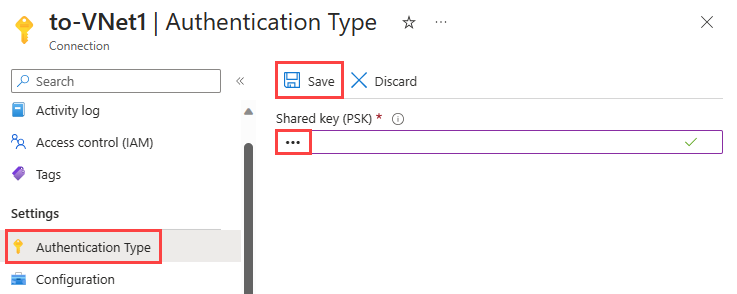

to-VNet1 연결로 이동합니다.

설정에서 인증 형식을 선택합니다.

공유 키(PSK)에 123을 입력한 다음 저장을 선택합니다.

연결 상태 확인

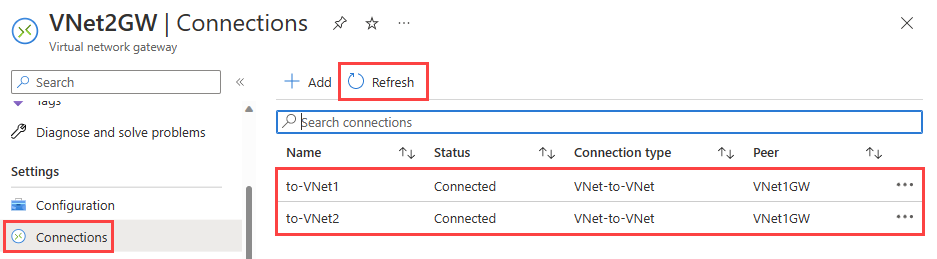

VNet2GW 게이트웨이로 이동합니다(VNet1GW 게이트웨이에서도 연결 상태를 확인할 수 있음).

설정에서 연결을 선택합니다.

참고 항목

연결 상태가 연결됨으로 표시되도록 몇 분 정도 기다린 다음 새로 고침을 선택해야 할 수도 있습니다.

VPN 문제 해결로 연결 상태 확인

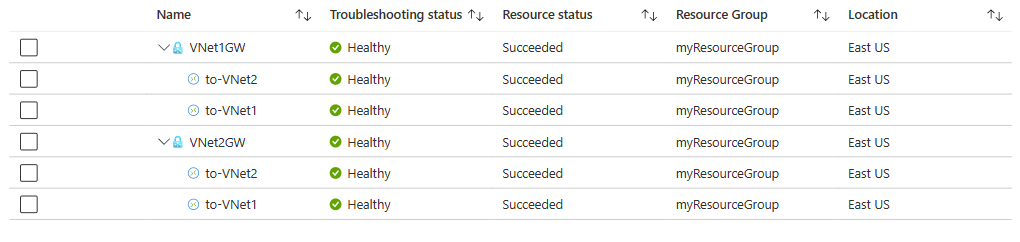

VNet2GW의 도움말에서 VPN 문제 해결을 선택합니다.

스토리지 계정 선택을 선택하여 로그를 저장할 스토리지 계정과 컨테이너를 선택합니다.

VNet1GW 및 VNet2GW를 선택한 다음 문제 해결 시작을 선택하여 게이트웨이 확인을 시작합니다.

리소스 정리

더 이상 필요하지 않은 경우 myResourceGroup 리소스 그룹 및 이 그룹에 포함된 모든 리소스를 삭제합니다.

포털 맨 위에 있는 검색 상자에 myResourceGroup을 입력합니다. 검색 결과에서 myResourceGroup을 선택합니다.

리소스 그룹 삭제를 선택합니다.

리소스 그룹 삭제에 myResourceGroup을 입력한 다음, 삭제를 선택합니다.

삭제를 선택하여 리소스 그룹 및 리소스 그룹의 모든 리소스의 삭제를 확인합니다.

다음 단계

변칙에 대한 로그를 검토할 수 있도록 가상 머신과의 네트워크 통신을 로그하는 방법을 알아보려면 다음 자습서로 이동합니다.