Azure Modeling 및 Simulation Workbench에서 네트워킹 설정

Azure Modeling 및 Simulation Workbench에서 보안 및 비즈니스 요구 사항을 충족하도록 네트워킹을 사용자 지정할 수 있습니다. 다음 방법 중 하나를 사용하여 워크벤치에 연결할 수 있습니다.

- 허용 목록에 추가된 공용 IP 주소

- VPN(가상 사설망) 및/또는 Azure ExpressRoute

각 챔버에는 전용 커넥터가 있습니다. 각 커넥터는 고객의 온-프레미스 또는 클라우드 환경과 워크벤치 간에 네트워크 액세스를 설정하기 위해 앞에서 언급한 프로토콜 중 하나를 지원할 수 있습니다.

VPN 또는 ExpressRoute 연결 추가

조직이 Azure에 존재하거나 Workbench에 대한 연결이 VPN을 통해 이루어져야 하는 경우 VPN 또는 ExpressRoute 커넥터를 사용해야 합니다.

커넥터가 만들어지면 Workbench 소유자(구독 소유자)는 기존 가상 네트워크를 VPN Gateway 및/또는 ExpressRoute 게이트웨이에 연결할 수 있습니다. 이 링크는 온-프레미스 네트워크와 챔버 간의 보안 연결을 제공합니다.

VPN 또는 ExpressRoute 커넥터 만들기

VPN 또는 ExpressRoute를 통한 개인 IP 네트워킹을 위한 커넥터를 만들기 전에 Workbench에 역할 할당이 필요합니다. Azure Modeling and Simulation Workbench에는 ExpressRoute 또는 VPN과 연결된 가상 네트워크를 호스팅하는 리소스 그룹에 대한 네트워크 기여자 역할 집합이 필요합니다.

설정 값 역할 네트워크 기여자 액세스 할당 대상 사용자, 그룹 또는 서비스 주체 멤버 Azure 모델링 및 시뮬레이션 워크벤치 Important

일부 사용자는 테넌트에서 Azure Modeling and Simulation Workbench를 이전 이름으로 등록했을 수 있습니다. Azure Modeling and Simulation Workbench를 애플리케이션으로 찾을 수 없는 경우 대신 Azure HPC Workbench를 사용해 보세요.

커넥터를 만들 때 VPN 또는 ExpressRoute를 온-프레미스 네트워크에 연결하는 방법으로 지정합니다.

구독 내에서 사용 가능한 가상 네트워크 서브넷 목록이 나타납니다. VPN Gateway 또는 ExpressRoute 게이트웨이에 대해 동일한 가상 네트워크 내의 게이트웨이 서브넷이 아닌 다른 서브넷을 선택합니다.

허용된 공용 IP 주소 편집

Azure Portal에서 IP 주소를 허용 목록에 추가하면 챔버에 대한 연결이 허용됩니다. 새 Workbench를 만들 때 공용 IP 커넥터에 대해 하나의 IP 주소만 지정할 수 있습니다. 커넥터가 만들어진 후에는 다른 IP 주소를 지정할 수 있습니다. 표준 CIDR(Classless Inter-Domain Routing) 마스크 표기법을 사용하면 서브넷 전체에 걸쳐 다양한 IP 주소 범위를 허용할 수 있습니다.

Workbench 소유자 및 챔버 관리자는 커넥터 개체를 만든 후 커넥터의 허용 목록에 있는 공용 주소를 추가하고 편집할 수 있습니다.

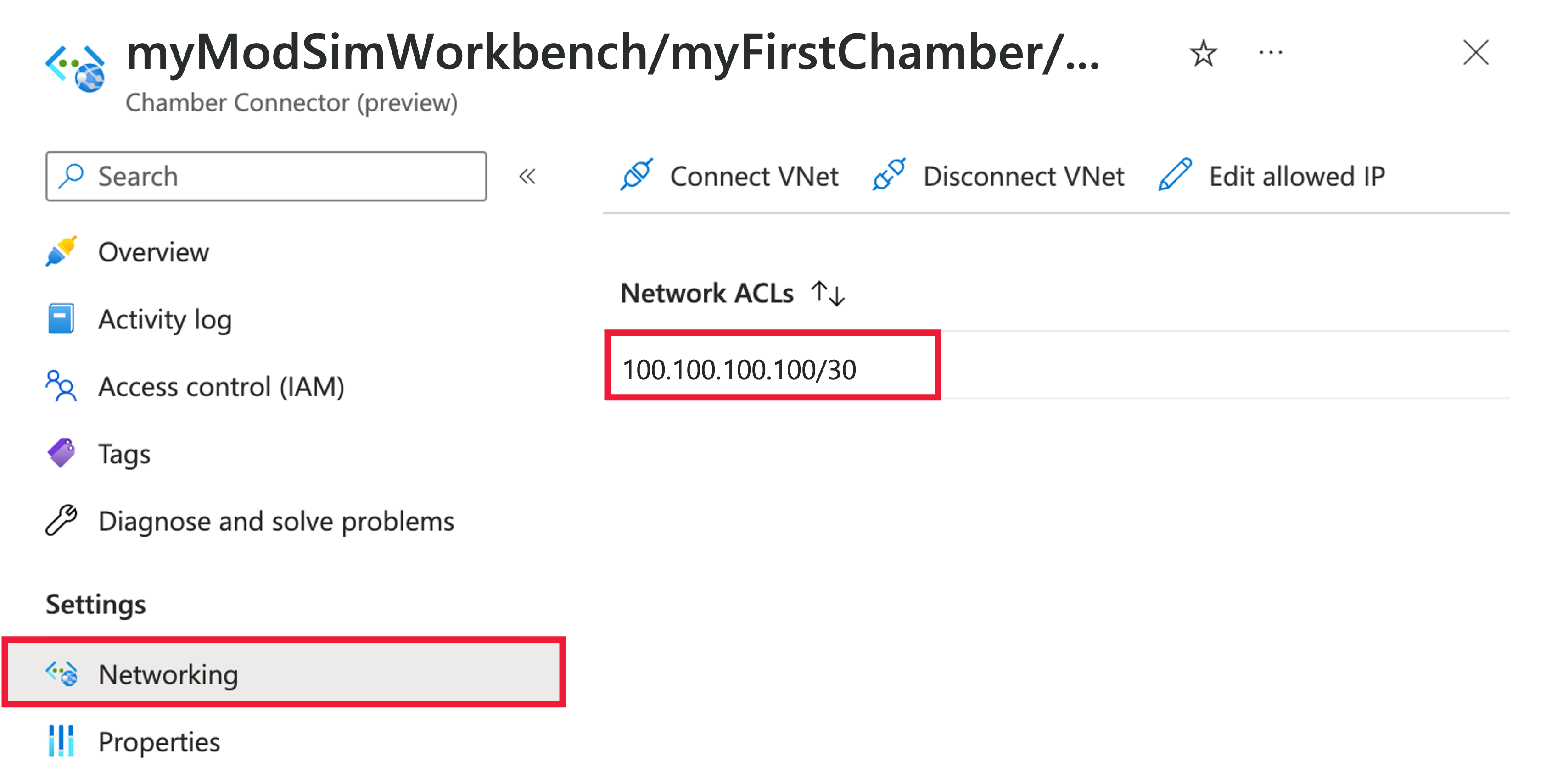

허용된 IP 주소 목록을 편집하려면 다음을 수행합니다.

Azure Portal에서 커넥터 개체의 네트워킹 창으로 이동합니다.

허용된 IP 편집을 선택합니다. 여기에서 기존 IP 주소를 삭제하거나 새 IP 주소를 추가할 수 있습니다.

제출을 클릭하여 변경 내용을 저장합니다.

커넥터 네트워킹에 대한 보기를 새로 고치고 변경 내용이 표시되는지 확인합니다.

리디렉션 URI

리디렉션 URI는 Microsoft ID 플랫폼에서 사용자의 클라이언트를 리디렉션하고 인증 후에 보안 토큰을 보내는 위치입니다. 새 커넥터를 만들 때마다 애플리케이션 등록에 대한 리디렉션 URI를 Microsoft Entra ID에 등록해야 합니다.

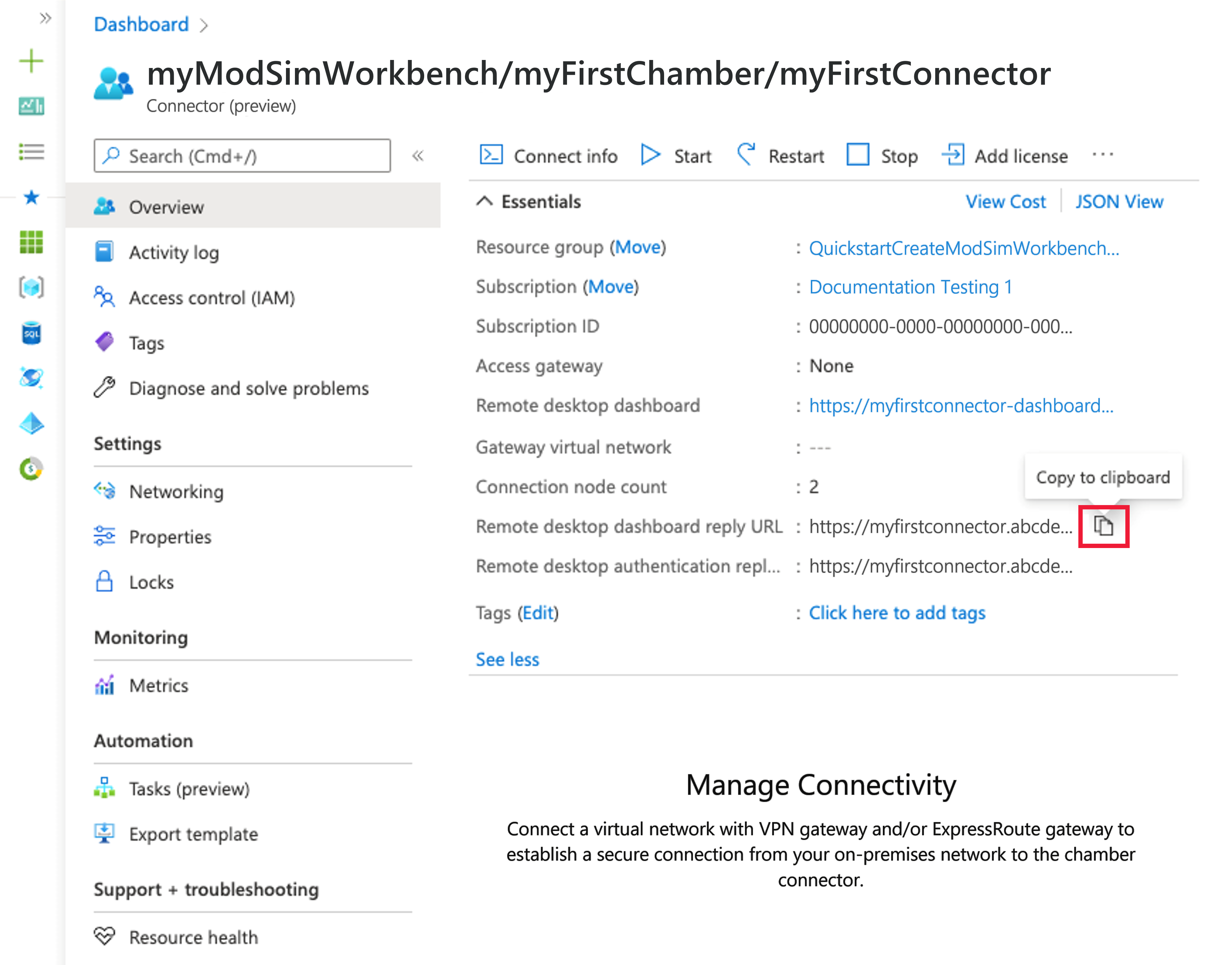

리디렉션 URI를 찾으려면:

Azure Modeling 및 Simulation Workbench의 새 워크벤치 페이지에서 왼쪽 메뉴에서 커넥터를 선택합니다. 그런 다음, 리소스 목록에서 커넥터를 선택합니다.

개요 페이지에서 클립보드에 복사 아이콘을 사용하여 다음 두 커넥터 속성을 찾아서 문서화합니다. 이러한 속성이 표시되지 않으면 더 보기 단추를 선택하여 창을 확장합니다.

- 대시보드 회신 URL: https://<dashboardFqdn>/etx/oauth2/code를 예로 들 수 있습니다.

- 인증 회신 URL: https://<authenticationFqdn>/otdsws/login?authhandler=AzureOIDC를 예로 들 수 있습니다.

리디렉션 URI는 사용자를 올바르게 인증하고 워크벤치로 리디렉션하기 위해 애플리케이션 등록에 등록되어야 합니다. 리디렉션 URI를 추가하는 방법을 알아보려면 리디렉션 URI를 추가하는 방법을 참조하세요.

포트 및 IP 주소

포트

Azure Modeling and Simulation Workbench를 사용하려면 사용자 워크스테이션에서 특정 포트에 액세스할 수 있어야 합니다. 방화벽과 VPN은 특정 애플리케이션에서 액세스하거나 다른 네트워크에 연결된 경우 이러한 포트에서 특정 대상에 대한 액세스를 차단할 수 있습니다. 고객이 모든 작업 위치에서 서비스에 액세스할 수 있는지 시스템 관리자에게 확인합니다.

- 53/TCP 및 53/UDP: DNS 쿼리.

- 443/TCP: VM 대시보드 및 모든 Azure Portal 페이지에 액세스하기 위한 표준 https 포트.

- 5510/TCP: ETX 클라이언트가 네이티브 및 웹 기반 클라이언트 모두에 VDI 액세스를 제공하는 데 사용됩니다.

- 8443/TCP: ETX 클라이언트가 ETX 관리 노드와 협상하고 인증하는 데 사용됩니다.

IP 주소

공용 IP 커넥터의 경우, Azure IP 주소는 Workbench가 배포된 위치에 대한 Azure IP 범위에서 가져옵니다. 모든 Azure IP 주소 및 서비스 태그 목록은 Azure IP 범위 및 서비스 태그 - 퍼블릭 클라우드에서 사용할 수 있습니다. 공용 IP 커넥터가 구현되어 있으면 모든 Workbench IP 주소를 나열할 수 없습니다.

주의

IP 주소 풀은 VM을 추가할 뿐만 아니라 사용자도 추가할 수 있습니다. 더 많은 사용자가 챔버에 추가되면 연결 노드가 크기 조정됩니다. 사용자 기반이 늘어나면 엔드포인트 IP 주소를 완전히 검색하지 못할 수 있습니다.

대상 IP 주소를 보다 효과적으로 제어하고 회사 방화벽 변경을 최소화하려면 VPN 및 ExpressRoute 커넥터를 사용하는 것이 좋습니다. VPN Gateway를 사용할 경우 워크벤치의 액세스 지점은 게이트웨이 IP 주소로만 제한됩니다.