Azure API for FHIR용 Azure Active Directory에 공용 클라이언트 애플리케이션 등록

이 문서에서는 Azure Active Directory(Azure AD)에서 공용 애플리케이션을 등록하는 방법을 알아봅니다.

클라이언트 애플리케이션 등록은 사용자를 대신하여 API 권한을 인증하고 요청할 수 있는 애플리케이션의 Azure AD 표현입니다. 공용 클라이언트는 비밀을 기밀로 유지할 수 없는 모바일 애플리케이션 및 단일 페이지 JavaScript 애플리케이션과 같은 애플리케이션입니다. 이 절차는 기밀 클라이언트를 등록하는 것과 유사하지만 공용 클라이언트를 신뢰할 수 없어 애플리케이션 비밀을 보유할 수 없으므로 추가할 필요가 없습니다.

빠른 시작에서는 Microsoft ID 플랫폼 애플리케이션을 등록하는 방법에 대한 일반적인 정보를 제공합니다.

Azure Portal 앱 등록

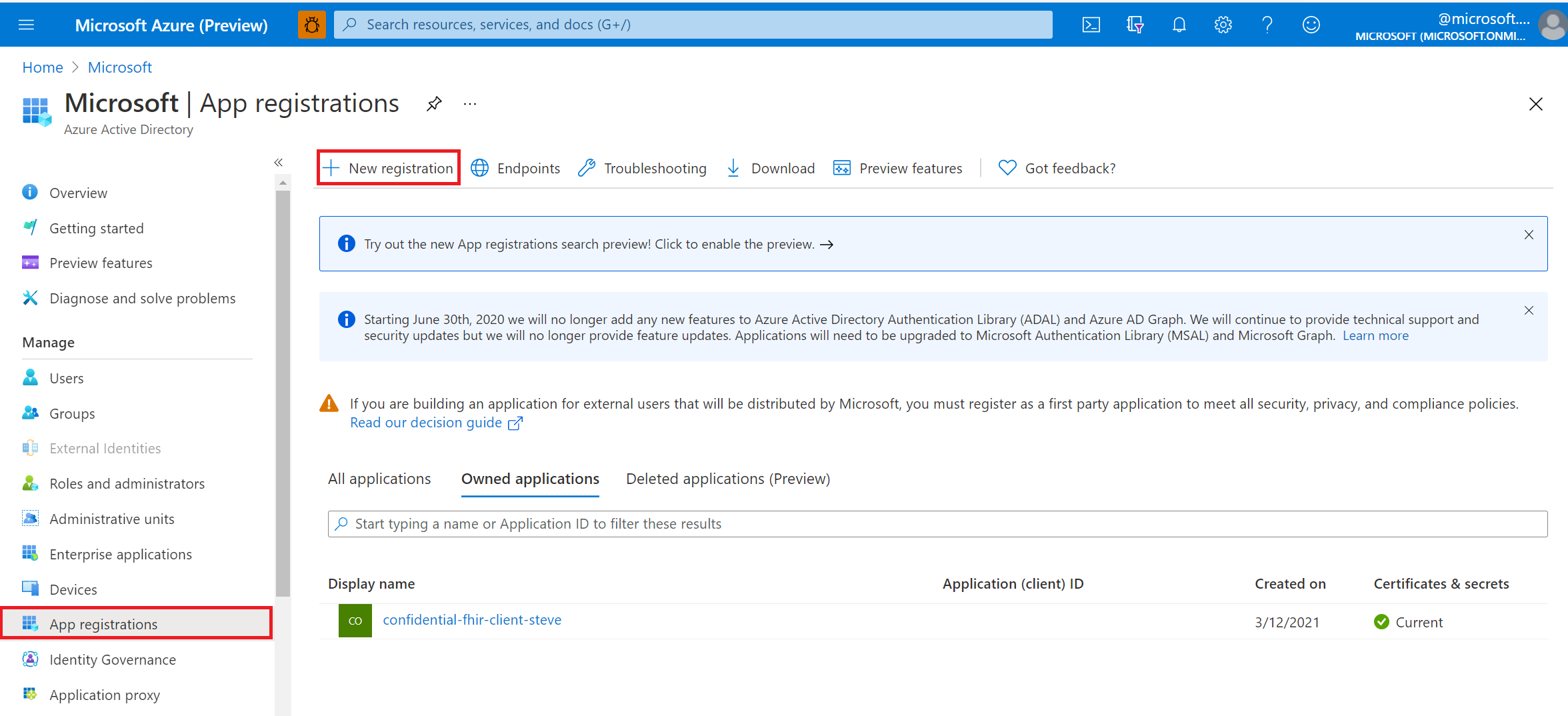

Azure Portal의 왼쪽 탐색 패널에서 Azure Active Directory를 선택합니다.

Azure Active Directory 블레이드에서 앱 등록 선택합니다.

새 등록을 선택합니다.

애플리케이션 등록 개요

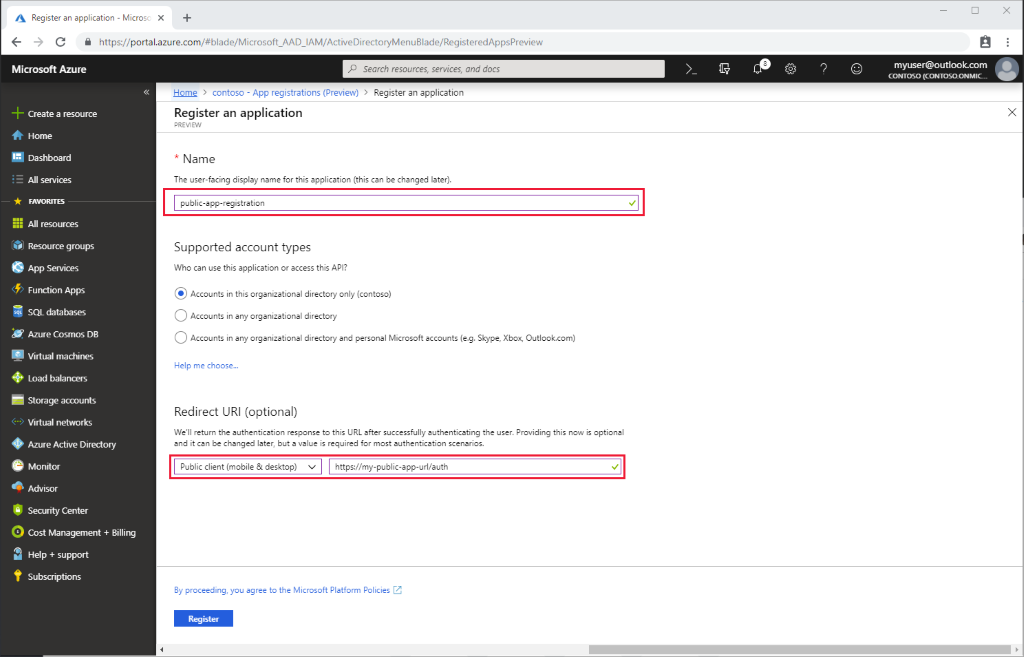

애플리케이션에 표시 이름을 지정합니다.

회신 URL을 제공합니다. 회신 URL은 인증 코드가 클라이언트 애플리케이션에 반환되는 위치입니다. 회신 URL을 더 추가하고 나중에 기존 URL을 편집할 수 있습니다.

데스크톱, 모바일 또는 단일 페이지 애플리케이션을 공용 애플리케이션으로 구성하려면 다음을 수행합니다.

Azure Portal 앱 등록 앱을 선택한 다음 인증을 선택합니다.

고급 설정>기본 클라이언트 유형을 선택합니다. 애플리케이션을 퍼블릭 클라이언트로 처리하려면예를 선택합니다.

단일 페이지 애플리케이션의 경우 액세스 토큰 및ID 토큰을 선택하여 암시적 흐름을 사용하도록 설정합니다.

- 애플리케이션에서 사용자를 로그인하는 경우 ID 토큰을 선택합니다.

- 애플리케이션에서 보호된 웹 API를 호출해야 하는 경우에는 액세스 토큰을 선택합니다.

API 사용 권한

Azure API for FHIR에 대한 권한은 RBAC를 통해 관리됩니다. 자세한 내용은 Azure RBAC for FHIR 구성을 참조하세요.

참고

Postman과 같은 도구를 사용하여 Azure API for FHIR에 대한 액세스 토큰을 획득하려고 할 때 client_credentials grant_type 사용합니다. 자세한 내용은 Azure API for FHIR에서 FHIR API 테스트를 참조하세요.

FHIR 서버 기관 유효성 검사

이 문서에 등록한 애플리케이션과 FHIR 서버가 동일한 Azure AD 테넌트인 경우 다음 단계를 진행하는 것이 좋습니다.

FHIR 서버와 다른 Azure AD 테넌트에서 클라이언트 애플리케이션을 구성하는 경우 기관을 업데이트해야 합니다. Azure API for FHIR에서는 설정 --> 인증에서 기관을 설정합니다. 기관을 ''TENANT-ID>'https://login.microsoftonline.com/<로 설정합니다.

다음 단계

이 문서에서는 Azure AD 공용 클라이언트 애플리케이션을 등록하는 방법을 알아보았습니다. 다음으로 Postman을 사용하여 FHIR 서버에 대한 액세스를 테스트합니다.

FHIR®은 HL7의 등록 상표이며 HL7 의 권한으로 사용됩니다.