관리 ID를 사용하여 Azure Key Vault 인증서에 액세스

Microsoft Entra ID에서 제공하는 관리 ID를 사용하면 Azure Front Door 인스턴스가 자격 증명을 관리할 필요 없이 Azure Key Vault와 같은 다른 Microsoft Entra 보호 리소스에 안전하게 액세스할 수 있습니다. 자세한 내용은 Azure 리소스에 대한 관리 ID란?을 참조하세요.

참고 항목

Azure Front Door의 관리 ID 지원은 Azure Key Vault에 액세스하는 것으로 제한됩니다. Front Door에서 Blob Storage 또는 Web Apps와 같은 원본으로 인증하는 데 사용할 수 없습니다.

Azure Front Door에 대한 관리 ID를 사용하도록 설정하고 Azure Key Vault에 필요한 권한을 부여한 후 Front Door는 관리 ID를 사용하여 인증서에 액세스합니다. 이러한 권한이 없으면 사용자 지정 인증서 자동 연결 및 새 인증서 추가가 실패합니다. 관리 ID를 사용하지 않도록 설정하면 Azure Front Door는 원래 구성된 Microsoft Entra 앱을 사용하는 것으로 되돌아갑니다. 이 앱은 권장되지 않으며 나중에 더 이상 사용되지 않습니다.

Azure Front Door는 다음 두 가지 유형의 관리 ID를 지원합니다.

- 시스템 할당 ID: 이 ID는 서비스에 연결되며 서비스가 삭제되면 삭제됩니다. 각 서비스에는 시스템 할당 ID가 하나만 있을 수 있습니다.

- 사용자 할당 ID: 서비스에 할당할 수 있는 독립 실행형 Azure 리소스입니다. 각 서비스에는 여러 사용자 할당 ID가 있을 수 있습니다.

관리 ID는 Azure 구독이 호스트되는 Microsoft Entra 테넌트에 한정됩니다. 구독이 다른 디렉터리로 이동하는 경우 ID를 다시 만들고 다시 구성해야 합니다.

RBAC(역할 기반 액세스 제어) 또는 액세스 정책을 사용하여 Azure Key Vault 액세스를 구성할 수 있습니다.

필수 조건

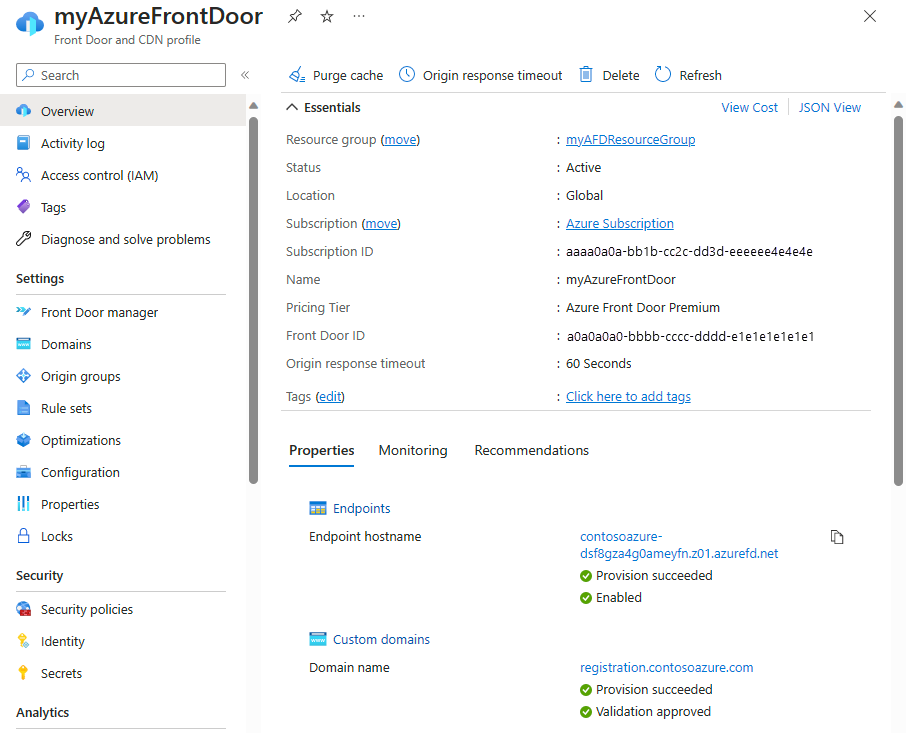

Azure Front Door에 대한 관리 ID를 설정하기 전에 Azure Front Door 표준 또는 프리미엄 프로필이 있는지 확인합니다. 새 프로필을 만들려면 Azure Front Door 만들기를 참조 하세요.

관리 ID 사용

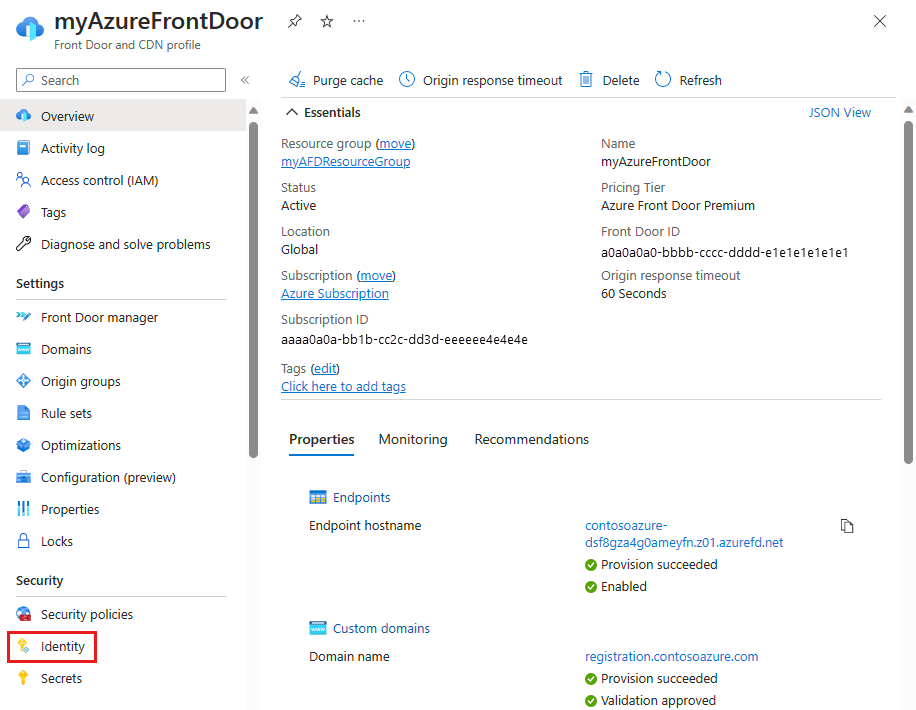

기존 Azure Front Door 프로필로 이동합니다. 왼쪽 메뉴의 보안 아래에서 ID를 선택합니다.

시스템 할당 또는 사용자 할당 관리 ID를 선택합니다.

시스템 할당 - Azure Key Vault에 액세스하는 데 사용되는 Azure Front Door 프로필 수명 주기에 연결된 관리 ID입니다.

사용자 할당 - Azure Key Vault에 인증하는 데 사용되는 자체 수명 주기가 있는 독립 실행형 관리 ID 리소스입니다.

시스템 할당

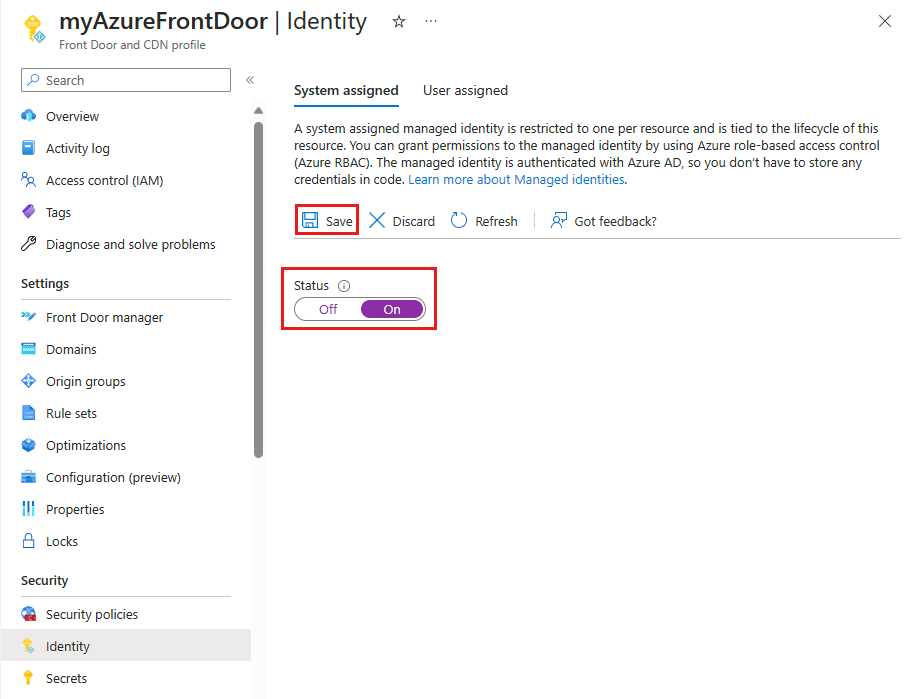

상태를 켜기로 전환하고 저장을 선택합니다.

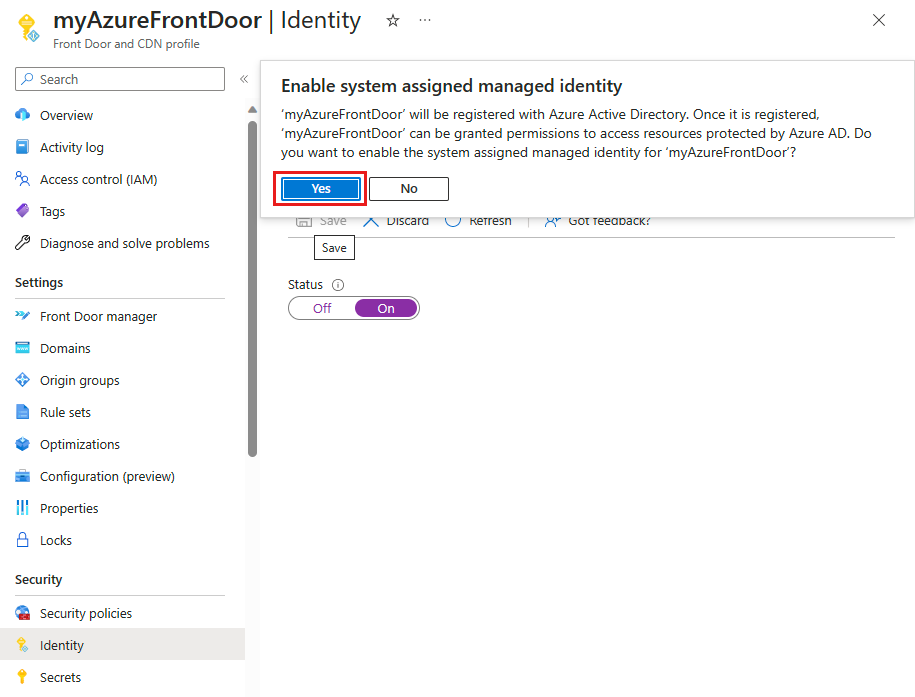

메시지가 표시되면 예를 선택하여 Front Door 프로필에 대한 시스템 관리 ID 생성을 확인합니다.

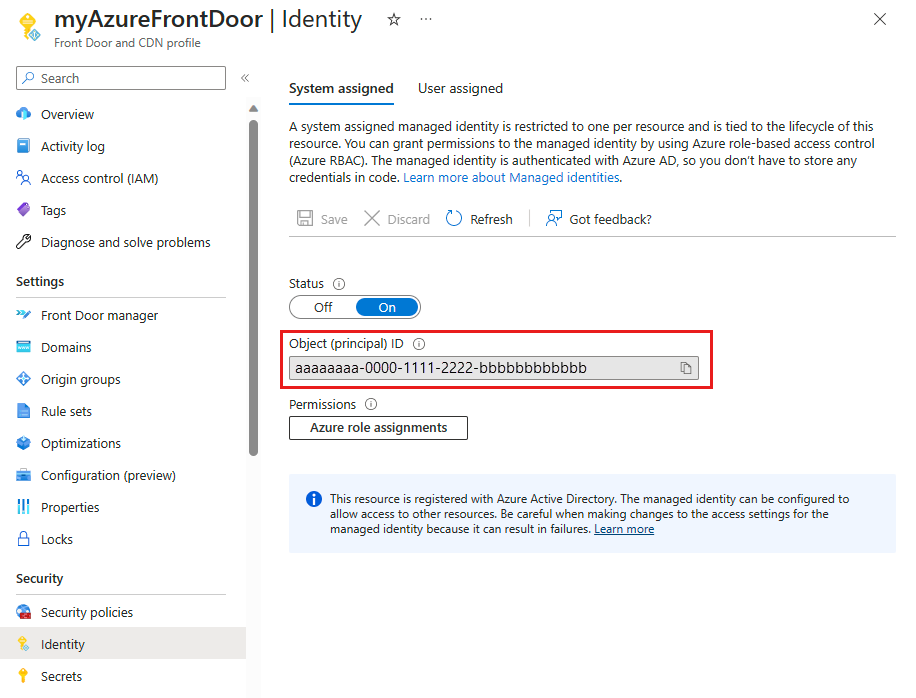

Microsoft Entra ID를 만들고 등록한 후에는 개체(보안 주체) ID를 사용하여 Azure Key Vault에 대한 Azure Front Door 액세스 권한을 부여합니다.

사용자 할당

사용자 할당 관리 ID를 사용하려면 이미 만든 ID가 있어야 합니다. 새 ID를 만드는 방법에 대한 지침은 사용자 할당 관리 ID 만들기를 참조 하세요.

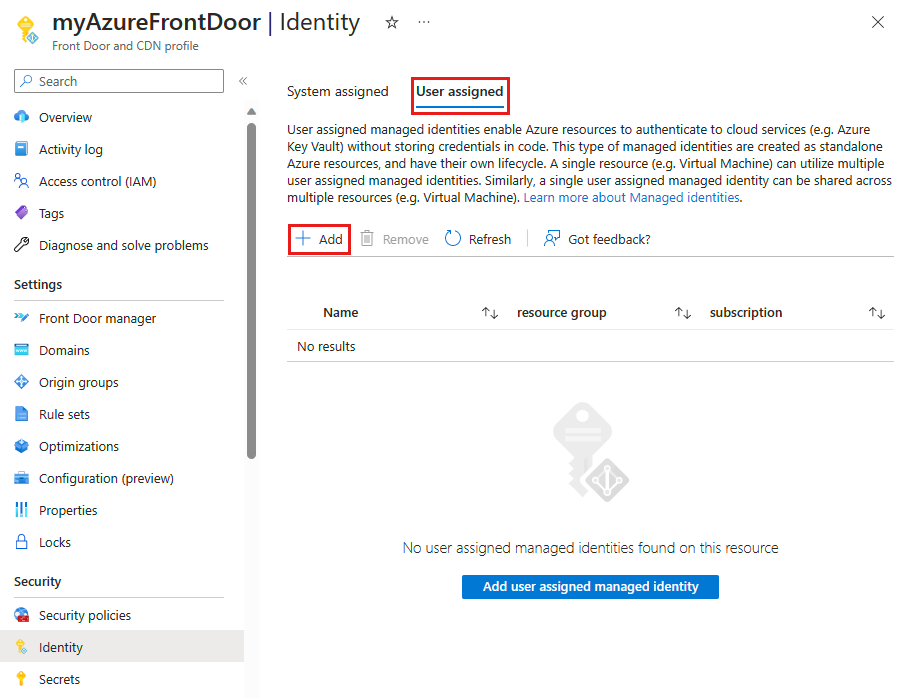

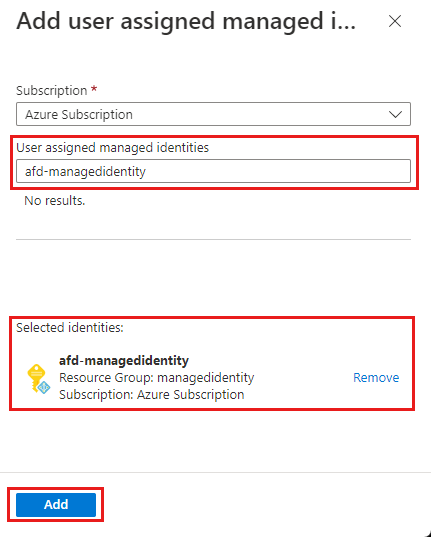

사용자 할당 탭에서 + 추가를 선택하여 사용자 할당 관리 ID를 추가합니다.

사용자 할당 관리 ID를 검색하고 선택합니다. 그런 다음, 추가를 선택하여 Azure Front Door 프로필에 연결합니다.

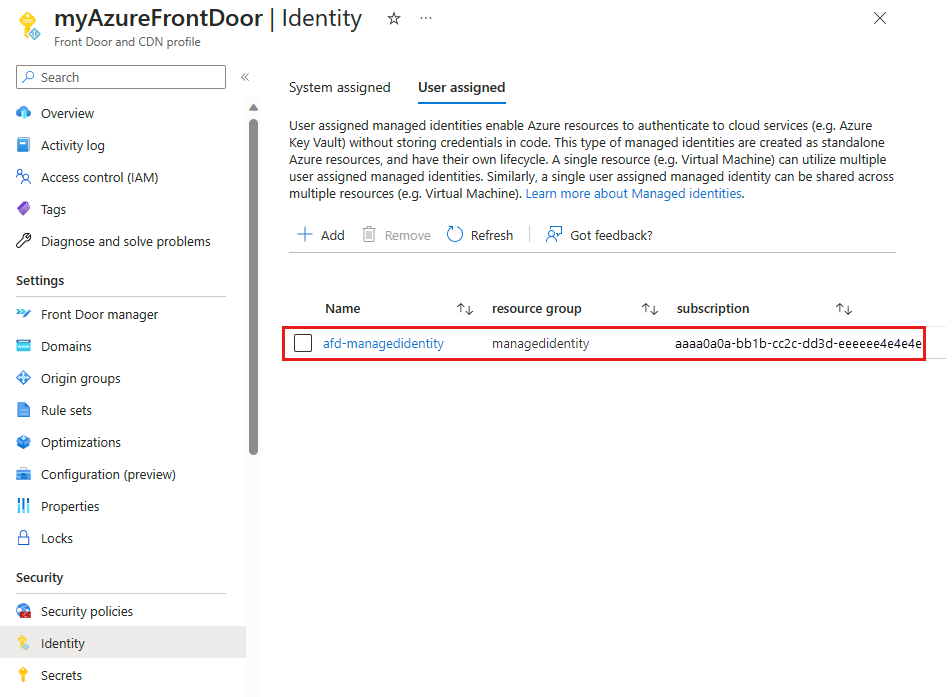

선택한 사용자 할당 관리 ID의 이름이 Azure Front Door 프로필에 나타납니다.

Key Vault 액세스 구성

다음 방법 중 하나를 사용하여 Azure Key Vault 액세스를 구성할 수 있습니다.

- RBAC(역할 기반 액세스 제어) - Azure Resource Manager를 사용하여 세분화된 액세스 제어를 제공합니다.

- 액세스 정책 - 네이티브 Azure Key Vault 액세스 제어를 사용합니다.

자세한 내용은 Azure RBAC(Azure 역할 기반 액세스 제어)와 액세스 정책 비교를 참조하세요.

RBAC(역할 기반 액세스 제어)

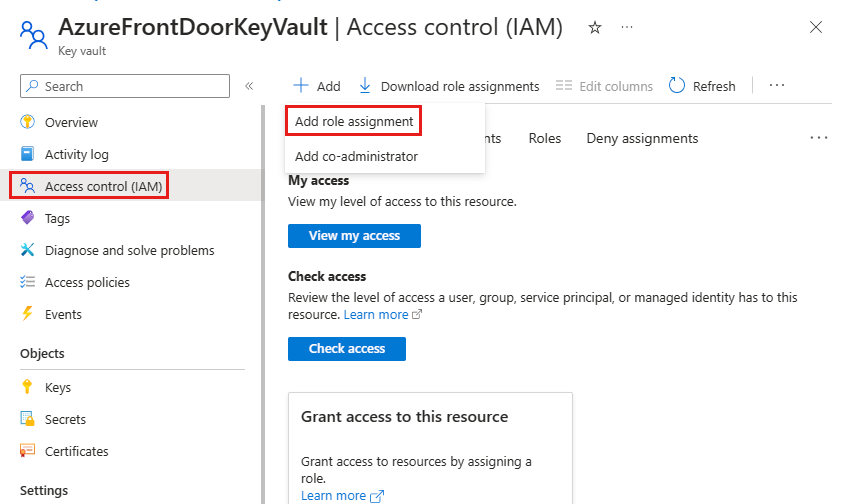

Azure Key Vault로 이동합니다. 설정 메뉴에서 액세스 제어(IAM)를 선택한 다음+ 추가를 선택하고 역할 할당 추가를 선택합니다.

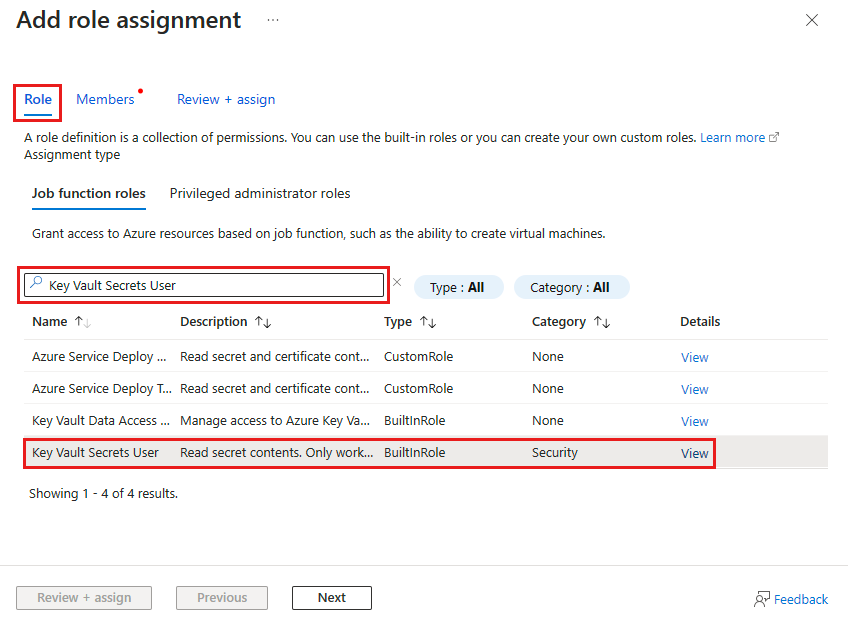

역할 할당 추가 페이지에서 Key Vault 비밀 사용자를 검색하고 검색 결과에서 선택합니다.

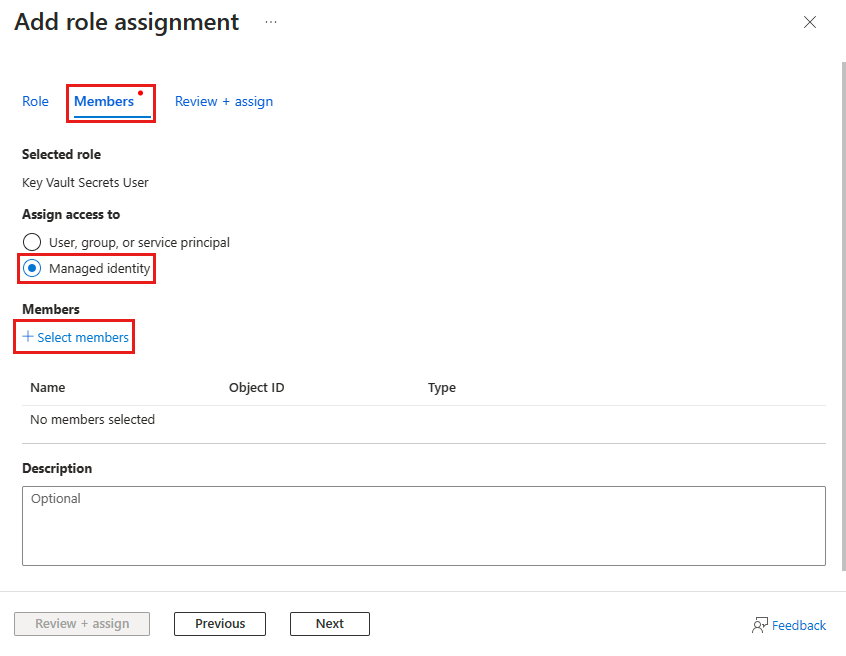

구성원 탭으로 이동하여 관리 ID를 선택한 다음 + 멤버를 선택합니다.

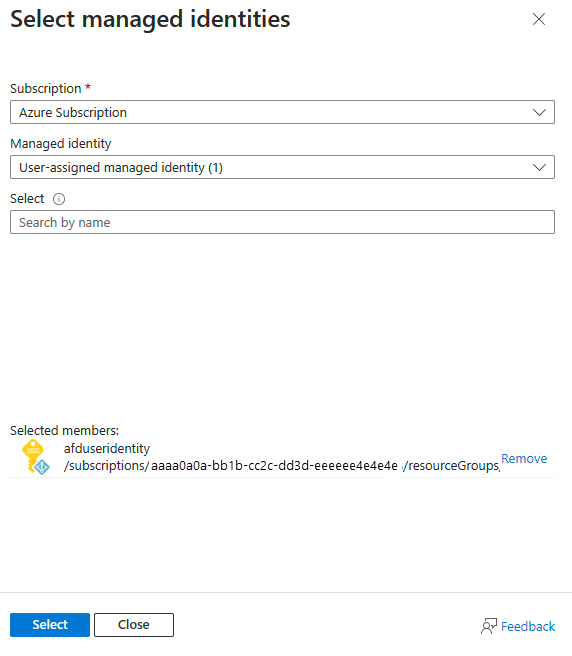

Azure Front Door와 연결된 시스템 할당 또는 사용자 할당 관리 ID를 선택한 다음, 선택을 선택합니다.

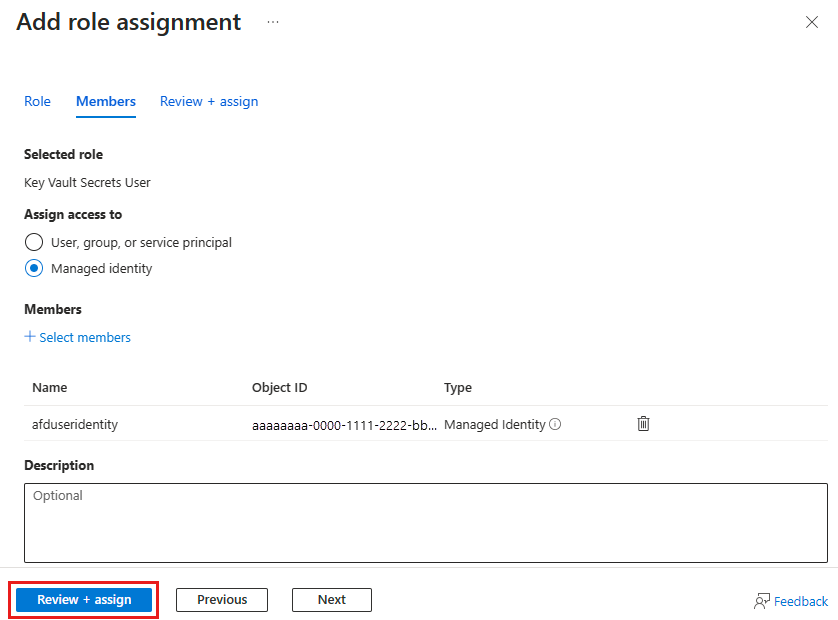

검토 + 할당을 선택하여 역할 할당을 완료합니다.

액세스 정책

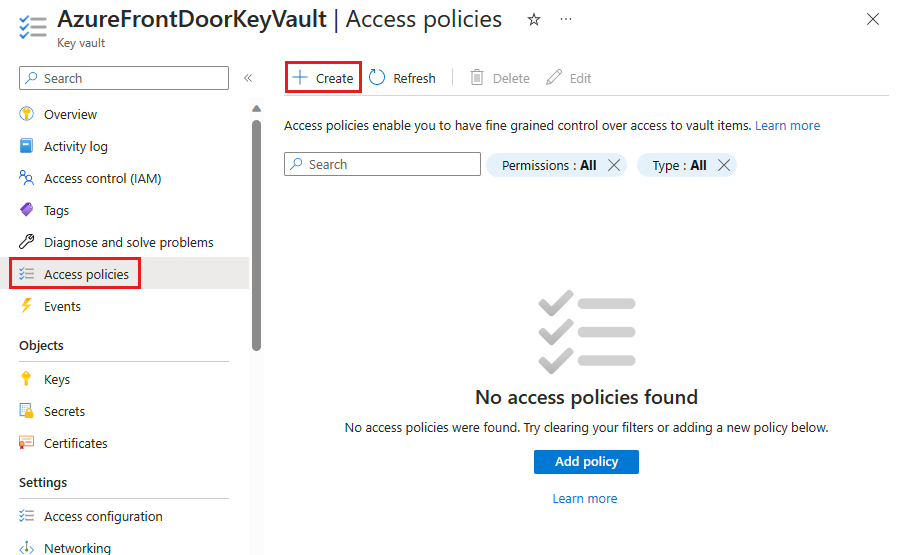

Azure Key Vault로 이동합니다. 설정에서 액세스 정책을 선택한 다음+ 만들기를 선택합니다.

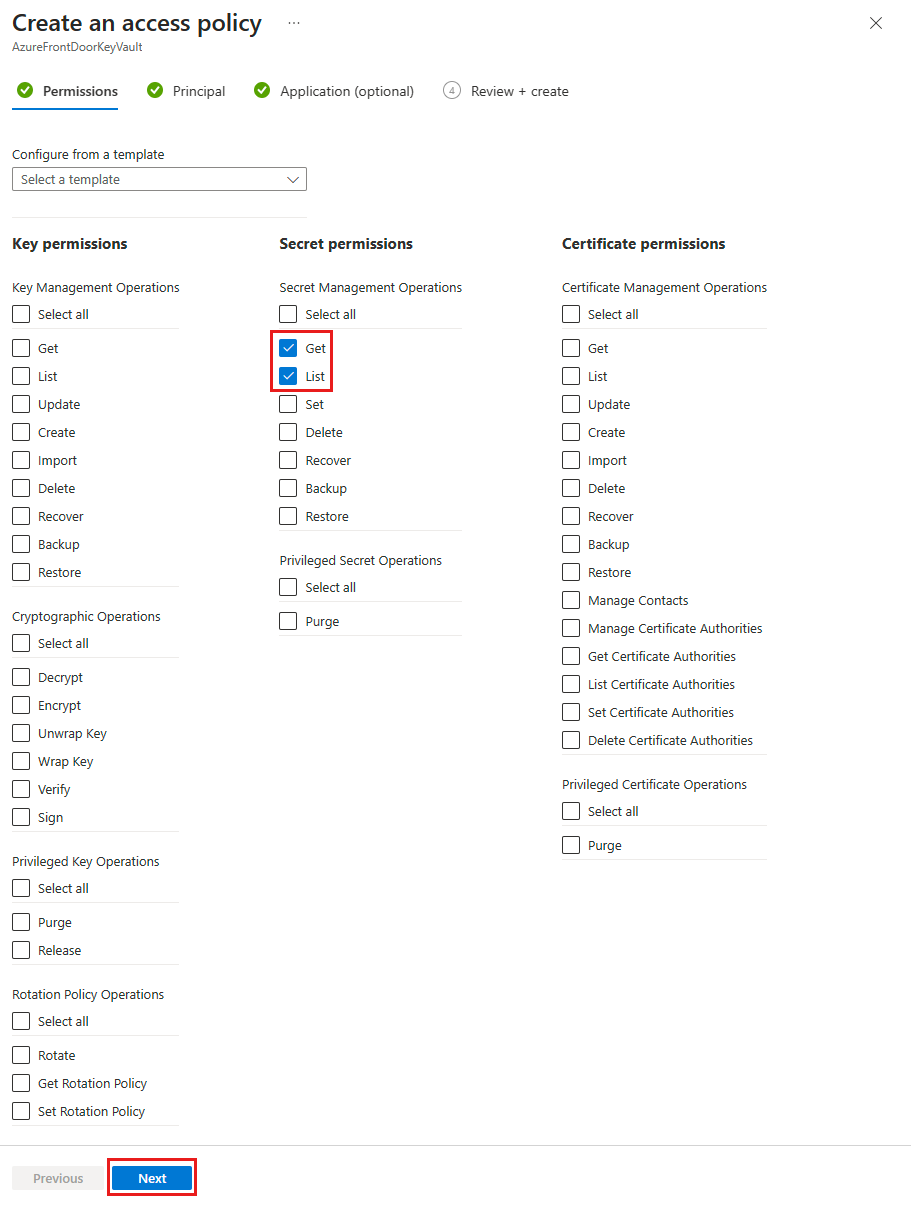

액세스 정책 만들기 페이지에서 사용 권한 탭으로 이동합니다. 비밀 사용 권한에서 목록 및 가져오기를 선택합니다. 그런 다음 다음을 선택하여 주 탭으로 이동합니다.

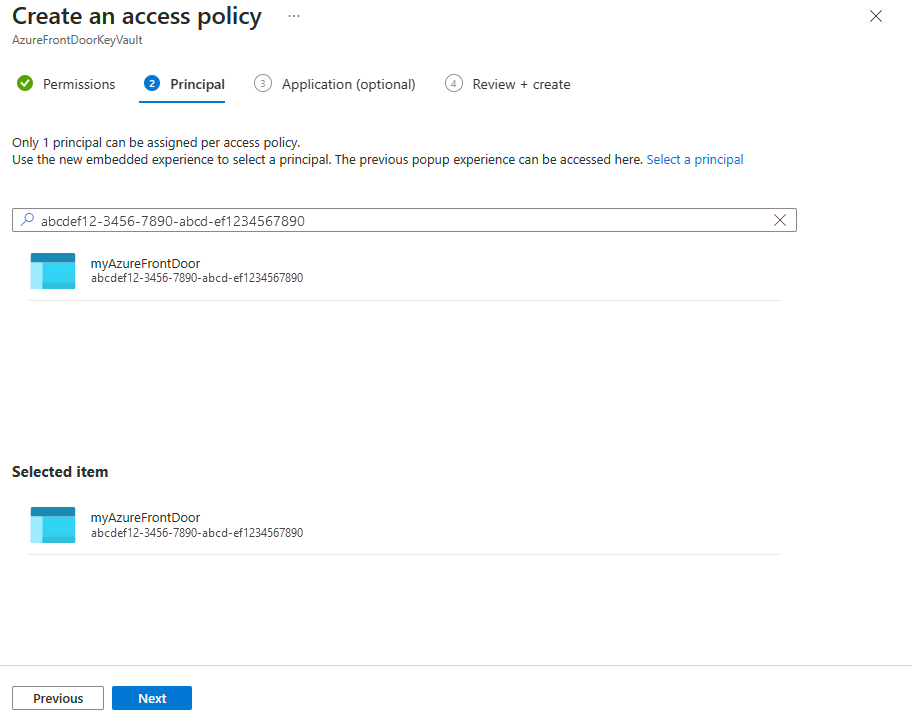

보안 주체 탭에서 시스템 할당 관리 ID의 개체(보안 주체) ID 또는 사용자 할당 관리 ID의 이름을 입력합니다. 그런 다음, 검토 + 생성를 선택합니다. Azure Front Door가 자동으로 선택되면 애플리케이션 탭을 건너뜁습니다.

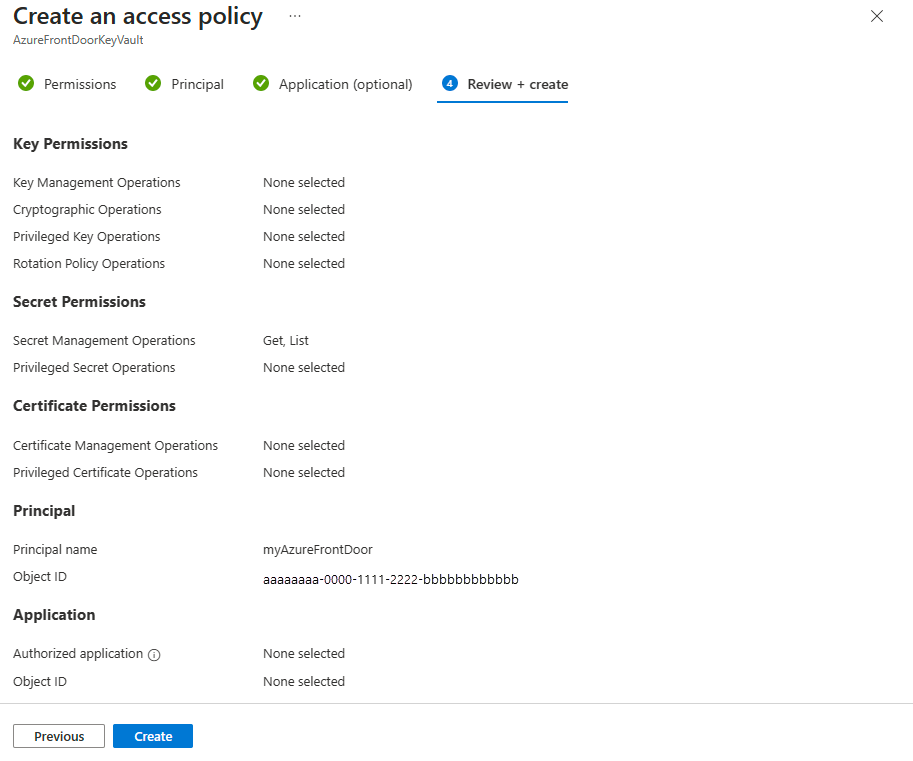

액세스 정책 설정을 검토하고 만들기를 선택하여 액세스 정책을 완료합니다.

액세스 확인

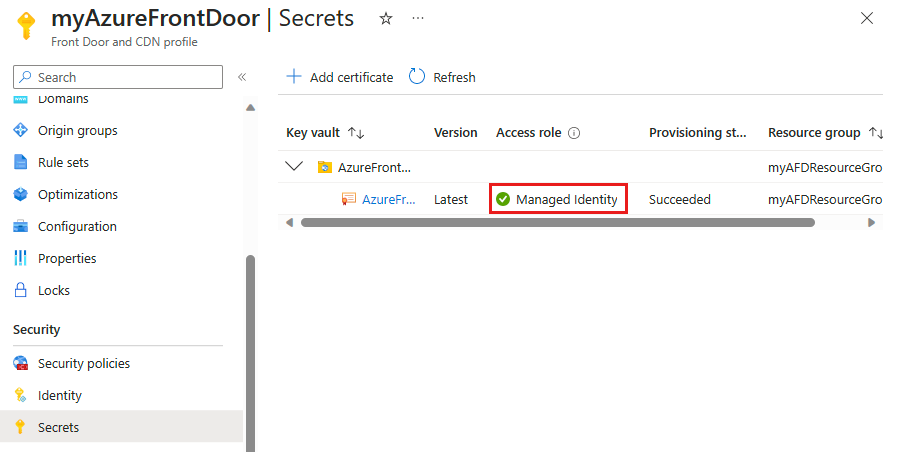

관리 ID를 사용하도록 설정한 Azure Front Door 프로필로 이동하고 보안에서 비밀을 선택합니다.

Front Door에서 사용되는 인증서의 액세스 역할 열 아래에 관리 ID가 표시되는지 확인합니다. 관리 ID를 처음으로 설정하는 경우 Front Door에 인증서를 추가하여 이 열을 확인합니다.

다음 단계

- 엔드투엔드 TLS 암호화에 대해 자세히 알아봅니다.

- Azure Front Door 사용자 지정 도메인에서 HTTPS를 구성하는 방법에 대해 알아봅니다.