자습서: 규칙 엔진을 사용하여 보안 헤더 추가

Important

Azure Front Door(클래식)는 2027년 3월 31일에 사용이 중지됩니다. 서비스가 중단되지 않도록 하려면 2027년 3월까지 Azure Front Door(클래식) 프로필을 Azure Front Door 표준 또는 프리미엄 계층으로 마이그레이션하는 것이 중요합니다. 자세한 내용은 Azure Front Door(클래식) 사용 중지를 참조하세요.

이 자습서에서는 HSTS(HTTP Strict-Transport-Security), X-XSS-Protection, Content-Security-Policy 및 X-Frame-Options와 같은 브라우저 기반 취약성을 방지하기 위해 보안 헤더를 구현하는 방법을 보여 줍니다. 보안 특성은 쿠키를 사용하여 정의할 수도 있습니다.

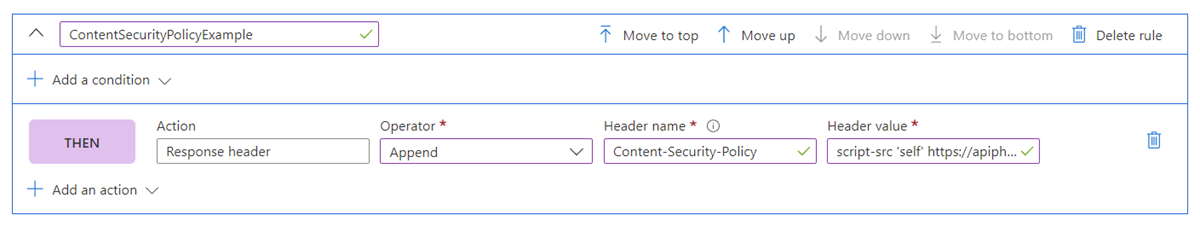

아래 예제에서는 규칙 엔진 구성과 연결된 경로에 정의된 경로와 일치하는 들어오는 모든 요청에 Content-Security-Policy 헤더를 추가하는 방법을 보여 줍니다. 이 시나리오에서는 신뢰할 수 있는 사이트의 https://apiphany.portal.azure-api.net 스크립트만 애플리케이션에서 실행할 수 있습니다.

이 자습서에서는 다음을 수행하는 방법을 배우게 됩니다.

- 규칙 엔진 내에서 콘텐츠 보안 정책을 구성합니다.

필수 구성 요소

- Azure 구독

- Azure Front Door입니다. 이 자습서를 완료하려면 규칙 엔진으로 구성된 Azure Front Door가 있어야 합니다. 자세한 내용은 빠른 시작: Azure Front Door 만들기 및 규칙 엔진 구성을 참조하세요.

Azure Portal에서 콘텐츠 보안 정책 헤더 추가

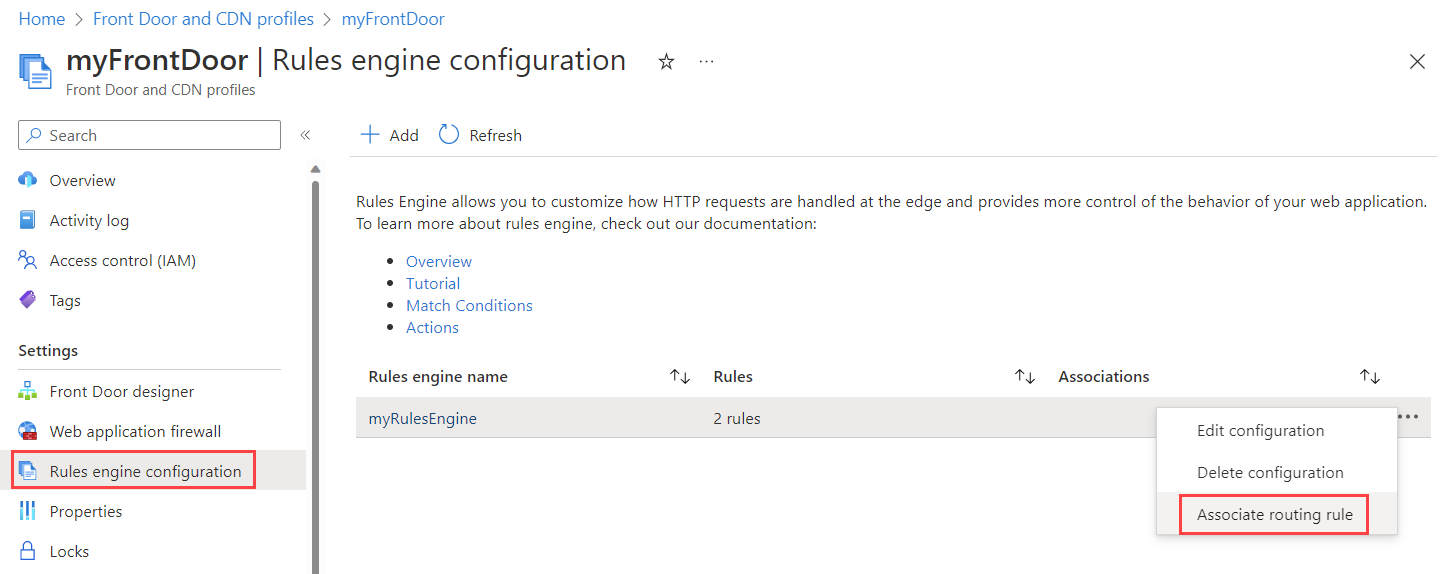

Azure Front Door 리소스에서 설정으로 이동하여 규칙 엔진 구성을 선택합니다. 보안 헤더를 추가할 규칙 엔진을 선택합니다.

규칙 추가를 클릭하여 새 규칙을 만듭니다. 규칙 이름을 지정한 다음 작업>응답 헤더 추가를 선택합니다.

이 경로에 대해 들어오는 모든 요청에 이 헤더를 추가하려면 연산자를 추가 하도록 설정합니다.

헤더 이름인 Content-Security-Policy 를 입력하고 이 헤더의 값을 지정합니다. 이 예제에서는 .를 사용합니다

script-src 'self' https://apiphany.portal.azure-api.net. 저장을 클릭합니다.

참고 항목

헤더 값은 640자로 제한됩니다.

규칙을 추가한 후 규칙 엔진 구성을 선택한 경로의 경로 규칙과 연결합니다. 규칙이 적용되려면 이 단계가 필요합니다.

참고 항목

이 예제에서는 일치 조건이 규칙에 추가되지 않았습니다. 규칙은 경로 규칙에 정의된 경로와 일치하는 들어오는 모든 요청에 적용됩니다. 요청의 하위 집합에 적용하려면 규칙에 특정 일치 조건을 추가합니다.

리소스 정리

이전 단계에서 구성된 보안 헤더 규칙이 더 이상 필요하지 않은 경우 제거할 수 있습니다. 이렇게 하려면 Azure Front Door 리소스의 규칙 엔진으로 이동하여 규칙 삭제를 선택합니다.

다음 단계

Azure Front Door에 대한 웹 애플리케이션 방화벽을 구성하는 방법을 알아보려면 다음 자습서를 진행합니다.