Azure Firewall에 대한 엔터프라이즈 CA 인증서 배포 및 구성

Azure Firewall 프리미엄에는 인증서 인증 체인이 필요한 TLS 검사 기능이 포함되어 있습니다. 프로덕션 배포의 경우 엔터프라이즈 PKI를 사용하여 Azure Firewall 프리미엄에서 사용하는 인증서를 생성해야 합니다. 이 문서를 사용하여 Azure Firewall 프리미엄에 대한 중간 CA 인증서를 만들고 관리합니다.

Azure Firewall 프리미엄에서 사용하는 인증서에 대한 자세한 내용은 Azure Firewall 프리미엄 인증서를 참조하세요.

필수 조건

Azure 구독이 없는 경우 시작하기 전에 체험 계정을 만듭니다.

엔터프라이즈 CA를 사용하여 Azure Firewall 프리미엄에서 사용할 인증서를 생성하려면 다음 리소스가 있어야 합니다.

- Active Directory 포리스트

- 웹 등록을 사용하도록 설정한 Active Directory 인증 서비스 루트 CA

- 프리미엄 계층 방화벽 정책을 사용하는 Azure Firewall 프리미엄

- Azure Key Vault

- Key Vault 액세스 정책에 정의된 인증서 및 암호에 대한 읽기 권한이 있는 관리 ID

새 하위 인증서 템플릿 만들기

인증서 템플릿 콘솔을 열려면 실행

certtmpl.msc합니다.콘솔에서 하위 인증 기관 템플릿을 찾습니다.

하위 인증 기관 템플릿을 마우스 오른쪽 단추로 클릭하고 중복 템플릿을 선택합니다.

새 템플릿의 속성 창에서 호환성 탭으로 이동하여 적절한 호환성 설정을 설정하거나 기본값으로 그대로 둡니다.

일반 탭으로 이동하여 템플릿 표시 이름(예:

My Subordinate CA)을 설정하고 필요한 경우 유효 기간을 조정합니다. 필요에 따라 Active Directory에서 인증서 게시 확인란을 선택합니다.설정 탭에서 필요한 사용자 및 그룹에 읽기 및

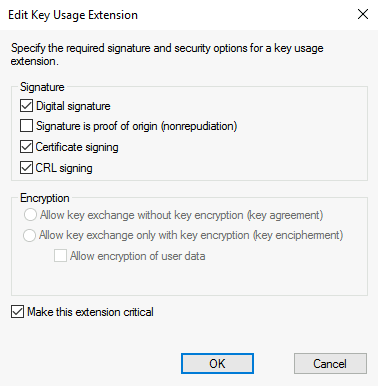

enroll권한이 있는지 확인합니다.확장 탭으로 이동하고, 키 사용을 선택한 다음, 편집을 선택합니다.

- 디지털 서명, 인증서 서명 및 CRL 서명 확인란이 선택되어 있는지 확인합니다.

- 이 확장이 중요하게 만들기 확인란을 선택하고 확인을 선택합니다.

확인을 선택하여 새 인증서 템플릿을 저장합니다.

인증서를 발급하는 데 사용할 수 있도록 새 템플릿이 사용하도록 설정되어 있는지 확인합니다.

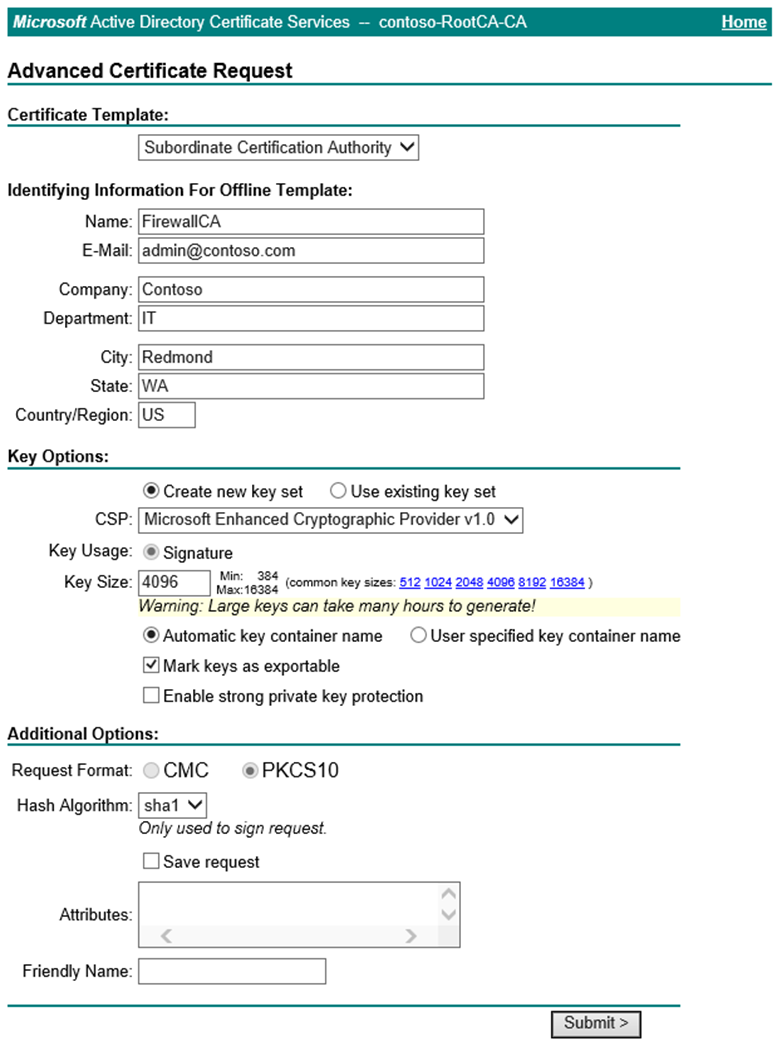

인증서 요청 및 내보내기

- 루트 CA의 웹 등록 사이트(일반적으로

https://<servername>/certsrv)에 액세스하고 인증서 요청을 선택합니다. - 고급 인증서 요청을 선택합니다.

- 이 CA에 요청을 만들어 제출합니다.를 선택합니다.

- 이전 섹션에서 만든 하위 인증 기관 템플릿을 사용하여 양식을 작성합니다.

- 요청을 제출하고 인증서를 설치합니다.

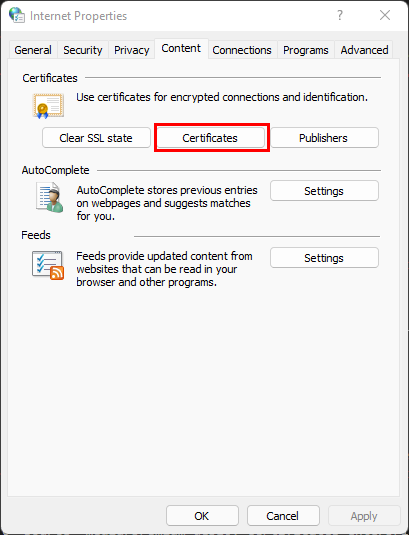

- Internet Explorer를 사용하여 Windows Server에서 이 요청을 수행한다고 가정하고 인터넷 옵션을 엽니다.

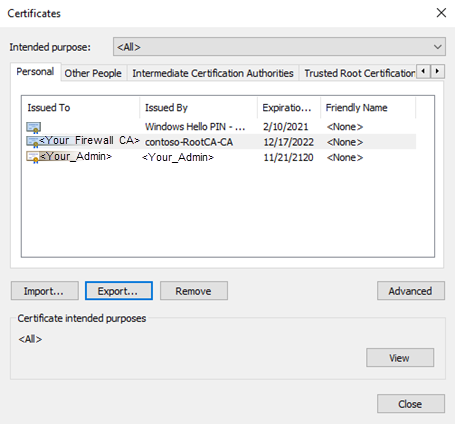

- 콘텐츠 탭으로 이동하여 인증서를 선택합니다.

- 방금 발급한 인증서를 선택하고 내보내기를 선택합니다.

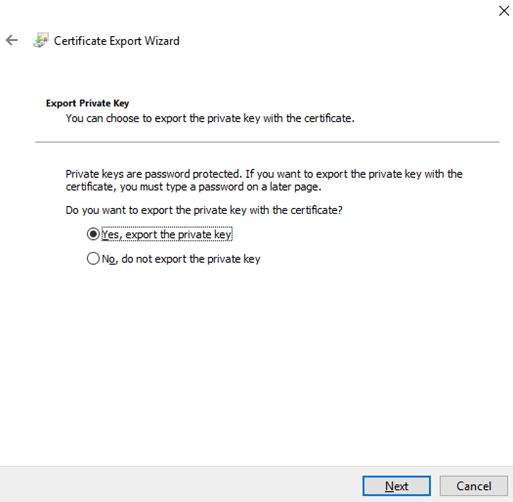

- 다음을 선택하여 마법사를 시작합니다. 예, 프라이빗 키를 내보냅니다.를 선택한 후, 다음을 선택합니다.

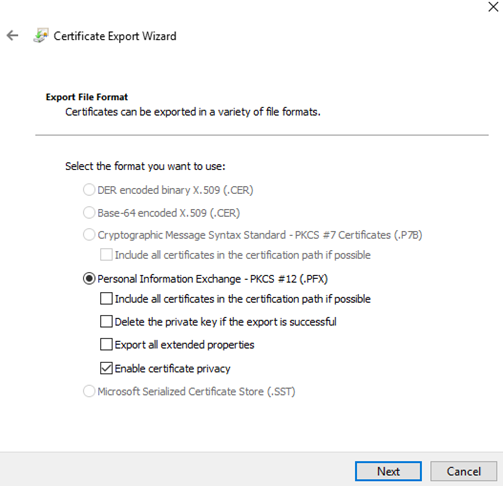

- .pfx 파일 형식이 기본적으로 선택됩니다. 가능하면 인증 경로에 있는 인증서 모두 포함을 선택 취소합니다. 전체 인증서 체인을 내보내는 경우 Azure Firewall로의 가져오기 프로세스가 실패합니다.

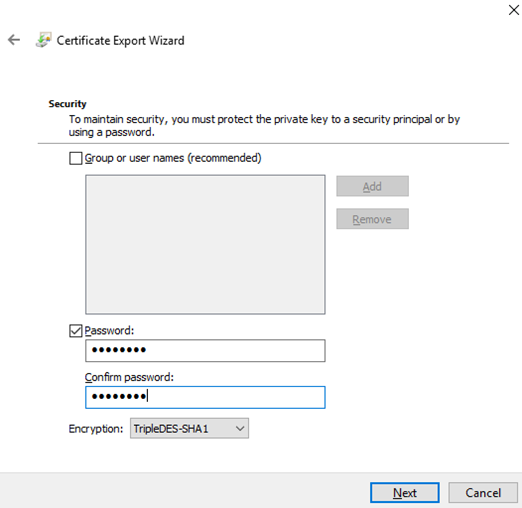

- 키를 보호하기 위해 암호를 할당하고 확인한 후 다음을 선택합니다.

- 파일 이름 및 내보내기 위치를 선택하고 다음을 선택합니다.

- 마침을 선택하고 내보낸 인증서를 안전한 위치로 이동합니다.

방화벽 정책에 인증서 추가

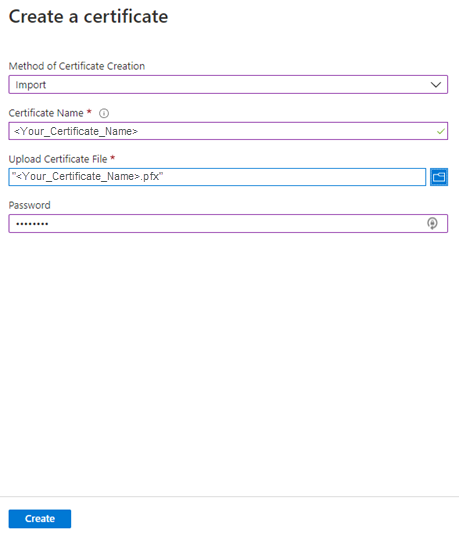

- Azure Portal에서 Key Vault의 인증서 페이지로 이동하고 생성/가져오기를 선택합니다.

- 만들기 방법으로 가져오기를 선택하고, 인증서 이름을 지정한 후, 내보낸 .pfx 파일을 선택하고, 암호를 입력한 다음, 만들기를 선택합니다.

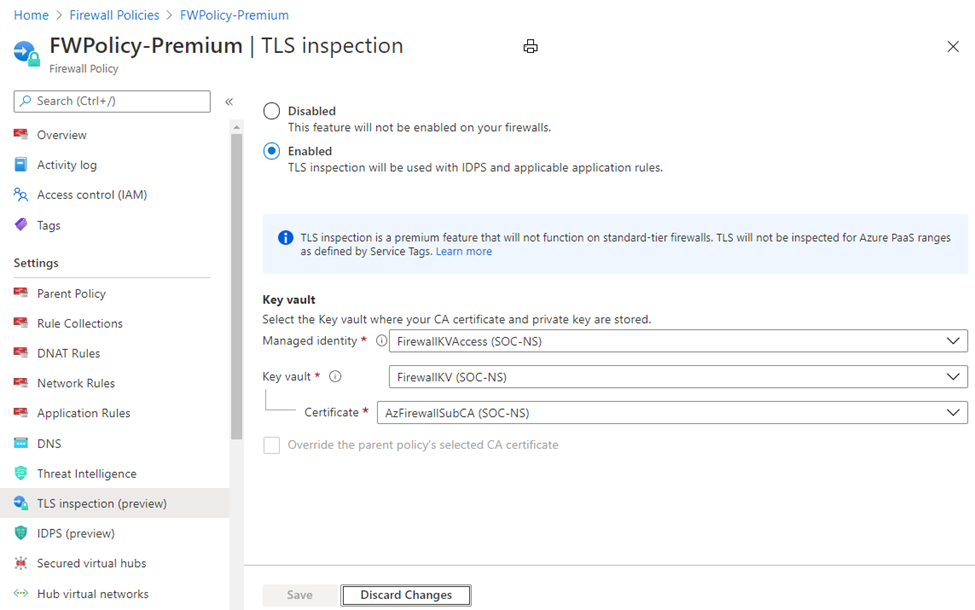

- 방화벽 정책의 TLS 검사 페이지로 이동하고 관리 ID, Key Vault 및 인증서를 선택합니다.

- 저장을 선택합니다.

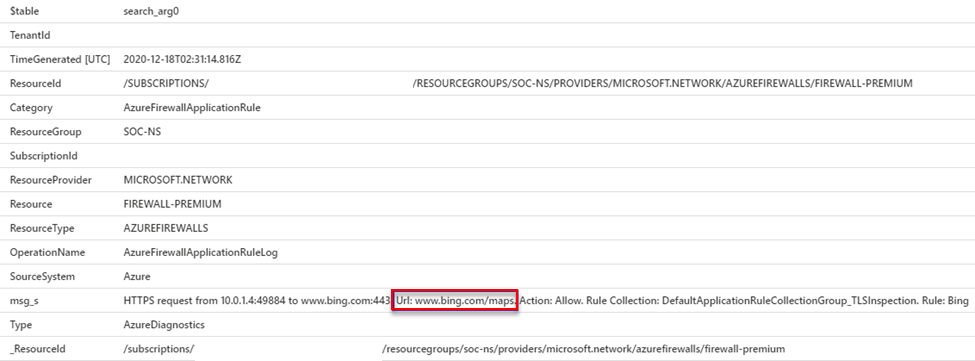

TLS 검사 유효성 검사

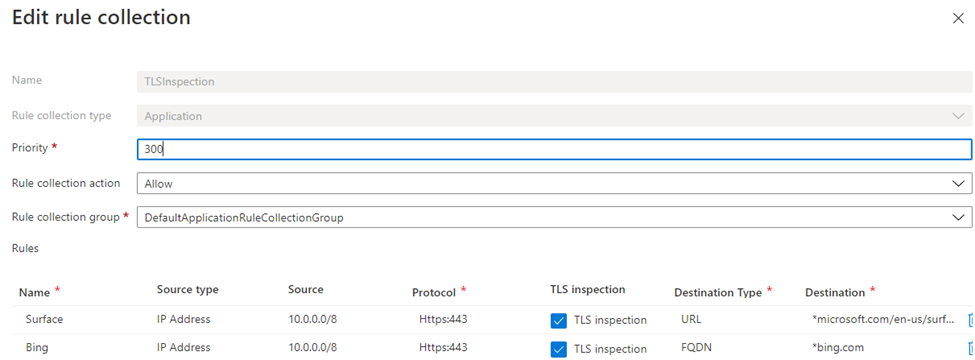

- 대상 URL 또는 선택한 FQDN에 대한 TLS 검사를 사용하여 애플리케이션 규칙을 만듭니다. 예:

*bing.com

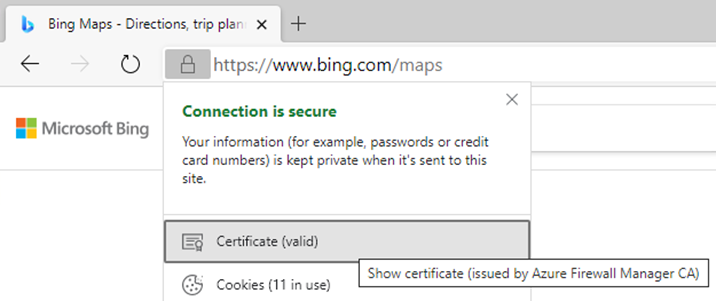

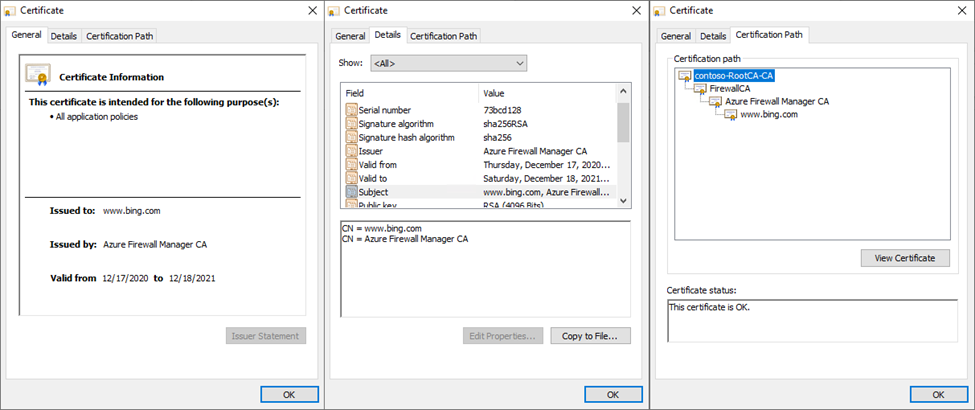

- 규칙의 원본 범위 내에 있는 도메인 조인 머신에서 대상으로 이동하고 브라우저의 주소 표시줄 옆에 있는 잠금 기호를 선택합니다. 인증서는 퍼블릭 CA가 아닌 엔터프라이즈 CA에서 발급된 것으로 표시해야 합니다.

- 인증서 경로를 포함하는 자세한 정보를 표시하려면 인증서를 표시합니다.

- Log Analytics에서 다음 KQL 쿼리를 실행하여 TLS 검사가 적용된 모든 요청을 반환합니다.

결과에는 검사된 트래픽의 전체 URL이 표시됩니다.AzureDiagnostics | where ResourceType == "AZUREFIREWALLS" | where Category == "AzureFirewallApplicationRule" | where msg_s contains "Url:" | sort by TimeGenerated desc