Azure 크레딧 구독에 사용자 추가

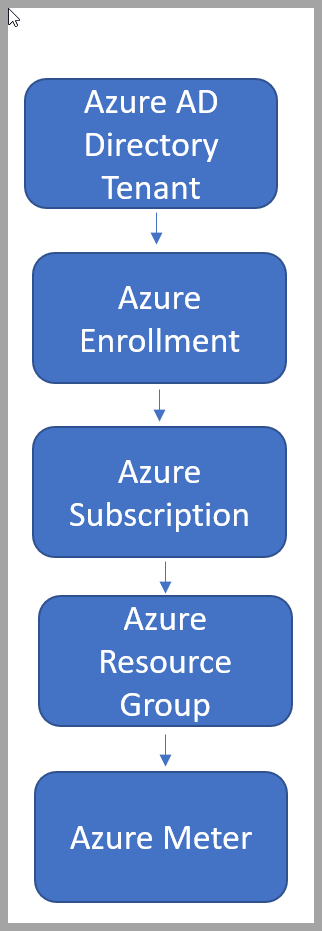

구독 리소스를 관리하고 액세스하려면 디렉터리 내의 사용자여야 합니다. 구독 자체에서 계층 구조는 Microsoft Entra 테넌트에 의해 제어됩니다. Microsoft Entra ID는 계정 이름과 암호를 저장하는 LDAP(경량 디렉터리 프로토콜)입니다.

사용자를 추가하기 전에 비즈니스 계층 구조와 구독 내에서 필요한 액세스 수준을 결정해야 합니다.

사용자를 추가해야 하는 이유는 무엇인가요?

1단계는 구독에 새 사용자를 추가해야 하는지 여부를 결정하는 것입니다. 다음은 새 사용자를 추가해야 하는 이유의 몇 가지 예입니다.

- 프로젝트에서 작업 중이며 보안 모니터링을 위해 IT에 액세스 권한을 부여해야 합니다.

- 조직의 다른 구성원에게 도움이 될 수 있는 새 API 프로토콜 작업

- 모든 리소스 그룹에 액세스할 수 있도록 구독 수준에서 액세스 권한을 부여해야 합니다.

- 비즈니스 수준에서 단일 리소스 그룹은 한 컴퓨터에 로그인해야 하지만 구독에 액세스할 필요는 없습니다.

- 작업 중인 프로젝트에 더 많은 가시성과 투명성을 제공하지만 필요한 경우 작업의 특정 부분을 격리합니다.

- 기여할 사용자 또는 그룹 내에서 컨설턴트 추가

- 다른 사용자와 협업하여 사전 프로덕션을 테스트하고 모니터링하려고 합니다

내 구독 내에서 사용자 및 해당 역할을 어디에 추가하나요?

Microsoft Entra ID 내에서 액세스 관리는 중요한 기능입니다. Azure RBAC(Azure 역할 기반 액세스 제어)는 Azure 리소스에 대한 세밀화된 액세스 관리를 제공하는 권한 부여 시스템입니다.

사용자를 추가해야 한다고 결정한 후에는 사용자를 추가하는 위치와 액세스해야 하는 리소스를 이해해야 합니다. 사용자가 액세스할 수 있는 리소스 세트를 범위라고 합니다.

보안 프로토콜을 사용하도록 설정하기 위해 작업 중인 프로젝트 및 작업을 IT에서 모니터링해야 하는 경우 해당 사용자가 구독 내에서 모든 액세스 권한과 권한을 갖도록 관리 그룹 내에서 관리 역할이 있어야 합니다.

그러나 다른 개발자 또는 동료와 협업하는 경우 리소스 또는 리소스 그룹 수준에서만 액세스해야 할 수 있습니다.

Azure RBAC의 작동 방식과 구독 내에서 Azure RBAC가 제공하는 용도를 더 잘 이해하려면 Azure RBAC 개요를 참조하세요.

Microsoft Entra ID를 사용하여 사용자를 추가하거나 사용자를 삭제하는 방법