기본적으로 비밀 검색 기능 및 새 보드 허브의 개선 사항

보안 개요, 고급 보안 경고 및 활성화를 위한 단일 창의 유리 보기가 출시될 예정이며 GitHub Advanced Security에서 더 많은 파트너 패턴을 추가하여 비밀 검색 기능도 개선했습니다. 이렇게 하면 비밀 검색 기능의 검색 기능이 크게 증가하여 프로젝트에 보다 안전한 환경을 제공합니다.

이 업데이트를 통해 New Boards Hub를 기본 환경으로 만들 수 있습니다. 업데이트된 디자인, 향상된 성능 및 향상된 접근성을 소개합니다. 또한 Boards 내의 두 가지 새로운 기능인 GitHub 끌어오기 요청의 AB# 링크와 보다 안정적인 GitHub 리포지토리 검색을 미리 보고 시간 초과 위험을 제거합니다.

자세한 내용은 릴리스 정보를 확인하세요.

Azure DevOps용 GitHub Advanced Security

Azure Boards

- 기본적으로 새 Boards Hub 켜기

- GitHub 커밋 또는 끌어오기 요청에 대한 링크 추가는 일반적으로 사용할 수 있습니다.

- GitHub 끌어오기 요청의 AB# 링크(미리 보기)

- GitHub 리포지토리 검색 개선에 연결(미리 보기)

Azure Pipelines

Azure DevOps용 GitHub Advanced Security

보안 개요 위험 및 적용 범위 보기

이제 조직 전체의 리포지토리 보기와 조직의 모든 리포지토리에 대한 고급 보안 경고 및 고급 보안 사용 상태를 볼 수 있습니다.

고급 보안에 대한 보안 개요 기능은 조직 설정 > 보안 개요로 이동하여 찾을 수 있습니다. 자세한 내용은 Azure DevOps용 GitHub Advanced Security의 보안 개요를 참조 하세요.

확장된 비밀 검색 검색 세트

비밀 검색을 사용하여 검색할 수 있는 파트너 패턴 집합을 확장하고 있습니다. 이 확장은 새 토큰 형식에 대한 많은 높은 신뢰도 패턴을 제공합니다. 이러한 새로운 패턴에는 GitHub Advanced Security 비밀 검사 파트너 프로그램을 통해 많은 수의 Azure 리소스 공급자 및 기타 SaaS 공급자가 포함됩니다.

GitHub Advanced Security Secret Scanning에서 검색하는 파트너 패턴 유형에 대한 자세한 내용은 Azure DevOps용 GitHub Advanced Security에 대한 비밀 검색 경고를 참조 하세요.

이제 비밀 검사에서 비 공급자 패턴을 검색합니다.

이제 비밀 검색은 다음을 비롯한 많은 비 공급자 패턴을 검색합니다.

- HTTP 인증 헤더

- MongoDB 연결 문자열

- MySQL/Postgres/SQL Server 연결 문자열

- OpenSSH 프라이빗 키

- RSA 프라이빗 키

참고 항목

비 공급자 패턴의 검색은 현재 미리 보기 상태이며 변경될 수 있습니다.

이러한 패턴의 검색은 Azure DevOps의 모든 GitHub Advanced Security 지원 리포지토리에 대해 사용하도록 설정됩니다. 결과 비밀은 "신뢰도"라는 비밀 검색 경고 목록에 있는 별도의 새 필터에 표시됩니다.

GitHub Advanced Security Secret Scanning에서 검색하는 패턴 유형에 대한 자세한 내용은 Azure DevOps용 GitHub Advanced Security에 대한 비밀 검사 경고를 참조 하세요.

Azure Boards

기본적으로 새 Boards Hub 켜기

New Boards Hub의 진행 상황을 따라왔다면 미리 보기가 현재 꽤 오랫동안 활성화되어 있다는 것을 알고 있을 것입니다. 사실, 우리는 공식적으로 2 년 전 뉴 보드 허브의 미리보기 를 발표했다.

오늘, 우리는 우리의 여행의 마지막 단계를 발표하게 되어 기쁩니다. 새 보드 허브를 모든 고객의 기본 환경으로 만드는 프로세스를 시작하고 있습니다. 이것은 두 개의 파도에서 발생하며, 첫 번째는 4 월 중순에 시작됩니다. 각 웨이브에 대한 출시 프로세스는 매일 다른 고객 집합에 점진적으로 출시되기 때문에 몇 주에 걸쳐 있습니다.

자세한 내용은 여기에서 최신 블로그 게시물을 참조하세요.

GitHub 커밋 또는 끌어오기 요청에 대한 링크 추가는 일반적으로 사용할 수 있습니다.

몇 주 동안 미리 보기로 작업 항목을 GitHub에 연결하는 향상된 환경을 발표하게 되어 기쁩니다. 원하는 리포지토리를 검색하여 선택하고 드릴다운하여 특정 끌어오기 요청 또는 커밋을 찾아 연결합니다. 더 이상 여러 창을 변경하고 복사/붙여넣을 필요가 없습니다(여전히 해당 옵션이 있지만).

참고 항목

이 기능은 새 보드 허브 미리 보기에서만 사용할 수 있습니다.

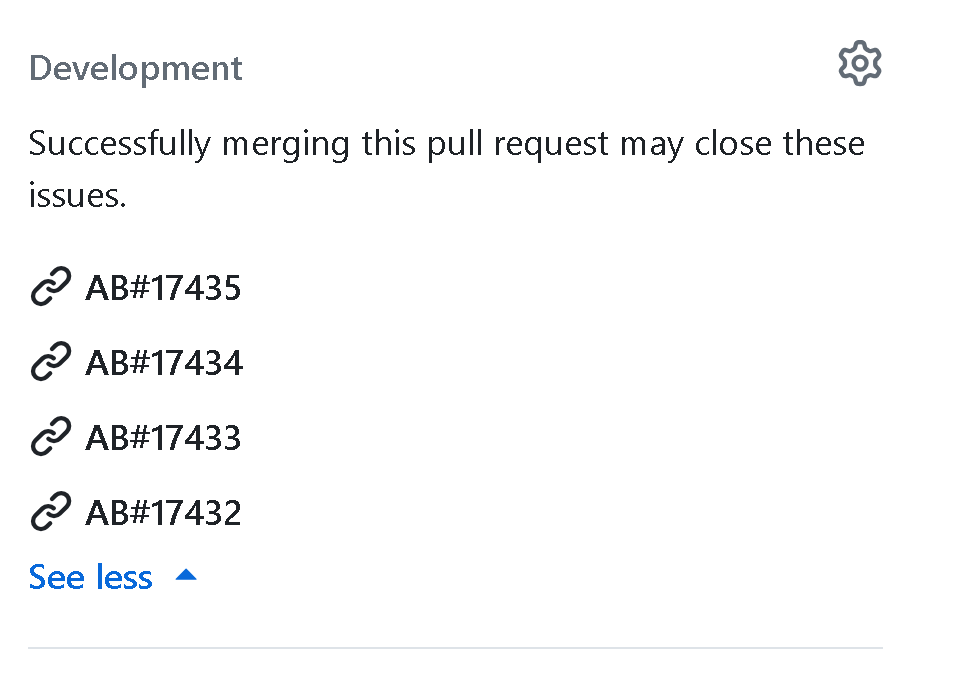

GitHub 끌어오기 요청의 AB# 링크(미리 보기)

Azure Boards + GitHub 통합에 대한 지속적인 개선 사항의 일환으로 AB# 링크를 사용하여 환경을 개선하는 기능을 미리 보고 있습니다. 이 업데이트를 사용하면 이제 AB# 링크가 GitHub 끌어오기 요청의 개발 섹션에 직접 표시됩니다. 즉, 설명이나 설명을 탐색할 필요 없이 연결된 작업 항목을 볼 수 있으므로 해당 AB# 링크에 더 쉽게 액세스할 수 있습니다.

이러한 링크는 끌어오기 요청 설명에서 AB#을 사용하는 경우에만 사용할 수 있습니다. 작업 항목의 끌어오기 요청에서 직접 연결하면 표시되지 않습니다. 설명에서 AB# 링크를 제거하면 개발 컨트롤에서도 제거됩니다.

미리 보기에 참여하려면 이메일을 통해 직접 문의하세요. GitHub 조직 이름(github.com/{조직 이름})을 포함해야 합니다.

GitHub 리포지토리 검색 개선에 연결(미리 보기)

이전에는 수천 개의 리포지토리를 사용하여 Azure DevOps 프로젝트를 GitHub 조직에 연결하는 것이 어려웠습니다. GitHub 리포지토리가 많은 고객은 시간 제한 오류 또는 긴 대기 시간이 발생할 수 있습니다. 오늘 대규모 GitHub 조직의 차단을 해제하는 미리 보기를 발표합니다. 이제 시간 제한 문제의 위험 없이 수천 개의 리포지토리에서 검색하고 선택할 수 있습니다.

요청 시 이 기능을 사용할 수 있게 되어 기쁩니다. 관심이 있는 경우 Azure DevOps 조직 이름(dev.azure.com/{organization})을 보내주세요.

Azure Pipelines

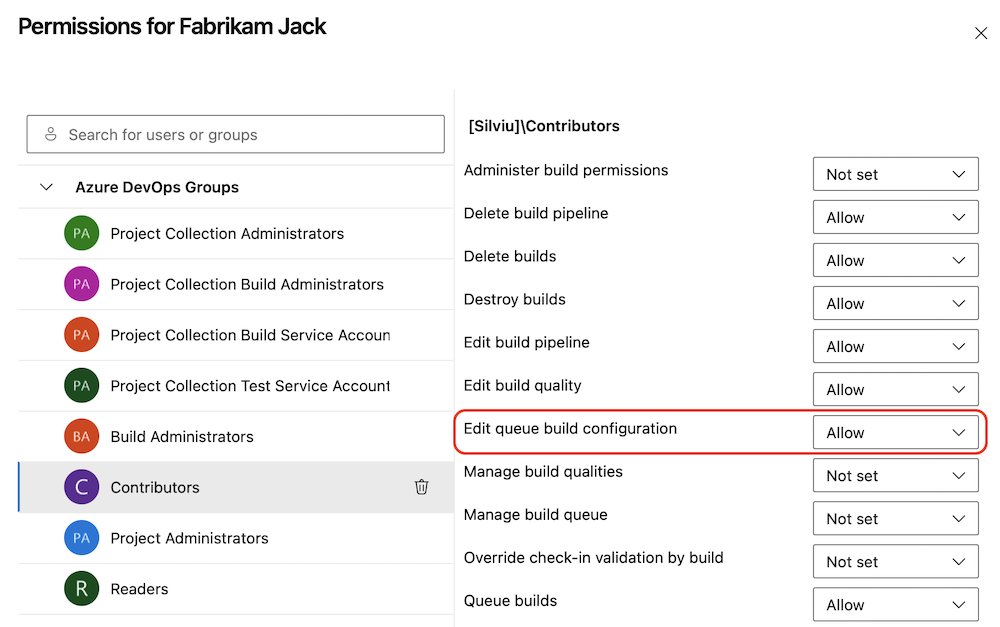

큐 빌드 구성 권한 편집

파이프라인의 보안 상태를 개선하는 데 도움이 되도록 큐 시간 및 자유 텍스트 런타임 매개 변수에 설정된 변수 값을 정의할 수 있는 사용자를 제어하는 큐 빌드 구성 편집이라는 새 파이프라인 권한을 추가합니다.

큐 시간 및 매개 변수에 설정된 변수를 사용하면 구성 가능한 YAML 파이프라인을 작성할 수 있습니다. 아쉽게도 사용자 입력이 실행될 가능성도 있습니다. 새 권한은 이러한 위험을 완화합니다.

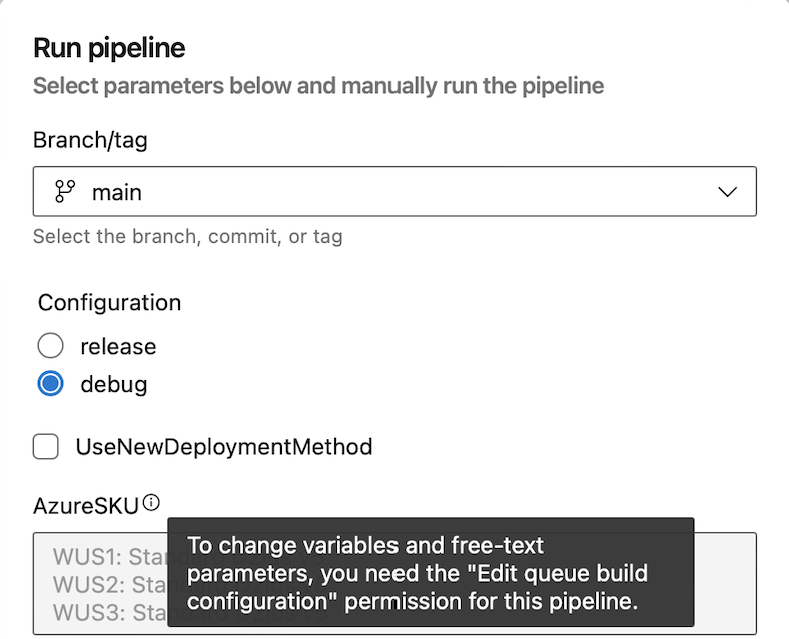

큐 빌드 권한만 있는 사용자는 미리 정의된 값 집합이 있는 런타임 매개 변수의 값을 큐에 대기하고 편집할 수 있습니다. 즉, 형식 booleannumber 의 매개 변수에 대한 값을 선택하거나 values 속성이 설정된 값을 선택할 수 있습니다.

예를 들어 매개 변수에 자유 텍스트가 포함될 수 있는 경우 형식object은 편집 큐 빌드 구성 권한이 있는 사용자만 설정할 수 있습니다.

다음 매개 변수가 정의된 파이프라인을 고려합니다.

parameters:

- name: Configuration

type: string

values:

- release

- debug

default: debug

- name: UseNewDeploymentMethod

type: boolean

default: false

- name: AzureSKU

type: object

default:

WUS1: Standard D2lds v5

WUS2: Standard D2lds v5

WUS3: Standard D2lds v5

실행을 큐에 대기하는 사용자에게 큐 빌드 권한만 있는 경우 파이프라인을 큐에 대기하는 경우 해당 값과 UseNewDeploymentMethod 매개 변수만 지정할 Configuration 수 있습니다. 매개 변수의 값을 AzureSKU 지정할 수 없습니다.

큐 시간에 설정 가능으로 표시된 변수를 변경하려면 큐 빌드 구성 권한 편집도 필요합니다. 그렇지 않으면 변수 값을 변경할 수 없습니다.

새 권한이 일상적인 워크로드를 방해하지 않도록 하기 위해 큐 빌드 권한이 있는 모든 사용자는 큐 빌드 구성 편집 권한을 받습니다. 나중에 필요에 따라 이 권한을 제거할 수 있습니다.

TFX는 태스크가 수명 종료 노드 실행기를 사용하고 있는지 여부를 확인합니다.

태스크 작성자는 TFX를 사용하여 확장을 게시합니다. TFX는 다른 노드 실행기 버전에서 유효성 검사를 수행하도록 업데이트되었습니다.

EOL(수명 종료) 노드 실행기 버전(노드 16까지 포함)을 사용하는 작업이 포함된 확장에는 다음 경고가 표시됩니다.

Task < TaskName > 은 수명이 종료되고 나중에 제거되는 작업 실행기에서 종속됩니다. 작성자는 노드 업그레이드 지침을 검토해야 합니다. https://aka.ms/node-runner-guidance

다음 단계

참고 항목

이러한 기능은 향후 2~3주 동안 출시될 예정입니다.

Azure DevOps로 이동하여 살펴보세요.

피드백을 제공하는 방법

이러한 기능에 대해 어떻게 생각하는지 듣고 싶습니다. 도움말 메뉴를 사용하여 문제를 보고하거나 제안을 제공합니다.

Stack Overflow에서 커뮤니티에서 조언과 질문에 답변할 수도 있습니다.

감사합니다,

댄 헬렘