이제 Azure DevOps에 대한 GitHub 고급 보안 및 관리 ID 및 서비스 주체 지원을 일반 공급

이제 Azure DevOps에 대한 GitHub 고급 보안 및 관리 ID 및 서비스 주체 지원이 일반 공급된다는 사실을 발표하게 되어 기쁩니다.

GitHub Advanced Security에서는 CodeQL 초기화 작업에 사용자가 제공한 모든 입력을 포함하도록 코드 검색도 개선했습니다. 또한 Swift를 포함하도록 CodeQL 지원을 확장했습니다.

Boards에서는 비공개 미리 보기로 팀 자동화 규칙을 릴리스합니다. 이제 각 백로그 수준을 구성하여 자식의 상태에 따라 작업 항목의 열기 및 닫기/해결을 자동화할 수 있습니다. 프라이빗 미리 보기에 등록하려는 경우 릴리스 정보를 확인하세요.

이러한 기능에 대해 알아보려면 아래 기능 목록으로 이동하세요.

일반

- 이제 GA(일반 공급)에서 Azure DevOps에 대한 관리 ID 및 서비스 주체 지원

- Microsoft Identity OAuth 위임 흐름 앱에 사용할 수 있는 새 Azure DevOps 범위

Azure DevOps용 GitHub Advanced Security

- CodeQL(코드 검색) 사용자 입력 작업 및 변수에 대한 변경 내용

- 코드 검색을 설정하는 데 게시 작업이 더 이상 필요하지 않습니다.

- 이제 CodeQL 코드 검색에서 Swift를 지원합니다.

Azure Boards

Azure Pipelines

일반

이제 GA(일반 공급)에서 Azure DevOps에 대한 관리 ID 및 서비스 주체 지원

Azure DevOps에서 Microsoft Entra ID 관리 ID 및 서비스 주체에 대한 지원이 이제 GA(일반 공급)에 도달했습니다.

오늘날 많은 애플리케이션 통합 시나리오는 PAT(Personal Access Token)를 사용하여 Azure DevOps와 통합합니다. 간단하게 사용할 수 있지만 PAT는 쉽게 유출될 수 있으므로 악의적인 행위자가 강력한 사용자로 인증할 수 있습니다. 원치 않는 액세스를 방지하기 위해 PAT는 정기적인 자격 증명 회전을 통해 시간이 많이 걸리는 유지 관리가 필요한 경우가 많습니다.

이제 애플리케이션이 관리 ID 및 서비스 주체를 대신 사용하여 REST API 및 클라이언트 라이브러리를 통해 Azure DevOps와 통합되도록 설정할 수 있습니다. 요청이 많은 이 기능은 Azure DevOps 고객에게 PAT에 대한 보다 안전한 대안을 제공합니다. 관리 ID는 자격 증명을 전혀 관리할 필요 없이 Azure 리소스에서 실행되는 애플리케이션에서 Azure AD 토큰을 가져올 수 있는 기능을 제공합니다.

관리 ID 및 서비스 주체는 일반 사용자와 마찬가지로 Azure DevOps에서 설치하고 특정 자산(프로젝트, 리포지토리, 파이프라인)에 대한 권한을 부여할 수 있습니다. 이렇게 하면 관리 ID 또는 서비스 주체를 사용하는 애플리케이션이 PAT처럼 사용자를 대신하여 Azure DevOps에 연결하고 사용자를 대신하여 작업을 수행할 수 있습니다. 이제 Teams는 인증을 위한 토큰을 제공하기 위해 한 개인에게 의존하는 대신 서비스를 전체적으로 더 잘 관리할 수 있습니다. 공개 블로그 게시물 발표 및 기능 설명서에서 GA 릴리스에 대해 자세히 알아보세요.

Microsoft Identity OAuth 위임 흐름 앱에 사용할 수 있는 새 Azure DevOps 범위

Microsoft Identity 플랫폼에 위임된 OAuth 앱에 대한 새로운 Azure DevOps 범위를 추가했으며, 구어체로는 Microsoft Entra ID OAuth 앱이라고도 합니다. 이러한 새로운 범위를 통해 앱 개발자는 앱 업무를 수행하기 위해 사용자에게 요청하려는 사용 권한을 구체적으로 발표할 수 있습니다. 이 높은 요청 기능을 사용하면 앱 개발자가 앱에 필요한 권한만 사용자에게 요청할 수 있습니다.

이전에는 user_impersonation 앱 개발자가 선택할 수 있는 유일한 범위였습니다. 이 범위는 앱이 모든 Azure DevOps API에 대한 모든 권한을 부여합니다. 즉, 사용자가 속한 모든 조직에서 사용자가 수행할 수 있는 모든 작업을 수행할 수 있습니다. 이제 더 세부적인 범위를 사용할 수 있으므로 앱이 요청된 범위에서 액세스 권한을 부여한 API만 요청하고 액세스할 수 있도록 쉽게 휴식을 취할 수 있습니다.

공개 블로그 게시물 공지 및 기능 설명서에서 이러한 새로운 범위에 대해 자세히 알아보세요.

Azure DevOps용 GitHub Advanced Security

CodeQL(코드 검색) 사용자 입력 작업 및 변수에 대한 변경 내용

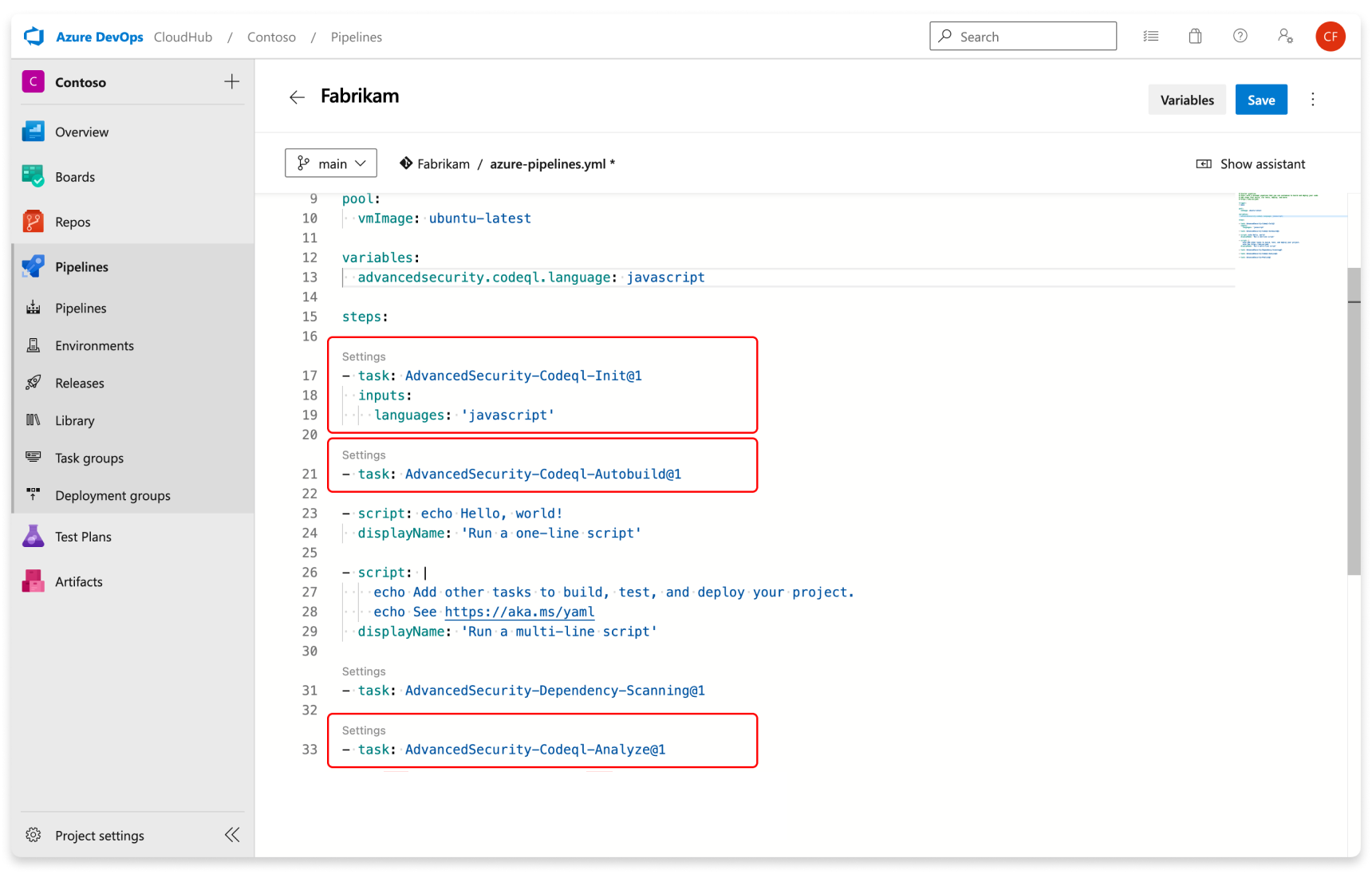

이제 모든 사용자 제공 입력이 CodeQL 'AdvancedSecurity-Codeql-Init@1'을 사용하여 코드 분석에 사용되는 CodeQL 분석 환경을 구성하는 CodeQL 초기화 태스크에 지정됩니다. Azure DevOps용 GitHub 고급 보안 구성에 대한 자세한 내용은 Azure DevOps용 GitHub 고급 보안 구성 설명서를 참조하세요.

또한 사용자 입력은 변수로 설정된 값보다 우선합니다. 예를 들어, 언어 변수를 CodeQL 초기화 단계 중에 언어를 advancedsecurity.codeql.language: Java 입력 Language: cpp, 으로 지정하면 해당 cpp 언어에 대한 변수 Java 가 재정의됩니다. 입력이 정확하게 구성되었는지 확인하세요.

코드 검색을 설정하는 데 게시 작업이 더 이상 필요하지 않습니다.

이전에는 코드 검사를 구성할 때 YAML 파이프라인 또는 클래식 파이프라인에 게시 작업(AdvancedSecurity-Publish@1)을 포함해야 했습니다. 이 업데이트를 사용하면 게시 작업이 필요하지 않으며, 이제 결과가 분석 작업(AdvancedSecurity-Codeql-Analyze@1) 내의 고급 보안 서비스에 직접 게시됩니다.

다음은 코드 검색에 필요한 작업입니다.

자세한 내용은 코드 검색 설정 설명서를 참조하세요.

이제 CodeQL 코드 검색에서 Swift를 지원합니다.

Swift를 포함하도록 CodeQL 코드 검사에 대한 지원을 확장하고 있습니다. 즉, Apple 플랫폼용 Swift 라이브러리 및 애플리케이션에서 작업하는 개발자는 이제 최고 수준의 코드 보안 분석을 활용할 수 있습니다. 현재 기능에는 경로 주입, 위험한 웹 보기 페치, 다양한 암호화 오용 및 필터링되지 않은 사용자 데이터의 다른 형태의 안전하지 않은 처리 또는 처리와 같은 문제 검색이 포함됩니다.

Swift는 이제 C/C++, Java/Kotlin, JavaScript/TypeScript, Python, Ruby, C# 및 Go를 포함하는 지원되는 프로그래밍 언어의 명단에 포함됩니다. 이러한 언어를 사용하면 가양성의 낮은 비율을 유지하고 높은 정밀도를 유지하면서 코드에 대해 거의 400개의 포괄적인 검사를 수행할 수 있습니다.

리포지토리에 대한 Azure DevOps용 GitHub 고급 보안 구성에 대한 자세한 내용은 Azure DevOps용 GitHub 고급 보안 구성 설명서를 참조하세요.

Azure Boards

팀 자동화 규칙(프라이빗 미리 보기)

Important

2023년 11월 9일 현재 새 조직을 비공개 미리 보기로 전환하지 않습니다. 몇 가지 사소한 버그만 해결하여 좋은 피드백을 받았습니다. 이러한 버그에 대해 작업 중이며 다음 몇 번의 스프린트에서 모든 사용자에게 이 기능을 릴리스할 예정입니다.

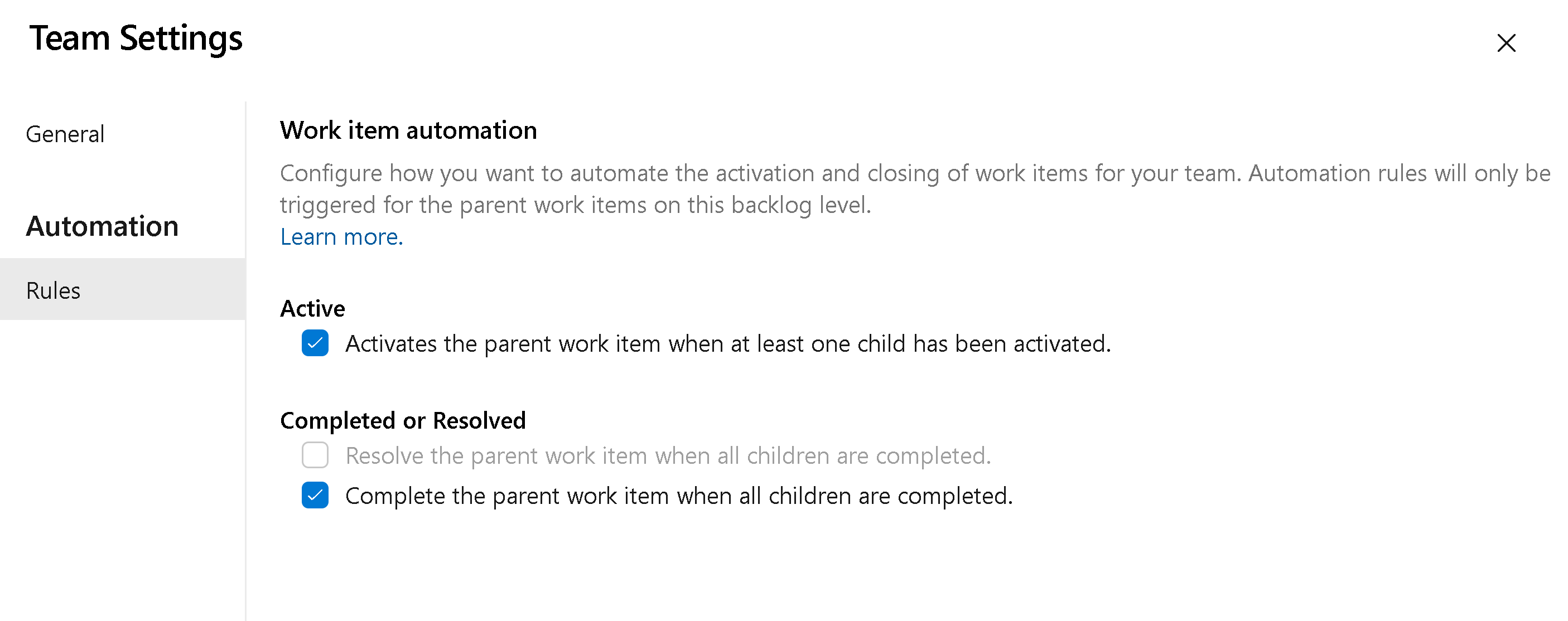

이제 각 백로그 수준을 구성하여 자식의 상태에 따라 작업 항목의 열기 및 닫기/해결을 자동화할 수 있습니다. 해결하려는 두 가지 주요 시나리오가 있습니다.

단일 자식 항목이 활성화되면 부모를 활성화합니다.

모든 자식 항목이 닫히면 부모를 닫거나 해결합니다.

이러한 설정을 사용하도록 설정하려면 팀에 대한 백로그 수준 구성을 클릭합니다. 그런 다음, 자동화 > 규칙 탭으로 이동하여 백로그에 적용할 수 있는 두 가지 규칙을 확인합니다. 각 백로그 수준(요구 사항, 기능, 에픽)은 팀이 작업하려는 방식에 맞게 구성할 수 있습니다.

예를 들어 자식 작업이 활성으로 설정된 경우 부모 사용자 스토리를 활성화합니다. 그런 다음 모든 작업이 완료되면 사용자 스토리를 닫힘으로 설정합니다.

프라이빗 미리 보기에 등록하려는 경우 조직 이름(dev.azure.com/{조직 이름})이 포함된 전자 메일을 보내주세요. 조직 수를 미리 보기로 제한할 것임을 이해하세요. 우리의 희망은 피드백을 제공하고 2-3 스프린트 내의 모든 사람에게 릴리스하는 몇 가지 조직을 얻는 것입니다.

이 기능은 이 개발자 커뮤니티 제안 티켓에 따라 우선 순위가 지정되었습니다.

참고 항목

이 기능은 New Boards Hubs 미리 보기에서만 사용할 수 있습니다.

Azure Pipelines

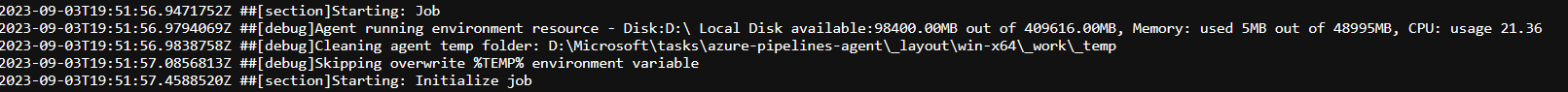

이제 파이프라인 로그에 리소스 사용률이 포함됩니다.

이제 Azure 파이프라인 로그는 메모리, CPU 사용량 및 사용 가능한 디스크 공간과 같은 리소스 사용률 메트릭을 캡처할 수 있습니다. 로그에는 파이프라인 에이전트에서 사용하는 리소스와 작업에서 실행되는 작업을 포함한 자식 프로세스도 포함됩니다.

파이프라인 작업이 리소스 제약 조건이 발생할 수 있다고 의심되는 경우 자세한 정보 표시 로그를 사용하여 파이프라인 로그에 리소스 사용률 정보를 삽입할 수 있습니다. 이는 호스팅 모델과는 별개로 모든 에이전트에서 작동합니다.

이제 Azure Pipelines 에이전트가 Alpine Linux를 지원합니다.

파이프라인 에이전트 v3.227은 이제 Alpine Linux 버전 3.13 이상을 지원합니다. Alpine Linux는 컨테이너(기본) 이미지에 널리 사용됩니다. 릴리스 페이지에서 에이전트를 찾을 수 있습니다 . 에이전트의 Alpine Linux 버전에는 접두사가 vsts-agent-linux-musl 있습니다(예: .). vsts-agent-linux-musl-x64-3.227.1.tar.gz

다음 단계

참고 항목

이러한 기능은 향후 2~3주 동안 출시될 예정입니다.

Azure DevOps로 이동하여 살펴보세요.

피드백을 제공하는 방법

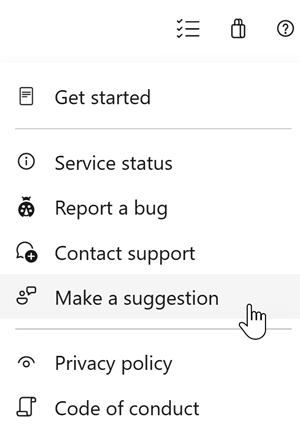

이러한 기능에 대해 어떻게 생각하는지 듣고 싶습니다. 도움말 메뉴를 사용하여 문제를 보고하거나 제안을 제공합니다.

Stack Overflow에서 커뮤니티에서 조언과 질문에 답변할 수도 있습니다.

감사합니다,

라제쉬 라마푸르티