파이프라인 보안을 강화하기 위한 개선 사항

이 업데이트를 통해 Azure DevOps의 보안을 강화하기 위한 개선 사항이 포함됩니다. 이제 Azure Container Registry에 대한 Docker 레지스트리 서비스 연결을 만들 때 시스템 할당 관리 ID를 사용할 수 있습니다. 또한 YAML 파이프라인 내에서 리소스 사용을 지정할 수 있도록 에이전트 풀에 대한 액세스 관리가 향상되었습니다. 마지막으로, 포크된 공용 GitHub 리포지토리에 대한 GitHub 액세스 토큰을 읽기 전용 범위로 제한하고 있습니다.

자세한 내용은 릴리스 정보를 확인하세요.

Azure Boards

Azure Pipelines

- Container Registry 서비스 연결은 이제 Azure 관리 ID 사용할 수 있습니다.

- 파이프라인 권한과 관련된 감사 로그 이벤트

- 조직에서 YAML 파이프라인만 사용하는지

- 파이프라인 일반 설정을 업데이트하기 위해 필요한 새 PAT 스코프

- 에이전트 풀 대한 세분화된 액세스 관리

- 보호된 리소스에 대한 모든 파이프라인 액세스 권한 부여 방지

- 포크된 GitHub 리포지토리의 끌어오기 요청을 빌드할 때 보안이 강화되었습니다.

- Macos-latest 레이블은 macos-12 이미지 가리킵니다.

- Ubuntu-latest 레이블은 ubuntu-22.04 이미지를 가리킵니다.

Azure Boards

메모 링크 복사

이제 링크 복사 작업을 사용하여 특정 작업 항목 주석에 대한 링크를 복사할 수 있습니다. 그런 다음 해당 링크를 다른 작업 항목 주석 또는 설명에 붙여넣을 수 있습니다. 클릭하면 작업 항목이 열리고 메모가 강조 표시됩니다.

로 사용합니다.

로 사용합니다.

이 기능은 커뮤니티 제안 티켓 에 따른의 우선 순위로 지정되었습니다.

메모

이 기능은 New Boards Hubs 미리 보기만 사용할 수 있습니다.

Azure Pipelines

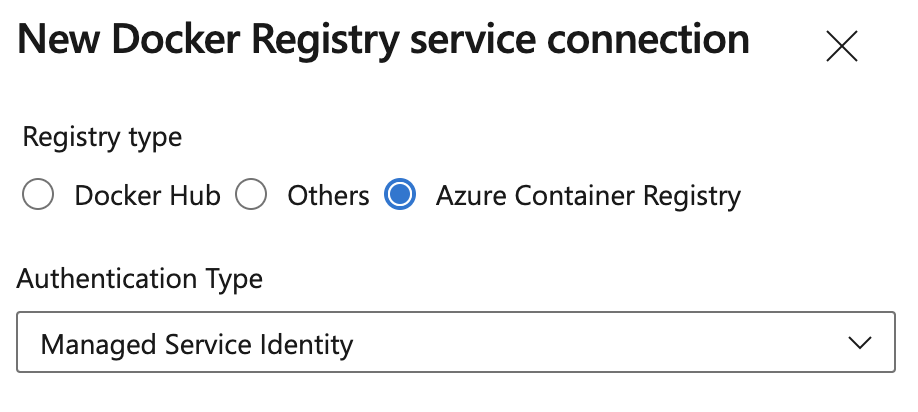

이제 Container Registry 서비스 연결에서 Azure 관리 ID를 사용할 수 있습니다.

Azure Container Registry에 대한 Docker 레지스트리 서비스 연결을 만들 때 시스템 할당 관리 ID를 사용할 수 있습니다. 이렇게 하면 자체 호스팅 Azure Pipelines 에이전트와 연결된 관리 ID를 사용하여 Azure Container Registry에 액세스할 수 있으므로 자격 증명을 관리할 필요가 없습니다.

승인 변경을 위한 새 Docker 레지스트리 서비스 연결

메모

Azure Container Registry에 액세스하는 데 사용되는 관리 ID에는 적절한 AZURE RBAC(역할 기반 액세스 제어) 할당(예: AcrPull 또는 AcrPush 역할)이 필요합니다.

파이프라인 권한과 관련된 감사 로그 이벤트

서비스 연결과 같은 보호된 리소스의 파이프라인 권한을 제한하는 경우 연결된 감사 이벤트 로그는 이제 리소스가 프로젝트에 대한 권한 없는 성공적으로

승인 변경에 대한 파이프라인 사용 권한

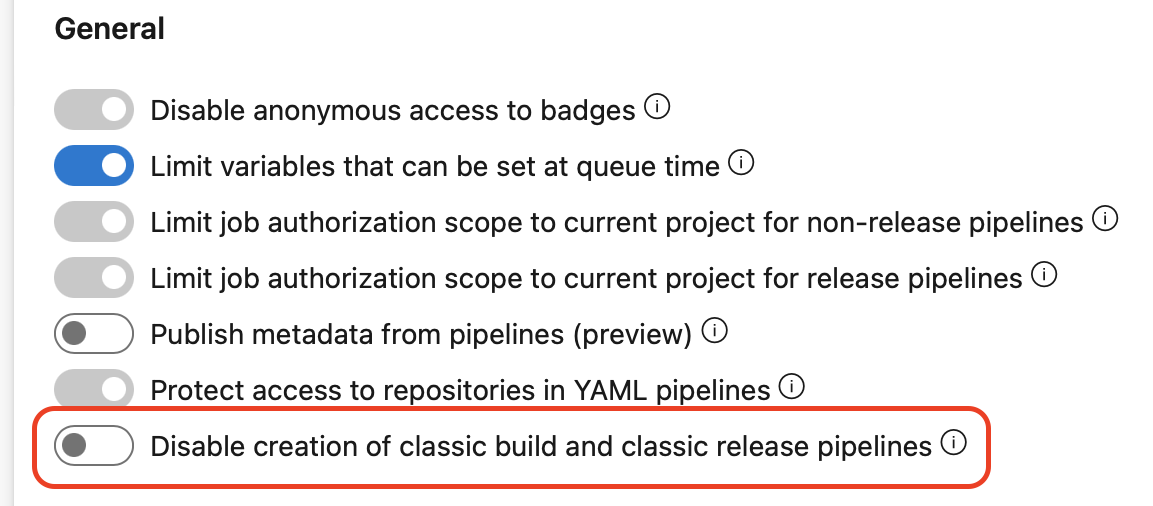

조직에서 YAML 파이프라인만 사용하는지 확인

이제 Azure DevOps를 사용하면 클래식 빌드 파이프라인, 클래식 릴리스 파이프라인, 작업 그룹 및 배포 그룹을 만들지 않도록 설정하여 조직에서 YAML 파이프라인만 사용할 수 있도록 할 수 있습니다. 기존 클래식 파이프라인은 계속 실행되며 편집할 수 있지만 새 파이프라인을 만들 수는 없습니다.

해당 토글을 켜면 조직 수준 또는 프로젝트 수준에서 클래식 파이프라인 만들기를 사용하지 않도록 설정할 수 있습니다. 스위치는 프로젝트/조직 설정 -> 파이프라인 -> 설정에서 찾을 수 있습니다.

토글 상태는 기본적으로 해제되어 있으며 상태를 변경하려면 관리자 권한이 필요합니다. 토글이 조직 수준에서 설정되면 모든 프로젝트에 대해 사용하지 않도록 설정이 적용됩니다. 그렇지 않으면 각 프로젝트에서 비활성화를 적용할지 여부를 자유롭게 선택할 수 있습니다.

클래식 파이프라인 만들기를 사용하지 않도록 설정하면 클래식 파이프라인, 작업 그룹 및 배포 그룹 만들기와 관련된 REST API가 실패합니다. YAML 파이프라인을 만드는 REST API가 작동합니다.

클래식 파이프라인 만들기를 사용하지 않도록 설정하는 것은 기존 조직에 대한 옵트인입니다. 새 조직의 경우 당분간 참여 선택형입니다.

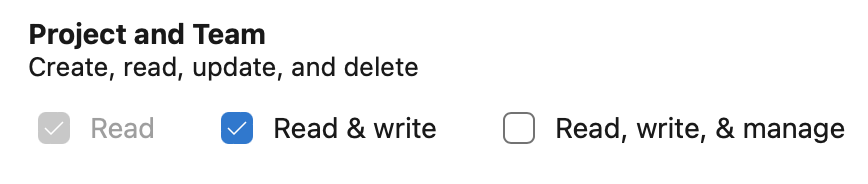

파이프라인 일반 설정을 업데이트하는 데 필요한 새 PAT 범위

일반 설정 호출 - 업데이트 REST API에는 이제 프로젝트 및 팀 범위가 PAT가 필요합니다.> 읽기 & 쓰기.

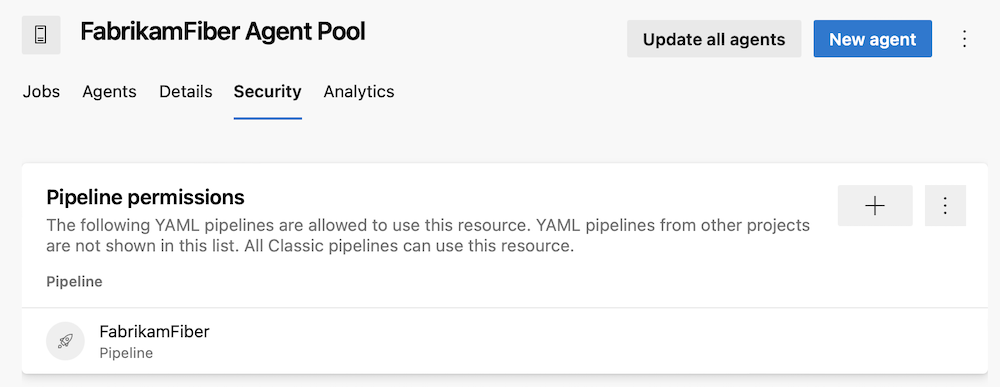

에이전트 풀에 대한 세분화된 액세스 관리

에이전트 풀을 사용하면 파이프라인이 실행되는 컴퓨터를 지정하고 관리할 수 있습니다.

이전에는 사용자 지정 에이전트 풀을 사용한 경우 액세스할 수 있는 파이프라인을 관리하는 것은 거칠게 구성되었습니다. 모든 파이프라인에서 사용하도록 허용하거나 각 파이프라인에 사용 권한을 요청하도록 요구할 수 있습니다. 아쉽게도 에이전트 풀에 대한 파이프라인 액세스 권한을 부여한 후에는 파이프라인 UI를 사용하여 취소할 수 없습니다.

이제 Azure Pipelines는 에이전트 풀에 대한 세분화된 액세스 관리를 제공합니다. 이 환경은 서비스 연결에 대한 파이프라인 사용 권한을 관리하는 환경과 비슷합니다.

변경에 대한 FabrikamFiber 에이전트 풀

변경에 대한 FabrikamFiber 에이전트 풀

보호된 리소스에 대한 모든 파이프라인 액세스 권한 부여 방지

서비스 연결 또는 환경과 같은 보호된 리소스를 만들 때 모든 파이프라인에 대한 액세스 권한 부여 확인란을 선택할 수 있습니다. 지금까지 이 옵션은 기본적으로 선택되었습니다.

이러한 방법은 파이프라인에서 보호된 새 리소스를 더 쉽게 사용할 수 있게 하지만, 반대로 너무 많은 파이프라인에 리소스에 액세스할 수 있는 권한을 실수로 부여할 우려가 있습니다.

기본적으로 안전한 선택을 장려하기 위해 Azure DevOps는 이제 확인란을 선택되지 않은 상태로 둡니다.

승인을 위한 변경 사항에 대한 새 일반 서비스 연결

포크된 GitHub 리포지토리에서 끌어오기 요청을 빌드할 때 보안 향상

Azure DevOps를 사용하여 공용 GitHub 리포지토리를 빌드하고 테스트할 수 있습니다. 공용 GitHub 리포지토리를 사용하면 전 세계의 개발자와 협업할 수 있지만, 포크된 저장소에서의 끌어오기 요청(PR) 빌드와 관련된 보안 문제가 발생할 수 있습니다.

Azure DevOps는 PR이 포크된 GitHub 리포지토리에서 리포지토리의 원치 않는 변경을 방지하기 위해 GitHub 액세스 토큰을 읽기 전용 범위로 제한합니다.

Macos-latest 레이블은 macos-12 이미지를 가리킵니다.

macos-12 Monterey 이미지는 Azure Pipelines Microsoft 호스팅 에이전트에서 "macos-latest" 레이블의 기본 버전이 될 준비가 되었습니다. 지금까지 이 레이블은 macOS-11 Big Sur 에이전트를 가리켰습니다.

macos-12와 macos-11 간의 차이점에 대한 전체 목록은 GitHub 문제방문하세요. 이미지에 설치된 소프트웨어의 전체 목록은 여기에서확인하세요.

Ubuntu-latest 레이블은 ubuntu-22.04 이미지를 가리킵니다.

ubuntu-22.04 이미지는 Azure Pipelines Microsoft 호스팅 에이전트에서 ubuntu-latest 레이블의 기본 버전이 될 준비가 된 것입니다. 지금까지 이 레이블은 ubuntu-20.04 에이전트를 가리켰습니다.

ubuntu-22.04와 ubuntu-20.04 간의 차이점에 대한 전체 목록은 GitHub 문제방문하세요. 이미지에 설치된 소프트웨어의 전체 목록은 여기에서확인하세요.

다음 단계

메모

이러한 기능은 향후 2~3주 동안 출시될 예정입니다.

Azure DevOps로 이동하여 살펴보세요.

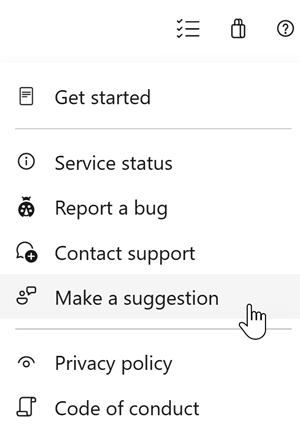

피드백을 제공하는 방법

이러한 기능에 대해 어떻게 생각하는지 듣고 싶습니다. 도움말 메뉴를 사용하여 문제를 보고하거나 제안을 제공합니다.

또한 Stack Overflow커뮤니티에서 조언을 얻고 질문에 대한 답변을 받을 수 있습니다.

감사

비제이 마키라주