Microsoft Defender for IoT와 CyberArk 통합

이 문서를 사용하면 CyberArk를 Microsoft Defender for IoT와 통합하고 사용하는 방법을 알아볼 수 있습니다.

Defender for IoT는 ICS 인식 위협 분석과 기계 학습을 사용하는 ICS 및 IoT 사이버 보안 플랫폼입니다.

위협 행위자는 원격 데스크톱 및 VPN 연결을 통해 중요한 인프라 네트워크에 액세스하는 데 손상된 원격 액세스 자격 증명을 사용하고 있습니다. 이 접근 방식은 신뢰할 수 있는 연결을 통해 모든 OT 경계 보안을 쉽게 무시합니다. 자격 증명은 일반적으로 일상적인 작업을 수행하기 위해 원격 액세스가 필요한 제어 엔지니어, 파트너 유지 관리 담당자와 같은 권한 있는 사용자로부터 도난당합니다.

CyberARK와 Defender for IoT 통합을 통해 다음을 수행할 수 있습니다.

무단 원격 액세스로 인한 OT 위험 감소

OT에 대한 지속적인 모니터링과 권한 있는 액세스 보안 제공

사고 대응, 위협 헌팅, 위협 모델링 향상

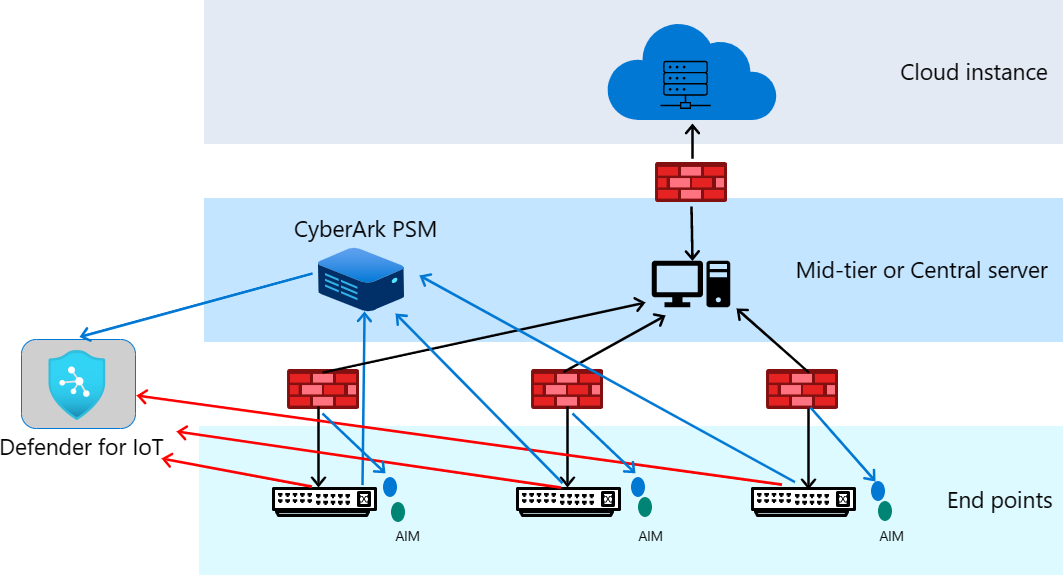

Defender for IoT 어플라이언스는 스위치와 같은 네트워크 디바이스의 SPAN 포트(미러 포트)를 통해 OT 네트워크에 연결하거나 Defender for IoT 어플라이언스의 전용 네트워크 인터페이스에 대한 단방향(인바운드) 연결을 통해 라우터에 연결합니다.

또한 전용 네트워크 인터페이스는 Defender for IoT 어플라이언스에서 중앙 집중식 관리 및 API 액세스를 위해 제공됩니다. 이 인터페이스는 권한 있는 사용자를 관리하고 원격 액세스 연결을 보호하기 위해 조직의 데이터 센터에 배포된 CyberArk PSM 솔루션과 통신하는 데에도 사용됩니다.

이 문서에서는 다음 방법을 설명합니다.

- CyberArk에서 PSM 구성

- Defender for IoT에서 통합 사용

- 검색 보기 및 관리

- 통합 중지

필수 조건

시작하기 전에 다음 필수 조건을 갖추고 있는지 확인합니다.

CyberARK 버전 2.0.

기업의 모든 Defender for IoT 어플라이언스에 대한 CLI 액세스 권한이 있는지 확인합니다.

Azure 계정. 아직 Azure 계정이 없는 경우 지금 Azure 체험 계정을 만들 수 있습니다.

Defender for IoT OT 센서에 관리 사용자로 액세스합니다. 자세한 내용은 Defender for IoT를 사용한 OT 모니터링을 위한 온-프레미스 사용자 및 역할을 참조하세요.

PSM CyberArk 구성

CyberArk는 Defender for IoT와 통신을 허용하도록 구성해야 합니다. 이 통신은 PSM을 구성하여 수행됩니다.

PSM을 구성하려면:

c:\Program Files\PrivateArk\Server\dbparam.xml파일을 찾아 엽니다.다음 매개 변수를 추가합니다.

[SYSLOG]UseLegacySyslogFormat=YesSyslogTranslatorFile=Syslog\CyberX.xslSyslogServerIP=<CyberX Server IP>SyslogServerProtocol=UDPSyslogMessageCodeFilter=319,320,295,378,380파일을 저장한 다음 닫습니다.

Defender for IoT syslog 구성 파일

CyberX.xsl을c:\Program Files\PrivateArk\Server\Syslog\CyberX.xsl에 저장합니다.서버 중앙 관리를 엽니다.

신호등 중지를 선택하여 서버를 중지합니다.

신호등 중지를 선택하여 서버를 중지합니다.신호등 시작을 선택하여 서버를 시작합니다.

Defender for IoT에서 통합 사용

통합을 사용하도록 설정하려면 OT 센서에서 Syslog Server를 사용하도록 설정해야 합니다. 기본적으로 Syslog 서버는 포트 514 UDP를 사용하여 시스템의 IP 주소를 수신 대기합니다.

Defender for IoT를 구성하려면:

OT 센서에 로그인한 다음 시스템 설정으로 이동합니다.

Syslog 서버를 켜기로 전환합니다.

(선택 사항) CLI를 통해 시스템에 로그인하여 포트를 변경하고

/var/cyberx/properties/syslog.properties(으)로 이동하고listener: 514/udp(으)로 변경합니다.

검색 보기 및 관리

Microsoft Defender for IoT와 CyberArk PSM 간 통합은 syslog 메시지를 통해 수행됩니다. 이러한 메시지는 PSM 솔루션을 통해 Defender for IoT로 전송되어 Defender for IoT에 원격 세션 또는 확인 실패에 관해 알립니다.

Defender for IoT 플랫폼이 PSM에서 이러한 메시지를 수신하면 네트워크에 표시되는 데이터와 상관 관계를 지정합니다. 따라서 권한이 없는 사용자가 아닌 PSM 솔루션에 의해 네트워크에 대한 원격 액세스 연결이 생성되었는지 유효성을 검사합니다.

알림 보기

Defender for IoT 플랫폼은 PSM에서 권한이 부여되지 않은 원격 세션을 식별할 때마다 Unauthorized Remote Session을(를) 실행합니다. 즉각적인 조사를 쉽게 수행하도록 경고에는 원본 및 대상 디바이스의 IP 주소와 이름도 표시됩니다.

경고를 보려면:

OT 센서에 로그인한 다음 경고를 선택합니다.

경고 목록에서 권한이 없는 원격 세션이라는 경고를 선택합니다.

이벤트 타임라인

PSM이 원격 연결에 권한을 부여할 때마다 Defender for IoT 이벤트 타임라인 페이지에 표시됩니다. 이벤트 타임라인 페이지에는 모든 경고와 알림의 타임라인이 표시됩니다.

이벤트 타임라인을 보려면:

네트워크 센서에 로그인한 다음 이벤트 타임라인을 선택합니다.

PSM 원격 세션이라는 이벤트를 찾습니다.

감사 및 포렌식

관리자는 기본 제공 데이터 마이닝 인터페이스를 통해 Defender for IoT 플랫폼을 쿼리하여 원격 액세스 세션을 감사하고 조사할 수 있습니다. 이 정보는 원본 또는 대상 디바이스, 프로토콜(RDP 또는 SSH), 원본 및 대상 사용자, 타임스탬프, 세션에 PSM을 사용하여 권한이 부여되었는지 여부와 같은 포렌식 세부 정보를 포함하여 발생한 모든 원격 액세스 연결을 식별하는 데 사용할 수 있습니다.

감사하고 조사하려면:

네트워크 센서에 로그인한 다음, 데이터 마이닝을 선택합니다.

원격 액세스를 선택합니다.

통합 중지

언제든지 통신에서 통합을 중지할 수 있습니다.

통합을 중지하려면:

OT 센서에서 시스템 설정으로 이동합니다.

Syslog 서버 옵션을 끄기로 전환합니다.