Kubernetes 클러스터에서 실행되는 이미지의 취약성 보기 및 수정(보안 점수)

참고 항목

이 페이지에서는 클라우드용 Defender의 취약성 관리에 대한 클래식 보안 점수 접근 방식을 설명합니다. Defender CSPM을 사용하는 고객은 새로운 위험 기반 접근 방식을 사용해야 합니다. Kubernetes 클러스터에서 실행 중인 이미지의 취약점 보기 및 수정(위험 기반).

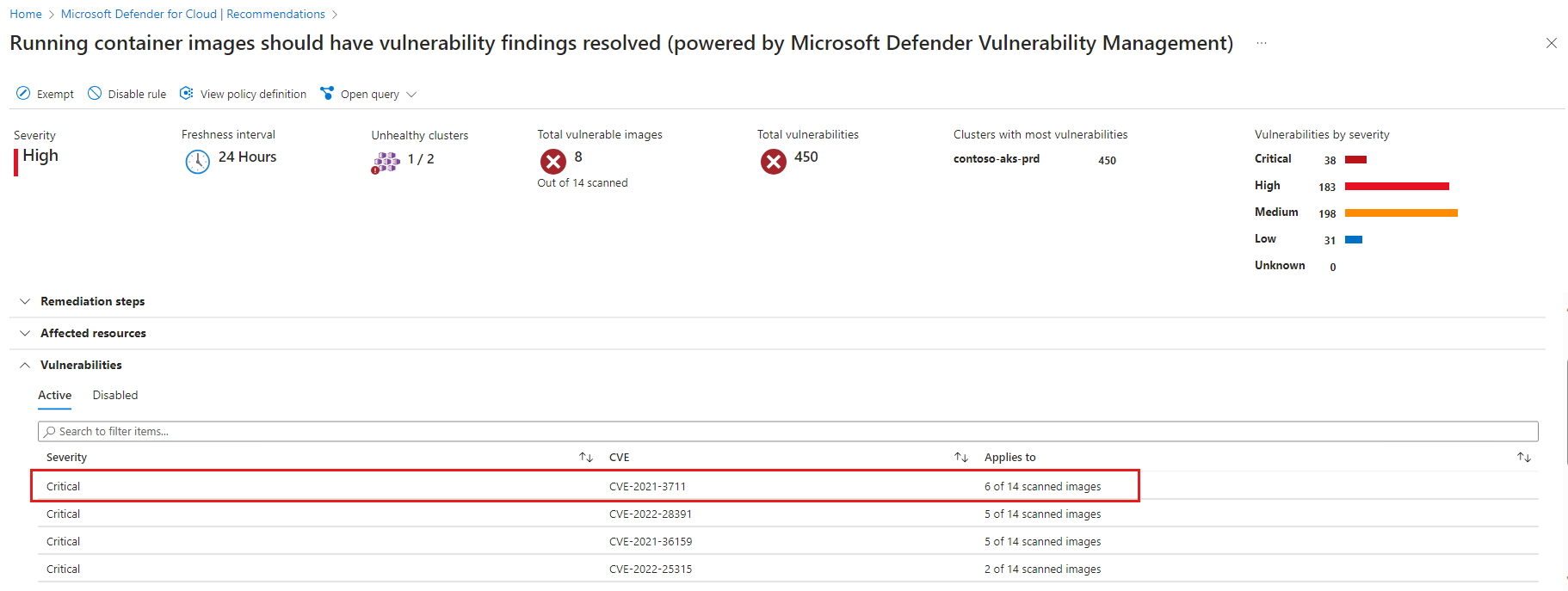

클라우드용 Defender는 컨테이너 이미지를 실행하면 취약성 결과가 해결되어야 함 권장 사항을 사용하여 현재 환경 내에서 사용 중인 이미지의 취약성 수정에 우선 순위를 지정할 수 있는 기능을 고객에게 제공합니다.

권장 사항에 대한 결과를 제공하기 위해 클라우드용 Defender는 Kubernetes에 대한 에이전트 없는 검색 또는 Defender 센서를 사용하여 Kubernetes 클러스터 및 해당 워크로드의 전체 인벤토리를 만들고 해당 인벤토리를 레지스트리 이미지에 대해 생성된 취약성 보고서와 상호 연결합니다. 이 권장 사항에서 각 컨테이너에서 사용되는 이미지와 연결된 취약성이 있는 실행 중인 컨테이너와 수정 단계를 보여 줍니다.

클라우드용 Defender는 수정 단계 및 관련 CVE와 같은 관련 정보를 비롯한 결과 및 관련 정보를 권장 사항으로 제공합니다. 하나 이상의 구독 또는 특정 리소스에 대해 식별된 취약성을 볼 수 있습니다.

각 권장 사항 내에서 리소스는 탭으로 그룹화됩니다.

- 정상 리소스 – 영향을 받지 않거나 이미 문제를 해결한 관련 리소스입니다.

- 비정상 리소스 – 식별된 문제의 영향을 여전히 받는 리소스입니다.

- 해당 없음 리소스 – 권장 사항에서 명확한 답변을 제공할 수 없는 리소스입니다. 해당 없음 탭에는 각 리소스에 대한 이유도 포함되어 있습니다.

특정 클러스터의 취약성 보기

특정 클러스터의 취약성을 보려면 다음을 수행합니다.

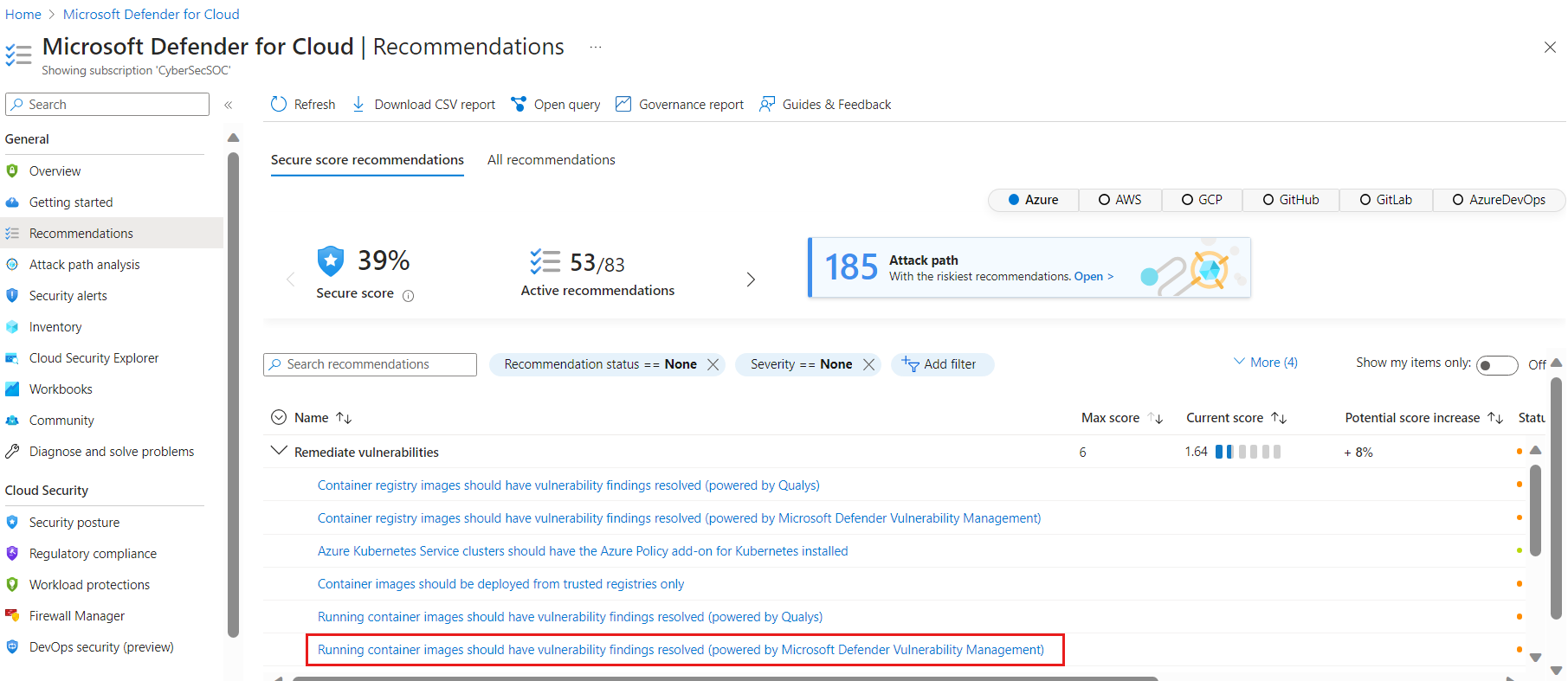

권장 사항 페이지를 엽니다. 새 위험 기반 페이지에 있는 경우 페이지 상단의 메뉴 항목에서 클래식 보기로 전환을 선택합니다. > 화살표를 사용하여 하위 레벨을 엽니다. 문제가 확인되면 권장 사항 컨테이너 이미지를 실행하면 취약성 결과가 해결됨(Microsoft Defender 취약성 관리 제공)을 참조합니다. 권장 사항을 선택합니다.

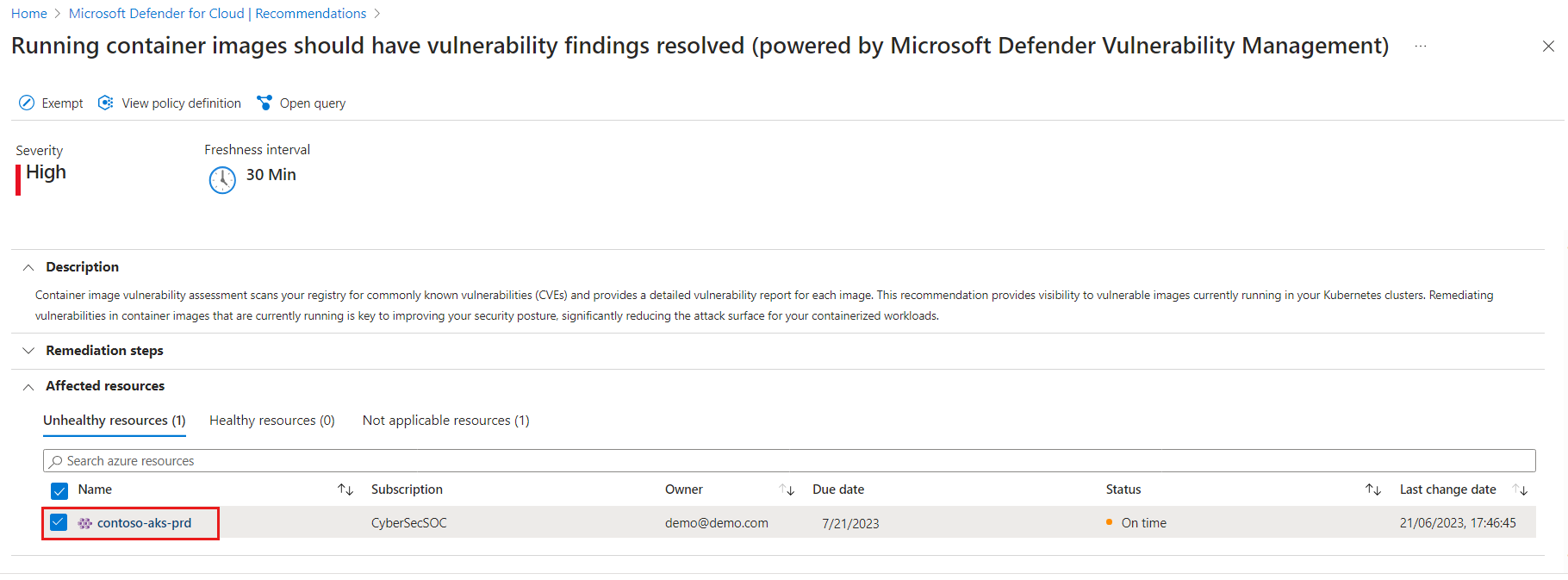

Kubernetes 클러스터 목록("영향을 받는 리소스")을 보여 주는 권장 사항 세부 정보 페이지가 열리고 워크로드에서 사용하는 이미지에 따라 정상, 비정상 및 해당되지 않음으로 분류됩니다. 취약성을 수정할 관련 클러스터를 선택합니다.

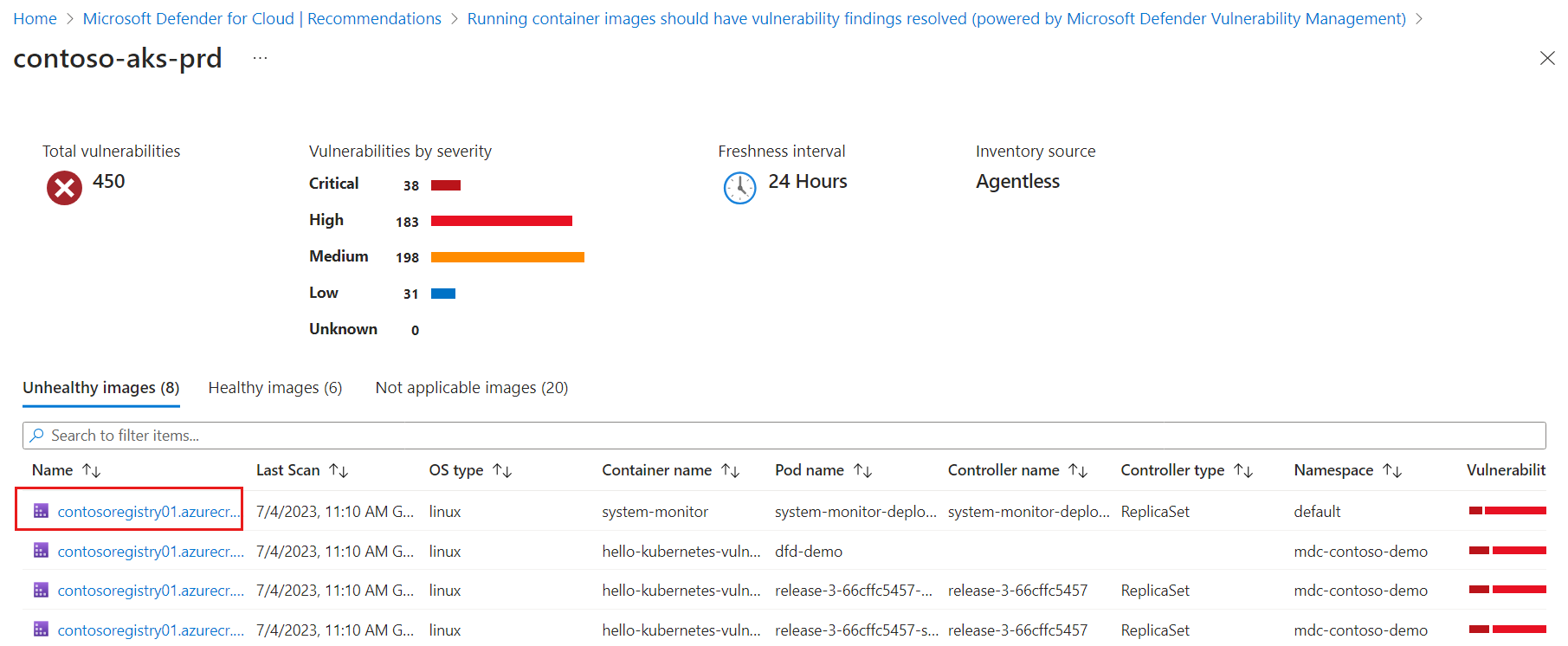

클러스터 세부 정보 페이지가 열립니다. 현재 실행 중인 모든 컨테이너가 해당 컨테이너에서 사용하는 이미지의 취약성 평가에 따라 세 개의 탭으로 분류되어 나열됩니다. 탐색할 특정 컨테이너를 선택합니다.

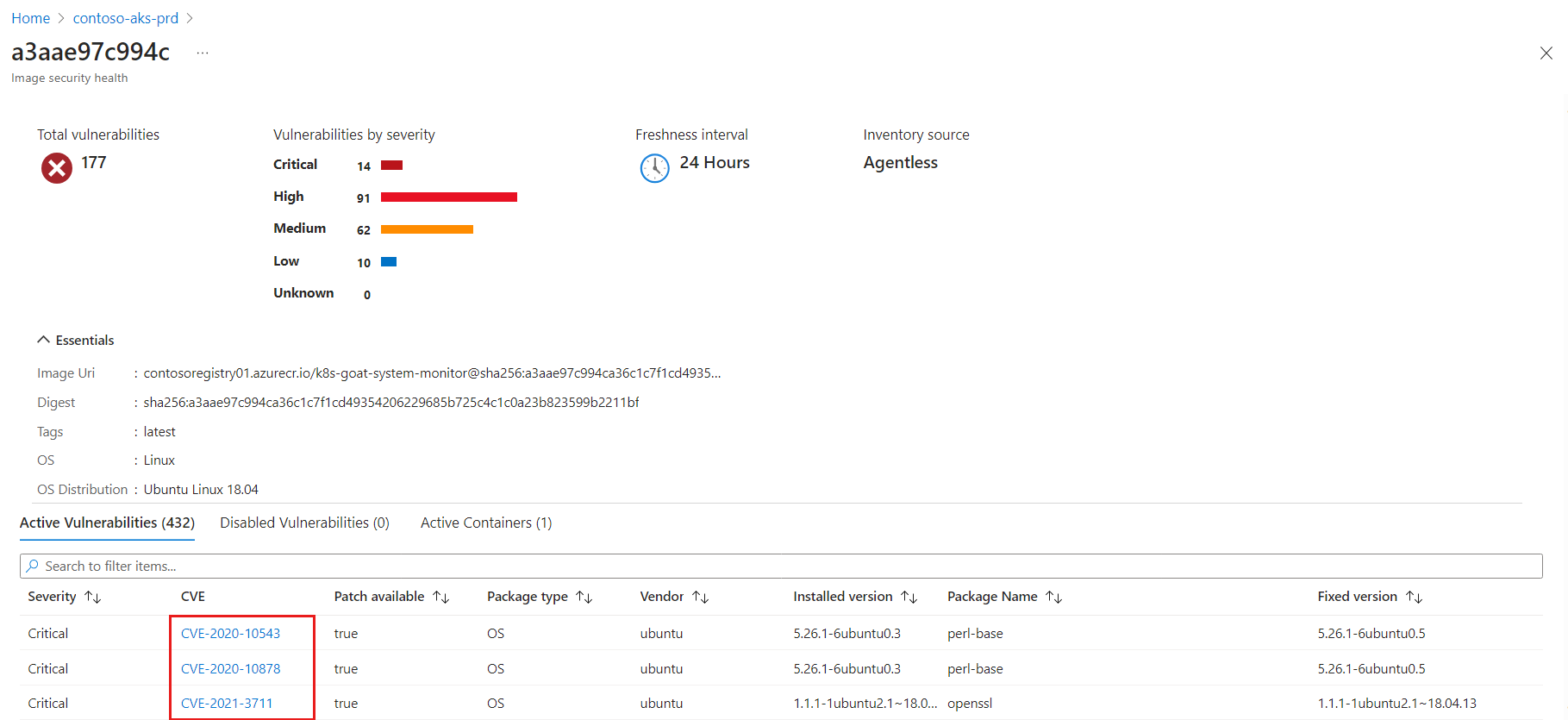

이 창에는 컨테이너 취약성 목록이 포함되어 있습니다. 각 취약성을 선택하여 취약성을 해결합니다.

특정 취약성의 영향을 받는 컨테이너 이미지 보기

특정 취약성에 대한 결과를 보려면 다음을 수행합니다.

> 화살표를 사용하여 권장 사항 페이지를 열고 하위 수준을 엽니다. 문제가 확인되면 권장 사항 컨테이너 이미지를 실행하면 취약성 결과가 해결됨(Microsoft Defender 취약성 관리 제공)을 참조합니다. 권장 사항을 선택합니다.

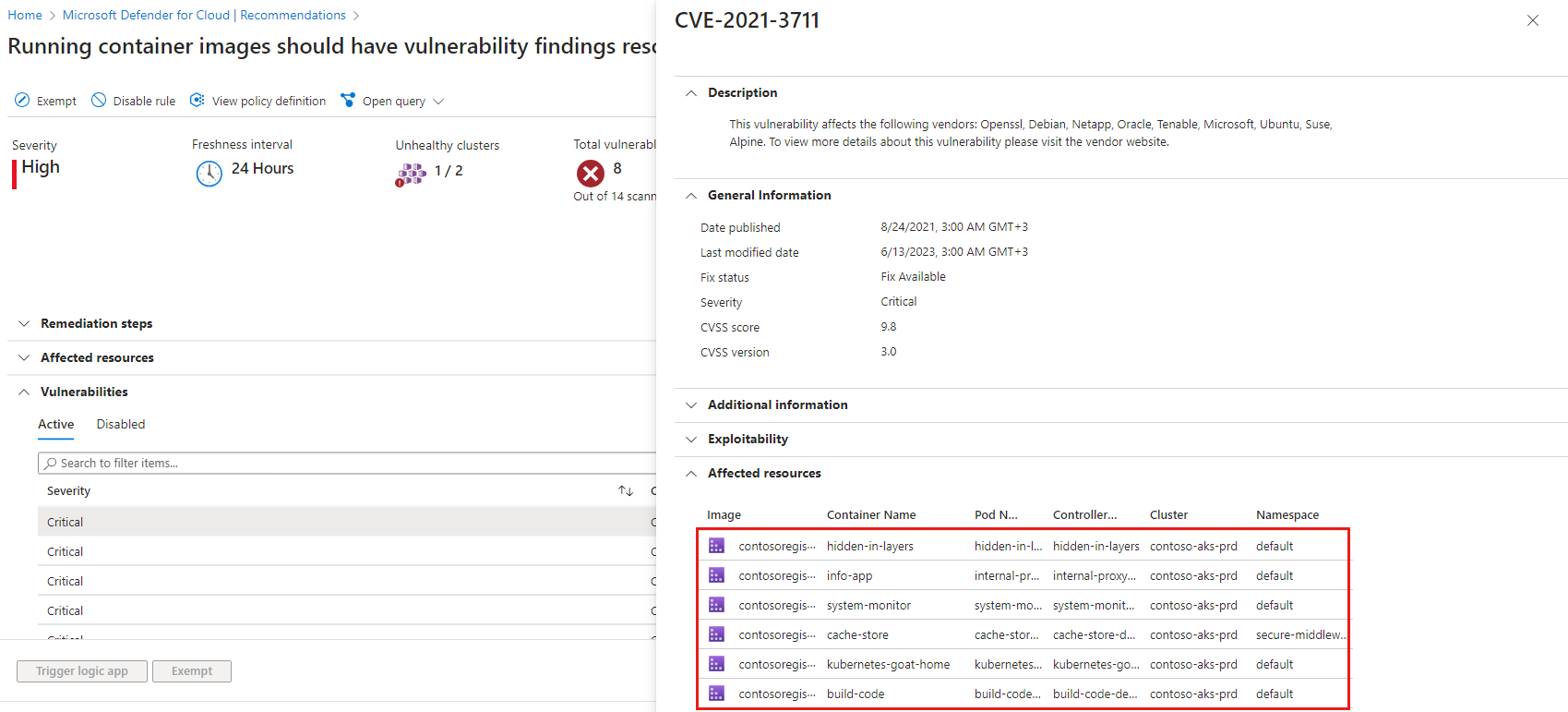

추가 정보를 포함하는 권장 사항 세부 정보 페이지가 열립니다. 이 정보에는 클러스터에 영향을 미치는 취약성 목록이 포함됩니다. 특정 취약성을 선택합니다.

취약성 세부 정보 창이 열립니다. 이 창에는 취약성에 대한 자세한 설명, 해당 취약성의 영향을 받는 이미지, 위협을 완화하는 데 도움이 되는 외부 리소스, 영향을 받는 리소스 및 취약성 해결에 기여하는 소프트웨어 버전에 대한 정보로 연결되는 링크가 포함되어 있습니다.

약점 수정

다음 단계를 사용하여 특정 클러스터 또는 특정 취약성에 대해 찾은 영향을 받는 각 이미지를 수정합니다.

- 권장 사항 창의 수정 섹션에 있는 단계를 따릅니다.

- 보안 문제를 해결하는 데 필요한 단계를 완료한 경우 클러스터에서 영향을 받는 각 이미지를 바꾸거나 특정 취약성의 영향을 받는 각 이미지를 바꿉니다.

- 수정 세부 정보에 따라 취약성을 해결하는 새 이미지(각 패키지에 대한 업데이트 포함)를 빌드합니다.

- 업데이트된 이미지를 푸시하고 이전 이미지를 삭제합니다. 이전 이미지를 결과에서 제거하고 새 이미지를 결과에 포함하는 데 최대 24시간이 걸릴 수 있습니다.

- 취약한 모든 워크로드에서 새 이미지를 사용합니다.

- 권장 사항 페이지에서 컨테이너 이미지를 실행하면 취약성 결과가 해결됨 권장 사항을 확인합니다.

- 권장 사항이 계속 표시되고 처리한 이미지가 취약한 이미지 목록에 계속 표시되는 경우 수정 단계를 다시 확인합니다.

다음 단계

- 레지스트리 이미지의 취약성을 보고 수정하는 방법을 알아봅니다.

- 클라우드용 Defender Defender 플랜에 대해 자세히 알아봅니다.