AI 경고에 대한 최종 사용자 컨텍스트 얻기

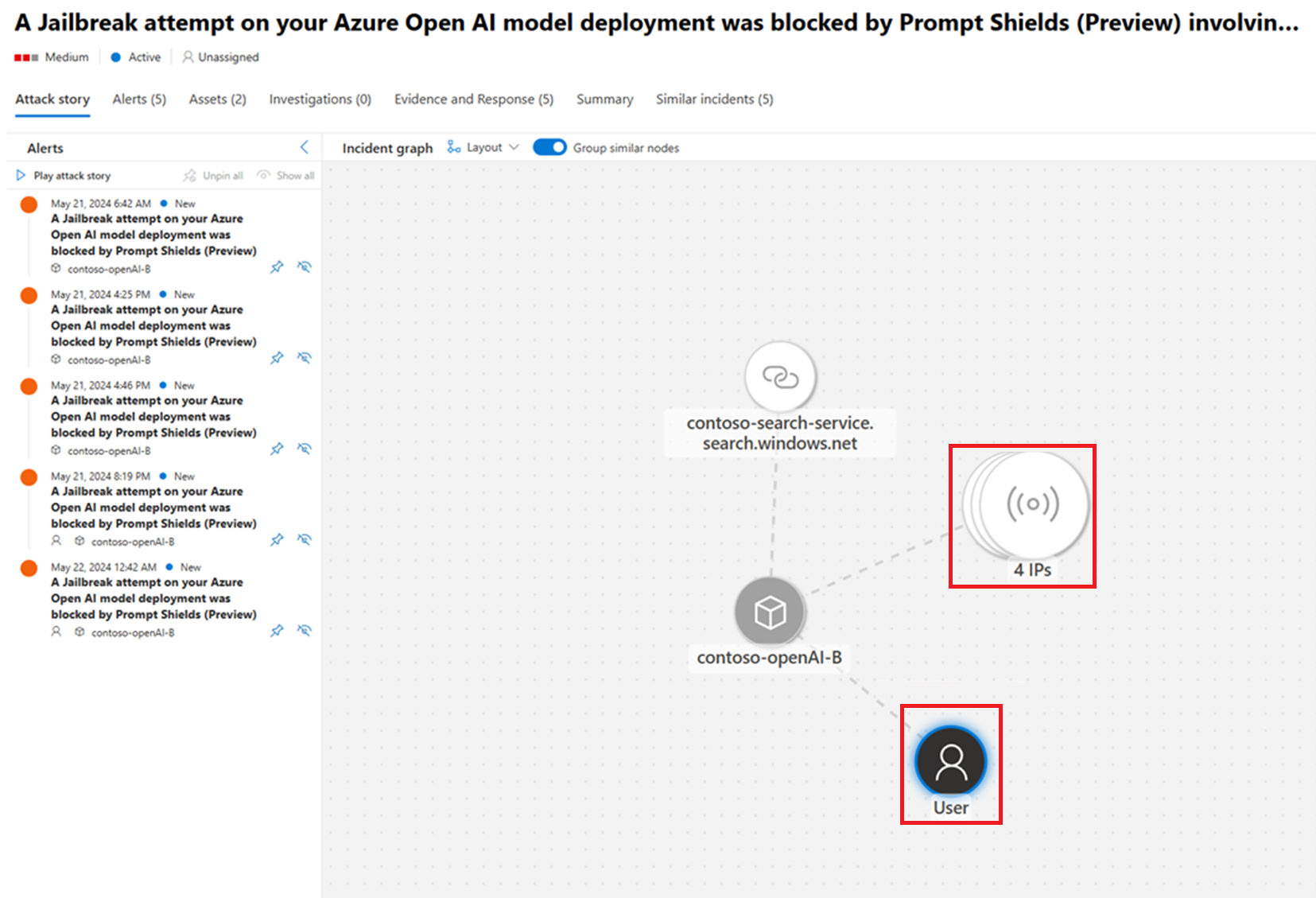

클라우드용 Microsoft Defender의 AI 워크로드에 대한 위협 방지를 사용하면 최종 사용자 컨텍스트를 제공하여 생성된 AI 경고의 실행 가능성 및 보안 가치를 향상할 수 있습니다.

Azure OpenAI API 호출에 매개 변수를 추가하여 Azure AI가 중요한 최종 사용자 컨텍스트를 클라우드용 Defender AI 경고에 전달할 수 있도록 합니다. 이 최종 사용자 컨텍스트는 최종 사용자에 대한 가시성을 높이고 보다 효과적인 조사 및 결과를 제공합니다. 예를 들어 특정 사용자를 차단하거나 최종 사용자와 인시던트 및 경고 간의 상관 관계를 파악할 수 있습니다.

필수 조건

개요 - AI 위협 방지를 참조하세요.

Azure Open AI 서비스를 통해 직접 Azure OpenAI 기본 모델을 사용하여 AI 애플리케이션에서 AI 워크로드(미리 보기) 에 대한 위협 방지를 사용하도록 설정합니다. 이 기능은 현재 Azure AI 모델 유추 API를 통해 배포된 모델을 활용하는 경우 지원되지 않습니다.

Azure OpenAI 호출에 보안 매개 변수 추가

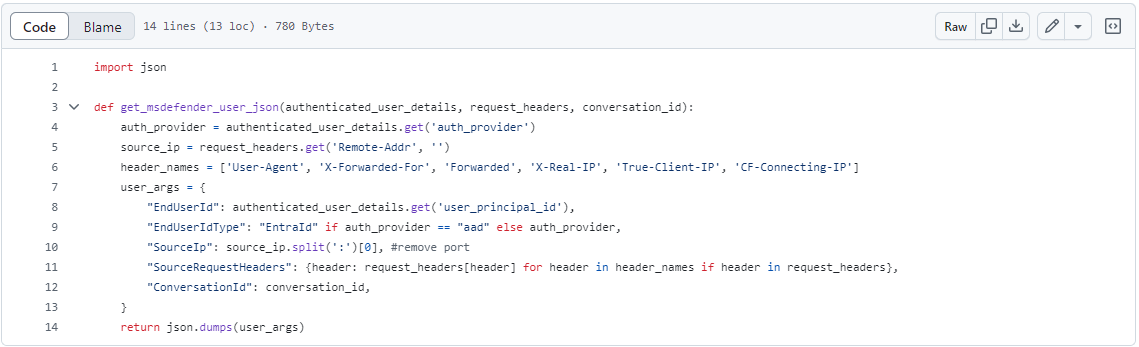

더 많은 컨텍스트를 사용하여 AI 보안 경고를 받으려면 다음 샘플 SecurityContext 매개 변수의 일부 또는 전체를 Azure OpenAI API 호출에 추가할 수 있습니다.

SecurityContext의 모든 필드는 선택 사항입니다. 최소한 EndUserId 및 SourceIP 필드를 전달하는 것이 좋습니다. EndUserId 및 SourceIP 필드는 SOC(보안 운영 센터) 분석가에게 AI 리소스 및 생성형 AI 애플리케이션과 관련된 보안 인시던트 조사 기능을 제공합니다. 예제는 SecurityContext 스키마를 참조하세요.

필드’이름의 철자가 틀려도 Azure OpenAI API 호출은 여전히 성공합니다. SecurityContext 스키마는 Azure OpenAI 사용자 필드를 통과하기 위해 유효성 검사가 필요하지는 않습니다. 애플리케이션 개발자는 애플리케이션에서 Azure OpenAI로 수행한 모든 요청에서 유효한 JSON이 user 필드에 전달되도록 해야 합니다.

SecurityContext 스키마

제공된 스키마는 애플리케이션 자체를 설명하는 여러 매개 변수와 애플리케이션과 상호 작용하는 최종 사용자가 포함된 SecurityContext 개체로 구성됩니다. 이러한 필드는 AI 애플리케이션을 보호하는 포괄적인 접근 방식을 제공하여 보안 운영 팀이 보안 인시던트를 조사하고 완화할 수 있도록 지원합니다.

최종 사용자 ID

최종 사용자 유형

최종 사용자 테넌트의 ID

원본 IP 주소

원본 요청 헤더

애플리케이션 이름

| 필드 이름 | Type | 설명 | 선택 사항 | 예시 |

|---|---|---|---|---|

| EndUserId | string | 생성형 AI 애플리케이션 내에서 최종 사용자의 고유 식별자 역할을 합니다. Microsoft Entra ID 권한 부여를 사용하여 생성형 AI 애플리케이션에서 최종 사용자를 인증하는 경우 Microsoft Entra ID(이전의 Azure Active Directory) 사용자 개체 ID여야 합니다. | 예 | 1234a123-12a3-1234-1ab2-a1b2c34d56e |

| EndUserIdType | string | 최종 사용자 식별자의 유형을 지정합니다. Microsoft Entra(이전에 Azure Active Directory라고 알려짐) 사용자 개체 ID를 사용하는 경우 Microsoft Entra ID로 설정해야 합니다. | 예, EndUserId가 전달되지 않는 한, 이 경우 적절한 값으로 설정해야 합니다. | Microsoft Entra ID |

| EndUserTenantId | string | 이 속성은 최종 사용자가 속한 Microsoft 365 테넌트 ID를 지정합니다. 생성형 AI 애플리케이션이 다중 테넌트이고 다른 테넌트의 최종 사용자가 로그인할 수 있는 경우에 필요합니다. | 예 | 1234a123-12a3-1234-1ab2-a1b2c34d56e |

| SourceIP | string | 서버에서 직접 볼 수 있는 클라이언트의 IP 주소를 캡처합니다. 서버에 대해 연결을 설정한 가장 즉각적인 클라이언트 IP 주소를 나타냅니다. 클라이언트가 프록시 또는 부하 분산 장치를 통해 연결하는 경우 SourceIP는 원래 클라이언트의 IP 주소가 아닌 해당 프록시 또는 부하 분산 장치의 IP 주소입니다. - ASP.NET: HttpContext.Connection.RemoteIpAddress - Python: request.remote_addr |

예 | 12.34.567.891, 1234:1:123a:123:1a2b:ab1:ab1c:ab12 |

| SourceRequestHeaders | Dictionary<string, string> | 프록시 또는 부하 분산 장치가 추가하는 최종 사용자의 요청 헤더 하위 집합을 캡처합니다. X-Forwarded-For, X-Real-IP 또는 Forwarded와 같은 헤더는 클라우드용 Microsoft Defender에서 원래 클라이언트의 IP 주소를 가져오는 데 사용됩니다. User-Agent 헤더는 API 요청을 시작하는 클라이언트 소프트웨어에 대한 컨텍스트를 제공합니다. 권장 헤더 이름에는 User-Agent, X-Forwarded-For, X-Real-IP, Forwarded, CF-Connecting-IP, True-Client-IP, X-Client-IP, X-Forwarded, Forwarded-For가 포함됩니다. |

예 | - |

| ApplicationName | string | 식별 및 UI 용도로 사용되는 애플리케이션의 이름입 | 예 | Contoso HR Copilot, 고객 판매 챗봇 |

애플리케이션에 SecurityContext 추가

이 문서에 제공된 모든 매개 변수를 Azure OpenAI에 대한 생성형 AI 애플리케이션의 API 호출에 추가하는 것이 좋습니다.

다음 예제 중 하나를 선택합니다.

샘플 코드를 찾아 복사합니다.

Azure OpenAI API가 호출되는 생성형 AI 애플리케이션의 코드에 이 코드를 추가합니다.

요구 사항에 맞게 코드 매개 변수를 변경합니다.

변경 내용을 저장합니다.

절차에 따라 진행한 후 애플리케이션에서 Azure OpenAI로 수행한 모든 요청에서 유효한 JSON이 user 필드에 전달되도록 해야 합니다.