취약성 조사 결과 사용 안 함

클라우드용 Microsoft Defender Defender for Servers 계획은 Microsoft Defender 취약성 관리 사용하는 컴퓨터에 대한 취약성 검사를 제공합니다. 자세한 정보

보고서 취약성 결과를 검사할 때 서버용 Defender는 결과 및 관련 정보를 권장 사항으로 제공합니다.

- 조사 결과에는 수정 단계, 관련 일반적인 취약성 및 노출(CVE), CVSS 점수 등과 같은 관련 정보가 포함됩니다.

- 하나 이상의 구독 또는 특정 VM에 대해 식별된 취약성을 볼 수 있습니다.

조직에서 결과를 수정하는 대신 무시해야 하는 경우 필요에 따라 규칙을 사용하여 사용하지 않도록 설정할 수 있습니다. 비활성화된 결과는 보안 점수에 영향을 주지 않거나 원치 않는 노이즈를 생성하지 않으며 결과 목록에 표시되지 않습니다. 일반적으로 다음 사항에 대한 결과를 사용하지 않도록 설정할 수 있습니다.

- 심각도가 보통 미만인 취약성

- 패치할 수 없는 취약성.

- CVSS 점수가 6.5 미만인 취약성

- 보안 검사 또는 범주에 특정 텍스트가 있는 결과(예: "RedHat")

필수 조건

- 취약성 검사를 사용하도록 설정해야 합니다.

- 결과를 무시하는 규칙을 만들려면 Azure Policy에서 정책을 편집할 수 있는 권한이 필요합니다.

- 시작하기 전에 취약성 평가 결과를 확인합니다 .

특정 결과 사용 안 함

다음과 같이 결과를 사용하지 않도록 설정하는 규칙을 만듭니다.

클라우드용 Defender >권장 사항 Find Recommendation Machines에는 취약성 발견이 해결되어야 합니다.

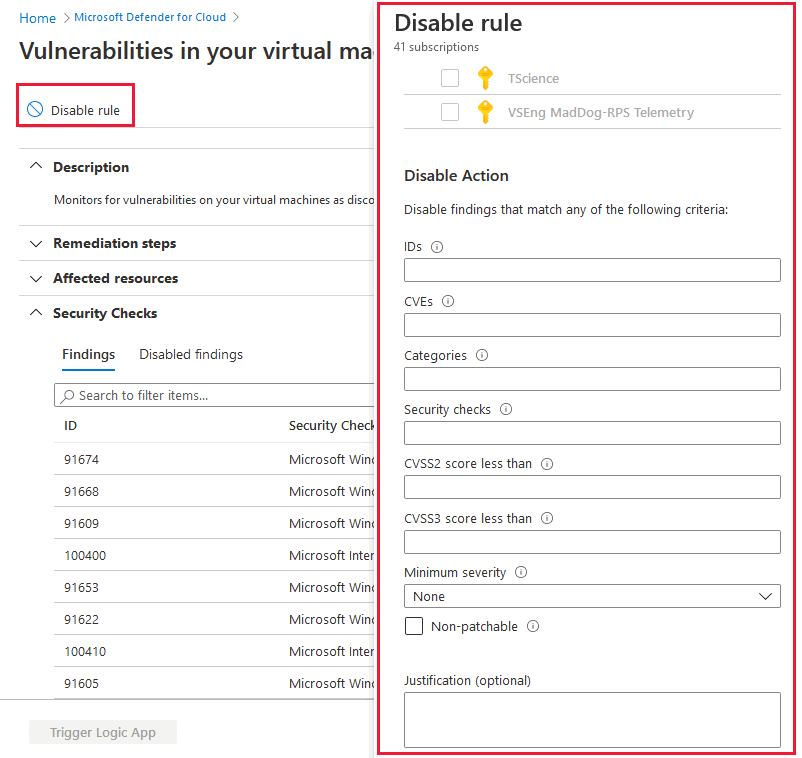

권장 사항 세부 정보 페이지 >작업 수행 탭에서 규칙 사용 안 함을 선택합니다.

사용 안 함 규칙에서 취약성 결과를 사용하지 않도록 설정하도록 설정을 지정합니다. 검색 결과는 설정 기준에 따라 사용하지 않도록 설정됩니다. 다음을 지정할 수 있습니다.

- ID: 사용하지 않도록 설정할 결과 ID를 입력합니다. 여러 ID를 세미콜론으로 구분

- CVE: 사용하지 않도록 설정할 결과에 유효한 CVE를 입력합니다.

- 범주: 결과 범주를 입력합니다.

- 보안 검사: 검색 결과를 사용하지 않도록 설정하려면 보안 검사 이름에서 텍스트를 입력합니다.

- CVSS2 및 CVSS3 점수: 점수를 기준으로 필터링하려면 1-10 사이의 값을 입력합니다.

- 최소 심각도: 중간 또는 높음 을 선택하여 선택한 것보다 낮은 심각도의 결과를 제외합니다.

- 패치 가능 상태: 패치할 수 없는 결과를 제외하려면 확인란을 선택합니다.

필요에 따라 근거를 추가한 다음 규칙 적용을 선택합니다. 적용하는 데 최대 24시간이 걸릴 수 있습니다.

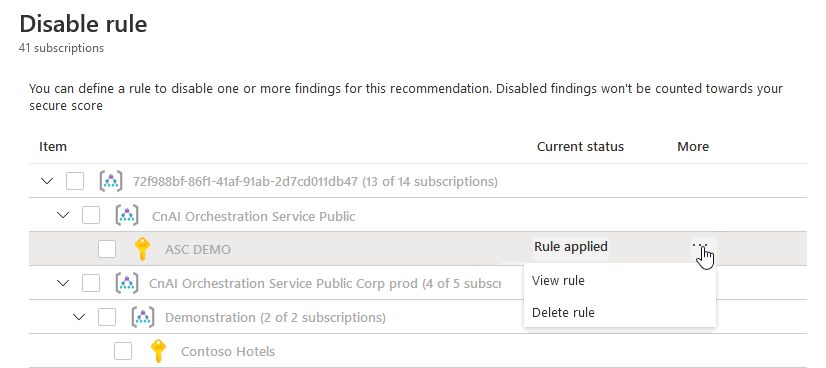

규칙의 상태를 보려면 규칙 사용 안 함 페이지에서 범위 목록에서 활성 결과가 있는 구독은 적용된 규칙의 상태를 표시합니다.