BYOL(Bring Your Own License) 취약성 검사 사용

클라우드용 Microsoft Defender Defender for Servers 계획은 보호된 컴퓨터에 대한 취약성 검사를 제공합니다. 취약성 검사는 통합 Microsoft Defender 취약성 관리 스캐너로 사용합니다.

Warning

BYOL(Bring Your Own License) 기능은 더 이상 사용되지 않습니다. 2월 3일부터는 더 이상 새 BYOL 보안 솔루션을 추가하거나 기존 컴퓨터에 새 컴퓨터를 온보딩할 수 없습니다. 5월 1일까지 사용 중단이 완료되고 데이터를 사용할 수 없습니다. BYOL을 사용하는 경우 Defender 취약성 관리를 사용하여 새 메서드로 마이그레이션하거나 Microsoft 보안 노출 관리 커넥터를 사용하세요.

Defender for Vulnerability Management 대신 프라이빗 라이선스 취약성 평가 솔루션을 사용할 수 있습니다. 이 문서에서는 여러 Azure VM에 파트너 솔루션을 배포하는 데 필요한 단계를 설명합니다.

필수 조건

| 요구 사항 | 세부 정보 |

|---|---|

| 지원되는 비 Microsoft 스캐너 | Qualys 및 Rapid7 솔루션이 지원됩니다. Microsoft 이외의 취약성 스캐너를 구성하지 않은 경우 클라우드용 Defender 배포하는 옵션이 표시됩니다. |

| 계획 | BYOL 취약성 검색을 사용하기 위해 서버용 Defender 계획을 설정하지 않아도 됩니다. |

| 컴퓨터 지원 | BYOL 솔루션 사용은 Azure VM에 대해서만 지원됩니다. Azure Arc VM은 지원되지 않습니다. |

| 권한 | 스캐너를 배포하려면 리소스 소유자 권한이 필요합니다. |

- 결과를 보려면 보안 읽기 프로그램이 필요합니다.

BYOL 솔루션 배포

Azure Portal에서 Defender for Cloud를 엽니다.

클라우드용 Defender 메뉴에서 권장 사항 페이지를 엽니다.

컴퓨터에 취약성 평가 솔루션이 있어야 함 권장 사항을 선택합니다.

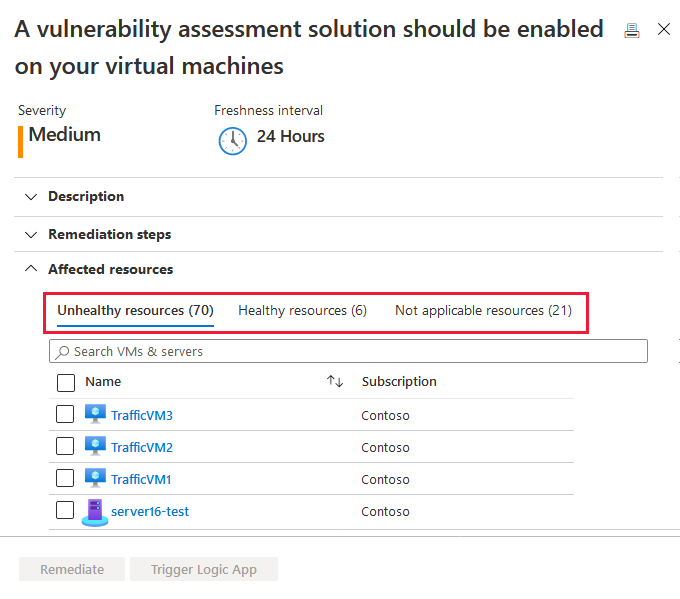

검토 VM은 다음 그룹 중 하나 이상에 표시됩니다.

- 정상 리소스 – 클라우드용 Defender는 해당 VM에서 실행되는 취약성 평가 솔루션을 검색했습니다.

- 비정상 리소스 – 해당 VM에 취약성 검사기 확장을 배포할 수 있습니다.

- 해당하지 않는 리소스 - 해당 VM에는 취약성 검사기 확장을 배포할 수 없습니다.

비정상 컴퓨터 목록에서 취약성 평가 솔루션을 받을 컴퓨터를 선택하고 재구성을 선택합니다. 구성에 따라 이 목록의 하위 집합만 표시될 수 있습니다.

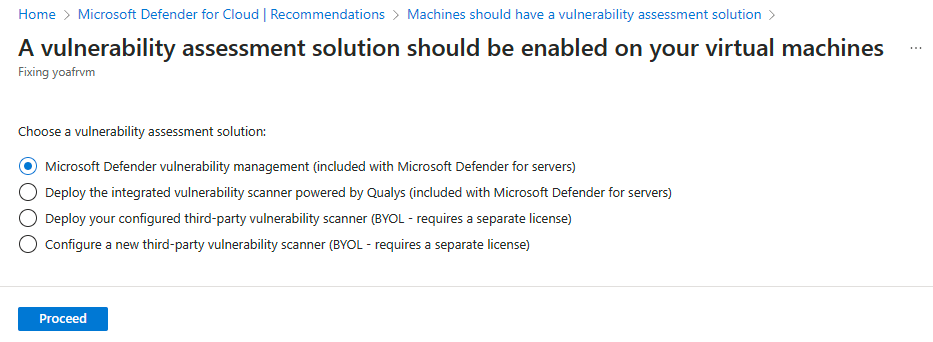

새 BYOL 구성을 설정하는 경우 새 타사 취약성 스캐너 구성을 선택합니다. 관련 확장을 선택하고, 계속을 선택하고, 공급자의 세부 정보를 다음과 같이 입력합니다.

- 리소스 그룹에 기존 항목 사용을 선택합니다. 나중에 이 리소스 그룹을 삭제하면 BYOL 솔루션을 사용할 수 없습니다.

- 위치에 솔루션의 지리적 위치를 선택합니다.

- Qualys의 경우 Qualys에서 제공한 라이선스를 라이선스 코드 필드에 입력합니다.

- Rapid7의 경우 Rapid7 구성 파일을 업로드합니다.

- 퍼블릭 키 상자에 파트너가 제공하는 퍼블릭 키 정보를 입력합니다.

- 이 솔루션의 구독에서 검색된 모든 VM에 이 취약성 평가 에이전트를 자동으로 설치하려면 자동 배포를 선택합니다.

- 확인을 선택합니다.

BYOL 솔루션을 설정한 경우 구성된 타사 취약성 스캐너 배포를 선택하고 관련 확장을 선택한 다음 계속을 선택합니다.

취약성 평가 솔루션이 대상 컴퓨터에 설치된 후에 클라우드용 Defender는 검사를 실행하여 시스템과 애플리케이션에서 취약성을 탐지하고 식별합니다. 첫 번째 검색을 완료하려면 몇 시간이 걸릴 수 있습니다. 그 후 매시간 실행됩니다.

PowerShell 및 REST API를 사용하여 배포

Qualys 또는 Rapid7에서 개인적으로 사용이 허가된 자체 취약성 평가 솔루션을 프로그래밍 방식으로 배포하려면 제공된 스크립트 PowerShell >취약성 솔루션을 사용합니다.

REST API 스크립트를 사용하여 클라우드용 Defender 새 보안 솔루션을 만듭니다. 서비스 공급자(Qualys 또는 Rapid7)이 제공하는 라이선스 및 키가 필요합니다.

Azure Marketplace에서 Qualys Virtual Scanner Appliance를 가져오는 방법에 대해 자세히 알아봅니다.

라이선스당 하나의 솔루션만 만들 수 있습니다. 동일한 이름/라이선스/키를 사용하여 다른 솔루션을 만들려는 시도가 실패합니다.

다음 PowerShell 모듈이 필요합니다.

- 설치 모듈 Az PowerShell 모듈

- Install-module Az.security

스크립트 실행

스크립트를 실행하려면 다음 매개 변수에 대한 관련 정보가 필요합니다.

| 매개 변수 | Required | 참고 |

|---|---|---|

| SubscriptionId | ✔ | 분석하려는 리소스가 포함된 Azure 구독의 subscriptionID입니다. |

| ResourceGroupName | ✔ | 리소스 그룹의 이름입니다. 기본값("DefaultResourceGroup-xxx")을 포함하여 기존 리소스 그룹을 사용합니다. 솔루션은 Azure 리소스가 아니기 때문에 리소스 그룹 아래에 나열되지 않지만 여전히 연결되어 있습니다. 나중에 리소스 그룹을 삭제하면 BYOL 솔루션을 사용할 수 없습니다. |

| vaSolutionName | ✔ | 새 솔루션의 이름입니다. |

| vaType | ✔ | Qualys 또는 Rapid7입니다. |

| licenseCode | ✔ | 공급 업체에서 제공하는 라이선스 문자열입니다. |

| publicKey | ✔ | 공급 업체에서 제공하는 퍼블릭 키입니다. |

| 자동 업데이트 | - | 이 VA 솔루션에 대해 자동 배포를 사용(true) 또는 사용하지 않도록(false) 설정합니다. 사용하도록 설정되면 구독의 모든 새 VM이 자동으로 솔루션에 연결을 시도합니다. (기본값: False) |

구문

.\New-ASCVASolution.ps1 -subscriptionId <Subscription Id> -resourceGroupName <RG Name>

-vaSolutionName <New solution name> -vaType <Qualys / Rapid7> -autoUpdate <true/false>

-licenseCode <License code from vendor> -publicKey <Public Key received from vendor>

예시

이 예제에는 유효한 라이선스 세부 정보가 포함되지 않습니다.

.\New-ASCVASolution.ps1 -subscriptionId 'f4cx1b69-dtgb-4ch6-6y6f-ea2e95373d3b' -resourceGroupName 'DefaultResourceGroup-WEU' -vaSolutionName 'QualysVa001' -vaType 'Qualys' -autoUpdate 'false' `

-licenseCode 'eyJjaWQiOiJkZDg5OTYzXe4iMTMzLWM4NTAtODM5FD2mZWM1N2Q3ZGU5MjgiLCJgbTYuOiIyMmM5NDg3MS1lNTVkLTQ1OGItYjhlMC03OTRhMmM3YWM1ZGQiLCJwd3NVcmwiOiJodHRwczovL3FhZ3B1YmxpYy1wMDEuaW50LnF1YWx5cy5jb20vQ2xvdSKJY6VudC8iLCJwd3NQb3J0IjoiNDQzIn0=' `

-publicKey 'MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCOiOLXjOywMfLZIBGPZLwSocf1Q64GASLK9OHFEmanBl1nkJhZDrZ4YD5lM98fThYbAx1Rde2iYV1ze/wDlX4cIvFAyXuN7HbdkeIlBl6vWXEBZpUU17bOdJOUGolzEzNBhtxi/elEZLghq9Chmah82me/okGMIhJJsCiTtglVQIDAQAB'