빠른 시작: Terraform을 사용하여 Azure DDoS 네트워크 보호 만들기 및 구성

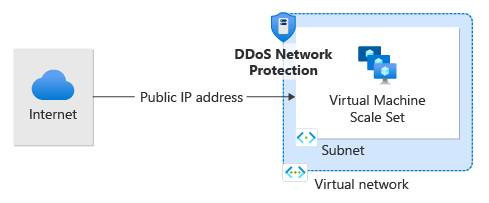

이 빠른 시작에서는 Terraform을 사용하여 DDoS(분산 서비스 거부) 보호 계획 및 Azure VNet(Virtual Network)을 만들고 사용하도록 설정하는 방법을 설명합니다. Azure DDoS 네트워크 보호 계획은 구독 전체에서 DDoS 보호를 사용하도록 설정한 가상 네트워크 집합을 정의합니다. 조직에 대해 하나의 DDoS 보호 계획을 구성하고 여러 구독의 가상 네트워크를 동일한 계획에 연결할 수 있습니다.

Terraform은 클라우드 인프라의 정의, 미리 보기 및 배포를 사용합니다. Terraform을 사용하는 경우 HCL 구문를 사용하여 구성 파일을 만듭니다. HCL 구문을 사용하면 클라우드 공급자(예: Azure) 그리고 클라우드 인프라를 구성하는 요소를 지정할 수 있습니다. 구성 파일을 만든 후 배포되기 전에 인프라 변경을 미리 볼 수 있는 실행 계획를 만듭니다. 변경 내용을 확인 한 후에는 실행 계획을 적용하여 인프라를 배포합니다.

이 문서에서는 다음 방법을 설명합니다.

- random_pet을 사용하여 Azure 리소스 그룹 이름에 대한 임의 값 만들기

- azurerm_resource_group을 사용하여 Azure 리소스 그룹 만들기

- random_string을 사용하여 가상 네트워크 이름에 대한 임의의 값을 만듭니다.

- azurerm_network_ddos_protection_plan을 사용하여 Azure DDoS 보호 계획을 만듭니다.

- azurerm_virtual_network를 사용하여 Azure Virtual Network 만들기

필수 조건

Terraform 코드 구현

참고 항목

이 문서의 샘플 코드는 Azure Terraform GitHub 리포지토리에 있습니다. Terraform의 현재 및 이전 버전의 테스트 결과가 포함된 로그 파일을 볼 수 있습니다.

Terraform을 사용하여 Azure 리소스를 관리하는 방법을 보여 주는 추가 문서 및 샘플 코드를 참조하세요.

샘플 Terraform 코드를 테스트 및 실행할 디렉터리를 만들고 현재 디렉터리로 만듭니다.

providers.tf라는 파일을 만들고 다음 코드를 삽입합니다.terraform { required_version = ">=1.0" required_providers { azurerm = { source = "hashicorp/azurerm" version = "~>3.0" } random = { source = "hashicorp/random" version = "~>3.0" } } } provider "azurerm" { features {} }main.tf라는 파일을 만들고 다음 코드를 삽입합니다.resource "random_pet" "rg_name" { prefix = var.resource_group_name_prefix } resource "azurerm_resource_group" "rg" { name = random_pet.rg_name.id location = var.resource_group_location } resource "random_string" "ddos_protection_plan" { length = 13 upper = false numeric = false special = false } resource "azurerm_network_ddos_protection_plan" "ddos" { name = random_string.ddos_protection_plan.result resource_group_name = azurerm_resource_group.rg.name location = azurerm_resource_group.rg.location } resource "random_string" "virtual_network_name" { length = 13 upper = false numeric = false special = false } resource "azurerm_virtual_network" "vnet" { name = random_string.virtual_network_name.result resource_group_name = azurerm_resource_group.rg.name location = azurerm_resource_group.rg.location address_space = [var.vnet_address_prefix] subnet { name = "default" address_prefix = var.subnet_prefix } ddos_protection_plan { id = azurerm_network_ddos_protection_plan.ddos.id enable = var.ddos_protection_plan_enabled } }variables.tf라는 파일을 만들고 다음 코드를 삽입합니다.variable "resource_group_location" { type = string description = "Location for all resources." default = "eastus" } variable "resource_group_name_prefix" { type = string description = "Prefix of the resource group name that's combined with a random ID so name is unique in your Azure subscription." default = "rg" } variable "vnet_address_prefix" { type = string description = "Specify the virtual network address prefix" default = "172.17.0.0/16" } variable "subnet_prefix" { type = string description = "Specify the virtual network subnet prefix" default = "172.17.0.0/24" } variable "ddos_protection_plan_enabled" { type = bool description = "Enable DDoS protection plan." default = true }outputs.tf라는 파일을 만들고 다음 코드를 삽입합니다.output "resource_group_name" { value = azurerm_resource_group.rg.name } output "ddos_protection_plan_name" { value = azurerm_network_ddos_protection_plan.ddos.name } output "virtual_network_name" { value = azurerm_virtual_network.vnet.name }

Terraform 초기화

terraform init를 실행하여 Terraform 배포를 초기화합니다. 이 명령은 Azure 리소스를 관리하는 데 필요한 Azure 공급자를 다운로드합니다.

terraform init -upgrade

주요 정보:

-upgrade매개 변수는 필요한 공급자 플러그 인을 구성의 버전 제약 조건을 준수하는 최신 버전으로 업그레이드합니다.

Terraform 실행 계획 만들기

terraform plan을 실행하여 실행 계획을 만듭니다.

terraform plan -out main.tfplan

주요 정보:

terraform plan명령은 실행 계획을 만들지만 실행하지는 않습니다. 대신 구성 파일에 지정된 구성을 만드는 데 필요한 작업을 결정합니다. 이 패턴을 사용하면 실제 리소스를 변경하기 전에 실행 계획이 예상과 일치하는지 확인할 수 있습니다.- 선택 사항인

-out매개 변수를 사용하여 계획의 출력 파일을 지정할 수 있습니다.-out매개 변수를 사용하면 검토한 계획이 정확하게 적용됩니다.

Terraform 실행 계획 적용

terraform apply를 실행하여 실행 계획을 클라우드 인프라에 적용합니다.

terraform apply main.tfplan

주요 정보:

- 예시

terraform apply명령은 이전에terraform plan -out main.tfplan를 실행했다고 가정합니다. -out매개 변수에 다른 파일 이름을 지정한 경우terraform apply에 대한 호출에서 동일한 파일 이름을 사용합니다.-out매개 변수를 사용하지 않은 경우 매개 변수 없이terraform apply를 호출합니다.

결과 확인

Azure 리소스 그룹 이름을 가져옵니다.

resource_group_name=$(terraform output -raw resource_group_name)DDoS 보호 계획 이름을 가져옵니다.

ddos_protection_plan_name=$(terraform output -raw ddos_protection_plan_name)새로운 DDoS 보호 계획에 대한 정보를 표시하려면 az network ddos-protection show를 실행합니다.

az network ddos-protection show \ --resource-group $resource_group_name \ --name $ddos_protection_plan_name

리소스 정리

Terraform을 통해 리소스를 만들 필요가 더 이상 없으면 다음 단계를 수행합니다.

terraform 플랜을 실행하고

destroy플래그를 지정합니다.terraform plan -destroy -out main.destroy.tfplan주요 정보:

terraform plan명령은 실행 계획을 만들지만 실행하지는 않습니다. 대신 구성 파일에 지정된 구성을 만드는 데 필요한 작업을 결정합니다. 이 패턴을 사용하면 실제 리소스를 변경하기 전에 실행 계획이 예상과 일치하는지 확인할 수 있습니다.- 선택 사항인

-out매개 변수를 사용하여 계획의 출력 파일을 지정할 수 있습니다.-out매개 변수를 사용하면 검토한 계획이 정확하게 적용됩니다.

terraform apply를 실행하여 실행 계획을 적용합니다.

terraform apply main.destroy.tfplan

Azure의 Terraform 문제 해결

Azure에서 Terraform을 사용할 때 일반적인 문제 해결