강화된 보안 및 규정 준수 설정 구성

강화된 보안 및 규정 준수는 규정 준수 요구 사항에 대한 강화된 보안 및 제어를 제공하는 플랫폼 추가 기능입니다. 가격 책정 페이지를 참조하세요. 이 문서에서는 Azure Databricks 작업 영역에서 강화된 보안 및 규정 준수 설정을 구성하는 방법을 설명합니다. Azure Databricks 작업 영역은 프리미엄 플랜에 있어야 합니다.

Azure Portal을 사용하여 향상된 보안 및 규정 준수 기능 사용

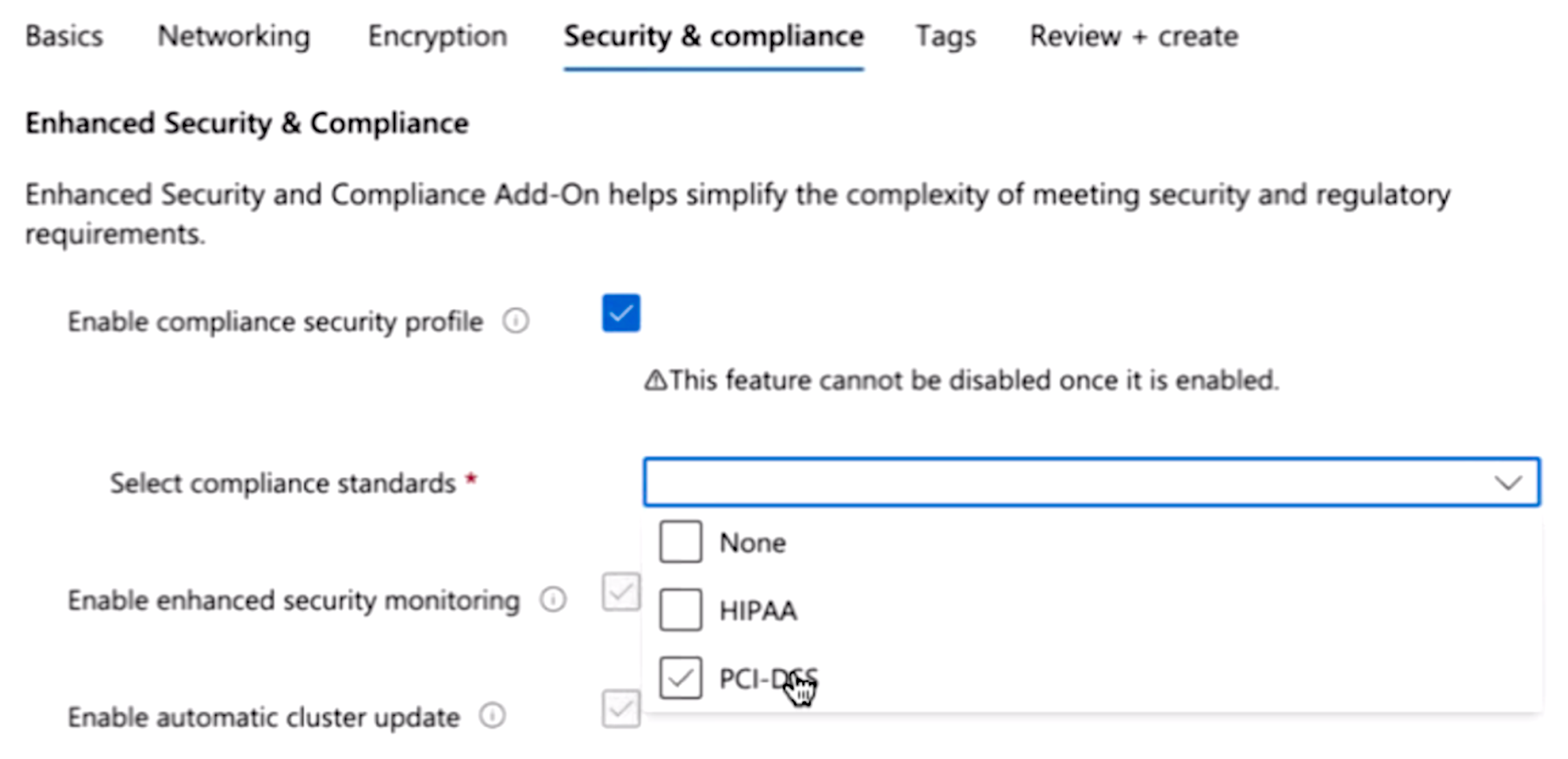

Azure Portal에서 기존 Azure Databricks 작업 영역 또는 Azure Databricks 작업 영역 만들기 페이지에서 보안 및 준수 탭을 클릭합니다.

규정 준수 보안 프로필을 사용하도록 설정하려면, select규정 준수 보안 프로필 사용옆의 확인란을 클릭합니다. 드롭다운에서 select 하나 이상의 규정 준수 표준 또는 select없음.

규정 준수 보안 프로필을 사용하도록 설정하거나 규정 준수 표준을 추가하는 경우 해당 작업 영역에 대해 이러한 선택이 영구적으로 수행됩니다.

향상된 보안 모니터링을 활성화하려면

향상된 보안 모니터링 사용 확인란을 체크하세요. 자동 클러스터 update을 사용하려면 update기능을 활성화하십시오.

유지 관리 window 및 해당 빈도를 구성하려면 자동 클러스터 update 참조하세요.

ARM 템플릿을 사용하여 향상된 보안 및 규정 준수 기능 사용

Databricks에서 제공하는 ARM 템플릿을 사용하여 강화된 보안 및 규정 준수 추가 기능 기능을 구성할 수 있습니다. 추가 parameters가 있어 set하여 Enabled 또는 Disabled할 수 있습니다. 기존 템플릿에 추가하여 작업 공간을 update으로 설정하고자 한다면 그렇게 할 수 있습니다. 표시된 경우를 제외하고 기능을 독립적으로 set할 수 있습니다.

-

complianceSecurityProfile: 규정 준수 보안 프로필을 사용하도록 설정합니다. 이 기능을 사용하도록 설정하면 작업 영역에서 영구적으로 사용하도록 설정됩니다. -

complianceStandards: 규정 준수 보안 프로필에 사용할 규정 준수 표준 배열을 구성합니다.-

complianceSecurityProfile이 set에서Disabled인 경우, 빈 배열을 전달합니다. -

complianceSecurityProfile가 set부터Enabled까지인 경우, 작업 공간에 대해 원하는 준수 표준이 있으면, 이를 지정하는 하나 이상의 문자열 배열을 전달해야 합니다. 가능한 선택 항목은HIPAA,PCI_DSS또는NONE입니다. 규정 준수 보안 프로필을 보안 혜택에 대해서만 사용하지만 규제된 데이터를 처리하지 않는 경우, 단일 배열 요소NONE을 추가합니다.

-

-

enhancedSecurityMonitoring— 강화된 보안 모니터링을 사용하도록 설정합니다. 규정 준수 보안 프로필을 사용하는 경우 템플릿에서 이 기능을 명시적으로 set하여Enabled합니다. -

automaticClusterUpdate- 자동 클러스터 update사용하도록 설정합니다. 규정 준수 보안 프로필을 사용하는 경우 템플릿에서 이 기능을 명시적으로 set하여Enabled합니다. 유지 관리 window 및 해당 빈도를 구성하려면 자동 클러스터 update참조하세요.

이러한 기능 중 하나 이상을 사용하여 작업 영역을 update 하려면 템플릿을 사용하여 새 작업 영역을 만드는 것과 동일한 사용자 지정 템플릿 배포 지침을 따릅니다. 그러나 원래 템플릿을 사용하는지 확인한 다음 제공된 예제 템플릿의 필드를 기존 작업 영역 템플릿으로 복사합니다.

강화된 보안 및 규정 준수 기능을 갖춘 작업 영역 템플릿

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"disablePublicIp": {

"type": "bool",

"defaultValue": false,

"metadata": {

"description": "Specifies whether to deploy Azure Databricks workspace with secure cluster connectivity (No Public IP) enabled."

}

},

"workspaceName": {

"type": "string",

"metadata": {

"description": "The name of the Azure Databricks workspace to create."

}

},

"pricingTier": {

"type": "string",

"defaultValue": "premium",

"allowedValues": [

"standard",

"premium"

],

"metadata": {

"description": "The pricing tier of workspace."

}

},

"location": {

"type": "string",

"defaultValue": "[resourceGroup().location]",

"metadata": {

"description": "Location for all resources."

}

},

"automaticClusterUpdate": {

"type": "string",

"defaultValue": "Disabled",

"allowedValues": [

"Disabled",

"Enabled"

],

"metadata": {

"description": "Enable/Disable automatic cluster update"

}

},

"enhancedSecurityMonitoring": {

"type": "string",

"defaultValue": "Disabled",

"allowedValues": [

"Disabled",

"Enabled"

],

"metadata": {

"description": "Enable/Disable enhanced security monitoring"

}

},

"complianceSecurityProfile": {

"type": "string",

"defaultValue": "Disabled",

"allowedValues": [

"Disabled",

"Enabled"

],

"metadata": {

"description": "Enable/Disable the Compliance Security Profile"

}

},

"complianceStandards": {

"type": "array",

"defaultValue": [],

"allowedValues": [

[],

["NONE"],

["HIPAA"],

["PCI_DSS"],

["HIPAA", "PCI_DSS"]

],

"metadata": {

"description": "Specify the desired compliance standards for your compliance security profile"

}

}

},

"variables": {

"managedResourceGroupName": "[format('databricks-rg-{0}-{1}', parameters('workspaceName'), uniqueString(parameters('workspaceName'), resourceGroup().id))]",

"trimmedMRGName": "[substring(variables('managedResourceGroupName'), 0, min(length(variables('managedResourceGroupName')), 90))]",

"managedResourceGroupId": "[format('{0}/resourceGroups/{1}', subscription().id, variables('trimmedMRGName'))]"

},

"resources": [

{

"type": "Microsoft.Databricks/workspaces",

"apiVersion": "2023-09-15-preview",

"name": "[parameters('workspaceName')]",

"location": "[parameters('location')]",

"sku": {

"name": "[parameters('pricingTier')]"

},

"properties": {

"managedResourceGroupId": "[variables('managedResourceGroupId')]",

"parameters": {

"enableNoPublicIp": {

"value": "[parameters('disablePublicIp')]"

}

},

"enhancedSecurityCompliance": {

"automaticClusterUpdate": {

"value": "[parameters('automaticClusterUpdate')]"

},

"complianceSecurityProfile": {

"value": "[parameters('complianceSecurityProfile')]",

"complianceStandards": "[parameters('complianceStandards')]"

},

"enhancedSecurityMonitoring": {

"value": "[parameters('enhancedSecurityMonitoring')]"

}

}

}

}

],

"outputs": {

"workspace": {

"type": "object",

"value": "[reference(resourceId('Microsoft.Databricks/workspaces', parameters('workspaceName')), '2023-09-15-preview', 'full')]"

}

}

}

Terraform을 사용하여 향상된 보안 및 규정 준수 기능 사용

Databricks용 azurerm Terraform 플러그 인을 사용하여 Azure Databricks 작업 영역에서 향상된 보안 및 규정 준수를 사용하도록 설정할 수도 있습니다.

azurerm Terraform 플러그 인에 대한 자세한 내용은 azurerm_databricks_workspace참조하세요.

예를 들어 HIPAA 및 PCI-DSS 준수 컨트롤을 사용하도록 설정된 Azure Databricks 작업 영역을 만들려면 다음을 사용합니다.

resource "azurerm_databricks_workspace" "this" {

name = "${local.prefix}-workspace"

resource_group_name = azurerm_resource_group.this.name

location = azurerm_resource_group.this.location

sku = "premium"

managed_resource_group_name = "${local.prefix}-workspace-rg"

tags = local.tags

enhanced_security_compliance {

automatic_cluster_update_enabled = true

compliance_security_profile_enabled = true

compliance_security_profile_standards = ["HIPAA", "PCI_DSS"]

enhanced_security_monitoring_enabled = true

}

}