Azure Container Apps에서 IP 수신 제한 설정

Azure Container Apps를 사용하면 수신 구성을 통해 IP 수신 제한을 구성하여 Container Apps에 대한 인바운드 트래픽을 제한할 수 있습니다.

두 가지 형식의 제한이 있습니다.

- 허용: 허용 규칙에서 지정한 주소 범위의 인바운드 트래픽만 허용합니다.

- 거부: 거부 규칙에서 지정한 주소 범위에서만 들어오는 모든 인바운드 트래픽을 거부합니다.

IP 제한 규칙이 정의되지 않은 경우 모든 인바운드 트래픽이 허용됩니다.

IP 제한 규칙에는 다음 속성이 포함됩니다.

| 속성 | 값 | 설명 |

|---|---|---|

| 이름 | string | 규칙 이름입니다. |

| description | string | 규칙에 대한 설명입니다. |

| ipAddressRange | CIDR 형식의 IP 주소 범위 | CIDR 표기법의 IP 주소 범위입니다. |

| 작업 | 허용 또는 거부 | 규칙에 대해 수행할 작업입니다. |

ipAddressRange 매개 변수는 IPv4 주소를 허용합니다. 각 IPv4 주소 블록을 CIDR(Classless Interdomain Routing) 표기법으로 정의합니다.

참고 항목

모든 규칙은 동일한 형식이어야 합니다. 허용 규칙과 거부 규칙을 결합할 수 없습니다.

IP 수신 제한 관리

Azure Portal 또는 Azure CLI를 통해 IP 액세스 제한 규칙을 관리할 수 있습니다.

규칙 추가

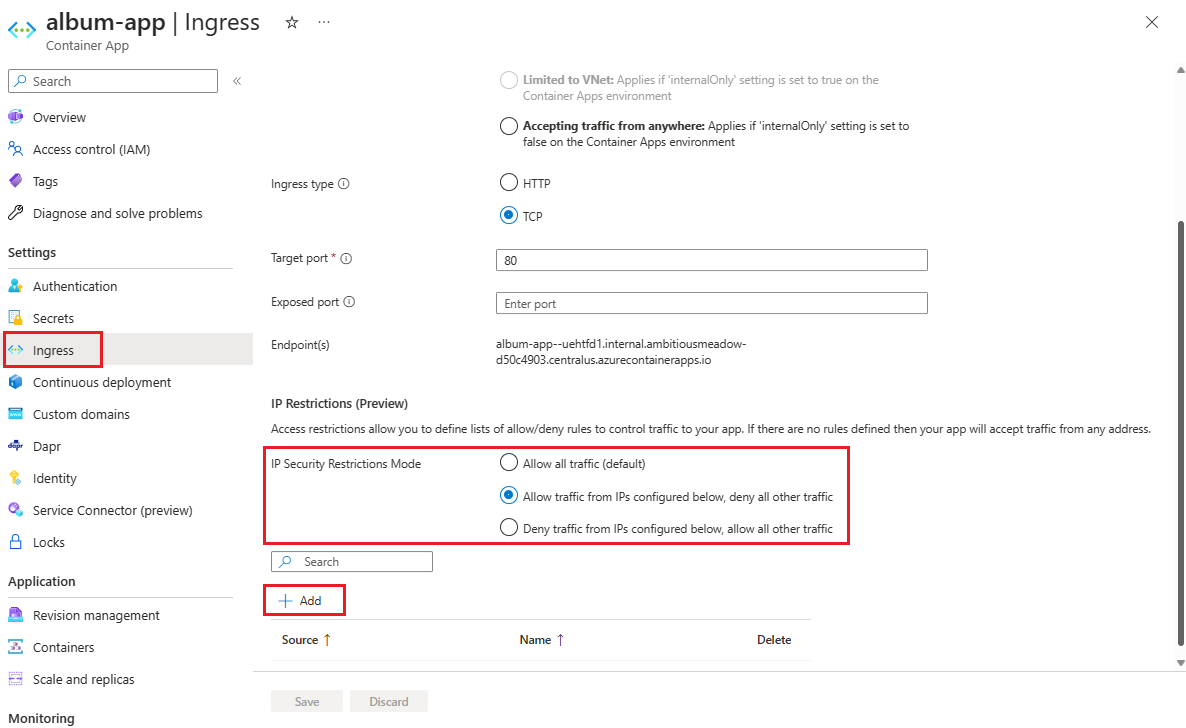

Azure Portal에서 컨테이너 앱으로 이동합니다.

왼쪽 메뉴에서 수신를 선택합니다.

IP 보안 제한 모드 토글을 선택하여 IP 제한을 사용하도록 설정합니다. 지정된 IP 주소 범위의 트래픽을 허용하거나 거부하도록 선택할 수 있습니다.

추가를 선택하여 규칙을 만듭니다.

다음 필드에 값을 입력합니다.

필드 설명 IPv4 주소 또는 범위 CIDR 표기법으로 IP 주소 또는 IP 주소 범위를 입력합니다. 예를 들어, 단일 IP 주소에서 액세스를 허용하려면 10.200.10.2/32 형식을 사용합니다. 이름 규칙의 이름을 입력합니다. 설명 규칙에 대한 설명을 입력합니다. 추가를 선택합니다.

규칙을 더 추가하려면 4~6단계를 반복합니다.

규칙 추가를 완료하면 저장을 선택합니다.

규칙 업데이트

- Azure Portal에서 컨테이너 앱으로 이동합니다.

- 왼쪽 메뉴에서 수신를 선택합니다.

- 업데이트할 규칙을 선택합니다.

- 규칙 설정을 변경합니다.

- 저장을 선택하여 업데이트를 저장합니다.

- 수신 페이지에서 저장을 선택하여 업데이트된 규칙을 저장합니다.

규칙 삭제

- Azure Portal에서 컨테이너 앱으로 이동합니다.

- 왼쪽 메뉴에서 수신를 선택합니다.

- 삭제할 규칙 옆에 있는 삭제 아이콘을 선택합니다.

- 저장을 선택합니다.

az containerapp ingress access-restriction 명령 그룹을 사용하여 IP 액세스 제한을 관리할 수 있습니다. 이 명령 그룹에는 다음과 같은 옵션이 있습니다.

set: 규칙을 만들거나 업데이트합니다.remove: 규칙을 삭제합니다.list: 모든 규칙을 나열합니다.

규칙 만들기 또는 업데이트

az containerapp ingress access-restriction set 명령을 사용하여 IP 제한을 만들거나 업데이트할 수 있습니다.

az containerapp ingress access-restriction set 명령 그룹은 다음 매개 변수를 사용합니다.

| 인수 | 값 | 설명 |

|---|---|---|

--rule-name(필수) |

문자열 | 액세스 제한 규칙의 이름을 지정합니다. |

--description |

문자열 | 액세스 제한 규칙에 대한 설명을 지정합니다. |

--action(필수) |

허용, 거부 | 지정된 IP 주소 범위에서 액세스를 허용할지 거부할지 지정합니다. |

--ip-address(필수) |

CIDR 표기법의 IP 주소 또는 IP 주소 범위 | 허용하거나 거부할 IP 주소 범위를 지정합니다. |

다른 --rule-name 및 ---ip-address 값으로 명령을 반복하여 더 많은 규칙을 추가합니다.

허용 규칙 만들기

az containerapp access-restriction set 명령의 다음 예에서는 IP 주소 범위에 대한 인바운드 액세스를 제한하는 규칙을 만듭니다. 허용 규칙을 추가하려면 먼저 기존 거부 규칙을 삭제해야 합니다.

다음 예의 값을 고유한 값으로 바꿉니다.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my allow rule" \

--description "example of rule allowing access" \

--ip-address 192.168.0.1/28 \

--action Allow

다른 --ip-address 및 --rule-name 값으로 명령을 반복하여 허용 규칙에 추가할 수 있습니다.

거부 규칙 만들기

az containerapp access-restriction set 명령의 다음 예에서는 지정된 IP 범위에서 인바운드 트래픽을 거부하는 액세스 규칙을 만듭니다. 거부 규칙을 추가하려면 먼저 기존 허용 규칙을 삭제해야 합니다.

다음 예의 자리 표시자를 고유한 값으로 바꿉니다.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--description "example of rule denying access" \

--ip-address 192.168.0.100/28 \

--action Deny

다른 --ip-address 및 --rule-name 값으로 명령을 반복하여 거부 규칙에 추가할 수 있습니다. 이미 존재하는 규칙 이름을 사용하는 경우 기존 규칙이 업데이트됩니다.

규칙 업데이트

az containerapp ingress access-restriction set 명령을 사용하여 규칙을 업데이트할 수 있습니다. IP 주소 범위와 규칙 설명은 변경할 수 있지만 규칙 이름이나 작업은 변경할 수 없습니다.

--action 매개 변수는 필수이지만 작업을 허용에서 거부로 또는 그 반대로 변경할 수 없습니다.

---description 매개 변수를 생략하면 설명이 삭제됩니다.

다음 예에서는 IP 주소 범위를 업데이트합니다.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--ip-address 192.168.0.1/24 \

--description "example of rule denying access" \

--action Deny

액세스 제한 제거

다음 예 az containerapp ingress access-restriction remove 명령은 규칙을 제거합니다.

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "<your rule name>"

액세스 제한 나열

다음 예 az containerapp ingress access-restriction list 명령은 컨테이너 앱에 대한 IP 제한 규칙을 나열합니다.

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP>