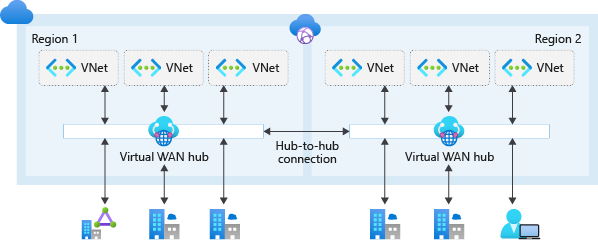

Virtual WAN 네트워크 토폴로지

Microsoft Azure에서 Virtual WAN(가상 광역 네트워크)에 대한 주요 디자인 고려 사항 및 권장 사항을 살펴봅니다.

그림 1: Virtual WAN 네트워크 토폴로지. 이 아키텍처의 Visio 파일을 다운로드합니다.

Virtual WAN 네트워크 디자인 고려 사항

Azure Virtual WAN은 엔드투엔드 전역 동적 연결을 기본적으로 제공하는 Microsoft 관리형 솔루션입니다. Virtual WAN 허브에서는 네트워크 연결을 수동으로 구성할 필요가 없습니다. 예를 들어 전역 전송 연결을 사용하기 위해 UDR(사용자 정의 경로) 또는 NVA(네트워크 가상 어플라이언스)를 관리할 필요가 없습니다.

Azure Virtual WAN은 허브 및 스포크 네트워크 아키텍처를 만들어 Azure 및 온-프레미스에서 Azure로의 엔드 투 엔드 네트워크 연결을 간소화합니다. 아키텍처는 다음 그림과 같이 여러 Azure 지역 및 온-프레미스 위치(모든 연결)를 지원하도록 쉽게 확장됩니다.

그림 2: Virtual WAN의 전역 전송 네트워크

Azure Virtual WAN 전이적 연결은 동일한 지역 및 지역 간에 다음 경로를 지원합니다.

- 가상 네트워크 간

- 가상 네트워크-분기

- 분기-가상 네트워크

- 분기 간

Azure Virtual WAN 허브는 Microsoft 관리되는 리소스의 배포로 제한됩니다. WAN 허브 내에서 배포할 수 있는 유일한 리소스는 다음과 같습니다.

- 가상 네트워크 게이트웨이(지점 및 사이트 간의 VPN, 사이트 및 사이트 간의 VPN 및 Azure ExpressRoute)

- Firewall Manager를 통한 Azure Firewall

- 경로 테이블

- 공급업체별 SD-WAN 기능을 위한 일부 NVA(네트워크 가상 어플라이언스)

Virtual WAN은 Virtual WAN에 대한 Azure 구독 제한에 바인딩됩니다.

네트워크 간 전이적 연결(지역 내 및 허브-허브를 통해 지역 간)은 GA(일반 공급)에 있습니다.

모든 가상 허브의 일부인 Microsoft 관리 라우팅 함수를 사용하면 표준 Virtual WAN의 가상 네트워크 간에 전송 연결을 사용할 수 있습니다. 각 허브는 VNet 간 트래픽에 대해 최대 50Gbps의 집계 처리량을 지원합니다.

단일 Azure Virtual WAN 허브는 직접 연결된 모든 VNet에서 특정 최대 수의 VM 워크로드를 지원합니다. 자세한 내용은 Azure Virtual WAN 제한을 참조 하세요.

동일한 지역에 여러 Azure Virtual WAN 허브를 배포하여 단일 허브 제한을 초과하여 확장할 수 있습니다.

Virtual WAN은 다양한 SD-WAN 공급자와 통합됩니다.

많은 관리형 서비스 공급자가 Virtual WAN에 대한 관리형 서비스를 제공합니다.

Virtual WAN의 사용자 VPN(지점 및 사이트 간) 게이트웨이는 가상 허브당 20Gbps의 집계 처리량 및 100,000개의 클라이언트 연결까지 확장합니다. 자세한 내용은 Azure Virtual WAN 제한을 참조 하세요.

Virtual WAN의 사이트 간 VPN 게이트웨이는 집계된 처리량 20Gbps까지 확장됩니다.

로컬, 표준 또는 프리미엄 SKU를 사용하여 Virtual WAN 허브에 ExpressRoute 회로를 연결할 수 있습니다.

동일한 도시에 배포하는 경우 ExpressRoute 메트로를 고려하세요.

ExpressRoute 표준 또는 프리미엄 회로는 Azure ExpressRoute Global Reach에서 지원하는 위치에서 Virtual WAN ExpressRoute 게이트웨이에 연결할 수 있습니다. 또한 모든 Virtual WAN 전송 기능(VPN-VPN, VPN 및 ExpressRoute 전송)이 있습니다. Global Reach에서 지원하지 않는 위치에 있는 ExpressRoute 표준 또는 프리미엄 회로는 Azure 리소스에 연결할 수 있지만 Virtual WAN 전송 기능을 사용할 수는 없습니다.

Azure Firewall Manager는 보안 가상 허브라고 하는 Virtual WAN 허브에서 Azure Firewall 배포를 지원합니다. 자세한 내용은 보안 가상 허브 및 최신 제약 조건에 대한 Azure Firewall Manager 개요를 참조하세요.

라우팅 의도 및 정책을 사용하도록 설정할 때 원본 허브 및 대상 허브(보안 가상 허브)에서 Azure Firewall을 통과하는 Virtual WAN 허브-허브 트래픽이 지원됩니다. 자세한 내용은 Virtual WAN 허브 라우팅 의도 및 라우팅 정책에 대한 사용 사례를 참조하세요.

Virtual WAN 포털 환경을 사용하려면 모든 Virtual WAN 리소스가 동일한 리소스 그룹에 함께 배포되어야 합니다.

단일 Microsoft Entra 테넌트에 있는 모든 VNet에서 Azure DDoS Protection 계획을 공유하여 공용 IP 주소로 리소스를 보호할 수 있습니다. 자세한 내용은 Azure DDoS Protection를 참조하세요.

Virtual WAN 보안 가상 허브는 Azure DDoS 표준 보호 계획을 지원하지 않습니다. 자세한 내용은 Azure Firewall Manager의 알려진 문제 및 허브 가상 네트워크 및 보안 가상 허브 비교를 참조하세요.

Azure DDoS Protection 계획은 공용 IP 주소가 있는 리소스만 다룹니다.

Azure DDoS Protection 계획의 지원되는 리소스를 검토합니다.

Virtual WAN 네트워크 디자인 권장 사항

Azure 지역 및 온-프레미스 위치 간에 글로벌 전송 연결이 필요한 Azure의 새로운 대규모 또는 글로벌 네트워크 배포에는 Virtual WAN을 권장합니다. 이 방식에서는 Azure 네트워킹을 위해 전이적 라우팅을 수동으로 설정할 필요가 없습니다.

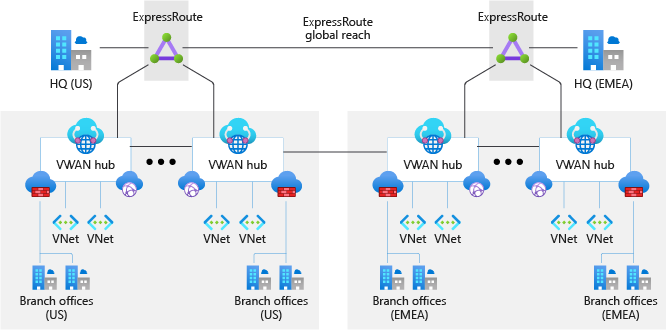

다음 그림에서는 데이터 센터가 유럽과 북아메리카에 분산된 샘플 글로벌 엔터프라이즈 배포를 보여줍니다. 배포에는 두 지역 내의 많은 지점이 포함됩니다. 환경은 Azure Virtual WAN 및 ExpressRoute Global Reach를 통해 전역적으로 연결됩니다.

그림 3: 샘플 네트워크 토폴로지

Azure 지역당 Virtual WAN 허브를 사용하여 공통 글로벌 Azure Virtual WAN을 통해 Azure 지역 간에 여러 랜딩 존을 함께 연결합니다.

여러 지역에 배포하는 경우를 포함하여 모든 Virtual WAN 리소스를 연결 구독의 단일 리소스 그룹에 배포합니다.

가상 허브 라우팅 기능을 사용하여 VNet과 분기 간의 트래픽을 추가로 분할합니다.

ExpressRoute를 사용하여 Virtual WAN 허브를 온-프레미스 데이터 센터에 연결합니다.

전용 스포크 가상 네트워크에 DNS 서버와 같은 필수 공유 서비스를 배포합니다. 고객이 배포한 공유 리소스는 Virtual WAN 허브 자체 내에 배포할 수 없습니다.

사이트 간 VPN을 통해 가장 가까운 Virtual WAN 허브에 분기 및 원격 위치를 연결하거나, SD-WAN 파트너 솔루션을 통해 분기에서 Virtual WAN에 연결할 수 있도록 설정합니다.

지점 및 사이트 간 VPN을 통해 사용자를 Virtual WAN 허브에 연결합니다.

리소스가 다른 지역에 있는 경우에도 Microsoft 백본 네트워크를 통해 Azure의 리소스 간 통신이 수행되도록 "Azure의 트래픽은 Azure에 유지" 원칙을 따릅니다.

인터넷 아웃바운드 보호 및 필터링의 경우 가상 허브에 Azure Firewall을 배포하는 것이 좋습니다.

NVA 방화벽에서 제공하는 보안. 고객은 SD-WAN 연결 및 차세대 방화벽 기능을 모두 수행하는 Virtual WAN 허브에 네트워크 가상 어플라이언스를 배포할 수도 있습니다. 고객은 온-프레미스 디바이스를 허브의 NVA에 연결하고, 동일한 어플라이언스를 사용하여 모든 북-남, 동-서 및 인터넷 바인딩 트래픽을 검사할 수 있습니다.

파트너 네트워킹 기술 및 NVA를 배포할 때 파트너 공급업체의 지침에 따라 Azure 네트워킹과 충돌하는 구성이 없는지 확인해야 합니다.

Virtual WAN을 기반으로 하지 않는 허브 및 스포크 네트워크 토폴로지에서 마이그레이션하는 브라운필드 시나리오는 Azure Virtual WAN으로 마이그레이션을 참조하세요.

연결 구독 내에서 Azure Virtual WAN 및 Azure Firewall 리소스를 만듭니다.

가상 WAN 허브 라우팅 의도 및 라우팅 정책을 사용하여 보안 허브 간 트래픽을 지원합니다.

Virtual WAN 가상 허브당 가상 네트워크 연결 수가 500개를 초과하면 안 됩니다.

- Virtual WAN 가상 허브당 500개 이상의 가상 네트워크 연결이 필요한 경우 다른 Virtual WAN 가상 허브를 배포할 수 있습니다. 동일한 Virtual WAN 및 리소스 그룹의 일부와 동일한 지역에 배포합니다.

배포를 신중하게 계획하고 네트워크 아키텍처가 Azure Virtual WAN 제한을 넘지 않도록 합니다.

Virtual WAN용 Azure Monitor(미리 보기)의 인사이트를 사용하여 Virtual WAN의 엔드투엔드 토폴로지와 상태 및 주요 메트릭을 모니터링합니다.

연결 구독에 단일 Azure DDoS 표준 보호 계획을 배포합니다.

- 모든 랜딩 존 및 플랫폼 VNet은 이 계획을 사용해야 합니다.