VMware NSX에 대한 외부 ID 원본 설정

이 문서에서는 Azure VMware Solution 인스턴스에서 VMware NSX에 대한 외부 ID 원본을 설정하는 방법을 알아봅니다.

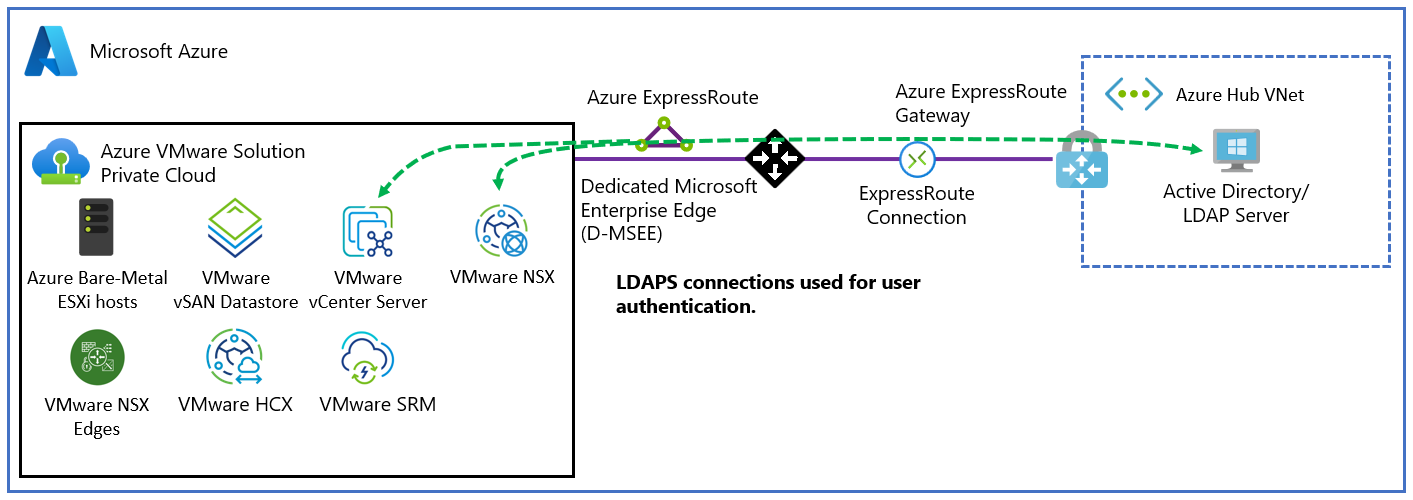

외부 LDAP(Lightweight Directory Access Protocol) 디렉터리 서비스를 사용하여 사용자를 인증하도록 NSX를 설정할 수 있습니다. 사용자는 Windows Server Active Directory 계정 자격 증명 또는 타사 LDAP 서버의 자격 증명을 사용하여 로그인할 수 있습니다. 그러면, NSX 사용자에게 역할 기반 액세스를 제공하기 위해 온-프레미스 환경에서와 마찬가지로 계정에 NSX 역할을 할당할 수 있습니다.

필수 조건

Windows Server Active Directory 네트워크에서 Azure VMware Solution 프라이빗 클라우드로의 작동 연결이 있어야 합니다.

Windows Server Active Directory 서버에서 NSX가 배포된 Azure VMware Solution 인스턴스의 관리 네트워크로의 네트워크 경로입니다.

유효한 인증서가 있는 Windows Server Active Directory 도메인 컨트롤러입니다. 인증서는 Windows Server Active Directory 인증서 서비스 CA(인증 기관) 또는 타사 CA에서 발급할 수 있습니다.

Azure VMware Solution 소프트웨어 정의 데이터 센터와 동일한 Azure 지역에 있는 두 개의 도메인 컨트롤러를 사용하는 것이 좋습니다.

참고 항목

자체 서명된 인증서는 프로덕션 환경에 권장되지 않습니다.

관리자 권한이 있는 계정입니다.

올바르게 구성된 Azure VMware Solution DNS 영역 및 DNS 서버입니다. 자세한 내용은 Windows Server Active Directory 도메인 확인을 위한 NSX DNS 구성 및 DNS 전달자 설정을 참조하세요.

참고 항목

LDAPS(보안 LDAP) 및 인증서 발급에 대한 자세한 내용은 보안 팀 또는 ID 관리 팀에 문의하세요.

Windows Server Active Directory를 LDAPS ID 원본으로 사용

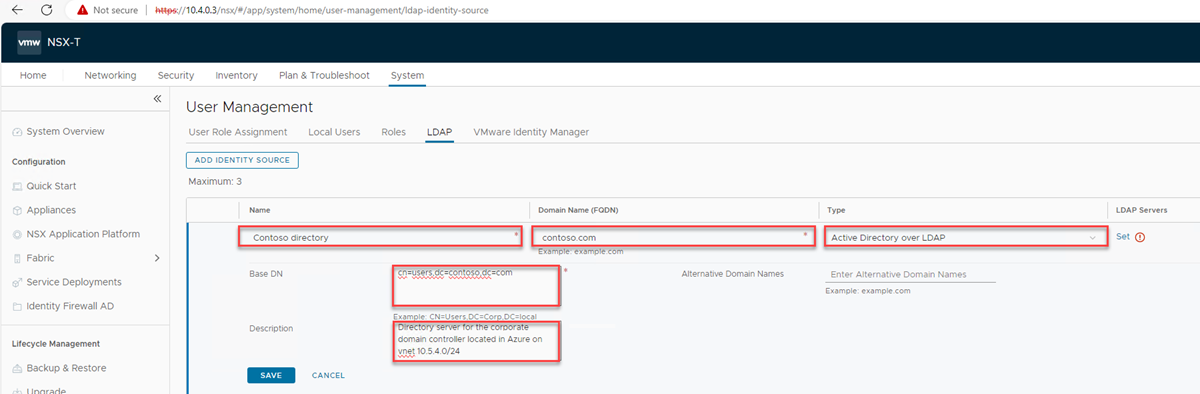

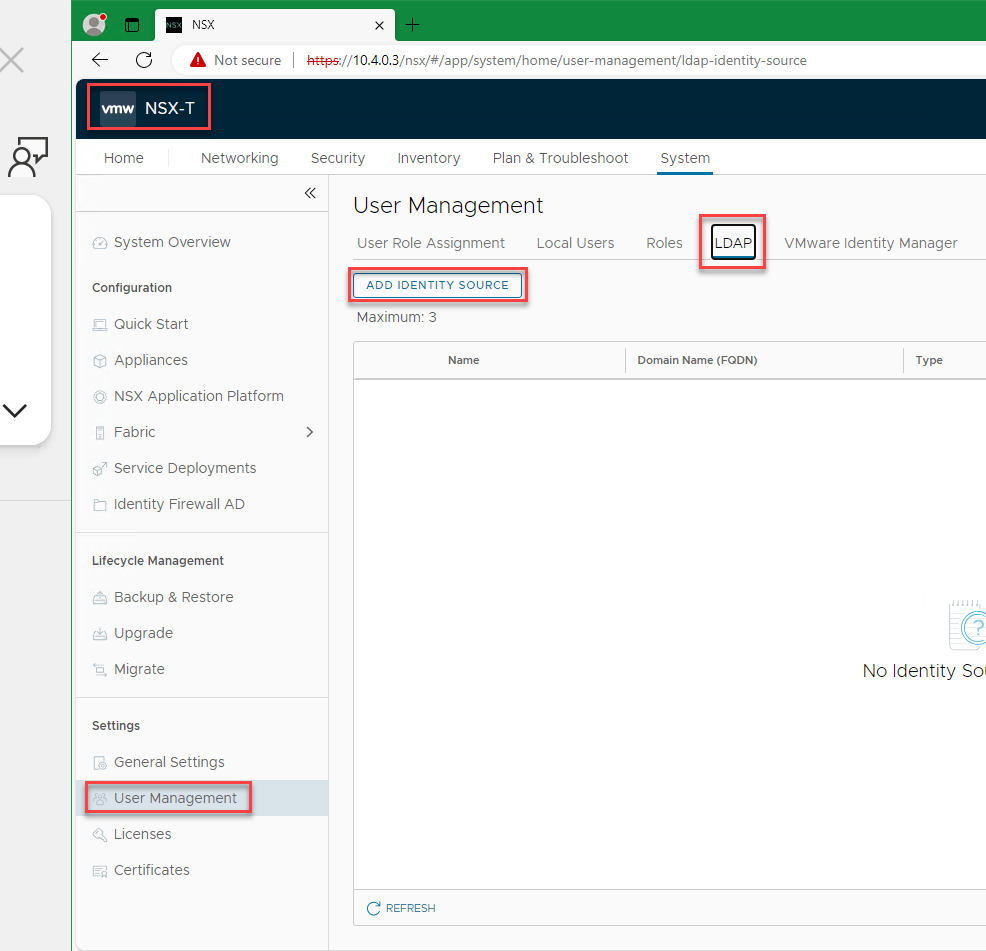

NSX Manager에 로그인한 다음, 시스템>사용자 관리>LDAP>ID 원본 추가로 이동합니다.

이름, FQDN(도메인 이름), 형식 및 기본 DN의 값을 입력합니다. 설명을 추가할 수 있습니다(선택 사항).

기본 DN은 사용자 계정이 유지되는 컨테이너입니다. 기본 DN은 LDAP 서버가 인증 요청에서 사용자를 검색할 때 사용하는 시작점입니다. 예: CN=users,dc=azfta,dc=com.

참고 항목

LDAP 공급자로 둘 이상의 디렉터리를 사용할 수 있습니다. 예를 들어 여러 Windows Server Azure Directory 도메인이 있고 워크로드를 통합하는 방법으로 Azure VMware Solution을 사용하는 경우입니다.

그 다음에는, 이전 스크린샷에 표시된 대로 LDAP 서버 아래에서 설정을 선택합니다.

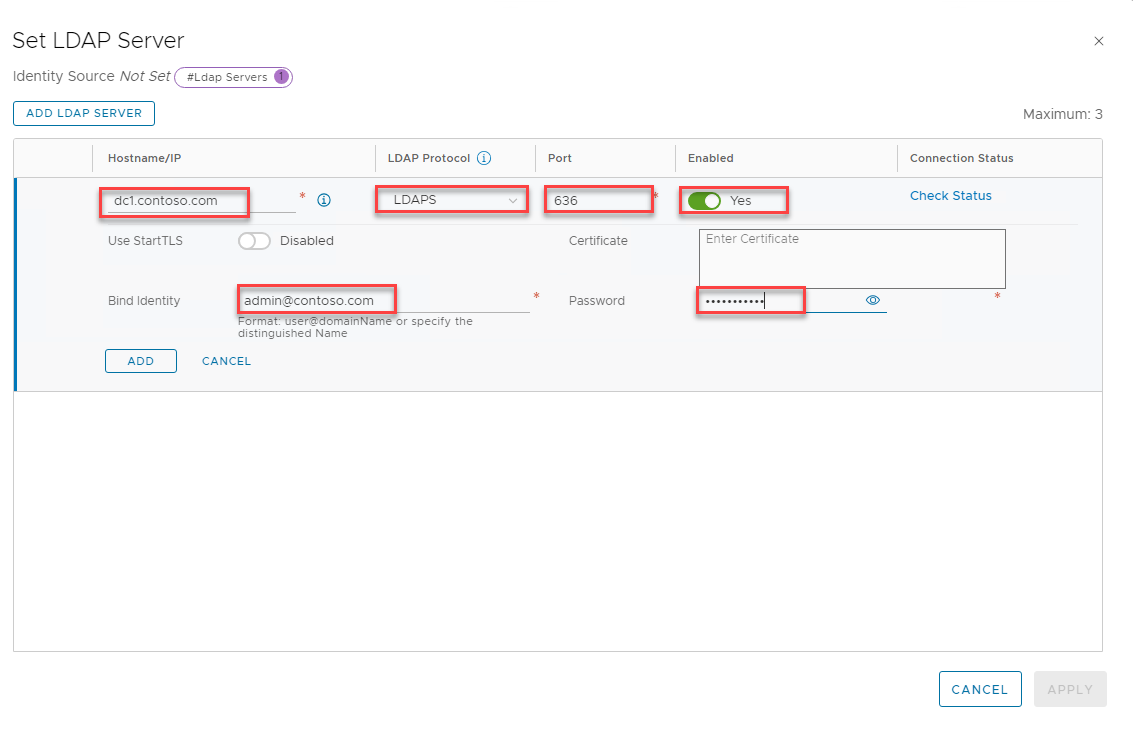

LDAP 서버 설정에서 LDAP 서버 추가를 선택한 다음, 다음 항목에 대한 값을 입력하거나 선택합니다.

이름 작업 Hostname/IP LDAP 서버의 FQDN 또는 IP 주소를 입력합니다. 예: azfta-dc01.azfta.com 또는 10.5.4.4. LDAP 프로토콜 LDAPS를 선택합니다. 포트 기본 보안 LDAP 포트를 그대로 둡니다. Enabled 예로 둡니다. 시작 TLS 사용 표준(보안되지 않음) LDAP를 사용하는 경우에만 필요합니다. 바인드 ID 도메인 관리자 권한이 있는 계정을 사용합니다. 예: <admin@contoso.com>.암호 LDAP 서버의 암호를 입력합니다. 이 암호는 예시한 <admin@contoso.com>계정에서 사용하는 암호입니다.MSSQLSERVER에 대한 프로토콜 속성 비워 둡니다(6단계 참조).

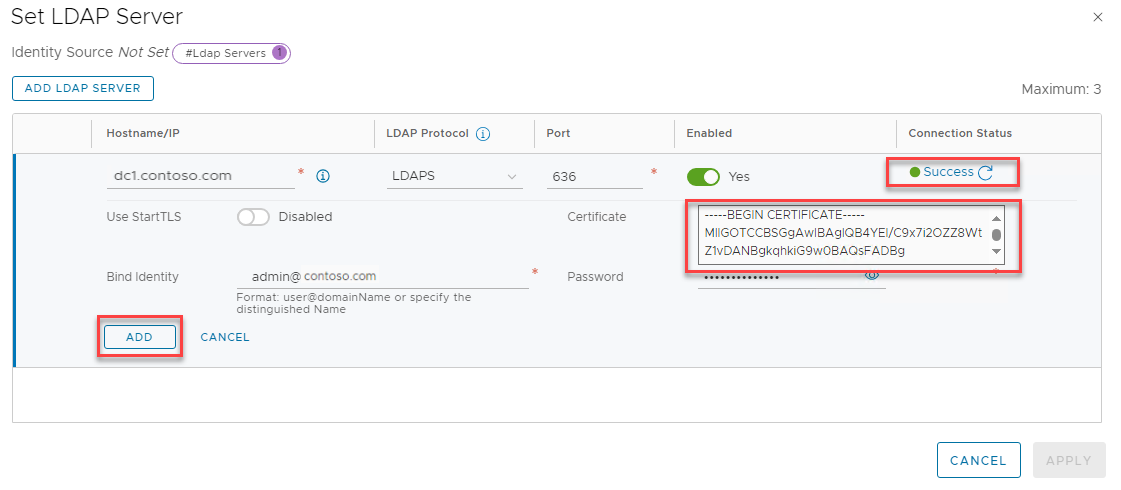

페이지가 업데이트되고 연결 상태가 표시되면 추가를 선택한 다음 적용을 선택합니다.

사용자 관리 에서 저장을 선택하여 변경 내용을 완료합니다.

두 번째 도메인 컨트롤러 또는 다른 외부 ID 공급자를 추가하려면 1단계로 돌아갑니다.

참고 항목

권장되는 방법은 LDAP 서버 역할을 하는 두 개의 도메인 컨트롤러를 사용하는 것입니다. LDAP 서버를 부하 분산 장치 뒤에 배치할 수도 있습니다.

Windows Server Active Directory ID에 역할 할당

외부 ID를 추가한 후 조직의 보안 제어를 기반으로 Windows Server Active Directory 보안 그룹에 NSX 역할을 할당할 수 있습니다.

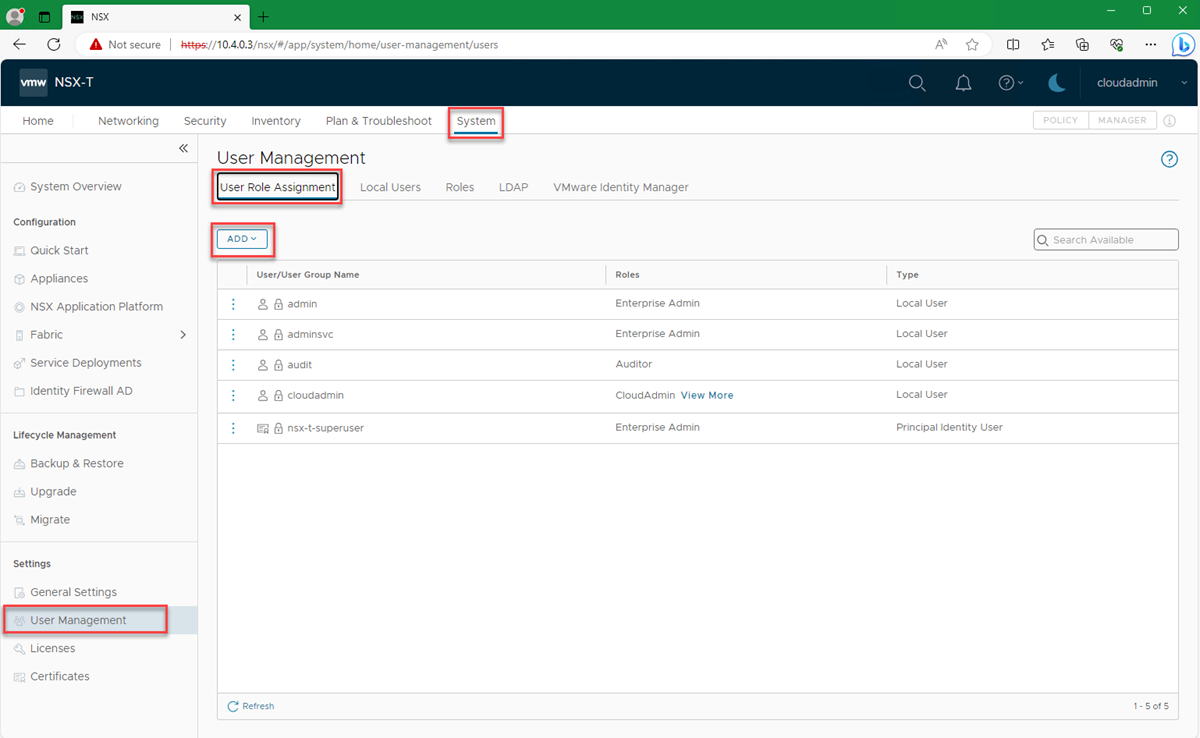

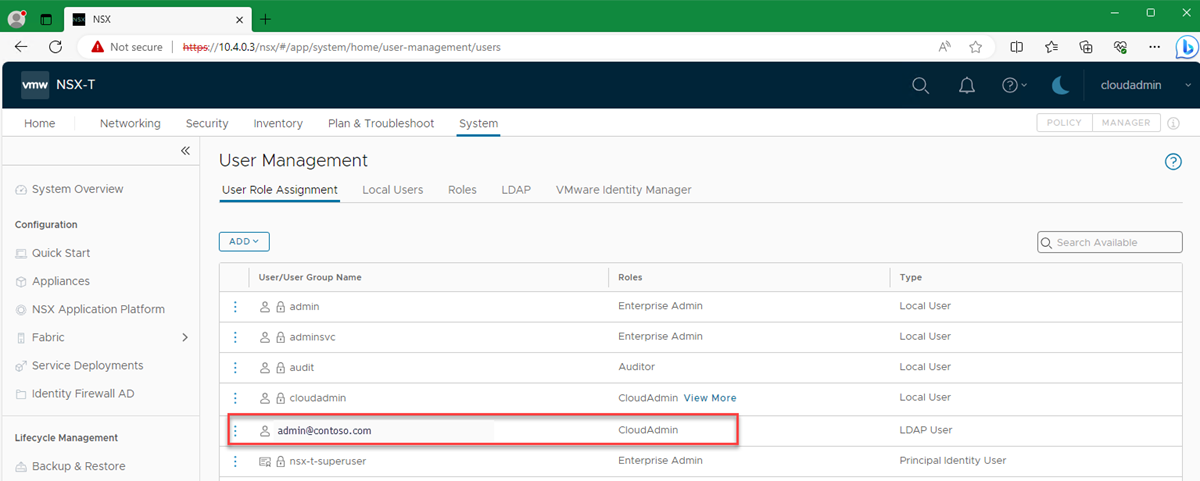

NSX 관리자에서 시스템 >사용자 관리>사용자 역할 할당>추가로 이동합니다.

추가>LDAP에 대한 역할 할당을 선택합니다.

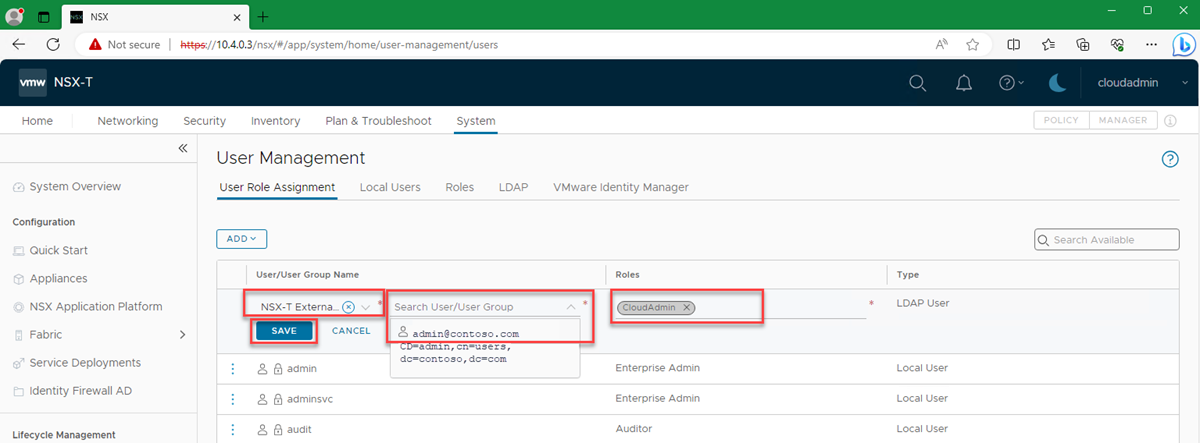

이전 섹션의 3단계에서 선택한 외부 ID 공급자를 선택합니다. 예: NSX 외부 ID 공급자.

사용자 이름, 사용자의 로그인 ID 또는 그룹 이름의 처음 몇 문자를 입력하여 LDAP 디렉터리를 검색합니다. 그런 다음 결과 목록에서 사용자 또는 그룹을 선택합니다.

역할 선택. 이 예에서는 FTAdmin 사용자에게 CloudAdmin 역할을 할당합니다.

저장을 선택합니다.

사용자 역할 할당에서 사용 권한 할당이 표시되는지 확인합니다.

이제 사용자가 Windows Server Active Directory 자격 증명을 사용하여 NSX Manager에 로그인할 수 있습니다.