Azure SQL Database 및 Azure Synapse Analytics의 연결 설정

적용 대상: Azure SQL Database

Azure Synapse Analytics(전용 SQL 풀만 해당)

이 문서에서는 Azure Synapse Analytics에서 Azure SQL Database 및 전용 SQL 풀(이전에는 SQL DW)용 서버에 대한 연결을 제어하는 설정을 소개합니다.

- 네트워크 트래픽 및 연결 정책을 직접 지정하는 다양한 구성 요소에 대한 자세한 내용은 연결 아키텍처를 참조하세요.

- 이 문서는 Azure SQL Managed Instance에 적용되지 않으며, 대신 애플리케이션 Azure SQL Managed Instance에 연결하기를 참조하세요.

- 또한 Azure Synapse Analytics 작업 영역의 SQL 전용 풀에도 적용되지 않습니다. 작업 영역이 있는 Azure Synapse Analytics에 대한 IP 방화벽 규칙을 구성하는 방법에 대한 지침은 Azure Synapse Analytics IP 방화벽 규칙을 참조하세요.

네트워킹 및 연결

논리 서버의 이런 설정을 변경할 수 있습니다. A 논리 SQL Server는 Azure Synapse Analytics 작업 영역에 없는 Azure SQL 데이터베이스와 독립 실행형 Dedicated SQL 풀을 모두 호스트할 수 있습니다.

참고 항목

이 설정은 논리 서버와 연결된 Azure SQL Database 및 전용 SQL 풀(이전의 SQL DW)에 적용됩니다. 이러한 지침은 Azure Synapse Analytics 작업 영역의 전용 SQL 풀에는 적용되지 않습니다.

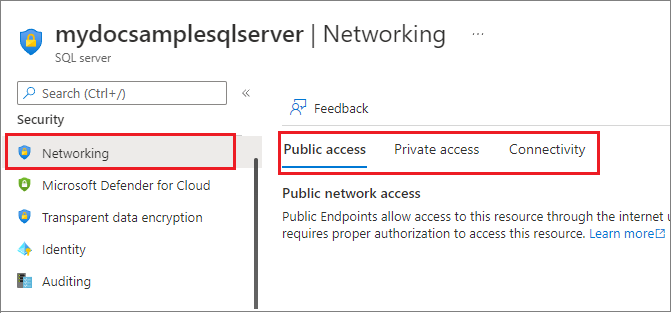

공용 네트워크 액세스 변경

Azure Portal, Azure PowerShell, Azure CLI를 통해 Azure SQL 데이터베이스에 대한 공용 네트워크 액세스나 독립 실행형 전용 SQL 풀을 변경할 수 있습니다.

참고 항목

이 설정은 적용되는 즉시 효력을 냅니다. 고객이 각 설정의 요구 사항을 충족하지 않으면 연결이 끊길 수 있습니다.

데이터베이스를 호스팅하는 논리 서버에 대한 공용 네트워크 액세스를 사용하도록 설정하려면 다음을 수행합니다:

- Azure Portal로 이동하여 Azure의 논리 서버로 이동합니다.

- 보안에서 네트워킹 페이지를 선택합니다.

- 퍼블릭 액세스 탭을 선택한 다음 공용 네트워크 액세스에서 네트워크 선택을 설정합니다.

이 페이지에서 가상 네트워크 규칙을 추가하고 퍼블릭 엔드포인트에 대한 방화벽 규칙을 구성할 수 있습니다.

프라이빗 액세스 탭을 선택하여 프라이빗 엔드포인트를 구성합니다.

퍼블릭 네트워크 액세스 거부

공용 네트워크 액세스 설정의 기본값은 사용 안 함입니다. 고객은 네트워크 액세스 개요에 설명된 대로 퍼블릭 엔드포인트(IP 기반 서버 수준 방화벽 규칙 또는 가상 네트워크 기반 방화벽 규칙 사용) 또는 프라이빗 엔드포인트(Azure Private Link 사용)를 사용하여 데이터베이스에 연결할 수 있습니다.

공용 네트워크 액세스가 사용 안 함으로 설정되면 프라이빗 엔드포인트에서의 연결만 허용됩니다. 퍼블릭 엔드포인트에서의 모든 연결은 거부되며 다음과 비슷한 오류 메시지가 표시됩니다.

Error 47073

An instance-specific error occurred while establishing a connection to SQL Server.

The public network interface on this server is not accessible.

To connect to this server, use the Private Endpoint from inside your virtual network.

공용 네트워크 액세스를 사용 안 함으로 설정하면 방화벽 규칙에 대한 모든 추가, 제거 또는 편집 시도가 거부되며 다음과 비슷한 오류 메시지가 표시됩니다.

Error 42101

Unable to create or modify firewall rules when public network interface for the server is disabled.

To manage server or database level firewall rules, please enable the public network interface.

Azure SQL Database 및 Azure Synapse Analytics에 대한 방화벽 규칙을 추가, 제거 또는 편집할 수 있도록 하려면 공용 네트워크 액세스가 선택한 네트워크로 설정되어 있는지 확인합니다.

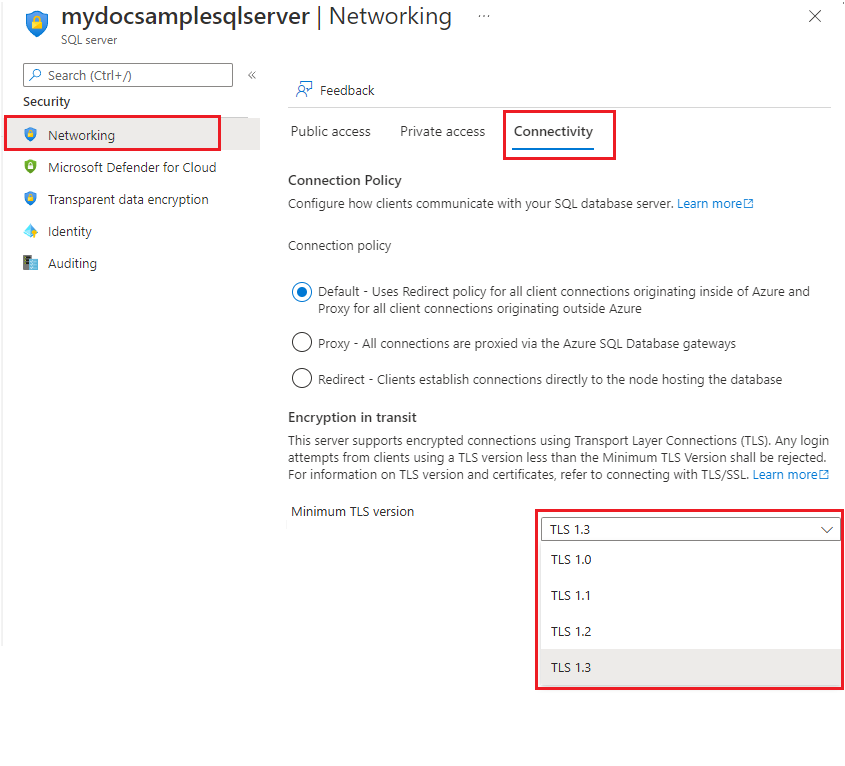

최소 TLS 버전

최소 TLS(전송 계층 보안) 버전 설정을 사용하면 고객이 SQL 데이터베이스에서 사용하는 TLS 버전을 선택할 수 있습니다. Azure Portal, Azure PowerShell, Azure CLI를 사용하여 최소 TLS 버전을 변경할 수 있습니다.

현재 Azure SQL Database는 TLS 1.0, 1.1, 1.2 및 1.3을 지원합니다. 최소 TLS 버전을 설정하면 최신 TLS 버전이 지원됩니다. 예를 들어 TLS 버전 1.1을 선택하면 TLS 1.1 및 1.2에 대한 연결만 허용되며 TLS 1.0을 사용한 연결은 거부됩니다. 테스트를 통해 애플리케이션이 지원되는지 확인한 후 최소 TLS 버전을 1.2로 설정하는 것이 좋습니다. 이 버전에는 이전 버전의 취약성에 대한 수정 프로그램이 포함되어 있으며 Azure SQL Database에서 지원되는 가장 높은 버전의 TLS입니다.

사용 중지 변경 예정

Azure는 이전 TLS 버전(TLS 1.0 및 1.1)에 대한 지원이 2025년 8월 31일에 종료한다고 발표했습니다. 자세한 내용은 TLS 1.0 및 1.1 사용 중지를 참조하세요.

2024년 11월부터는 TLS 1.2 미만의 Azure SQL Database 및 Azure Synapse Analytics 클라이언트 연결을 위한 최소 TLS 버전을 설정할 수 없습니다.

최소 TLS 버전 구성

Azure Portal, Azure PowerShell 또는 Azure CLI를 사용하여 클라이언트 연결을 허용하는 최소 TLS 버전을 구성할 수 있습니다.

주의

- 최소 TLS 버전의 기본값은 모든 버전을 허용하는 것입니다. TLS 버전을 적용한 후에는 기본값으로 되돌릴 수 없습니다.

- 모든 드라이버와 운영 체제가 TLS 1.3을 지원하는 것은 아니기 때문에 TLS 1.3을 최소한으로 적용하면 TLS 1.3을 지원하지 않는 클라이언트의 연결에 문제가 발생할 수 있습니다.

이전 버전의 TLS가 사용되는 애플리케이션을 사용하는 고객의 경우 애플리케이션의 요구 사항에 따라 최소 TLS 버전을 설정하는 것이 좋습니다. 애플리케이션 요구 사항을 알 수 없거나 워크로드가 더 이상 기본 없는 이전 드라이버를 사용하는 경우 최소 TLS 버전을 설정하지 않는 것이 좋습니다.

자세한 내용은 SQL Database 연결에 대한 TLS 고려 사항을 참조하세요.

최소 TLS 버전을 설정한 후에는 최소 TLS 버전의 서버보다 낮은 TLS 버전을 사용하는 고객의 로그인 시도가 실패하며 다음 오류가 표시됩니다.

Error 47072

Login failed with invalid TLS version

참고 항목

최소 TLS 버전은 애플리케이션 계층에서 적용됩니다. 프로토콜 계층에서 TLS 지원을 확인하려는 도구는 SQL Database 엔드포인트에 대해 직접 실행할 때 필요한 최소 버전 외에 TLS 버전을 반환할 수 있습니다.

- Azure Portal로 이동하여 Azure의 논리 서버로 이동합니다.

- 보안에서 네트워킹 페이지를 선택합니다.

- 연결 탭을 선택합니다. 서버와 연결된 모든 데이터베이스에 대해 원하는 최소 TLS 버전을 선택하고 저장을 선택합니다.

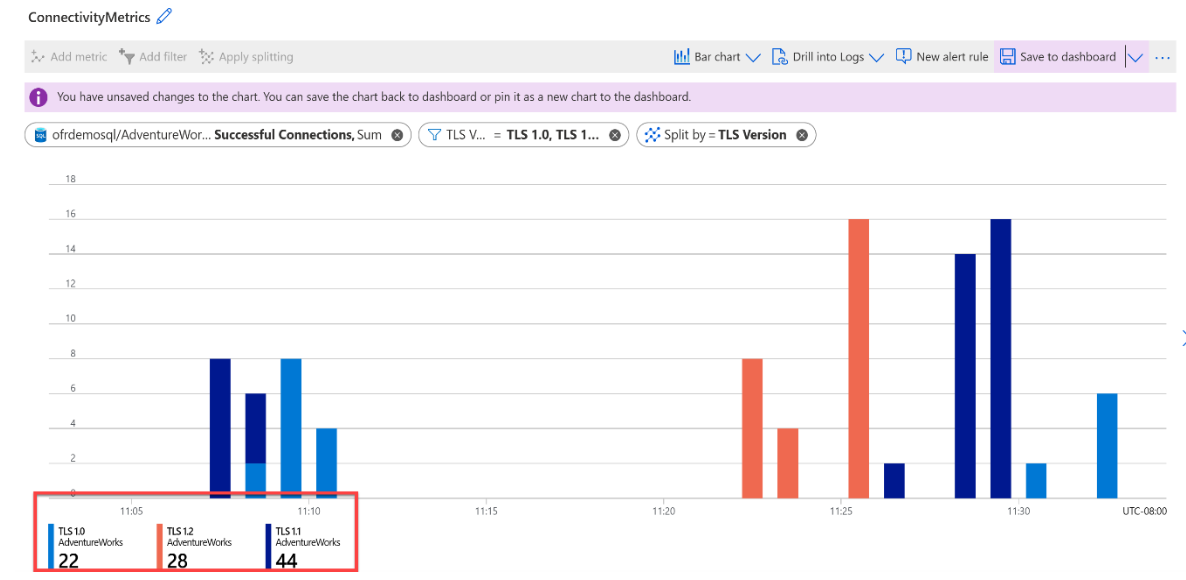

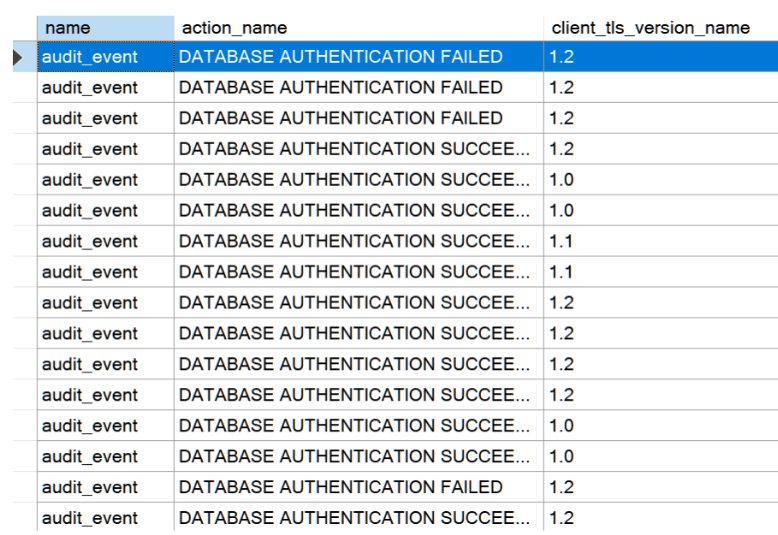

클라이언트 연결 식별

Azure Portal 및 SQL 감사 로그를 통해 TLS 1.0 및 1.0을 사용하여 연결하는 클라이언트를 식별할 수 있습니다.

Azure Portal에서 데이터베이스 리소스에 대한 모니터링 아래의 메트릭으로 이동한 다음 성공적인 연결, TLS 버전 = 1.0 및 1.1로 필터링합니다.

데이터베이스 내에서 직접 sys.fn_get_audit_file을 쿼리하여 감사 파일에서 client_tls_version_name를 볼 수도 있습니다.

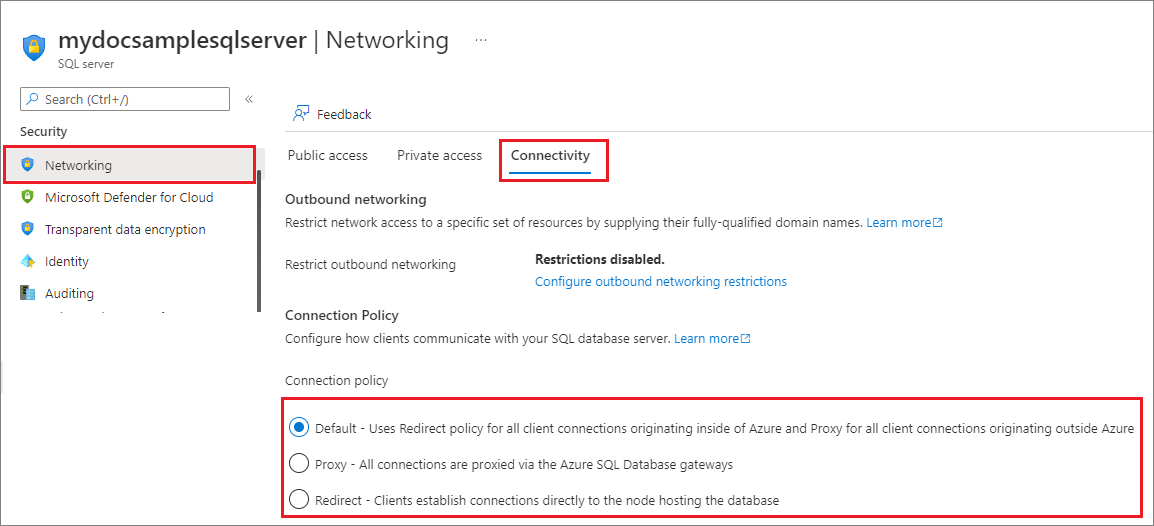

연결 정책 변경

연결 정책은 고객이 연결하는 방법을 결정합니다. 가장 낮은 대기 시간 및 높은 처리량을 위해 Redirect 연결 정챙 대신 Proxy 연결 정책을 사용할 것을 강력히 권장합니다.

Azure Portal, Azure PowerShell, Azure CLI를 사용하여 연결 정책을 변경할 수 있습니다.

Azure Portal을 사용하여 논리 서버에 대한 연결 정책을 변경할 수 있습니다.

- Azure Portal로 이동합니다. Azure의 논리 서버로 이동합니다.

- 보안에서 네트워킹 페이지를 선택합니다.

- 연결 탭을 선택합니다. 원하는 연결 정책을 선택하고 저장을 선택합니다.