관리 ID를 통한 감사

적용 대상:Azure SQL 데이터베이스

Azure Synapse Analytics

다음 두 가지 인증 방법으로 Storage 계정을 사용하도록 Azure SQL 데이터베이스에 대한 감사를 구성할 수 있습니다.

- 관리 ID

- 스토리지 액세스 키

관리 ID는 사용자가 할당한 관리 ID(UMI) 또는 시스템이 할당한 관리 ID일 수 있습니다.

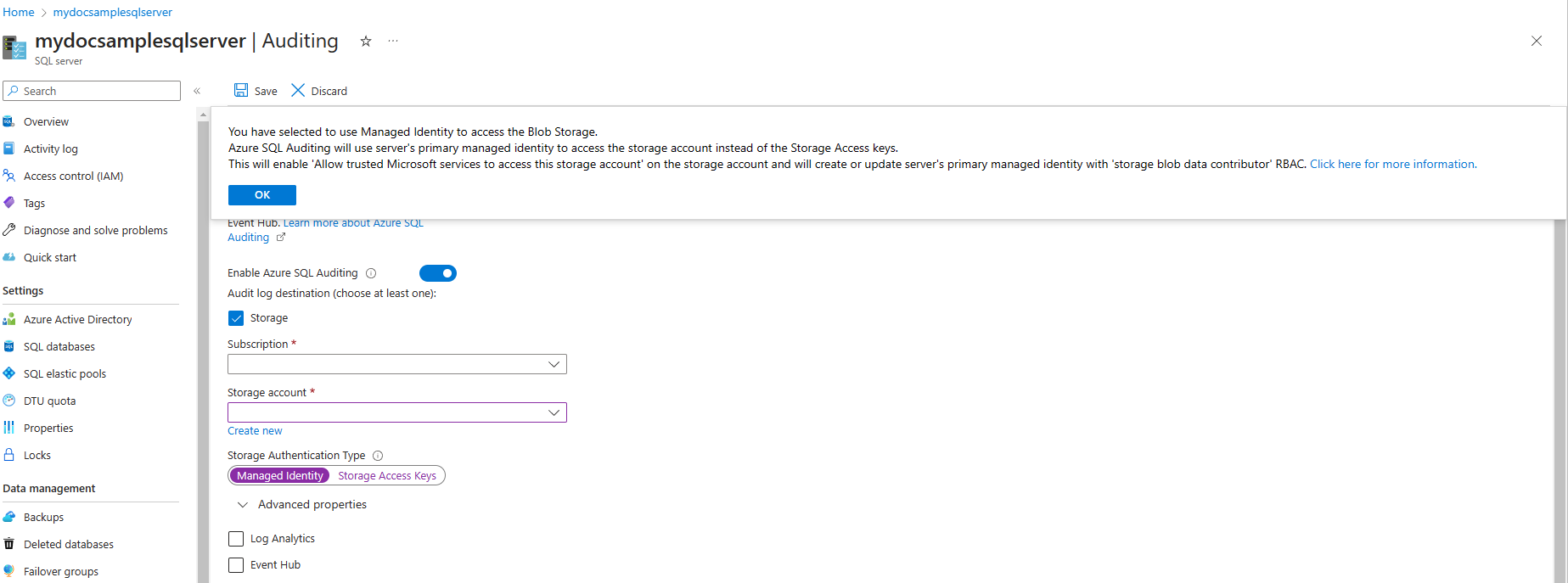

스토리지 계정에 감사 로그를 작성하도록 구성하려면 Azure Portal로 이동하여 Azure SQL 데이터베이스에 대한 논리 서버 리소스를 선택하세요. 감사 메뉴에서 스토리지를 선택하세요. 로그를 저장할 Azure Storage 계정을 선택하세요.

기본적으로 서버에 할당된 기본 사용자 ID가 선택됩니다. 사용자 ID가 없는 경우 서버가 인증에 사용할 시스템 할당 관리 ID를 만듭니다.

고급 속성을 열어 유지 기간을 선택합니다. 그런 다음 저장을 선택합니다. 보존 기간 보다 오래된 로그는 삭제됩니다.

참고 항목

Azure Synapse Analytics의 관리 ID 기반 감사를 설정하려면 이 문서의 뒷부분에 있는 Azure Synapse Analytics 감사 시스템 할당 관리 ID 구성 섹션을 참조하세요.

사용자 할당 관리 ID

사용자는 테넌트에 대한 고유한 UMI를 유연하게 만들고 유지 관리할 수 있습니다. UMI는 Azure SQL의 서버 ID로 사용할 수 있습니다. 서버당 고유하게 정의되고 시스템에서 할당되는 SMI와 다르게 UMI는 사용자에 의해 관리됩니다.

UMI에 대한 자세한 내용은 Azure SQL용 Microsoft Entra ID의 관리를 참조하세요.

Azure SQL 데이터베이스 감사를 위한 사용자 할당 관리 ID 구성

스토리지 계정에 로그를 보내도록 감사를 설정하기 위해서는 서버에 할당된 관리 ID에 Storage Blob 데이터 기여자 역할이 할당 되어 있어야 합니다. PowerShell, Azure CLI, REST API 또는 ARM 템플릿을 사용하여 감사를 구성하는 경우 이 할당이 필요합니다. 역할 할당은 Azure Portal을 통해 감사를 구성할 때 자동으로 수행되므로 Azure Portal을 통해 감사를 구성하는 경우 아래 단계가 필요하지 않습니다.

Azure Portal로 이동합니다.

사용자 할당 관리 ID가 아직 없는 경우 만들어 주세요. 자세한 내용은 사용자 할당 관리 ID 만들기를 참조하세요.

감사를 구성하려는 스토리지 계정으로 이동합니다.

액세스 제어(IAM) 창을 선택합니다.

추가>역할 할당 추가를 선택합니다.

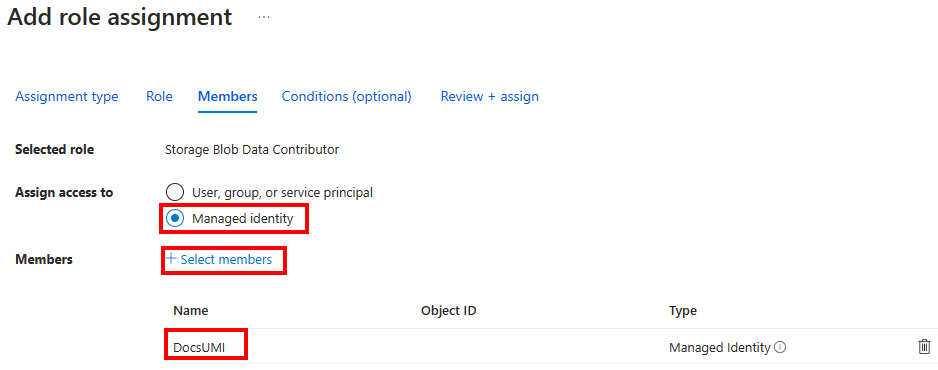

역할 탭에서 Storage Blob 데이터 기여자를 검색한 다음 선택합니다. 다음을 선택합니다.

구성원 탭의 액세스 할당 섹션에서 관리 ID를 선택한 다음, 구성원 선택을 선택합니다. 서버에 만들어진 관리 ID를 선택할 수 있습니다.

검토 + 할당을 선택합니다.

자세한 내용은 Portal을 사용하여 Azure 역할 할당을 참조하십시오.

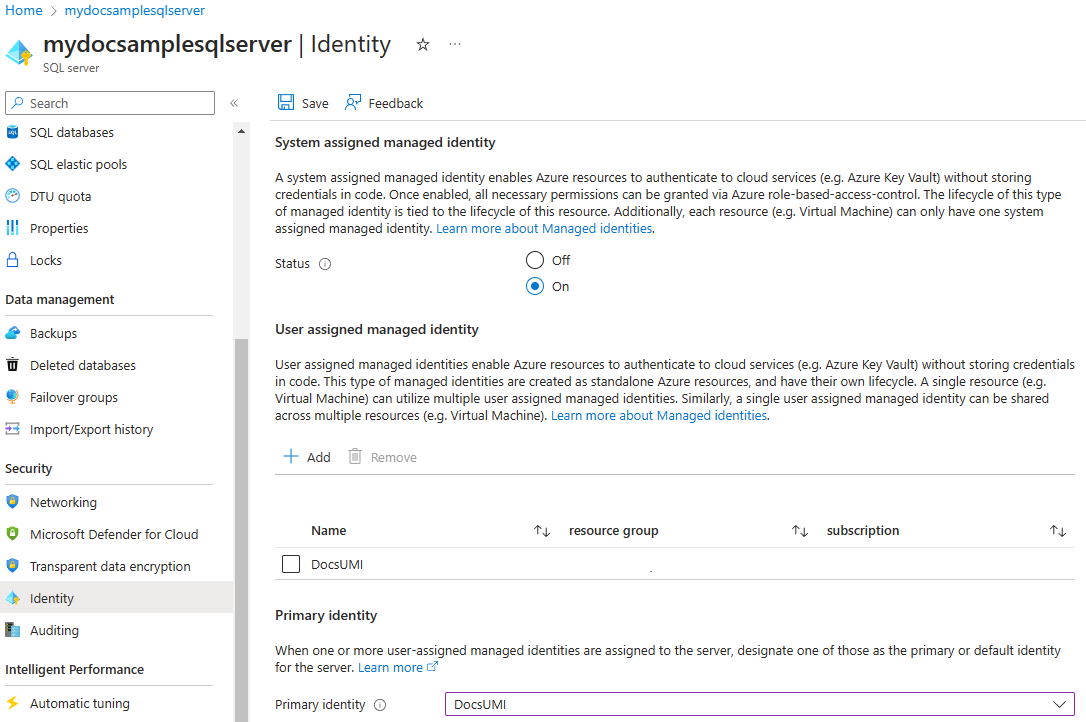

사용자 할당 관리 ID를 구성하려면 다음 단계를 완료하세요.

서버의 ID 메뉴로 이동합니다. 사용자가 할당한 관리 ID 섹션에서 사용할 관리 ID를 추가합니다.

그런 다음, 추가된 관리 ID를 서버의 기본 ID 로 선택할 수 있습니다.

서버의 감사 메뉴로 이동합니다. 서버의 스토리지를 구성할 때 사용할 스토리지 인증 유형으로 관리 ID를 선택합니다.

Azure Synapse Analytics 감사 시스템 할당 관리 ID 구성

감사에는 UMI 기반 스토리지 계정 인증을 사용할 수 없습니다. Azure Synapse Analytics에는 시스템 할당 관리 ID(SMI)만 사용할 수 있습니다. SMI 인증이 작동하려면 스토리지 계정의 Access Control 설정에서 관리 ID에 Storage Blob 데이터 기여자 역할이 할당되어 있어야 합니다. Azure Portal을 사용하여 감사를 구성하는 경우 이 역할이 자동으로 추가됩니다.

Azure Synapse Analytics용 Azure Portal에서는 Azure SQL 데이터베이스와 마찬가지로 SAS 키 또는 SMI 인증을 명시적으로 선택할 수 있는 옵션이 없습니다.

스토리지 계정이 VNet 또는 방화벽을 사용하는 경우 감사는 SMI 인증을 사용하여 자동으로 구성됩니다.

스토리지 계정이 VNet 또는 방화벽을 사용하는 경우 감사는 SAS 키 기반 인증을 사용하여 자동으로 구성됩니다. 그러나 스토리지 계정이 VNet 또는 방화벽 뒤에 있지 않은 경우 관리 ID를 사용할 수 없습니다.

스토리지 계정이 VNet 또는 방화벽을 사용하는 지 여부와 상관없이 SMI 인증을 강제로 사용하려면 다음과 같이 REST API 또는 PowerShell을 사용하세요.

REST API를 사용하는 경우 요청 본문에

StorageAccountAccessKey필드를 명시적으로 생략 합니다.자세한 내용은 참고를 참조하세요.

PowerShell을 사용하는 경우, 매개 변수

UseIdentity을(를)true(으)로 전달하세요.자세한 내용은 참고를 참조하세요.

다음 단계

- 감사 개요

- 데이터 노출 에피소드 Azure SQL 감사의 새로운 기능.

- SQL Managed Instance 감사

- SQL Server 감사