클라이언트 설치 관리자를 사용하여 Windows 클라이언트 디바이스에 Azure Monitor 에이전트 설치

클라이언트 설치 관리자를 사용하여 Windows 클라이언트 디바이스에 Azure Monitor 에이전트를 설치하고 모니터링 데이터를 Log Analytics 작업 영역으로 보냅니다.

Azure Monitor 에이전트 확장과 설치 관리자 모두 동일한 기본 에이전트를 설치하고 DCR(데이터 수집 규칙)을 사용하여 데이터 수집을 구성합니다.

이 문서에서는 클라이언트 설치 관리자를 사용하여 Windows 클라이언트 디바이스에 Azure Monitor 에이전트를 설치하는 방법과 DCR을 Windows 클라이언트 디바이스에 연결하는 방법을 설명합니다.

참고 항목

이 문서에서는 제한 사항에 따라 Windows 클라이언트 디바이스에 Azure Monitor 에이전트를 설치하기 위한 특정 지침을 제공합니다. 에이전트에 대한 표준 설치 및 관리 지침은 에이전트 확장 관리 지침을 참조 하세요.

가상 머신 확장과 비교

클라이언트 설치 관리자 사용과 Azure Monitor 에이전트에 대한 VM(가상 머신) 확장 사용 간의 비교는 다음과 같습니다.

| 기능 구성 요소 | 확장을 통해 VM 또는 서버에 대한 메서드 | 설치 관리자를 통한 클라이언트에 대한 방법 |

|---|---|---|

| 에이전트 설치 방법 | VM 확장 | 클라이언트 설치 프로그램 |

| 서버에 에이전트가 | Azure Monitor 에이전트 | Azure Monitor 에이전트 |

| 인증 | 관리 ID | Microsoft Entra 디바이스 토큰 |

| Central 구성 | DCR | DCR |

| 에이전트에 구성 규칙 연결 | DCR은 개별 VM 리소스에 직접 연결됩니다. | DCR은 Microsoft Entra 테넌트에서 모든 디바이스에 매핑되는 모니터링되는 개체에 연결됩니다. |

| Log Analytics에 데이터 업로드 | Log Analytics 엔드포인트 | Log Analytics 엔드포인트 |

| 기능 지원 | 문서화된 모든 기능 | 더 많은 확장이 필요하지 않은 Azure Monitor 에이전트 확장에 종속된 기능(Microsoft Sentinel Windows 이벤트 필터링에 대한 지원 포함) |

| 네트워킹 옵션 | 프록시 지원, 프라이빗 링크 지원 | 프록시 지원만 |

지원되는 디바이스 유형

| 디바이스 유형 | 지원? | 설치 방법 | 추가 정보 |

|---|---|---|---|

| Windows 11, 10 데스크톱, 워크스테이션 | 예 | 클라이언트 설치 프로그램 | Windows MSI 설치 프로그램을 사용하여 에이전트를 설치합니다. |

| Windows 11, 10 노트북 | 예 | 클라이언트 설치 프로그램 | Windows MSI 설치 관리자를 사용하여 에이전트를 설치합니다(설치는 랩톱에서 작동하지만 에이전트 는 아직 배터리 또는 네트워크 사용량에 최적화되지 않음). |

| VM, 확장 집합 | 아니요 | VM 확장 | Azure 확장 프레임워크를 사용하여 에이전트를 설치합니다. |

| 온-프레미스 서버 | 아니요 | VM 확장 (Azure Arc 에이전트 사용) | Azure Arc 에이전트를 설치하여 온-프레미스에 제공된 Azure 확장 프레임워크를 사용하여 에이전트를 설치합니다. |

필수 조건

컴퓨터에서 Windows 클라이언트 OS 버전 10 RS4 이상을 실행해야 합니다.

설치 관리자를 다운로드하려면 컴퓨터에 C++ 재배포 가능 버전 2015) 이상이 설치되어 있어야 합니다.

컴퓨터는 Microsoft Entra 테넌트(조인 또는 하이브리드 조인 컴퓨터)에 도메인에 가입되어 있어야 합니다. 컴퓨터가 도메인에 가입되면 에이전트는 Microsoft Entra 디바이스 토큰을 가져와서 Azure에서 DCR을 인증하고 가져올 수 있습니다.

Microsoft Entra 테넌트에 대한 테넌트 관리자 권한이 필요한지 확인합니다.

디바이스는 다음 HTTPS 엔드포인트에 액세스할 수 있어야 합니다.

global.handler.control.monitor.azure.com<virtual-machine-region-name>.handler.control.monitor.azure.com(예:

westus.handler.control.azure.com)<log-analytics-workspace-id>.ods.opinsights.azure.com(예:

12345a01-b1cd-1234-e1f2-1234567g8h99.ods.opinsights.azure.com)에이전트에서 프라이빗 링크를 사용하는 경우 데이터 수집 엔드포인트도 추가 해야 합니다.

디바이스와 연결하려는 DCR입니다. 아직 없는 경우 데이터 수집 규칙을 만듭니다. 규칙을 리소스에 아직 연결하지 마세요.

PowerShell cmdlet을 사용하기 전에 cmdlet 관련 PowerShell 모듈이 설치 및 가져오기되었는지 확인합니다.

제한 사항

- Windows 클라이언트 컴퓨터에 대해 만드는 데이터 수집 규칙은 전체 Microsoft Entra 테넌트 범위만 대상으로 지정할 수 있습니다. 즉, 모니터링 대상 개체에 연결하는 데이터 수집 규칙은 테넌트 내에서 이 클라이언트 설치 관리자를 사용하여 Azure Monitor 에이전트를 설치하는 모든 Windows 클라이언트 컴퓨터에 적용됩니다. 데이터 수집 규칙을 사용하는 세분화된 대상 지정은 아직 Windows 클라이언트 디바이스에서 지원되지 않습니다

- Azure Monitor 에이전트는 Azure 프라이빗 링크를 통해 연결된 Windows 컴퓨터의 모니터링을 지원하지 않습니다.

- Windows 클라이언트 설치 관리자를 사용하여 설치된 에이전트는 항상 연결된 Windows 데스크톱 또는 워크스테이션을 위해 주로 설계되었습니다. 설치 관리자를 사용하여 랩톱에 Azure Monitor 에이전트를 설치할 수 있지만 에이전트는 랩톱의 배터리 사용 및 네트워크 제한에 대해 최적화되지 않습니다.

- Azure Monitor 메트릭은 Windows 클라이언트 디바이스의 대상으로 지원되지 않습니다.

에이전트 설치

에이전트 Windows MSI 설치 관리자를 다운로드합니다.

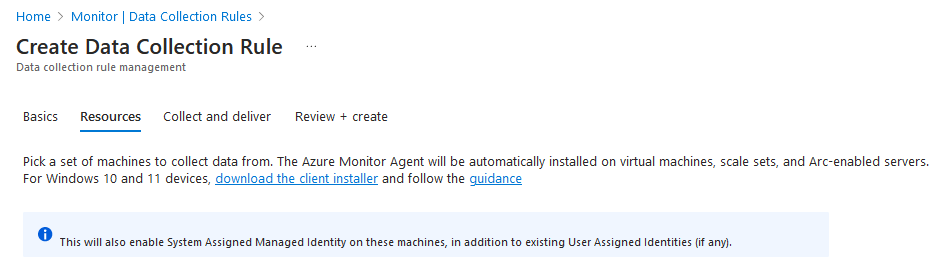

Azure Portal에서 다운로드할 수도 있습니다. 포털 메뉴에서 다음 스크린샷과 같이 데이터 수집 규칙>만들기 모니터링>으로 이동합니다.

관리자 권한 관리자 명령 프롬프트 창을 열고 디렉터리를 설치 관리자를 다운로드한 위치로 변경합니다.

기본 설정을 사용하여 설치하려면 다음 명령을 실행합니다.

msiexec /i AzureMonitorAgentClientSetup.msi /qn사용자 지정 파일 경로, 네트워크 프록시 설정 또는 비공개 클라우드에 설치하려면 다음 명령을 사용합니다. 다음 테이블의 값을 사용합니다.

msiexec /i AzureMonitorAgentClientSetup.msi /qn DATASTOREDIR="C:\example\folder"매개 변수 설명 INSTALLDIR에이전트 이진 파일이 설치된 디렉터리 경로입니다. DATASTOREDIR에이전트가 운영 로그 및 데이터를 저장하는 디렉터리 경로입니다. PROXYUSE프록시를 true사용하도록 설정해야 합니다.PROXYADDRESS프록시 주소로 설정합니다. PROXYUSE는 올바르게 적용되도록true설정해야 합니다.PROXYUSEAUTH프록시에 true인증이 필요한 경우로 설정합니다.PROXYUSERNAME프록시 사용자 이름으로 설정합니다. PROXYUSE로PROXYUSEAUTH설정true해야 합니다.PROXYPASSWORD프록시 암호로 설정합니다. PROXYUSE로PROXYUSEAUTH설정true해야 합니다.CLOUDENV클라우드 이름 Azure Commercial, ,Azure China,Azure US GovAzure USNat또는Azure USSec.로 설정합니다.성공적인 설치 확인

- 제어판>프로그램 및 기능을 엽니다. Azure Monitor 에이전트가 프로그램 목록에 표시되는지 확인합니다.

- 서비스를 열고 Azure Monitor 에이전트가 나타나고 상태가 실행 중인지 확인합니다.

다음 섹션으로 이동하여 DCR과 연결할 모니터링되는 개체를 만들어 에이전트를 시작합니다.

참고 항목

클라이언트 설치 관리자를 사용하여 에이전트를 설치하는 경우 현재 에이전트를 설치한 후에는 로컬 에이전트 설정을 업데이트할 수 없습니다. 이러한 설정을 업데이트하려면 Azure Monitor 에이전트를 제거한 다음 다시 설치합니다.

모니터링 대상 개체 만들기 및 연결

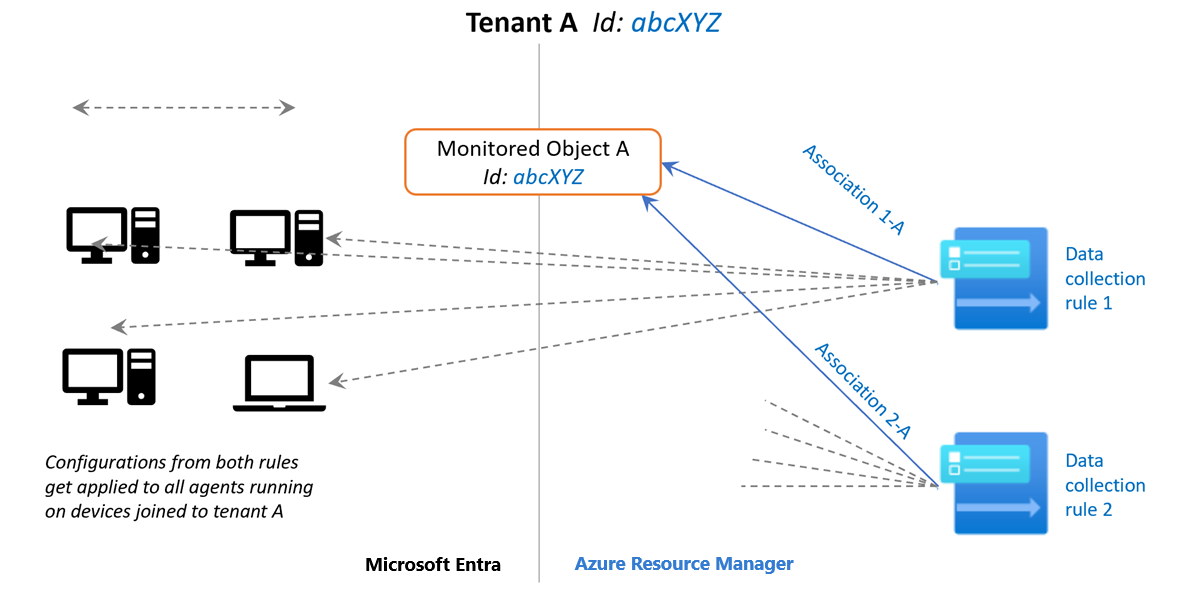

다음으로, Azure Resource Manager 내에서 Microsoft Entra 테넌트를 나타내는 모니터링되는 개체를 만듭니다. DCR은 Azure Resource Manager 엔터티와 연결됩니다. Azure는 모니터링 대상 개체를 동일한 Microsoft Entra 테넌트에 있는 모든 Windows 클라이언트 머신에 연결합니다.

현재 이 연결의 범위는 Microsoft Entra 테넌트로 제한됩니다 . Microsoft Entra 테넌트에 적용되는 구성은 테넌트의 일부인 모든 디바이스에 적용되고 클라이언트 설치 관리자를 통해 설치된 에이전트를 실행합니다. VM 확장을 통해 설치된 에이전트는 범위에 없으며 영향을 받지 않습니다.

다음 이미지는 모니터링되는 개체 연결의 작동 방식을 보여 줍니다.

그런 다음, 다음 섹션에서 REST API 또는 Azure PowerShell 명령을 사용하여 DCR을 만들고 모니터링되는 개체에 연결합니다.

필수 사용 권한

모니터링되는 개체는 테넌트 수준 리소스이므로 사용 권한 범위가 구독에 필요한 사용 권한 범위보다 큽니다. 이 단계를 수행하려면 Azure 테넌트 관리자가 필요할 수 있습니다. Microsoft Entra 테넌트 관리자를 Azure 테넌트 관리자로 승격하는 단계를 완료합니다. 루트 범위에서 Microsoft Entra 관리자 소유자 권한을 부여합니다. 이 권한 범위는 다음 섹션에 설명된 모든 메서드에 필요합니다.

REST API 사용

다음 섹션에서는 REST API를 사용하여 DCR을 만들고 모니터링되는 개체에 연결하는 단계를 설명합니다.

- 모니터링된 개체 기여자 역할을 운영자에게 할당합니다.

- 모니터링 대상 개체를 삭제합니다.

- DCR을 모니터링되는 개체에 연결합니다.

이러한 작업도 설명합니다.

- 모니터링되는 개체에 대한 연결을 나열합니다.

- 모니터링되는 개체에서 DCR을 연결 해제합니다.

운영자에게 모니터링 개체 기여자 역할 할당

이 단계에서는 모니터링되는 개체를 만들고 사용자 또는 그룹에 연결할 수 있는 권한을 부여합니다.

요청 URI

PUT https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/{roleAssignmentGUID}?api-version=2021-04-01-preview

URI 매개 변수

| 이름 | In | Type | 설명 |

|---|---|---|---|

roleAssignmentGUID |

경로 | string | 유효한 GUID(Globally Unique Identifier)를 제공합니다. GUID 생성기를 사용하여 GUID를 생성할 수 있습니다. |

헤더

- 권한 부여: Azure Resource Manager 전달자 토큰(Get-AzAccessToken 또는 다른 메서드 사용)

- Content-Type: Application/json

요청 본문

{

"properties":

{

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId":"aaaaaaaa-aaaa-aaaa-aaaa-aaaaaaaaaaaa"

}

}

본문 매개 변수

| 이름 | 설명 |

|---|---|

roleDefinitionId |

고정 값: 모니터링 대상 개체 기여자 역할의 역할 정의 ID: /providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b |

principalId |

Object Id 역할을 할당해야 하는 사용자의 ID 값을 제공합니다. 1단계의 시작 부분에서 상승된 사용자이거나 이후 단계를 완료하는 다른 사용자 또는 그룹일 수 있습니다. |

이 단계가 완료되면 세션을 다시 인증 하고 Azure Resource Manager 전달자 토큰을 다시 획득합니다.

모니터링되는 개체 만들기

이 단계에서는 Microsoft Entra 테넌트 범위에 대한 모니터링 대상 개체를 만듭니다. 해당 Microsoft Entra 테넌트 ID로 서명된 클라이언트 디바이스를 나타내는 데 사용됩니다.

필요한 권한: 적절한 범위에서 모니터링되는 개체 기여자 역할이 있는 모든 사용자는 1단계에서 할당된 대로 이 작업을 수행할 수 있습니다.

요청 URI

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}?api-version=2021-09-01-preview

URI 매개 변수

| 이름 | In | Type | 설명 |

|---|---|---|---|

AADTenantId |

경로 | string | 디바이스가 속한 Microsoft Entra 테넌트 ID입니다. 모니터링되는 개체는 동일한 ID를 사용하여 생성됩니다. |

헤더

- 권한 부여: Azure Resource Manager 전달자 토큰

- Content-Type: Application/json

요청 본문

{

"properties":

{

"location":"eastus"

}

}

본문 매개 변수

| 이름 | 설명 |

|---|---|

location |

모니터링되는 개체가 저장되는 Azure 지역입니다. DCR을 만든 지역 과 동일해야 합니다. 이 지역은 에이전트 통신이 발생하는 위치입니다. |

DCR을 모니터링되는 개체에 연결

이제 DCLA(데이터 수집 규칙 연결)를 만들어 DCR을 모니터링되는 개체에 연결합니다.

필요한 권한: 적절한 범위에서 모니터링되는 개체 기여자 역할이 있는 모든 사용자는 1단계에서 할당된 대로 이 작업을 수행할 수 있습니다.

요청 URI

PUT https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

샘플 요청 URI

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

URI 매개 변수

| 이름 | In | Type | 설명 |

|---|---|---|---|

MOResourceId |

경로 | string | 2단계에서 만든 모니터링되는 개체의 전체 리소스 ID입니다. 예: providers/Microsoft.Insights/monitoredObjects/{AADTenantId} |

헤더

- 권한 부여: Azure Resource Manager 전달자 토큰

- Content-Type: Application/json

요청 본문

{

"properties":

{

"dataCollectionRuleId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Insights/dataCollectionRules/{DCRName}"

}

}

본문 매개 변수

| 이름 | 설명 |

|---|---|

dataCollectionRuleID |

모니터링되는 개체와 동일한 지역에서 만든 기존 DCR의 리소스 ID입니다. |

모니터링되는 개체에 대한 연결을 나열합니다.

연결을 확인해야 하는 경우 모니터링되는 개체에 대한 연결을 나열할 수 있습니다.

필요한 권한: 적절한 범위에서 읽기 권한자 역할이 있는 모든 사용자는 1단계에서 할당된 권한과 유사하게 이 작업을 수행할 수 있습니다.

요청 URI

GET https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

샘플 요청 URI

GET https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

{

"value": [

{

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVm/providers/Microsoft.Insights/dataCollectionRuleAssociations/myRuleAssociation",

"name": "myRuleAssociation",

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"properties": {

"dataCollectionRuleId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Insights/dataCollectionRules/myCollectionRule",

"provisioningState": "Succeeded"

},

"systemData": {

"createdBy": "user1",

"createdByType": "User",

"createdAt": "2021-04-01T12:34:56.1234567Z",

"lastModifiedBy": "user2",

"lastModifiedByType": "User",

"lastModifiedAt": "2021-04-02T12:34:56.1234567Z"

},

"etag": "070057da-0000-0000-0000-5ba70d6c0000"

}

],

"nextLink": null

}

모니터링되는 개체에서 DCR 연결 해제

모니터링되는 개체에서 DCR 연결을 제거해야 하는 경우

필요한 권한: 적절한 범위에서 모니터링되는 개체 기여자 역할이 있는 모든 사용자는 1단계에서 할당된 대로 이 작업을 수행할 수 있습니다.

요청 URI

DELETE https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

샘플 요청 URI

DELETE https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

URI 매개 변수

| 이름 | In | Type | 설명 |

|---|---|---|---|

MOResourceId |

경로 | string | 2단계에서 만든 모니터링되는 개체의 전체 리소스 ID입니다. 예: providers/Microsoft.Insights/monitoredObjects/{AADTenantId} |

associationName |

경로 | string | 연결의 이름입니다. 이름은 대소문자를 구분하지 않습니다. 예: assoc01 |

헤더

- 권한 부여: Azure Resource Manager 전달자 토큰

- Content-Type: Application/json

온보딩에 Azure PowerShell 사용

다음 Azure PowerShell 스크립트는 DCR을 만들고 모니터링되는 개체에 연결한 다음 연결을 나열합니다.

$TenantID = "xxxxxxxxx-xxxx-xxx" #Your tenant ID

$SubscriptionID = "xxxxxx-xxxx-xxxxx" #Your subscription ID

$ResourceGroup = "rg-yourResourceGroup" #Your resource group

#If the following cmdlet produces the error 'Interactive authentication is not supported in this session,' run

#cmdlet Connect-AzAccount -UseDeviceAuthentication

#uncomment -UseDeviceAuthentication on next line

Connect-AzAccount -Tenant $TenantID #-UseDeviceAuthentication

#Select the subscription

Select-AzSubscription -SubscriptionId $SubscriptionID

#Grant access to the user at root scope "/"

$user = Get-AzADUser -SignedIn

New-AzRoleAssignment -Scope '/' -RoleDefinitionName 'Owner' -ObjectId $user.Id

#Create the auth token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Assign the Monitored Object Contributor role to the operator

$newguid = (New-Guid).Guid

$UserObjectID = $user.Id

$body = @"

{

"properties": {

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId": `"$UserObjectID`"

}

}

"@

$requestURL = "https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/$newguid`?api-version=2021-04-01-preview"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

##########################

#Create a monitored object

#The 'location' property value in the 'body' section should be the Azure region where the monitored object is stored. It should be the same region where you created the data collection rule. This is the region where agent communications occurs.

$Location = "eastus" #Use your own location

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$body = @"

{

"properties":{

"location":`"$Location`"

}

}

"@

$Respond = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body -Verbose

$RespondID = $Respond.id

##########################

#Associate a DCR to the monitored object

#See reference documentation https://learn.microsoft.com/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

$associationName = "assoc01" #You can define your custom association name, but you must change the association name to a unique name if you want to associate multiple DCRs to a monitored object.

$DCRName = "dcr-WindowsClientOS" #Your data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional example) Associate another DCR to a monitored object. Remove comments around the following text to use it as a sample.

#See reference documentation https://learn.microsoft.com/en-us/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

<#

$associationName = "assoc02" #You must change the association name to a unique name if you want to associate multiple DCRs to a monitored object.

$DCRName = "dcr-PAW-WindowsClientOS" #Your Data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional) Get all the associations.

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

(Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method get).value

#>

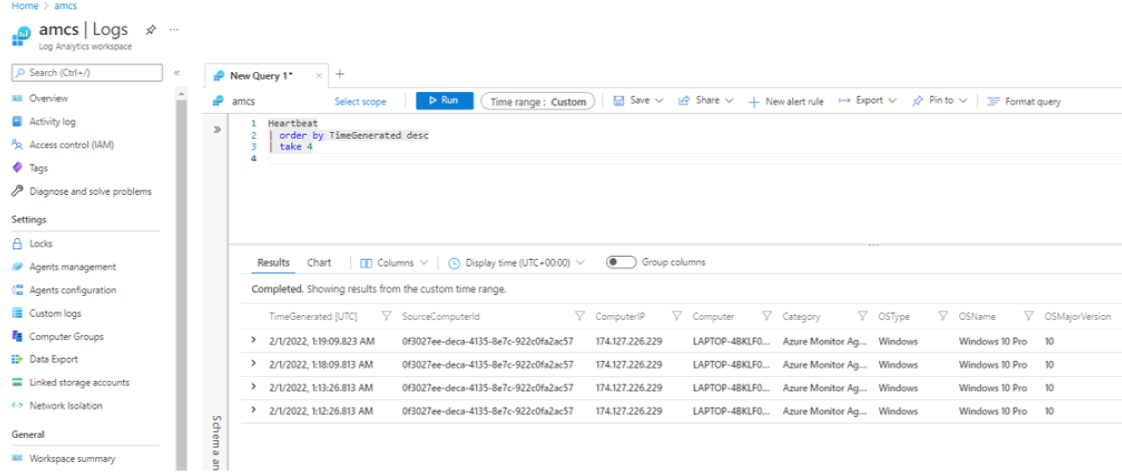

성공적인 설정 확인

DCR에서 대상으로 지정한 Log Analytics 작업 영역에서 하트비트 테이블 및 규칙에서 구성한 다른 테이블을 확인합니다.

SourceComputerId, Computer 및 ComputerIP 열은 모두 클라이언트 디바이스 정보를 각각 반영해야 하며 범주 열에는 Azure Monitor 에이전트가 표시되어야 합니다.

오프보딩에 PowerShell 사용

다음 PowerShell 스크립트는 모니터링되는 개체에서 DCR을 분리합니다.

#Remove the monitor object

$TenantID = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" #Your Tenant ID

Connect-AzAccount -Tenant $TenantID

#Create the auth token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Get the monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$MonitoredObject = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Get DCRs associated to the monitored object

$requestURL = "https://management.azure.com$($MonitoredObject.id)/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

$MonitoredObjectAssociations = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Disassociate the monitored object from all DCRs

foreach ($Association in $MonitoredObjectAssociations.value){

$requestURL = "https://management.azure.com$($Association.id)?api-version=2022-06-01"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Delete

}

#Delete the monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

Invoke-AzRestMethod -Uri $requestURL -Method Delete

에이전트 관리

다음 섹션에서는 에이전트를 관리하는 방법을 보여줍니다.

- 에이전트 버전 확인

- 에이전트 제거

- 에이전트 업데이트

에이전트 버전 확인

- 제어판>프로그램 및 기능을 엽니다.

- 프로그램 목록에서 Azure Monitor 에이전트를 선택합니다.

- 버전 값을 확인합니다.

설정에서 에이전트 버전을 확인할 수도 있습니다.

에이전트 제거

- 제어판>프로그램 및 기능을 엽니다.

- 프로그램 목록에서 Azure Monitor 에이전트를 선택합니다.

- 메뉴 모음에서 제거를 선택합니다.

설정에서 에이전트를 제거할 수도 있습니다.

에이전트를 제거할 때 문제가 있는 경우 문제 해결을 참조 하세요.

에이전트 업데이트

버전을 업데이트하려면 업데이트하려는 새 버전을 설치합니다.

문제 해결

에이전트 진단 로그 보기

로깅이 켜져 있는 설치를 다시 실행하고 로그 파일 이름을

Msiexec /I AzureMonitorAgentClientSetup.msi /L*V <log file name>지정합니다.런타임 로그는 기본 위치 C:\Resources\Azure Monitor 에이전트\ 또는 설치 중에 지정된 파일 경로에서 자동으로 수집됩니다.

- 경로를 찾을 수 없는 경우 레지스트리에 있는 것과 같은

AMADataRootDirPathHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMonitorAgent정확한 위치가 표시됩니다.

- 경로를 찾을 수 없는 경우 레지스트리에 있는 것과 같은

ServiceLogs 폴더에는 Azure Monitor 에이전트 프로세스를 시작하고 관리하는 Azure Monitor 에이전트 Windows 서비스의 로그가 포함되어 있습니다.

AzureMonitorAgent.MonitoringDataStore에는 Azure Monitor 에이전트 프로세스의 데이터 및 로그가 포함되어 있습니다.

설치 및 제거 문제 해결

다음 섹션에서는 설치 및 제거 문제를 해결하는 방법을 설명합니다.

DLL 누락

오류 메시지: "이 Windows Installer 패키지에 문제가 있습니다. 이 설치 관리자를 완료하는 데 필요한 DLL을 실행할 수 없습니다..."

해결 방법: Azure Monitor 에이전트를 설치하기 전에 C++ 재배포 가능 패키지(>2015) 를 설치했는지 확인합니다. 관련 재배포 가능 파일을 설치한 다음 설치를 다시 시도합니다.

Microsoft Entra가 조인되지 않음

오류 메시지: "테넌트 및 디바이스 ID 검색 실패"

해결 방법: 명령을 dsregcmd /status실행합니다. 예상 출력은 AzureAdJoined : YES 섹션에 있습니다 Device State . 이 출력이 표시되지 않으면 디바이스를 Microsoft Entra 테넌트와 조인하고 설치를 다시 시도합니다.

명령 프롬프트에서 자동 설치 실패

관리자 권한으로 실행 옵션을 사용하여 설치 관리자를 시작해야 합니다. 자동 설치는 관리자 명령 프롬프트에서만 시작할 수 있습니다.

제거기에서 서비스를 중지할 수 없으므로 제거가 실패합니다.

- 제거를 다시 시도할 수 있는 옵션이 있는 경우 다시 시도하세요.

- 제거기에서 다시 시도하지 않는 경우 제거를 취소하고 Services>데스크톱 애플리케이션에서 Azure Monitor 에이전트 서비스를 중지합니다.

- 제거를 다시 시도합니다.

제거기에서 작동하지 않는 경우 수동으로 강제 제거

- Azure Monitor 에이전트 서비스를 중지합니다. 그런 다음 제거를 다시 시도합니다. 실패하면 다음 단계를 진행합니다.

- 관리자 명령 프롬프트에서 실행

sc delete AzureMonitorAgent하여 Azure Monitor 에이전트 서비스를 삭제합니다. - 대상 도구를 다운로드하고 Azure Monitor 에이전트를 제거합니다.

- Azure Monitor 에이전트 이진 파일을 삭제합니다. 기본적으로 에이전트 이진 파일은 Program Files\Azure Monitor 에이전트에 저장됩니다.

- Azure Monitor 에이전트 데이터 및 로그를 삭제합니다. 기본적으로 에이전트 데이터 및 로그는 C:\Resources\Azure Monitor 에이전트에 저장됩니다.

- 레지스트리를 엽니다.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Azure Monitor Agent를 확인합니다. 해당 키가 있으면 삭제합니다.

설치 후 및 운영 문제

에이전트가 성공적으로 설치되면(즉, 에이전트 서비스가 실행 중이지만 예상한 데이터가 표시되지 않음) Windows VM 및 Windows Arc 지원 서버에 대해 나열된 표준 문제 해결 단계를 따릅니다.

FAQ

일반적인 질문에 대한 대답을 확인하세요.

Microsoft Entra 조인된 머신에 Azure Arc가 필요한가요?

아니요. Windows 11 또는 10(클라이언트 OS)을 실행하는 Microsoft Entra 조인(또는 Microsoft Entra 하이브리드 조인) 머신은 Azure Arc 를 설치할 필요가 없습니다. 대신 Azure Monitor 에이전트에 Windows MSI 설치 관리자를 사용할 수 있습니다.

질문 및 피드백

이 빠른 설문 조사를 수행하거나 클라이언트 설치 관리자에 대한 피드백 또는 질문을 공유합니다.