Windows 머신에 Log Analytics 에이전트 설치

이 문서에서는 다음 방법을 사용하여 Windows 컴퓨터에 Log Analytics 에이전트를 설치하는 방법에 대한 정보를 제공합니다.

- 설치 마법사 또는 명령줄을 사용하여 수동으로 설치합니다.

- Azure Automation DSC(Desired State Configuration).

이 문서에서 설명하는 설치 방법은 일반적으로 온-프레미스 또는 다른 클라우드의 가상 머신에 사용됩니다. Azure Virtual Machines에 사용할 수 있는 보다 효율적인 옵션은 설치 옵션을 참조하세요.

Important

레거시 Log Analytics 에이전트 는 2024년 8월 31일부로 더 이상 사용되지 않습니다. Microsoft에서는 Log Analytics 에이전트에 대한 지원을 더 이상 제공하지 않습니다. Log Analytics 에이전트를 사용하여 Azure Monitor로 데이터를 수집하는 경우 지금 바로 Azure Monitor 에이전트로 마이그레이션하세요.

참고 항목

Log Analytics 에이전트를 설치하면 일반적으로 컴퓨터를 다시 시작할 필요가 없습니다.

요구 사항

지원되는 운영 체제

Log Analytics 에이전트에서 지원하는 Windows 배포 목록은 Azure Monitor 에이전트 개요를 참조하세요.

SHA-2 코드 서명 지원 요구 사항

Windows 에이전트는 2020년 8월 17일부터 SHA-2 서명을 독점적으로 사용하기 시작했습니다. 이 변경은 Azure Monitor, Azure Automation, Azure 업데이트 관리, Azure 변경 내용 추적, 클라우드용 Microsoft Defender, Microsoft Sentinel 및 Windows Defender Advanced Threat Protection과 같은 Azure 서비스의 일부로 레거시 OS에서 Log Analytics 에이전트를 사용하는 고객에게 영향을 미쳤습니다.

Windows 7, Windows Server 2008 R2 및 Windows Server 2008과 같은 레거시 OS 버전에서 에이전트를 실행하지 않는 한 변경 시 고객 작업이 필요하지 않습니다. 레거시 OS 버전에서 실행 중인 고객은 2020년 8월 17일 이전에 컴퓨터에서 다음 작업을 수행해야 했습니다. 그렇지 않으면 에이전트가 Log Analytics 작업 영역으로 데이터 전송을 중지했습니다.

OS의 최신 서비스 팩을 설치합니다. 필요한 서비스 팩 버전은 다음과 같습니다.

- Windows 7 SP1

- Windows Server 2008 SP2

- Windows Server 2008 R2 SP1

Windows 및 WSUS에 대한 2019 SHA-2 코드 서명 지원 요구 사항의 설명에 따라 OS에 대한 SHA-2 서명 Windows 업데이트를 설치합니다.

최신 버전의 Windows 에이전트(버전 10.20.18067)로 업데이트합니다.

TLS 1.2를 사용하도록 에이전트를 구성하는 것이 좋습니다.

네트워크 요구 사항

Windows 에이전트에 대한 네트워크 요구 사항은 Log Analytics 에이전트 개요를 참조하세요.

TLS 1.2를 사용하도록 에이전트 구성

TLS 1.2 프로토콜은 Windows 에이전트와 Log Analytics 서비스 간의 통신을 위해 전송 중인 데이터의 보안을 보장합니다. 기본적으로 TLS를 사용하지 않고 운영 체제에 설치하는 경우 아래 단계에 따라 TLS 1.2를 구성해야 합니다.

다음 레지스트리 하위 키를 찾습니다. HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

TLS 1.2에 대한 프로토콜 HKLM\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2 아래에서 하위 키를 만듭니다.

이전에 만든 TLS 1.2 프로토콜 버전 하위 키 아래에 클라이언트 하위 키를 만듭니다. 예를 들면 HKLM\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client와 같습니다.

HKLM\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client 아래에 다음 DWORD 값을 만듭니다.

- 사용 [값 = 1]

- DisabledByDefault [값 = 0]

기본적으로 사용하지 않도록 설정되어 있으므로 보안 암호화를 지원하도록 .NET Framework 4.6 이상을 구성합니다. 강력한 암호화는 TLS 1.2와 같은 강화된 보안 네트워크 프로토콜을 더 사용하며 안전하지 않은 프로토콜을 차단합니다.

- 다음 레지스트리 하위 키를 찾습니다. HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319.

- 이 하위 키 아래에 값 1을 사용하는 DWORD 값 SchUseStrongCrypto를 만듭니다.

- 다음 레지스트리 하위 키를 찾습니다. HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319.

- 이 하위 키 아래에 값 1을 사용하는 DWORD 값 SchUseStrongCrypto를 만듭니다.

- 시스템을 다시 시작하여 설정을 적용합니다.

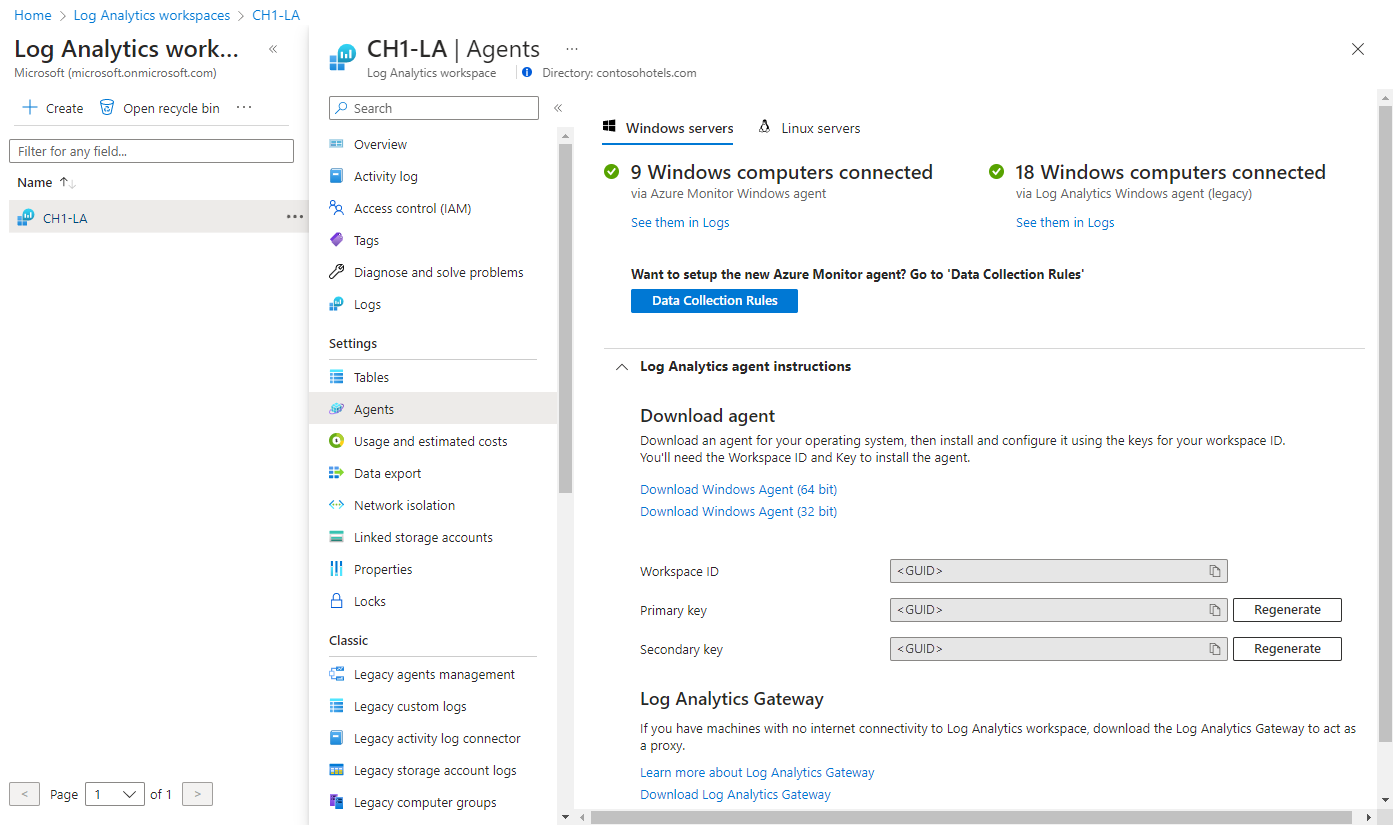

작업 영역 ID 및 키

설치 방법과 관계없이, 에이전트를 연결할 Log Analytics 작업 영역에 대한 작업 영역 ID 및 키가 필요합니다. Azure Portal의 Log Analytics 작업 영역 메뉴에서 작업 영역을 선택합니다. 그런 다음, 설정 섹션에서 에이전트를 선택합니다.

참고 항목

초기 설정 중에 둘 이상의 작업 영역에 보고하도록 에이전트를 구성할 수 없습니다. 제어판 또는 PowerShell에서 설정을 업데이트하여 설치 후에 작업 영역을 추가 또는 제거합니다.

참고 항목

Log Analytics 작업 영역 공유 키를 다시 생성할 수 있지만, 현재 해당 키를 사용하는 에이전트에 대한 액세스를 즉시 제한하지 않기 위한 것입니다. 에이전트는 이 키를 사용하여 3개월 후에 만료되는 인증서를 생성합니다. 공유 키를 다시 생성하면 에이전트가 인증서를 갱신하지 못하며 만료될 때까지 해당 인증서를 계속 사용하지 못합니다.

에이전트 설치

Important

레거시 Log Analytics 에이전트 는 2024년 8월 31일부로 더 이상 사용되지 않습니다. Microsoft에서는 Log Analytics 에이전트에 대한 지원을 더 이상 제공하지 않습니다. Log Analytics 에이전트를 사용하여 Azure Monitor로 데이터를 수집하는 경우 지금 바로 Azure Monitor 에이전트로 마이그레이션하세요.

다음은 컴퓨터에서 에이전트 설치 마법사를 사용하여 Azure 및 Azure Government 클라우드에 Log Analytics 에이전트를 설치하고 구성하는 단계입니다. System Center Operations Manager 관리 그룹에도 보고하도록 에이전트를 구성하는 방법을 알아보려면 deploy the Operations Manager agent with the Agent Setup Wizard(에이전트 설치 마법사를 사용하여 Operations Manager 에이전트 배포)를 참조하세요.

- Log Analytics 작업 영역에서 이전에 이동해 온 Windows 서버 페이지에서 Windows 운영 체제의 프로세서 아키텍처에 따라 적절한 Windows 에이전트 다운로드 버전을 선택하여 다운로드합니다.

- 설치를 실행하여 컴퓨터에 에이전트를 설치합니다.

- 시작 페이지에서 다음을 클릭합니다.

- 사용 조건 페이지에서 라이선스를 읽고 동의함을 클릭합니다.

- 대상 폴더 페이지에서 기본 설치 폴더를 변경 또는 유지하고 다음을 클릭합니다.

- 에이전트 설치 옵션 페이지에서 Azure Log Analytics에 에이전트를 연결하도록 선택한 다음, 다음을 클릭합니다.

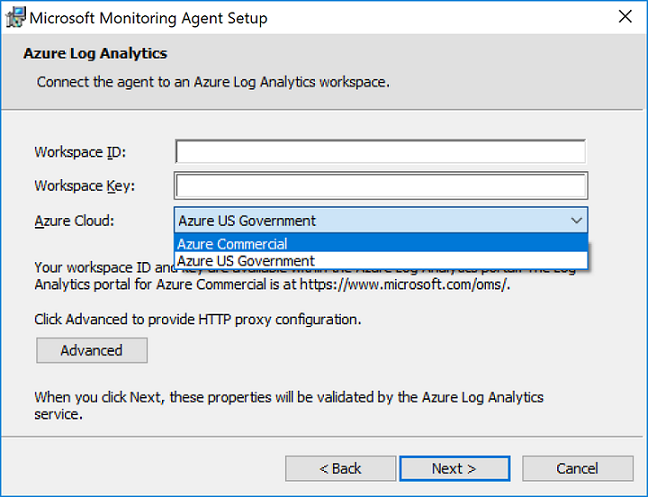

- Azure Log Analytics 페이지에서 다음을 수행합니다.

- 앞에서 복사한 작업 영역 ID 및 작업 영역 키(기본 키) 를 붙여넣습니다. 컴퓨터가 Azure Government 클라우드에서 Log Analytics 작업 영역에 보고해야 하는 경우 Azure Cloud 드롭다운 목록에서 Azure 미국 정부를 선택합니다.

- 컴퓨터가 프록시 서버를 통해 Log Analytics 서비스와 통신해야 하는 경우 고급을 클릭하고 프록시 서버의 URL 및 포트 번호를 제공합니다. 프록시 서버에 인증이 필요한 경우 사용자 이름과 암호를 입력하여 프록시 서버로 인증한 후 다음을 클릭합니다.

- 필요한 구성 설정 제공을 완료한 후 다음을 클릭합니다.

- 설치 준비 페이지에서 선택 항목을 검토한 다음 설치를 클릭합니다.

- 구성 완료 페이지에서 마침을 클릭합니다.

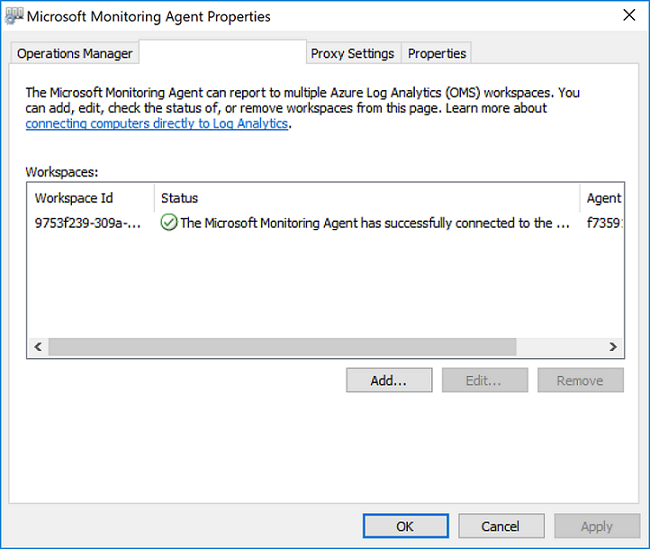

완료되면 Microsoft Monitoring Agent가 제어판에 표시됩니다. Log Analytics에 대한 보고를 확인하려면 Log Analytics에 대한 에이전트 연결 확인을 검토하세요.

에이전트가 Azure Monitor에 연결되었는지 확인

에이전트 설치가 완료되면 성공적으로 연결되었는지 확인하고 두 가지 방법으로 보고할 수 있습니다.

제어판의 시스템 및 보안에서 Microsoft Monitoring Agent 항목을 찾습니다. 해당 항목을 선택하면 Azure Log Analytics 탭에서 에이전트에 Microsoft Monitoring Agent가 Microsoft Operations Management Suite 서비스에 성공적으로 연결되었습니다와 같은 메시지가 표시됩니다.

Azure Portal에서 로그 쿼리를 수행할 수도 있습니다.

Azure Portal에서 모니터를 검색하여 선택합니다.

메뉴에서 로그를 선택합니다.

로그 창의 쿼리 필드에 다음을 입력합니다.

Heartbeat | where Category == "Direct Agent" | where TimeGenerated > ago(30m)

반환되는 검색 결과에서 컴퓨터가 연결되어 서비스에 보고됨을 나타내는 컴퓨터의 하트비트 레코드가 표시되어야 합니다.

캐시 정보

Log Analytics 에이전트의 데이터는 Azure Monitor로 전송되기 전에 로컬 컴퓨터의 C:\Program Files\Microsoft Monitoring Agent\Agent\Health Service State에 캐시됩니다. 에이전트는 20초마다 업로드를 시도합니다. 업로드에 실패하면 에이전트가 성공할 때까지 기하급수적으로 증가하는 시간을 대기합니다. 두 번째 시도 전에 30초, 그 다음 시도 전에 60초, 그리고 120초 등 다시 연결될 때까지 재시도 사이에 최대 8.5시간 동안 대기합니다. 이 대기 시간은 모든 에이전트가 동시에 연결을 시도하지 않도록 약간 무작위화됩니다. 최대 버퍼에 도달하면 가장 오래된 데이터가 삭제됩니다.

기본 캐시 크기는 50MB이지만 최소 5MB와 최대 1.5GB 사이에서 구성할 수 있습니다. 캐시는 레지스트리 키 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\HealthService\Parameters\Persistence Cache Maximum에 저장됩니다. 값은 페이지 수를 나타내며 페이지당 8KB를 사용합니다.

다음 단계

- Windows 및 Linux용 Log Analytics 에이전트 관리 및 유지 관리를 검토하여 가상 머신에서 에이전트를 다시 구성, 업그레이드 또는 제거하는 방법을 알아봅니다.

- 에이전트를 설치하거나 관리하는 동안 문제가 발생하면 Windows 에이전트 문제 해결을 검토합니다.