Azure Local에 대한 보안 기본값 관리

적용 대상: Azure Local 2311.2 이상

이 문서에서는 Azure 로컬 인스턴스에 대한 기본 보안 설정을 관리하는 방법을 설명합니다. 배포 중에 정의된 드리프트 제어 및 보호된 보안 설정을 수정하여 디바이스가 알려진 양호한 상태로 시작되도록 할 수도 있습니다.

필수 조건

시작하기 전에 Azure에 배포, 등록 및 연결된 Azure 로컬 시스템에 액세스할 수 있는지 확인합니다.

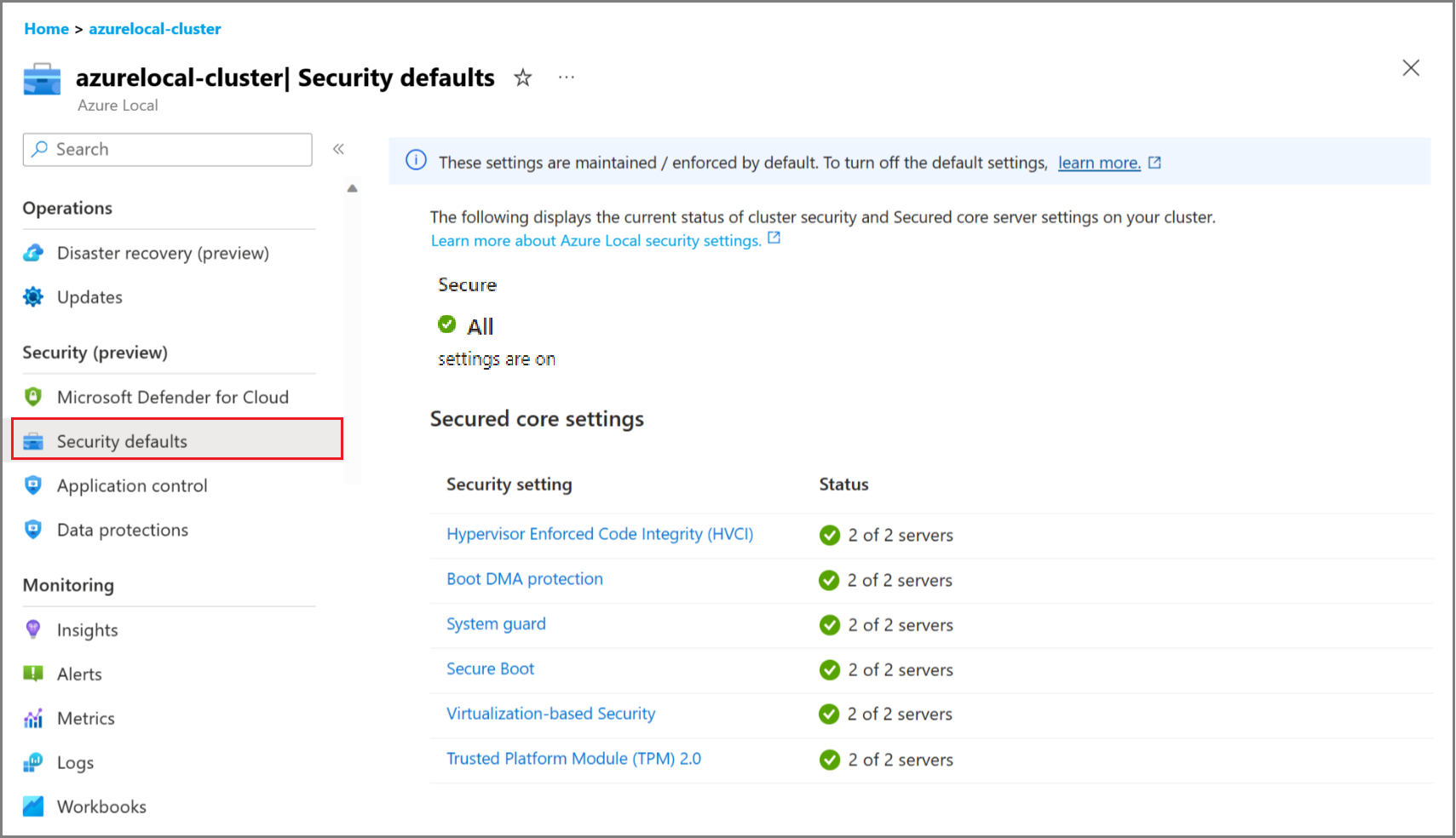

Azure Portal에서 보안 기본 설정 보기

Azure Portal에서 보안 기본 설정을 보려면 MCSB 이니셔티브를 적용했는지 확인합니다. 자세한 내용은 Microsoft Cloud Security Benchmark 적용 이니셔티브를 참조 하세요.

보안 기본 설정을 사용하여 시스템에서 시스템 보안, 드리프트 제어 및 보안 코어 설정을 관리할 수 있습니다.

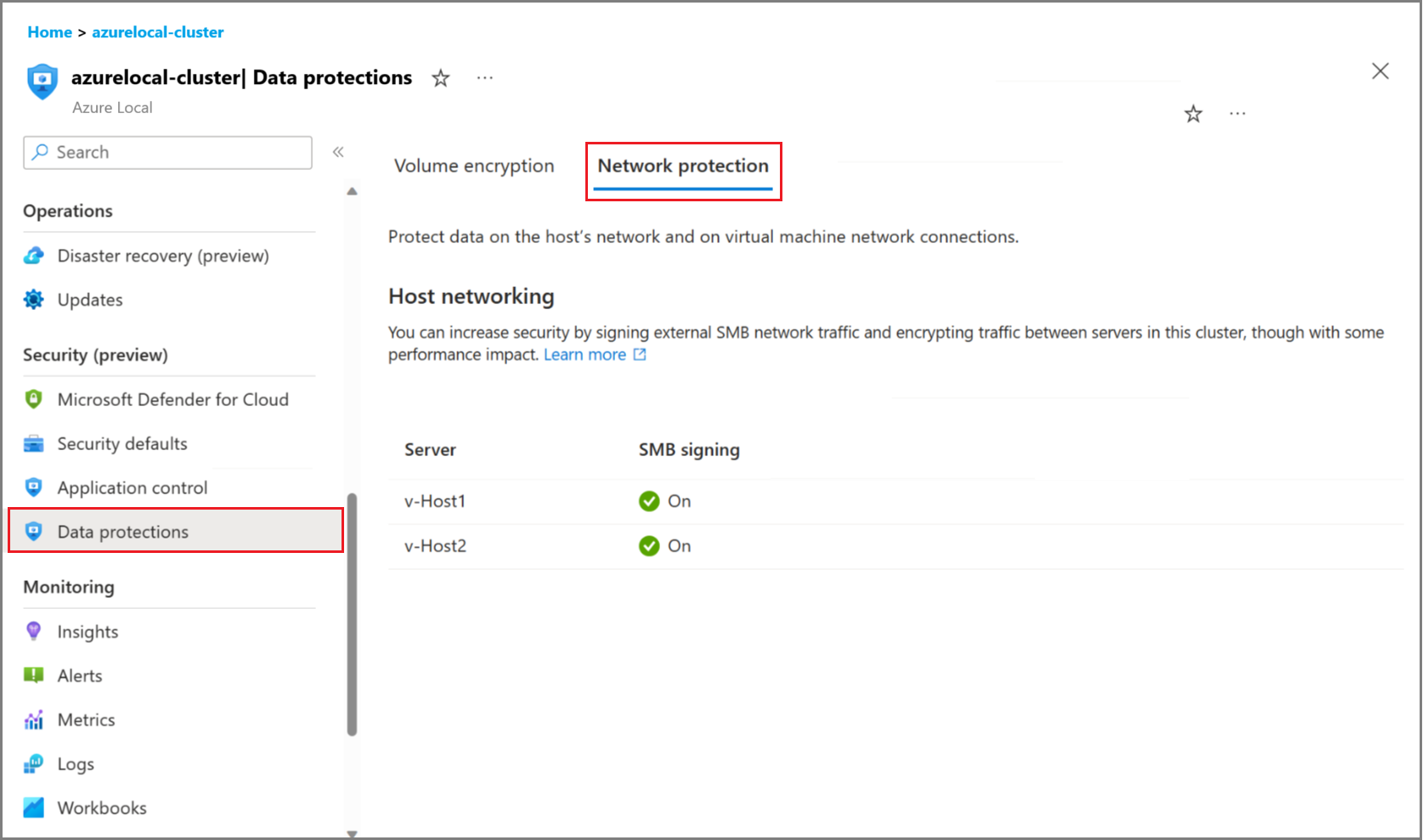

데이터 보호 네트워크 보호> 탭에서 SMB 서명 상태를 봅니다. SMB 서명을 사용하면 Azure 로컬 인스턴스와 다른 시스템 간의 SMB 트래픽에 디지털 서명할 수 있습니다.

Azure Portal에서 보안 기준 준수 보기

클라우드용 Microsoft Defender 사용하여 Azure 로컬 인스턴스를 등록하거나 기본 제공 정책을 할당한 후 Windows 머신이 Azure 컴퓨팅 보안 기준의 요구 사항을 충족해야 하므로 규정 준수 보고서가 생성됩니다. Azure 로컬 인스턴스와 비교되는 규칙의 전체 목록은 Windows 보안 기준을 참조하세요.

Azure 로컬 컴퓨터의 경우 Secured-core에 대한 모든 하드웨어 요구 사항이 충족되면 기본 예상 준수 점수는 324개 규칙 중 321개입니다. 즉, 규칙의 99%가 규정을 준수합니다.

다음 표에서는 규정을 준수하지 않는 규칙과 현재 간격의 근거를 설명합니다.

| 규칙 이름 | 준수 상태 | 원인 | 설명 |

|---|---|---|---|

| 대화형 로그온: 로그온을 시도하는 사용자에 대한 메시지 텍스트 | 비준수 | 경고 - ""같음"" | 고객이 정의해야 하며 드리프트 제어를 사용하도록 설정하지 않았습니다. |

| 대화형 로그온: 로그온을 시도하는 사용자에 대한 메시지 제목 | 비준수 | 경고 - ""가 ""입니다. | 고객이 정의해야 하며 드리프트 제어를 사용하도록 설정하지 않았습니다. |

| 최소 암호 길이 | 비준수 | 위험 - 7이 14의 최소값보다 작습니다. | 이 설정이 조직의 정책에 맞게 조정되도록 하려면 고객이 정의해야 합니다. 드리프트 제어를 사용할 수 없습니다. |

규칙 준수 수정

규칙 준수를 수정하려면 다음 명령을 실행하거나 원하는 다른 도구를 사용합니다.

법적 고지 사항: 조직의 요구 사항 및 정책에 따라 법적 고지에 대한 사용자 지정 값을 만듭니다. 다음 명령을 실행합니다.

Set-ItemProperty -Path "HKLM:\Software\Microsoft\Windows\CurrentVersion\Policies\System" -Name "LegalNoticeCaption" -Value "Legal Notice" Set-ItemProperty -Path "HKLM:\Software\Microsoft\Windows\CurrentVersion\Policies\System" -Name "LegalNoticeText" -Value "LegalNoticeText"최소 암호 길이: Azure 로컬 컴퓨터에서 최소 암호 길이 정책을 14개 문자로 설정합니다. 기본값은 7이며 14 미만의 모든 값은 모니터링 기준 정책에 의해 플래그가 지정됩니다. 다음 명령을 실행합니다.

net accounts /minpwlen:14

PowerShell을 사용하여 보안 기본값 관리

드리프트 보호를 사용하도록 설정하면 보호되지 않는 보안 설정만 수정할 수 있습니다. 기준선을 형성하는 보호된 보안 설정을 수정하려면 먼저 드리프트 보호를 사용하지 않도록 설정해야 합니다. 보안 설정의 전체 목록을 보고 다운로드하려면 보안 기준을 참조 하세요.

보안 기본값 수정

초기 보안 기준부터 시작한 다음 배포 중에 정의된 드리프트 제어 및 보호된 보안 설정을 수정합니다.

드리프트 컨트롤 사용

드리프트 컨트롤을 사용하도록 설정하려면 다음 단계를 사용합니다.

Azure 로컬 컴퓨터에 연결합니다.

다음 cmdlet을 실행합니다.

Enable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- 로컬 - 로컬 노드에만 영향을 줍니다.

- 클러스터 - 오케스트레이터를 사용하여 클러스터의 모든 노드에 영향을 줍니다.

드리프트 컨트롤 사용 안 함

드리프트 컨트롤을 사용하지 않도록 설정하려면 다음 단계를 사용합니다.

Azure 로컬 컴퓨터에 연결합니다.

다음 cmdlet을 실행합니다.

Disable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- 로컬 - 로컬 노드에만 영향을 줍니다.

- 클러스터 - 오케스트레이터를 사용하여 클러스터의 모든 노드에 영향을 줍니다.

Important

드리프트 컨트롤을 사용하지 않도록 설정하면 보호된 설정을 수정할 수 있습니다. 드리프트 컨트롤을 다시 사용하도록 설정하면 보호된 설정에 대한 변경 내용을 덮어씁니다.

배포 중 보안 설정 구성

배포의 일부로 클러스터의 보안 기준을 구성하는 드리프트 제어 및 기타 보안 설정을 수정할 수 있습니다.

다음 표에서는 배포 중에 Azure 로컬 인스턴스에서 구성할 수 있는 보안 설정에 대해 설명합니다.

| 기능 영역 | 기능 | 설명 | 드리프트 제어를 지원합니까? |

|---|---|---|---|

| 거버넌스 | 보안 기준 | 각 노드에서 보안 기본값을 유지 관리합니다. 변경으로부터 보호하는 데 도움이 됩니다. | 예 |

| 자격 증명 보호 | Windows Defender Credential Guard | 가상화 기반 보안을 사용하여 자격 증명 도난 공격으로부터 비밀을 격리합니다. | 예 |

| 응용 프로그램 제어 | Windows Defender 애플리케이션 컨트롤 | 각 노드에서 직접 실행할 수 있는 드라이버 및 앱을 제어합니다. | 아니요 |

| 미사용 데이터 암호화 | OS 부팅 볼륨용 BitLocker | 각 노드에서 OS 시작 볼륨을 암호화합니다. | 아니요 |

| 미사용 데이터 암호화 | 데이터 볼륨에 대한 BitLocker | 이 시스템의 CSV(클러스터 공유 볼륨)를 암호화합니다. | 아니요 |

| 전송 중인 데이터 보호 | 외부 SMB 트래픽에 대한 서명 | 릴레이 공격을 방지하기 위해 이 시스템과 다른 시스템 간에 SMB 트래픽에 서명합니다. | 예 |

| 전송 중인 데이터 보호 | 클러스터 내 트래픽에 대한 SMB 암호화 | 시스템의 노드 간 트래픽을 암호화합니다(스토리지 네트워크). | 아니요 |

배포 후 보안 설정 수정

배포가 완료되면 PowerShell을 사용하여 드리프트 제어를 유지하면서 보안 설정을 수정할 수 있습니다. 일부 기능을 적용하려면 다시 부팅해야 합니다.

PowerShell cmdlet 속성

다음 cmdlet 속성은 AzureStackOSConfigAgent 모듈에 대한 것입니다. 모듈은 배포 중에 설치됩니다.

Get-AzsSecurity-Scope: <Local | PerNode | AllNodes | 클러스터>- Local - 로컬 노드에서 부울 값(true/False)을 제공합니다. 일반 원격 PowerShell 세션에서 실행할 수 있습니다.

- PerNode - 노드당 부울 값(true/False)을 제공합니다.

-

보고서 - RDP(원격 데스크톱 프로토콜) 연결을 사용하여 CredSSP 또는 Azure 로컬 머신이 필요합니다.

- AllNodes – 노드 간에 계산된 부울 값(true/False)을 제공합니다.

- 클러스터 – ECE 저장소에서 부울 값을 제공합니다. 오케스트레이터와 상호 작용하고 클러스터의 모든 노드에 작동합니다.

Enable-AzsSecurity-Scope <Local | 클러스터>Disable-AzsSecurity-Scope <Local | 클러스터>FeatureName - <CredentialGuard | DriftControl | DRTM | HVCI | SideChannelMitigation | SMBEncryption | SMBSigning | VBS>

- 드리프트 컨트롤

- Credential Guard

- VBS(가상화 기반 보안) - Enable 명령만 지원합니다.

- DRTM(측정을 위한 동적 신뢰 루트)

- HVCI(코드 무결성이 적용되는 경우 하이퍼바이저 적용)

- 측면 채널 완화

- SMB 서명

- SMB 클러스터 암호화

Important

Enable AzsSecurity및Disable AzsSecuritycmdlet은 보안 기준이 노드에 제대로 적용된 후에 새 배포 또는 업그레이드된 배포에서만 사용할 수 있습니다. 자세한 내용은 Azure Local을 업그레이드한 후 보안 관리를 참조 하세요.

다음 표에서는 지원되는 보안 기능, 드리프트 제어를 지원하는지 여부 및 기능을 구현하기 위해 재부팅이 필요한지 여부를 설명합니다.

| 속성 | 기능 | 드리프트 제어 지원 | 다시 부팅 필요 |

|---|---|---|---|

| 를 입력합니다. |

VBS(가상화 기반 보안) | 예 | 예 |

| 를 입력합니다. |

Credential Guard | 예 | 예 |

| 를 입력합니다. 사용 안 함 |

DRTM(Dynamic Root of Trust for Measurement) | 예 | 예 |

| 를 입력합니다. 사용 안 함 |

HVCI(하이퍼바이저로 보호된 코드 무결성) | 예 | 예 |

| 를 입력합니다. 사용 안 함 |

측면 채널 완화 | 예 | 예 |

| 를 입력합니다. 사용 안 함 |

SMB 서명 | 예 | 예 |

| 를 입력합니다. 사용 안 함 |

SMB 클러스터 암호화 | 아니요, 클러스터 설정 | 아니요 |

다음 단계

- BitLocker 암호화를 이해합니다.