캐시 인증에 Microsoft Entra 사용

Azure Cache for Redis는 캐시 인스턴스에 인증하는 두 가지 방법인 액세스 키와 Microsoft Entra를 제공합니다.

액세스 키 인증은 간단하지만 보안 및 암호 관리에 대한 일련의 과제가 함께 제공됩니다. 이와 대조적으로 이 문서에서는 캐시 인증을 위해 Microsoft Entra 토큰을 사용하는 방법을 알아봅니다.

Azure Cache for Redis는 Microsoft Entra와 통합하여 암호 없는 인증 메커니즘을 제공합니다. 이 통합에는 오픈 소스 Redis에서 지원되는 ACL(액세스 제어 목록)을 통해 제공되는 역할 기반 액세스 제어 기능도 포함됩니다.

ACL 통합을 사용하려면 클라이언트 애플리케이션이 서비스 주체 또는 관리 ID와 같은 Microsoft Entra 엔터티의 ID를 가정하고 캐시에 연결해야 합니다. 이 문서에서는 서비스 주체 또는 관리 ID를 사용하여 캐시에 연결하는 방법을 알아봅니다. 또한 연결에 사용되는 Microsoft Entra 아티팩트에 기반하여 연결이 미리 정의된 권한을 부여하는 방법을 알아봅니다.

가용성 범위

| 계층 | Basic, Standard, Premium | Enterprise, Enterprise Flash |

|---|---|---|

| 가용성 | 예 | 아니요 |

필수 구성 요소 및 제한 사항

- Microsoft Entra 인증은 SSL 연결 및 TLS 1.2 이상에 지원됩니다.

- Microsoft Entra 인증은 Azure Cache for Redis Enterprise의 Enterprise 계층에서 지원되지 않습니다.

- 일부 Redis 명령은 차단됩니다. 차단된 명령의 전체 목록은 Azure Cache for Redis에서 지원되지 않는 Redis 명령을 참조하세요.

Important

Microsoft Entra 토큰을 사용하여 연결을 설정한 후에는 클라이언트 애플리케이션은 Microsoft Entra 토큰이 만료되기 전에 정기적으로 새로 고쳐야 합니다. 그런 다음 앱은 연결이 중단되는 것을 방지하기 위해 AUTH 명령을 Redis 서버로 보내야 합니다. 자세한 내용은 Microsoft Entra를 사용하도록 Redis 클라이언트 구성을 참조하세요.

캐시에서 Microsoft Entra 인증 사용

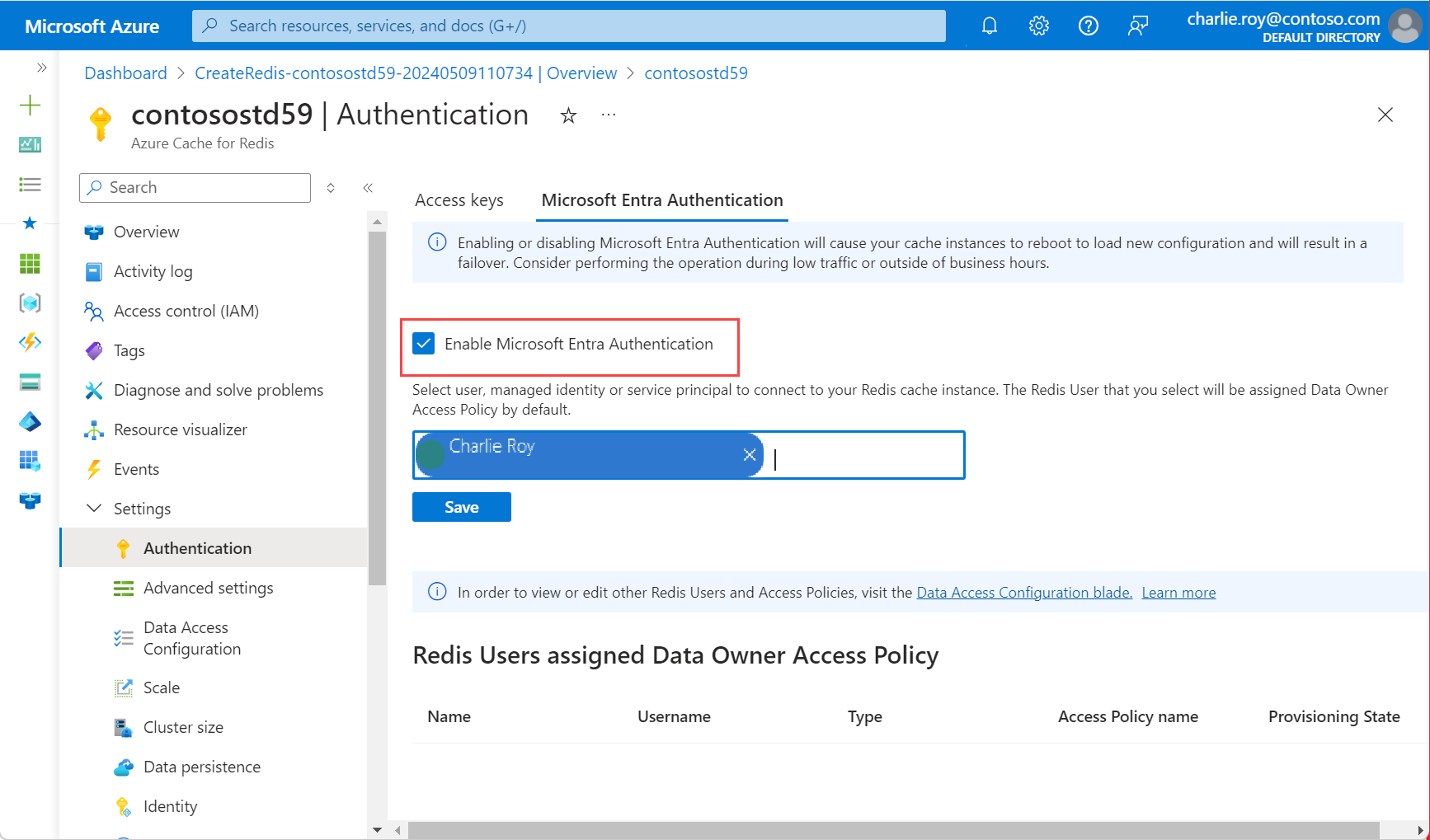

Azure Portal에서 Microsoft Entra 토큰 기반 인증을 구성하려는 Azure Cache for Redis 인스턴스를 선택합니다.

리소스 메뉴에서 인증을 선택합니다.

작업 창에서 Microsoft Entra 인증 사용 탭을 선택합니다.

Microsoft Entra 인증 사용을 선택하고 유효한 사용자 이름을 입력합니다. 입력한 사용자에게는 저장을 선택하면 기본적으로 데이터 소유자 액세스 정책이 자동으로 할당됩니다. 관리 ID 또는 서비스 주체를 입력하여 캐시 인스턴스에 연결할 수도 있습니다.

팝업 대화 상자가 구성을 업데이트할지 묻고, 업데이트하는 데 몇 분이 걸린다는 사실을 알려 줍니다. 예를 선택합니다.

Important

작업 활성화가 완료되면 캐시 인스턴스의 노드가 다시 부팅되어 새 구성을 로드합니다. 이 작업은 유지 관리 기간에 수행하거나 바쁜 업무 시간을 피해 수행하는 것이 좋습니다. 이 작업은 최대 30분이 걸릴 수 있습니다.

Azure CLI에서 Microsoft Entra ID를 사용하는 방법에 관한 자세한 내용은 ID 참조 페이지를 확인하세요.

캐시에서 액세스 키 인증을 사용하지 않도록 설정합니다.

Microsoft Entra를 사용하는 것이 캐시를 연결하는 안전한 방법입니다. Microsoft Entra를 사용하고 액세스 키는 사용하지 않는 것이 좋습니다.

캐시에 대한 액세스 키 인증을 비활성화하면 액세스 키를 사용하든 Microsoft Entra 인증을 사용하든 관계없이 모든 기존 클라이언트 연결이 종료됩니다. Microsoft Entra 기반 연결이 있는 경우 다시 연결하기 위한 적절한 다시 시도 메커니즘을 구현하려면 권장되는 Redis 클라이언트 모범 사례를 따릅니다.

액세스 키를 사용하지 않도록 설정하기 전에

- Microsoft Entra 인증이 사용하도록 설정되어 있고 하나 이상의 Redis 사용자가 구성되어 있는지 확인합니다.

- 캐시 인스턴스에 연결하는 모든 애플리케이션이 Microsoft Entra Authentication을 사용하도록 전환되도록 합니다.

- Microsoft Entra 토큰을 사용하는 메트릭 연결된 클라이언트 및 연결된 클라이언트의 값이 동일한지 확인합니다. 이러한 두 메트릭의 값이 동일하지 않은 경우 이는 Microsoft Entra 토큰이 아닌 액세스 키를 사용하여 만든 일부 연결이 여전히 있음을 의미합니다.

- 캐시 인스턴스에 대한 예약된 유지 관리 기간 동안 액세스를 사용하지 않도록 설정하는 것이 좋습니다.

- 액세스 키를 사용하지 않도록 설정하는 것은 기본, 표준 및 프리미엄 계층 캐시에만 사용할 수 있습니다.

지역 복제 캐시의 경우 다음을 수행해야 합니다.

- 캐시 연결을 해제합니다.

- 액세스 키를 사용하지 않도록 설정합니다.

- 캐시를 다시 연결합니다.

액세스 키를 사용한 캐시가 있고 액세스 키를 사용하지 않도록 설정하려는 경우 다음 절차를 수행합니다.

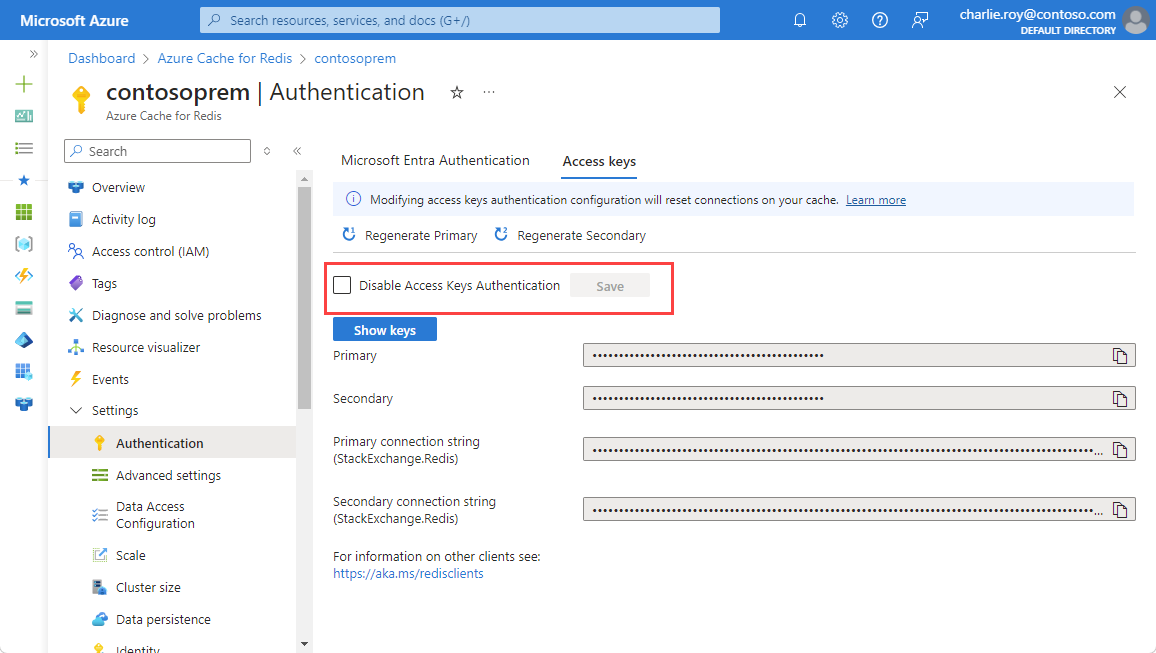

Azure Portal에서 액세스 키를 비활성화하려는 Azure Cache for Redis 인스턴스를 선택합니다.

리소스 메뉴에서 인증을 선택합니다.

작업 창에서 액세스 키를 선택합니다.

액세스 키 인증 사용 안 함을 선택합니다. 그런 다음 저장을 선택합니다.

예를 선택하여 구성을 업데이트할 것인지 확인합니다.

Important

캐시에 대한 액세스 키 인증 사용 안 함" 설정이 변경되면 액세스 키 또는 Microsoft Entra를 사용하는 기존 클라이언트 연결이 모두 종료됩니다. Microsoft Entra 기반 연결을 다시 연결하기 위한 적절한 다시 시도 메커니즘을 구현하려면 모범 사례를 따릅니다. 자세한 내용은 연결 복원력을 참조하세요.

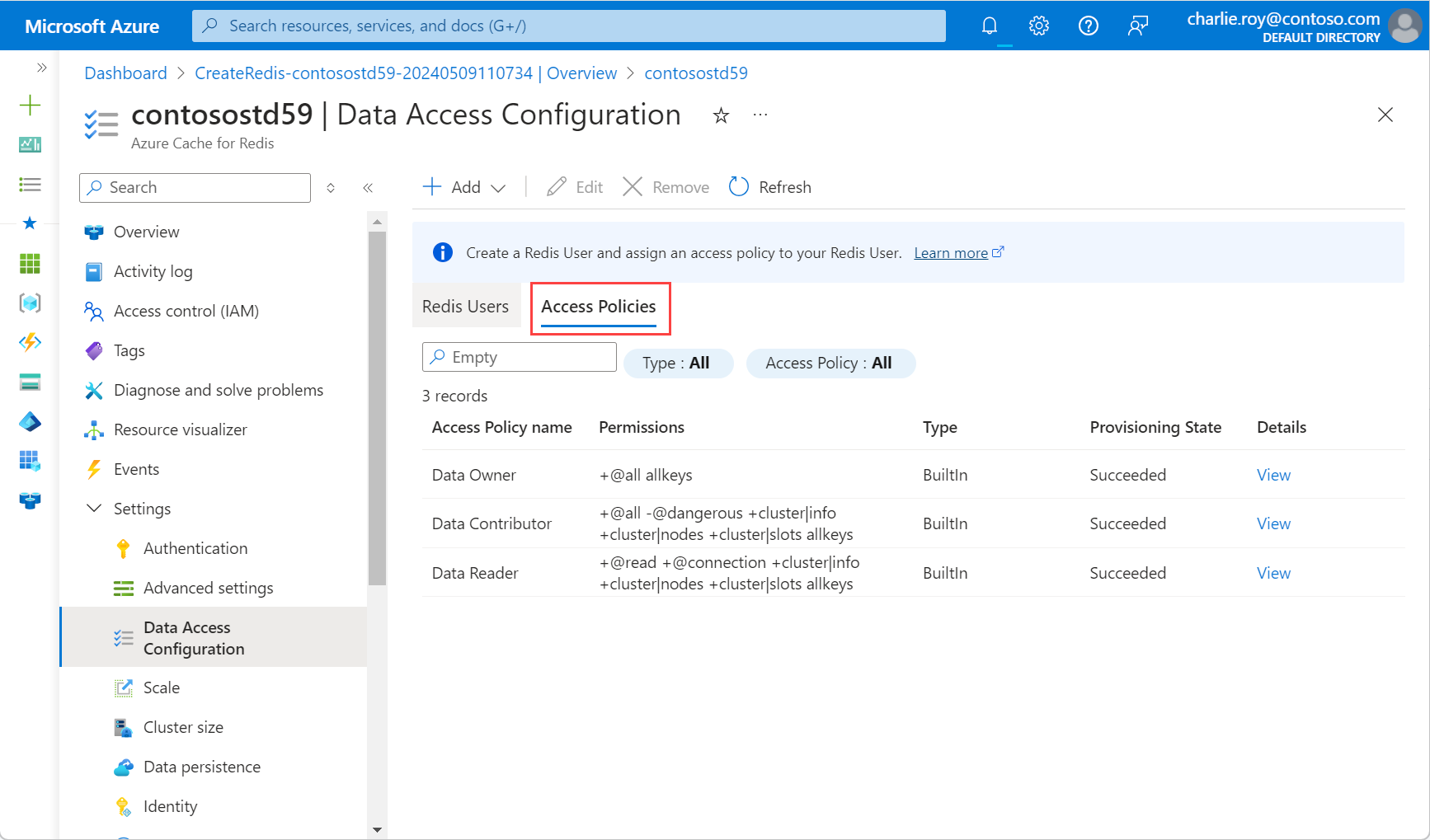

캐시에 데이터 액세스 구성 사용

Redis 데이터 소유자 대신 사용자 지정 액세스 정책을 사용하려면 리소스 메뉴의 데이터 액세스 구성으로 이동합니다. 자세한 내용은 애플리케이션에 대한 사용자 지정 데이터 액세스 정책 구성을 참조하세요.

Azure Portal에서 데이터 액세스 구성에 추가하려는 Azure Cache for Redis 인스턴스를 선택합니다.

리소스 메뉴에서 데이터 액세스 구성을 선택합니다.

추가를 선택한 다음, 새 Redis 사용자를 선택합니다.

액세스 정책 탭의 표에서 사용 가능한 정책(데이터 소유자, 데이터 기여자 또는 데이터 읽기 권한자) 중 하나를 선택합니다. 그런 다음, 다음: Redis 사용자를 선택합니다.

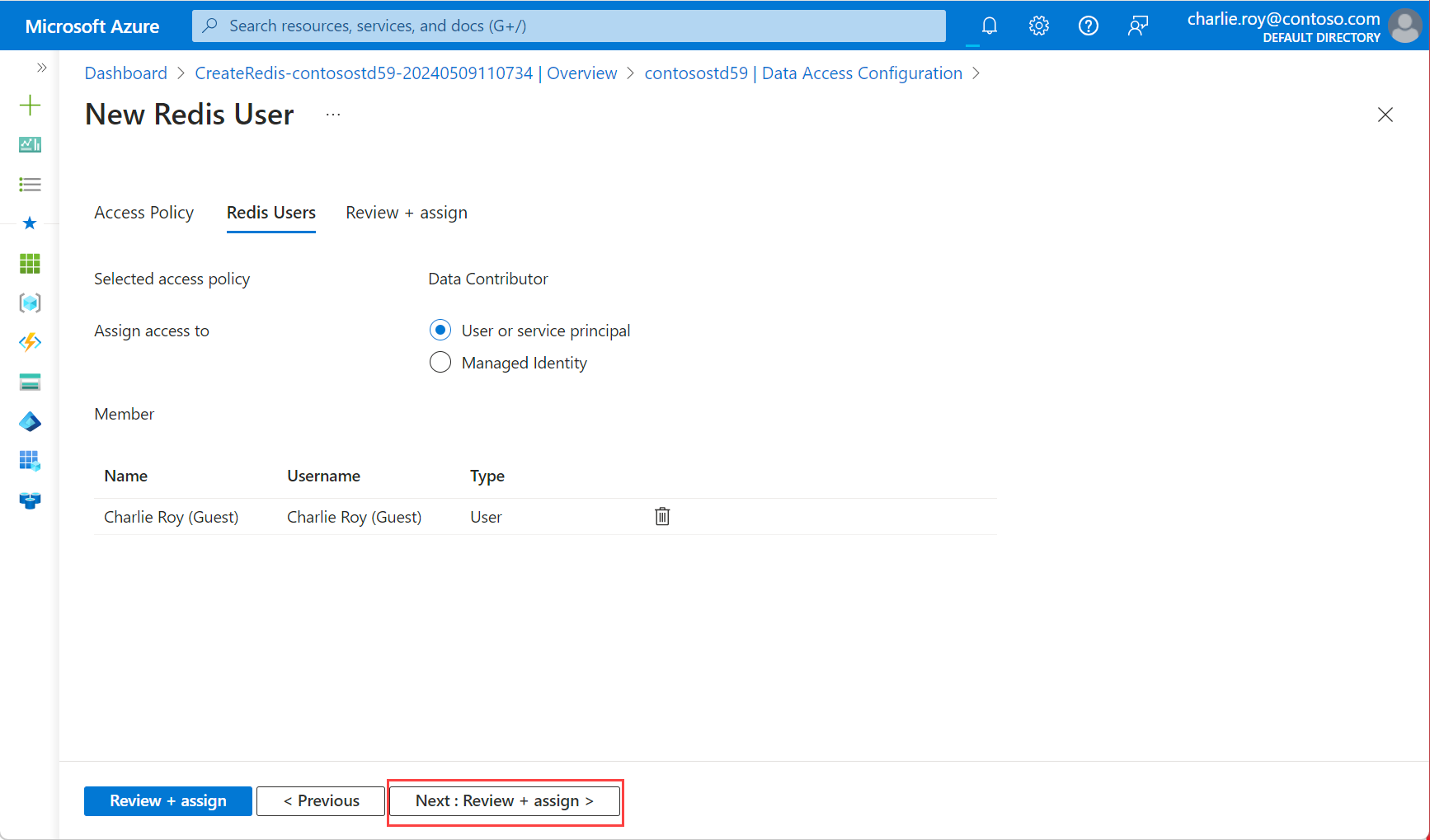

Azure Cache for Redis 인스턴스에 대한 액세스 권한을 할당하는 방법을 결정하려면 사용자 또는 서비스 주체 또는 관리 ID를 선택합니다. 사용자 또는 서비스 주체를 선택하고 사용자를 추가하려면 먼저 Microsoft Entra 인증을 활성화해야 합니다.

그런 다음, 멤버 선택과 선택을 차례로 선택합니다. 그런 다음, 다음: 검토 + 할당을 선택합니다.

팝업 대화 상자에서 업그레이드가 영구적이며 짧은 연결 블립이 발생할 수 있음이 표시됩니다. 예를 선택합니다.

Important

작업 활성화가 완료되면 캐시 인스턴스의 노드가 다시 부팅되어 새 구성을 로드합니다. 이 작업은 유지 관리 기간에 수행하거나 바쁜 업무 시간을 피해 수행하는 것이 좋습니다. 이 작업은 최대 30분이 걸릴 수 있습니다.

Microsoft Entra를 사용하도록 Redis 클라이언트 구성

대부분의 Azure Cache for Redis 클라이언트는 암호 및 액세스 키가 인증에 사용된다고 가정하므로 Microsoft Entra를 사용하여 인증을 지원하도록 클라이언트 워크플로를 업데이트해야 할 수 있습니다. 이 섹션에서는 Microsoft Entra 토큰을 사용하여 Azure Cache for Redis에 연결하도록 클라이언트 애플리케이션을 구성하는 방법을 알아봅니다.

Microsoft Entra 클라이언트 워크플로

MSAL(Microsoft 인증 라이브러리)을 사용하여

https://redis.azure.com/.default또는acca5fbb-b7e4-4009-81f1-37e38fd66d78/.default범위에 대한 Microsoft Entra 토큰을 획득하도록 클라이언트 애플리케이션을 구성합니다.다음

User및Password을(를) 사용하도록 Redis 연결 논리를 업데이트합니다.User= 관리 ID 또는 서비스 사용자의 개체 IDPassword= MSAL을 사용하여 획득한 Microsoft Entra 토큰

다음을 사용하여 Microsoft Entra 토큰이 만료되기 전에 클라이언트가 Redis AUTH 명령을 자동으로 실행하는지 확인합니다.

User= 관리 ID 또는 서비스 사용자의 개체 IDPassword= 주기적으로 새로 고쳐지는 Microsoft Entra 토큰

클라이언트 라이브러리 지원

Microsoft.Azure.StackExchangeRedis 라이브러리는 Microsoft Entra를 사용하여 Redis 클라이언트 애플리케이션에서 Azure Cache for Redis로의 연결을 인증할 수 있는 StackExchange.Redis의 확장입니다. 확장은 만료되기 전에 앞서 토큰을 새로 고치는 것을 포함하여 인증 토큰을 관리하여 며칠 동안 지속적으로 Redis 연결을 유지합니다.

이 코드 샘플에서는 Microsoft Entra를 사용하여 Azure Cache for Redis 인스턴스에 연결하기 위해 Microsoft.Azure.StackExchangeRedis NuGet 패키지를 사용하는 방법을 보여 줍니다.

다음 표에는 코드 샘플에 대한 링크가 포함되어 있습니다. 코드 샘플은 Microsoft Entra 토큰을 사용하여 Azure Cache for Redis 인스턴스에 연결하는 방법을 보여줍니다. 다양한 클라이언트 라이브러리가 여러 언어로 포함되어 있습니다.

| 클라이언트 라이브러리 | 언어 | 샘플 코드에 연결 |

|---|---|---|

| StackExchange.Redis | .NET | StackExchange.Redis 코드 샘플 |

| go-redis | Go | go-redis 코드 샘플 |

| redis-py | Python | redis-py 코드 샘플 |

| Jedis | Java | Jedis 코드 샘플 |

| Lettuce | Java | Lettuce 코드 샘플 |

| Redisson | Java | Redisson 코드 샘플 |

| ioredis | Node.js | ioredis 코드 샘플 |

| node_redis | Node.js | node-redis 코드 샘플 |

Microsoft Entra 인증 모범 사례

- 서비스 거부 공격으로부터 캐시를 보호하도록 프라이빗 링크 또는 방화벽 규칙을 구성합니다.

- 연결 중단을 방지하기 위해 클라이언트 애플리케이션에서 토큰 만료 최소 3분 전에 새 Microsoft Entra 토큰을 보내도록 합니다.

- Redis 서버

AUTH명령을 주기적으로 호출할 때AUTH명령이 엇갈리도록 임의 지연을 추가하는 것이 좋습니다. 이렇게 하면 Redis 서버가 동시에 너무 많은AUTH명령을 수신하지 않게 됩니다.