Azure Arc 지원 Kubernetes의 워크로드 ID 페더레이션(미리 보기)

Kubernetes 클러스터에서 실행되는 소프트웨어 워크로드는 리소스를 인증하고 액세스하거나 다른 서비스와 통신하기 위해 ID가 필요합니다. Azure 외부에서 실행되는 소프트웨어 워크로드의 경우 비밀 또는 인증서와 같은 애플리케이션 자격 증명을 사용하여 Microsoft Entra(예: Azure Key Vault 또는 Azure Blob Storage)로 보호되는 리소스에 액세스해야 합니다. 이러한 자격 증명은 보안 위험을 초래하며 안전하게 저장되고 정기적으로 회전해야 합니다. 또한 자격 증명이 만료될 경우 서비스 가동 중지 시간이 발생할 위험이 있습니다.

워크로드 ID 페더레이션을 사용하면 Kubernetes와 같은 IdP(외부 ID 공급자)의 토큰을 신뢰하도록 Microsoft Entra ID에서 사용자 할당 관리 ID 또는 앱 등록을 구성할 수 있습니다. Microsoft Entra ID의 사용자 할당 관리 ID 또는 앱 등록은 Arc 지원 Kubernetes 클러스터에서 실행되는 소프트웨어 워크로드의 ID가 됩니다. 트러스트 관계가 만들어지면 워크로드는 Arc 지원 Kubernetes 클러스터에서 신뢰할 수 있는 토큰을 교환하여 Microsoft ID 플랫폼 토큰에 액세스할 수 있습니다. 소프트웨어 워크로드는 해당 액세스 토큰을 사용하여 Microsoft Entra로 보호되는 리소스에 액세스합니다. 따라서 워크로드 ID 페더레이션을 사용하면 자격 증명을 수동으로 관리하는 유지 관리 부담을 없애고 비밀이 유출되거나 인증서가 만료될 위험을 제거할 수 있습니다.

Important

Azure Arc 워크로드 ID 페더레이션 기능은 현재 미리 보기로 제공됩니다. 베타, 미리 보기로 제공되거나 아직 일반 공급으로 릴리스되지 않은 Azure 기능에 적용되는 약관은 Microsoft Azure 미리 보기에 대한 추가 사용 약관을 참조하세요.

Azure Arc 지원 Kubernetes 클러스터에서 워크로드 ID가 작동하는 방식

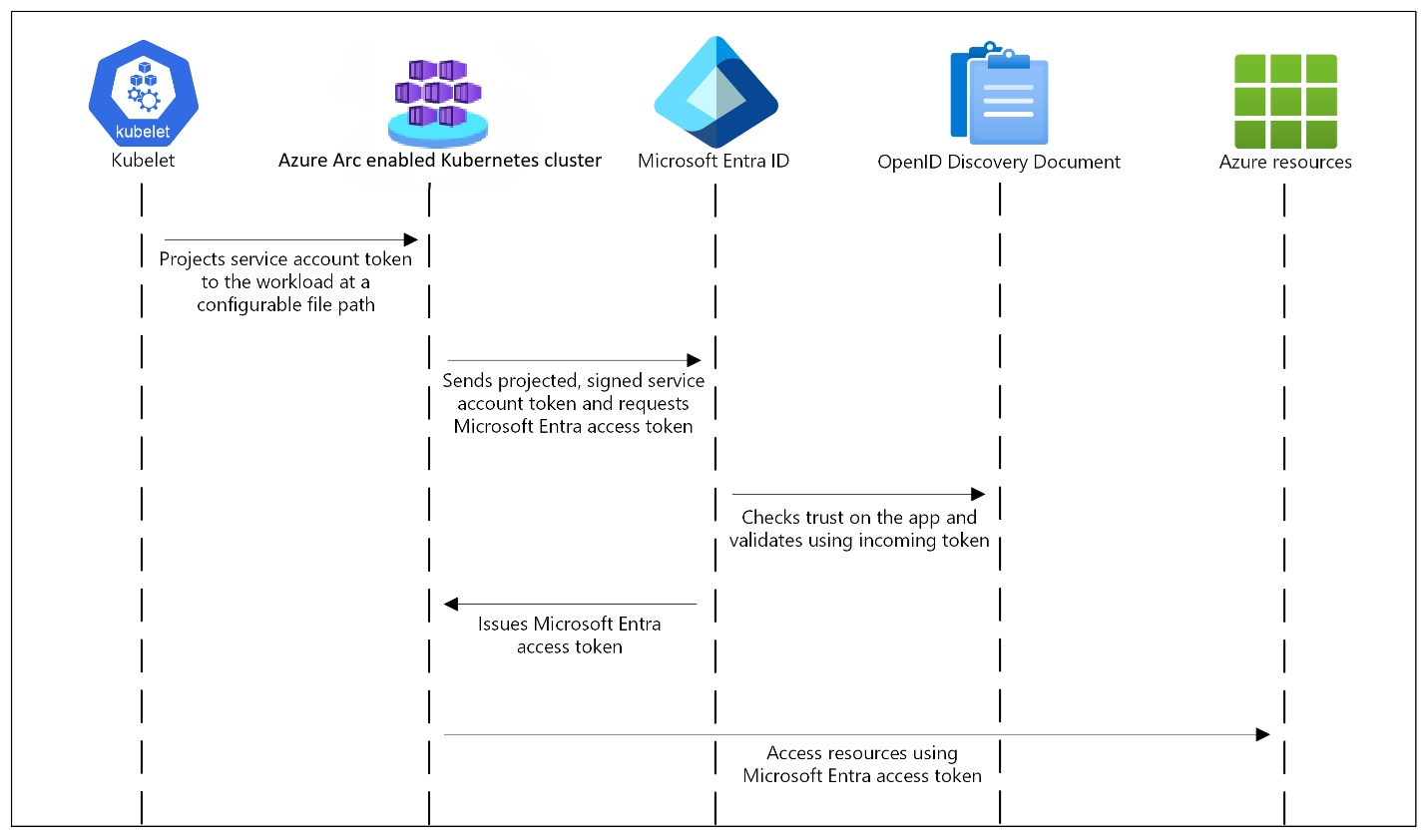

Azure Arc 지원 Kubernetes에 대한 워크로드 ID 지원은 서비스 계정 토큰 볼륨 프로젝션(즉, 서비스 계정)을 사용하여 워크로드 Pod가 Kubernetes ID를 사용할 수 있도록 합니다. Kubernetes 토큰이 발급되고 OIDC(OpenID Connect) 페더레이션 을 사용하면 Kubernetes 애플리케이션이 주석이 추가된 서비스 계정에 따라 Microsoft Entra ID를 사용하여 Azure 리소스에 안전하게 액세스할 수 있습니다.

Arc 지원 Kubernetes 클러스터는 토큰 발급자 역할을 합니다. Microsoft Entra ID는 OIDC를 사용하여 공개 서명 키를 검색하고 Microsoft Entra 토큰으로 교환하기 전에 서비스 계정 토큰의 신뢰성을 확인합니다. 워크로드는 Azure ID 클라이언트 라이브러리 또는 MSAL(Microsoft 인증 라이브러리)을 사용하여 Microsoft Entra 토큰의 볼륨에 프로젝션된 서비스 계정 토큰을 교환할 수 있습니다.

다음 표에서는 Microsoft Entra 워크로드 ID 필요한 OIDC 발급자 엔드포인트를 보여 줍니다.

| 엔드포인트 | 설명 |

|---|---|

{IssuerURL}/.well-known/openid-configuration |

OIDC 검색 문서라고도 합니다. 발급자의 구성에 대한 메타데이터를 포함합니다. |

{IssuerURL}/openid/v1/jwks |

Microsoft Entra ID가 서비스 계정 토큰의 신뢰성을 확인하는 데 사용하는 공개 서명 키를 포함합니다. |

서비스 계정 레이블 및 주석

Microsoft Entra 워크로드 ID 서비스 계정과 관련된 다음 매핑을 지원합니다.

- 일대일: 서비스 계정이 Microsoft Entra 개체를 참조합니다.

- 다 대 일: 여러 서비스 계정이 동일한 Microsoft Entra 개체를 참조합니다.

- 일대다: 서비스 계정은 클라이언트 ID 주석을 변경하여 여러 Microsoft Entra 개체를 참조합니다. 자세한 내용은 Kubernetes Service 계정으로 복수 ID를 페더레이션하는 방법을 참조하세요.

요구 사항

Azure Arc 지원 Kubernetes 클러스터는 에이전트 버전 1.21부터 Microsoft Entra 워크로드 ID를 지원합니다.

워크로드 ID 기능을 사용하려면 Azure CLI 버전 2.64 이상 및 az connectedk8s 버전 1.10.0 이상이 있어야 합니다. 버전을 업데이트하기 전에 Azure CLI 버전을 업데이트해야 합니다 az connectedk8s . Azure Cloud Shell을 사용하는 경우 최신 버전의 Azure CLI가 설치됩니다.

Microsoft Entra 워크로드 ID 특히 잘 작동합니다.애플리케이션 등록과 함께 Azure ID 클라이언트 라이브러리 또는 MSAL(Microsoft 인증 라이브러리) 컬렉션 워크로드는 이러한 라이브러리를 사용하여 Azure 클라우드 리소스를 원활하게 인증하고 액세스할 수 있습니다.

인기 있는 라이브러리와의 통합에 대한 자세한 내용은 AKS에서 Microsoft Entra 워크로드 ID 사용을 참조하세요.

현재 제한 사항

다음과 같은 현재 제한 사항에 유의하세요.

- 관리 ID당 최대 20개 페더레이션 ID 자격 증명을 구성할 수 있습니다.

- 연방 ID 자격 증명이 처음 추가된 후 전파되는 데 몇 초 정도 걸립니다.

- 페더레이션 ID 자격 증명 만들기는 특정 지역의 사용자 할당 관리 ID에서 지원되지 않습니다.

다음 단계

- Azure Arc 지원 Kubernetes 클러스터에서 워크로드 ID를 사용하도록 설정하고 워크로드 ID를 사용하도록 애플리케이션을 구성하는 방법을 알아봅니다.