컨테이너용 Application Gateway를 사용하여 SSL 오프로드 - 수신 API

이 문서는 수신 API에서 수신 리소스를 사용하는 예제 애플리케이션을 설정하는 데 도움이 됩니다.

배경

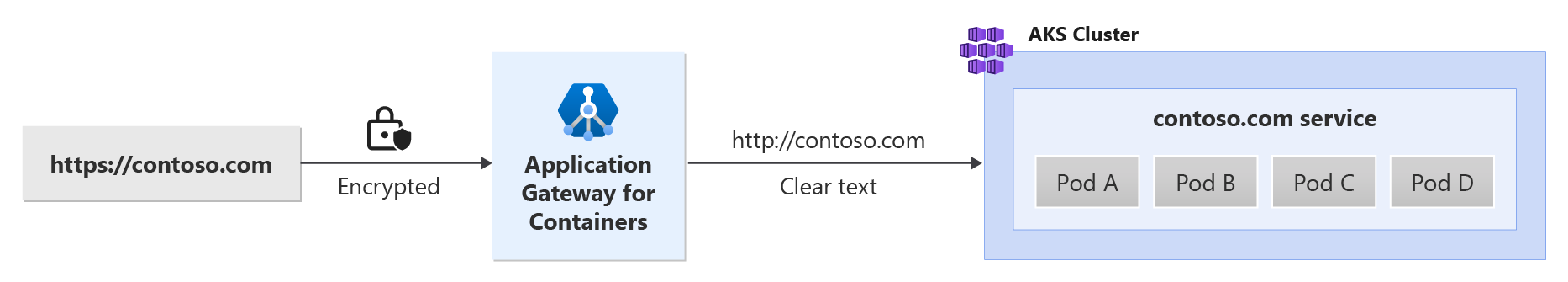

컨테이너용 Application Gateway를 사용하면 백 엔드 성능을 향상하기 위해 SSL 오프로드를 사용할 수 있습니다. 다음과 같은 예제 시나리오를 참조하세요.

필수 조건

BYO 배포 전략을 따르는 경우 컨테이너 리소스 및 ALB 컨트롤러용 Application Gateway를 설정했는지 확인합니다.

ALB 관리 배포 전략을 따르는 경우 ApplicationLoadBalancer 사용자 지정 리소스를 통해 ALB 컨트롤러 및 컨테이너용 Application Gateway 리소스를 프로비전해야 합니다.

샘플 HTTPS 애플리케이션 배포: 클러스터에 다음 deployment.yaml 파일을 적용하여 TLS/SSL 오프로드를 보여 주는 샘플 웹 애플리케이션을 만듭니다.

kubectl apply -f https://raw.githubusercontent.com/MicrosoftDocs/azure-docs/refs/heads/main/articles/application-gateway/for-containers/examples/https-scenario/ssl-termination/deployment.yaml이 명령은 클러스터에 다음을 만듭니다.

test-infra라는 네임스페이스- 네임스페이스에서 호출

echo된test-infra서비스 1개 - 네임스페이스에서 호출

echo된test-infra배포 1개 - 네임스페이스에서 호출

listener-tls-secret된test-infra하나의 비밀

필요한 수신 API 리소스 배포

- 수신 만들기

kubectl apply -f - <<EOF

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

name: ingress-01

namespace: test-infra

annotations:

alb.networking.azure.io/alb-name: alb-test

alb.networking.azure.io/alb-namespace: alb-test-infra

spec:

ingressClassName: azure-alb-external

tls:

- hosts:

- example.com

secretName: listener-tls-secret

rules:

- host: example.com

http:

paths:

- path: /

pathType: Prefix

backend:

service:

name: echo

port:

number: 80

EOF

참고 항목

ALB 컨트롤러는 ARM에서 컨테이너용 Application Gateway 리소스를 만들 때 프런트 엔드 리소스에 대해 다음과 같은 명명 규칙을 사용합니다. fe-<임의로 만들어진 문자 8개>

Azure에서 만들어진 프런트 엔드의 이름을 변경하려면 자체 배포 전략 가져오기를 따르는 것이 좋습니다.

수신 리소스를 만들 때 상태 부하 분산 장치의 호스트 이름을 표시하고 두 포트가 모두 요청을 수신 대기하는지 확인합니다.

kubectl get ingress ingress-01 -n test-infra -o yaml

성공적인 수신 만들기의 예제 출력입니다.

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

annotations:

alb.networking.azure.io/alb-frontend: FRONTEND_NAME

alb.networking.azure.io/alb-id: /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/yyyyyyyy/providers/Microsoft.ServiceNetworking/trafficControllers/zzzzzz

kubectl.kubernetes.io/last-applied-configuration: |

{"apiVersion":"networking.k8s.io/v1","kind":"Ingress","metadata":{"annotations":{"alb.networking.azure.io/alb-frontend":"FRONTEND_NAME","alb.networking.azure.io/alb-id":"/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/yyyyyyyy/providers/Microsoft.ServiceNetworking/trafficControllers/zzzzzz"},"name"

:"ingress-01","namespace":"test-infra"},"spec":{"ingressClassName":"azure-alb-external","rules":[{"host":"example.com","http":{"paths":[{"backend":{"service":{"name":"echo","port":{"number":80}}},"path":"/","pathType":"Prefix"}]}}],"tls":[{"hosts":["example.com"],"secretName":"listener-tls-secret"}]}}

creationTimestamp: "2023-07-22T18:02:13Z"

generation: 2

name: ingress-01

namespace: test-infra

resourceVersion: "278238"

uid: 17c34774-1d92-413e-85ec-c5a8da45989d

spec:

ingressClassName: azure-alb-external

rules:

- host: example.com

http:

paths:

- backend:

service:

name: echo

port:

number: 80

path: /

pathType: Prefix

tls:

- hosts:

- example.com

secretName: listener-tls-secret

status:

loadBalancer:

ingress:

- hostname: xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx.fzyy.alb.azure.com

ports:

- port: 80

protocol: TCP

- port: 443

protocol: TCP

애플리케이션에 대한 액세스 테스트

이제 프런트 엔드에 할당된 FQDN을 통해 일부 트래픽을 샘플 애플리케이션으로 보낼 준비가 되었습니다. FQDN을 가져오려면 아래 명령을 사용합니다.

fqdn=$(kubectl get ingress ingress-01 -n test-infra -o jsonpath='{.status.loadBalancer.ingress[0].hostname}')

이 FQDN을 컬링하면 HTTPRoute에 구성된 대로 백 엔드에서 응답을 반환해야 합니다.

fqdnIp=$(dig +short $fqdn)

curl -vik --resolve example.com:443:$fqdnIp https://example.com

축하합니다. ALB 컨트롤러를 설치하고, 백 엔드 애플리케이션을 배포하고, 컨테이너용 Application Gateway의 수신을 통해 애플리케이션으로 트래픽을 라우팅했습니다.