Azure AI Foundry의 관리형 네트워크에서 온-프레미스 리소스에 액세스(미리 보기)

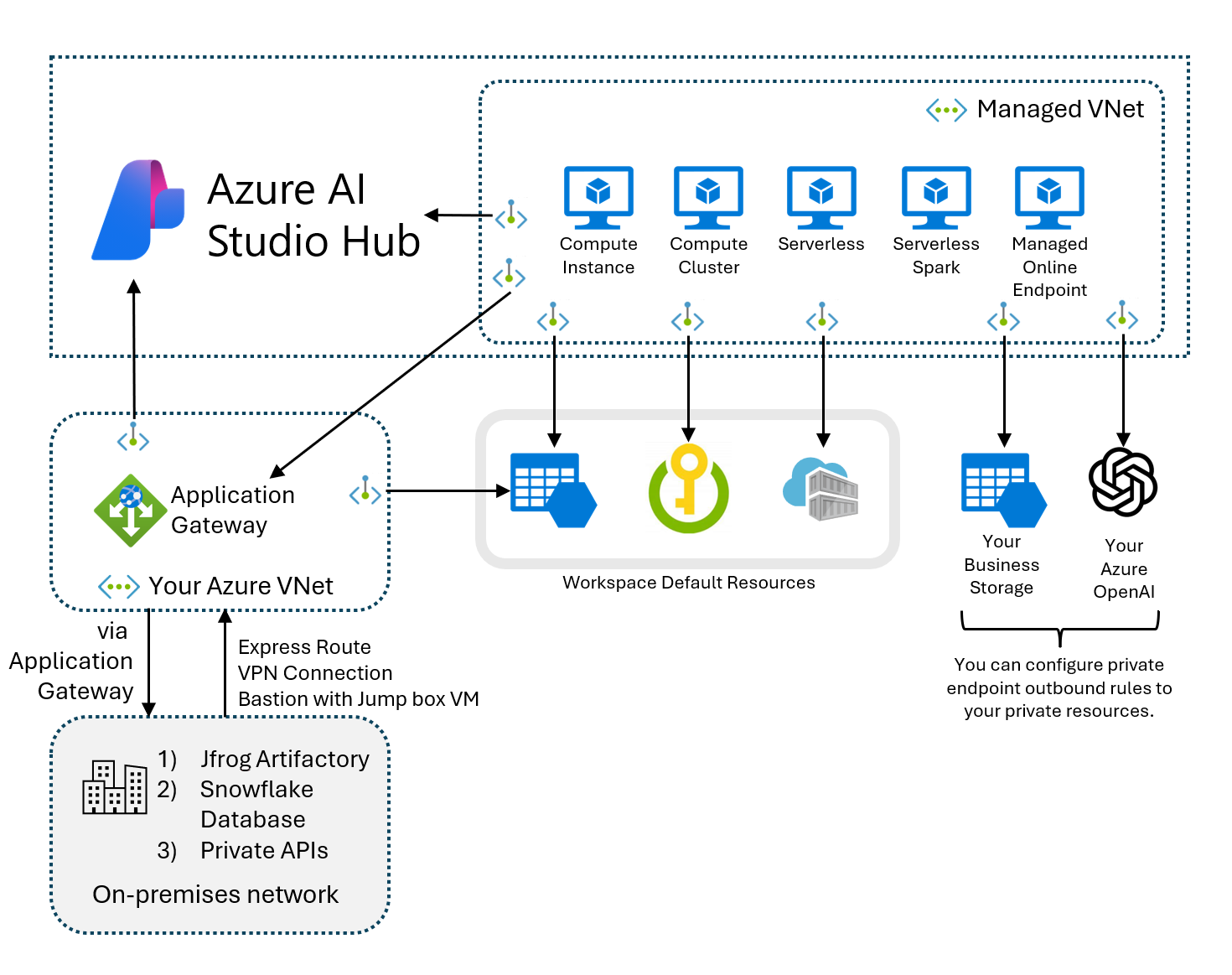

다른 가상 네트워크에 있거나 Azure AI Foundry의 관리되는 가상 네트워크에서 온-프레미스에 있는 비 Azure 리소스에 액세스하려면 Application Gateway를 구성해야 합니다. 이 Application Gateway를 통해 리소스에 대한 전체 엔드 간 액세스를 구성할 수 있습니다.

Azure 애플리케이션 게이트웨이는 HTTPS 요청의 URL에 따라 라우팅 결정을 내리는 부하 분산 장치입니다. Azure Machine Learning은 애플리케이션 게이트웨이를 사용하여 비 Azure 리소스와 안전하게 통신할 수 있도록 지원합니다. Application Gateway에 대한 자세한 내용은 Azure 애플리케이션 Gateway란?을 참조하세요.

관리되는 가상 네트워크에서 온-프레미스 또는 사용자 지정 가상 네트워크 리소스에 액세스하려면 Azure 가상 네트워크에서 Application Gateway를 구성합니다. 애플리케이션 게이트웨이는 Azure AI Foundry 포털의 허브에 대한 인바운드 액세스에 사용됩니다. 구성되면 Azure AI Foundry 허브의 관리형 가상 네트워크에서 Application Gateway로 프라이빗 엔드포인트를 만듭니다. 프라이빗 엔드포인트를 사용하면 전체 엔드-엔드 경로가 보호되고 인터넷을 통해 라우팅되지 않습니다.

필수 조건

- Application Gateway가 비 Azure 리소스에 대한 연결을 보호하는 방법을 이해하려면 Application Gateway 작동 방법 문서를 읽어보세요.

- Azure AI Foundry 허브의 관리형 가상 네트워크를 설정하고 격리 모드(인터넷 아웃바운드 허용 또는 승인된 아웃바운드만 허용)를 선택합니다. 자세한 내용은 관리되는 가상 네트워크 격리를 참조하세요.

- 액세스할 리소스의 프라이빗 HTTP(S) 엔드포인트를 가져옵니다.

지원되는 리소스

Application Gateway는 HTTP 또는 HTTPS 프로토콜을 사용하는 모든 백 엔드 대상 리소스를 지원합니다. 관리되는 가상 네트워크에서 다음 리소스에 대한 연결이 확인됩니다.

- Jfrog Artifactory

- Snowflake 데이터베이스

- 전용 API

Azure Application Gateway 구성

빠른 시작: 포털을 사용하여 웹 트래픽을 직접 실행합니다. Azure Machine Learning에서 사용할 Application Gateway를 올바르게 설정하려면 Application Gateway를 만들 때 다음 지침을 사용합니다.

기본 사항 탭에서 다음을 수행합니다.

- Application Gateway가 선택한 Azure Virtual Network와 동일한 지역에 있는지 확인합니다.

- Azure AI Foundry는 Application Gateway용 IPv4만 지원합니다.

- Azure Virtual Network를 사용하여 Application Gateway에 대한 하나의 전용 서브넷을 선택합니다. 이 서브넷에는 다른 리소스를 배포할 수 없습니다.

프런트 엔드 탭에서 Application Gateway는 프라이빗 프런트 엔드 IP 주소만 지원하지 않으므로 공용 IP 주소를 선택하거나 새로 만들어야 합니다. 게이트웨이가 연결하는 리소스에 대한 개인 IP 주소는 기본 탭에서 선택한 서브넷 범위 내에 추가할 수 있습니다.

백 엔드 탭에서 백 엔드 대상을 백 엔드 풀에 추가할 수 있습니다. 다른 백 엔드 풀을 만들어 백 엔드 대상을 관리할 수 있습니다. 요청 라우팅은 풀을 기반으로 합니다. Snowflake 데이터베이스와 같은 백 엔드 대상을 추가할 수 있습니다.

구성 탭에서 프런트 엔드 IP를 사용하여 요청을 수신하고 백 엔드로 라우팅하는 방법을 구성합니다.

수신기 섹션에서 다음을 수행합니다 .

- HTTP 또는 HTTPS 프로토콜을 사용하여 수신기를 만들고 수신 대기할 포트를 지정할 수 있습니다. 두 수신기가 동일한 프런트 엔드 IP 주소에서 수신 대기하고 다른 백 엔드 풀로 라우팅하려면 다른 포트를 선택해야 합니다. 들어오는 요청은 포트에 따라 구분됩니다.

- 엔드투엔드 TLS 암호화를 원하는 경우 HTTPS 수신기를 선택하고 Application Gateway에 대한 자체 인증서를 업로드하여 수신기가 수신한 요청을 암호 해독합니다. 자세한 내용은 Azure 애플리케이션 Gateway에서 종단 간 TLS 사용 설정을 참조하세요.

- 공용 네트워크 액세스 없이 완전 프라이빗 백 엔드 대상을 원하는 경우 공용 프런트 엔드 IP 주소 및 연결된 라우팅 규칙에 수신기를 설정하지 마세요. Application Gateway는 수신기가 특정 포트에서 수신하는 요청만 전달합니다. 실수로 공용 프런트 엔드 IP 수신기를 추가하지 않으려면 네트워크 보안 규칙을 참조하여 공용 네트워크 액세스를 완전히 잠급니다.

백 엔드 대상 섹션에서 HTTPS를 사용하려는 경우 백 엔드 서버의 인증서가 잘 알려진 CA에서 발급되지 않는 경우 루트 인증서()를 업로드해야 합니다. 백 엔드 서버의 CER) 루트 인증서를 사용하여 구성하는 방법에 대한 자세한 내용은 포털을 사용하여 엔드투엔드 TLS 암호화 구성을 참조하세요.

Application Gateway 리소스가 만들어지면 Azure Portal에서 새 Application Gateway 리소스로 이동합니다. 설정에서 프라이빗 링크를 선택하여 가상 네트워크가 프라이빗 엔드포인트 연결을 통해 Application Gateway에 비공개로 액세스할 수 있도록 합니다. 프라이빗 링크 구성은 기본적으로 만들어지지 않습니다.

- +추가를 선택하여 Private Link 구성을 추가한 다음, 다음 값을 사용하여 구성을 만듭니다.

- 이름: 프라이빗 링크 구성의 이름 제공

- 프라이빗 링크 서브넷: 가상 네트워크에서 서브넷을 선택합니다.

- 프런트 엔드 IP 구성:

appGwPrivateFrontendIpIPv4

- 프라이빗 링크가 올바르게 설정되었는지 확인하려면 프라이빗 엔드포인트 연결 탭으로 이동하여 + 프라이빗 엔드포인트를 선택합니다. 리소스 탭에서 대상 하위 리소스는 프라이빗 프런트 엔드 IP 구성

appGwPrivateFrontendIpIPv4의 이름이어야 합니다. 대상 하위 리소스에 값이 표시되지 않으면 Application Gateway 수신기가 올바르게 구성되지 않았습니다. Application Gateway에서 프라이빗 링크를 설정하는 방법에 대한 자세한 내용은 Azure 애플리케이션 Gateway Private Link 구성을 참조하세요.

- +추가를 선택하여 Private Link 구성을 추가한 다음, 다음 값을 사용하여 구성을 만듭니다.

프라이빗 링크 구성

이제 Application Gateway의 프런트 엔드 IP 및 백 엔드 풀을 만들었으므로 이제 관리되는 가상 네트워크에서 Application Gateway로 프라이빗 엔드포인트를 구성할 수 있습니다. Azure Portal에서 Azure AI Foundry 허브의 네트워킹 탭으로 이동합니다. 작업 영역 관리형 아웃바운드 액세스를 선택하고 사용자 정의 아웃바운드 규칙 추가를 선택합니다.

작업 영역 아웃바운드 규칙 양식에서 다음을 선택하여 프라이빗 엔드포인트를 만듭니다.

- 규칙 이름: Application Gateway에 프라이빗 엔드포인트의 이름을 제공합니다.

- 대상 유형: 프라이빗 엔드포인트

- 구독 및 리소스 그룹: Application Gateway가 배포된 구독 및 리소스 그룹 선택

- 리소스 종류:

Microsoft.Network/applicationGateways - 리소스 이름: Application Gateway 리소스의 이름입니다.

- 하위 리소스:

appGwPrivateFrontendIpIPv4 - FQDN: 이러한 FQDN은 Azure AI Foundry 포털 내에서 사용하려는 별칭입니다. Application Gateway를 대상으로 하는 관리형 프라이빗 엔드포인트의 개인 IP 주소로 확인됩니다. Application Gateway에 연결하려는 리소스 수에 따라 여러 FQDN을 포함할 수 있습니다.

참고 항목

- 업로드된 인증서와 함께 HTTPS 수신기를 사용하는 경우 FQDN 별칭이 인증서의 CN(일반 이름) 또는 SAN(주체 대체 이름)과 일치하는지 확인합니다. 그렇지 않으면 HTTPS 호출이 SNI(서버 이름 표시)로 실패합니다.

- Application Gateway에 대한 프라이빗 엔드포인트의 프라이빗 DNS 영역을 제대로 만들려면 제공된 FQDN에는 이름에 세 개 이상의 레이블이 있어야 합니다.

- FQDNs 필드는 SDK 또는 CLI를 통해 프라이빗 엔드포인트를 만든 후에 편집할 수 있습니다. Azure Portal에서 필드를 편집할 수 없습니다.

- 프라이빗 프런트 엔드 IP 구성에는 동적 하위 리소스 명명이 지원되지 않습니다. 프런트 엔드 IP 이름은 .이어야

appGwPrivateFrontendIpIPv4합니다.

Python SDK 및 Azure CLI를 사용하여 구성

SDK를 사용하여 Application Gateway에 대한 프라이빗 엔드포인트를 만들려면 Python용 Azure SDK를 참조하세요.

Azure CLI를 사용하여 Application Gateway에 대한 프라이빗 엔드포인트를 만들려면 이 az ml workspace outbound-rule set 명령을 사용합니다. 구성에 필요한 속성을 설정합니다. 자세한 내용은 관리되는 네트워크 구성을 참조하세요.

제한 사항

- Application Gateway는 백 엔드 풀에서 HTTP 엔드포인트만 지원합니다. HTTP가 아닌 네트워크 트래픽은 지원되지 않습니다. 리소스가 HTTP(S) 프로토콜을 지원하는지 확인합니다.

- Application Gateway를 사용하여 Snowflake에 연결하려면 사용자 고유의 FQDN 아웃바운드 규칙을 추가하여 패키지/드라이버 다운로드 및 OCSP 유효성 검사를 사용하도록 설정해야 합니다.

- Snowflake JDBC 드라이버는 HTTPS 호출을 사용하지만 다른 드라이버의 구현은 다를 수 있습니다. 리소스가 HTTP(S) 프로토콜을 사용하는지 여부를 확인합니다.

- 제한 사항에 대한 자세한 내용은 Application Gateway에 대한 질문과 대답을 참조 하세요.

Application Gateway 오류

백 엔드 리소스에 대한 Application Gateway 연결과 관련된 오류는 수신한 오류에 따라 기존 Application Gateway 설명서를 따르세요.

- Application Gateway의 백 엔드 상태 문제 해결

- Application Gateway의 잘못된 게이트웨이 오류 문제 해결

- Application Gateway의 HTTP 응답 코드

- 비활성화된 수신기 이해