방법: 자격 증명 엔터티 만들기

Important

2023년 9월 20일부터 새로운 Metrics Advisor 리소스를 만들 수 없습니다. Metrics Advisor 서비스는 2026년 10월 1일에 사용 중지됩니다.

데이터 피드를 온보딩하는 경우 인증 유형을 선택해야 합니다. ‘Azure SQL 연결 문자열’, ‘서비스 주체’와 같은 일부 인증 유형의 경우 자격 증명을 안전하게 관리하기 위해 자격 증명 관련 정보를 저장할 자격 증명 엔터티가 필요합니다. 이 문서에서는 Metrics Advisor에서 다양한 자격 증명 유형에 대한 자격 증명 엔터티를 만드는 방법을 설명합니다.

기본 절차: 자격 증명 엔터티 만들기

자격 증명 관련 정보를 저장할 자격 증명 엔터티를 만들어 데이터 원본에 인증하는 데 사용할 수 있습니다. 자격 증명 엔터티를 다른 사용자와 공유하여 실제 자격 증명을 공유하지 않고도 사용자가 데이터 원본에 연결하도록 허용할 수 있습니다. '데이터 피드 추가' 탭 또는 '자격 증명 엔터티' 탭에서 만들 수 있습니다. 특정 인증 유형에 대한 자격 증명 엔터티를 만든 후 새 데이터 피드를 추가할 때 만든 자격 증명 엔터티 하나만 선택할 수 있습니다. 이는 여러 데이터 피드를 만들 때 도움이 됩니다. 자격 증명 엔터티를 만들고 사용하는 일반적인 절차는 아래와 같습니다.

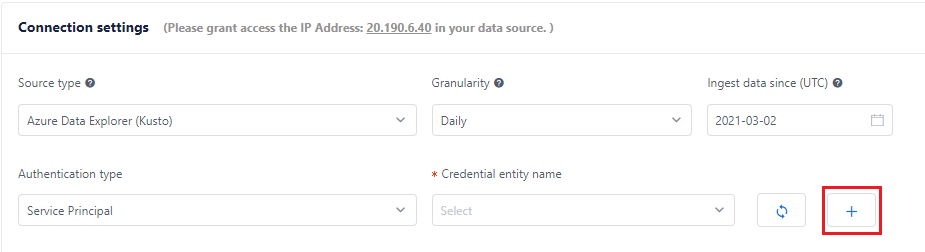

‘데이터 피드 추가’ 탭에서 ‘+’를 선택하여 새 자격 증명 엔터티를 만듭니다(‘자격 증명 엔터티 피드’ 탭에서도 만들 수 있음).

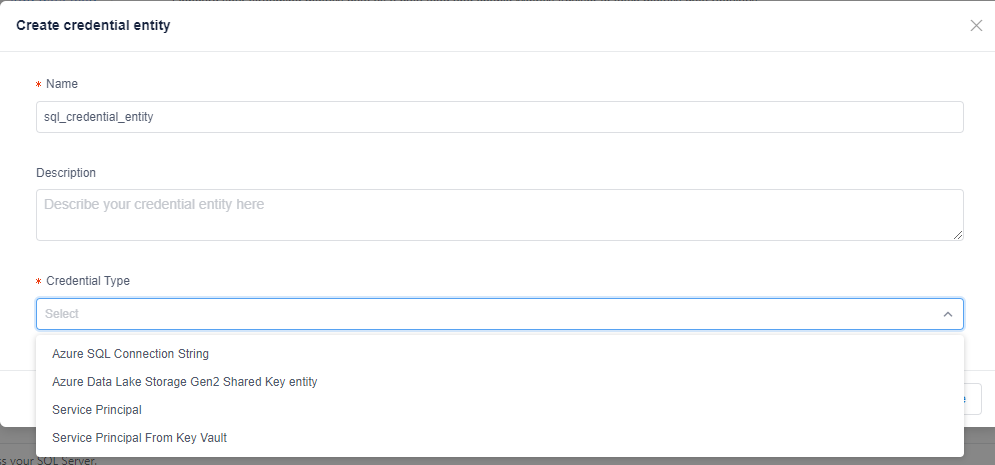

자격 증명 엔터티 이름, 설명(필요한 경우), 자격 증명 유형(‘인증 유형’과 같음), 기타 설정을 지정합니다.

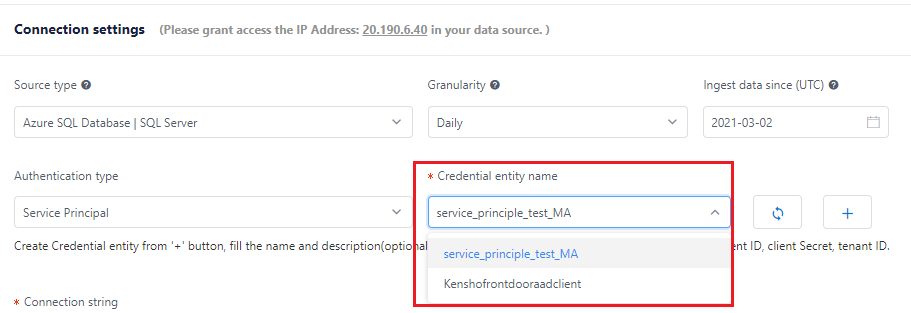

자격 증명 엔터티를 만든 후 인증 유형을 지정할 때 선택할 수 있습니다.

Metrics Advisor에는 Azure SQL 연결 문자열, Azure Data Lake Storage Gen2 공유 키 엔터티, 서비스 주체, Key Vault의 서비스 주체라는 네 가지 자격 증명 유형이 있습니다. 다양한 자격 증명 유형 설정에 대해서는 다음 지침을 참조하세요.

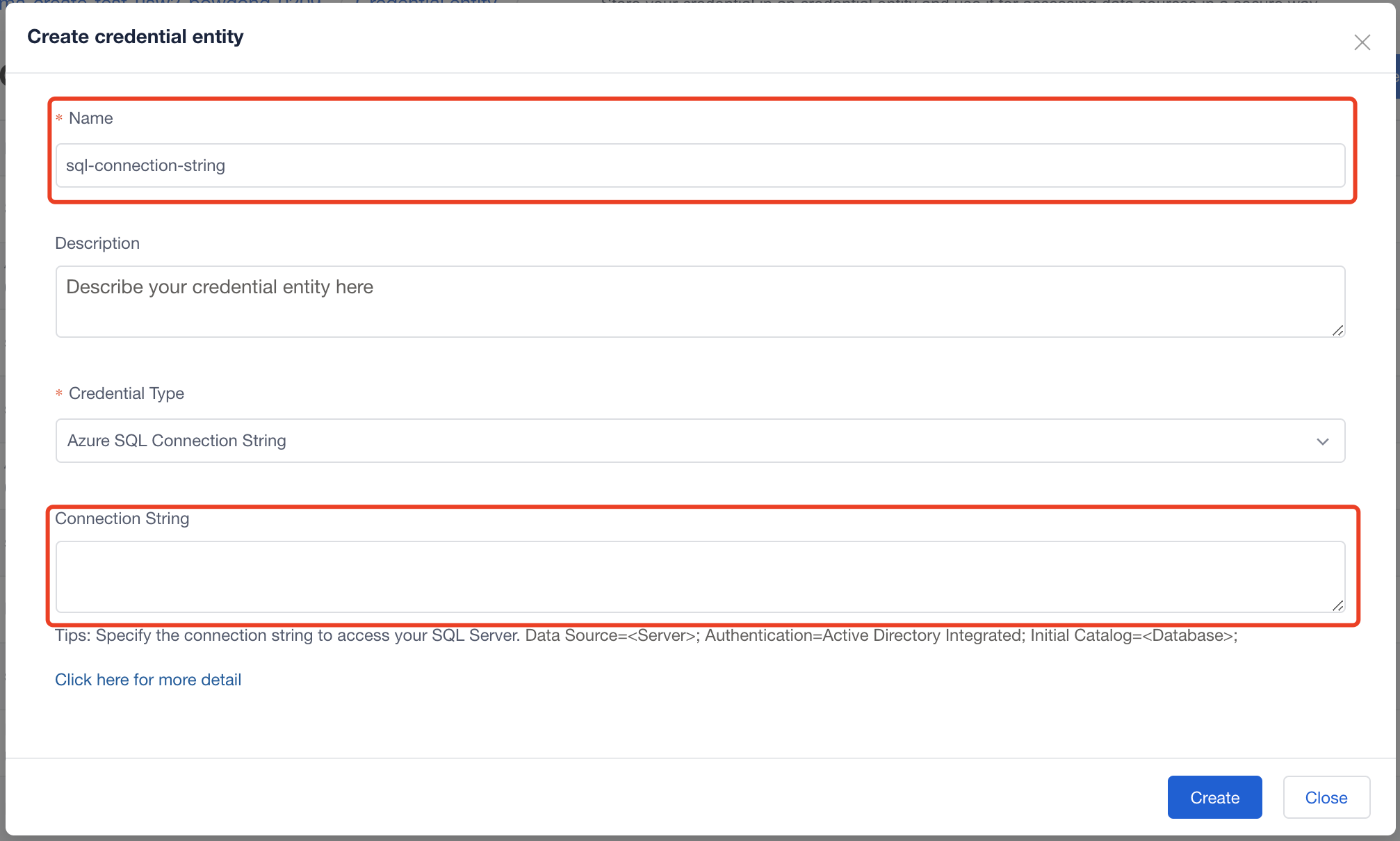

Azure SQL 연결 문자열

이름과 연결 문자열을 설정하고 ‘만들기’를 선택해야 합니다.

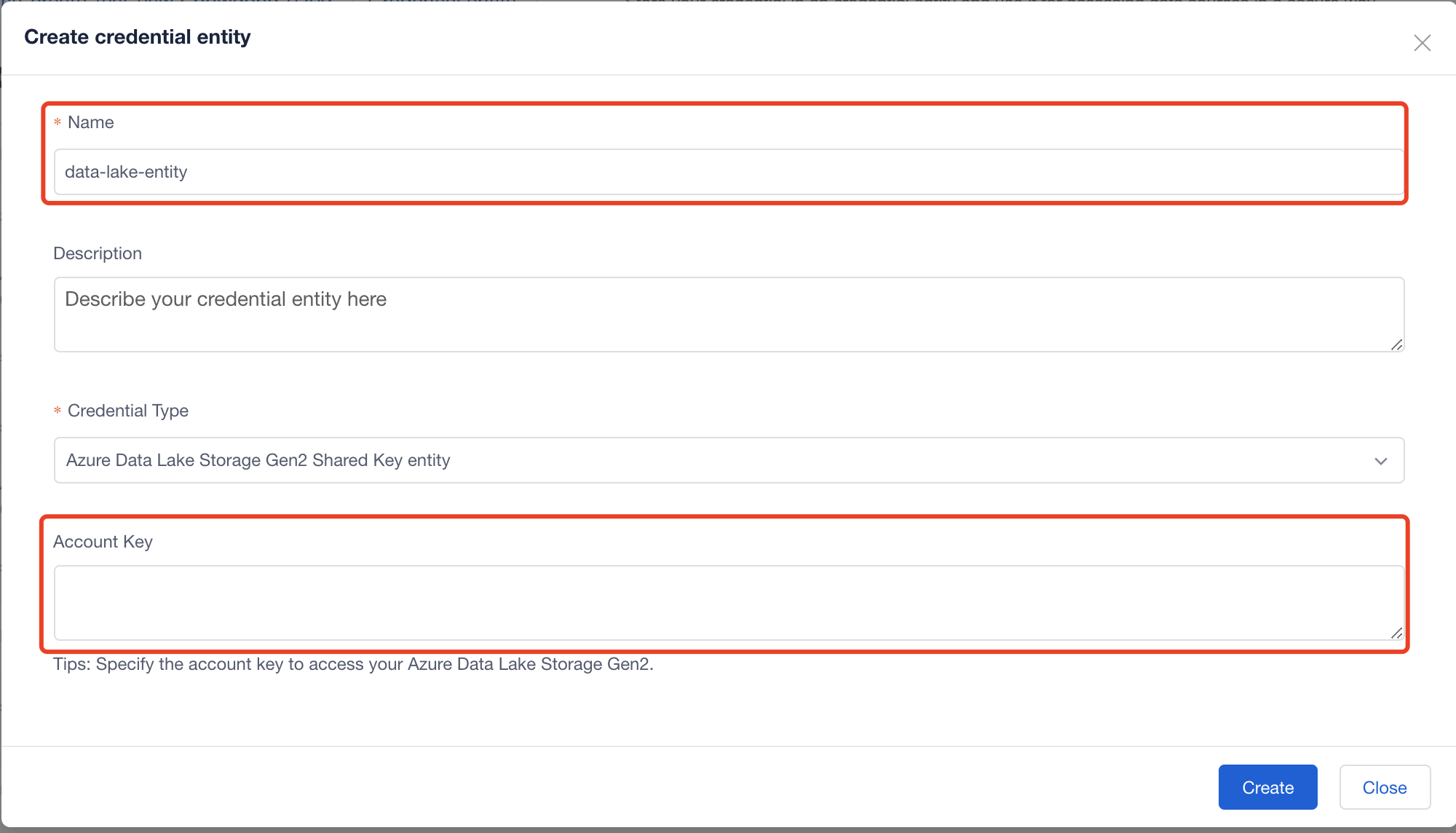

Azure Data Lake Storage Gen2 공유 키 엔터티

이름과 계정 키를 설정하고 ‘만들기’를 선택해야 합니다. 계정 키는 액세스 키 설정의 Azure Storage 계정(Azure Data Lake Storage Gen2) 리소스에서 찾을 수 있습니다.

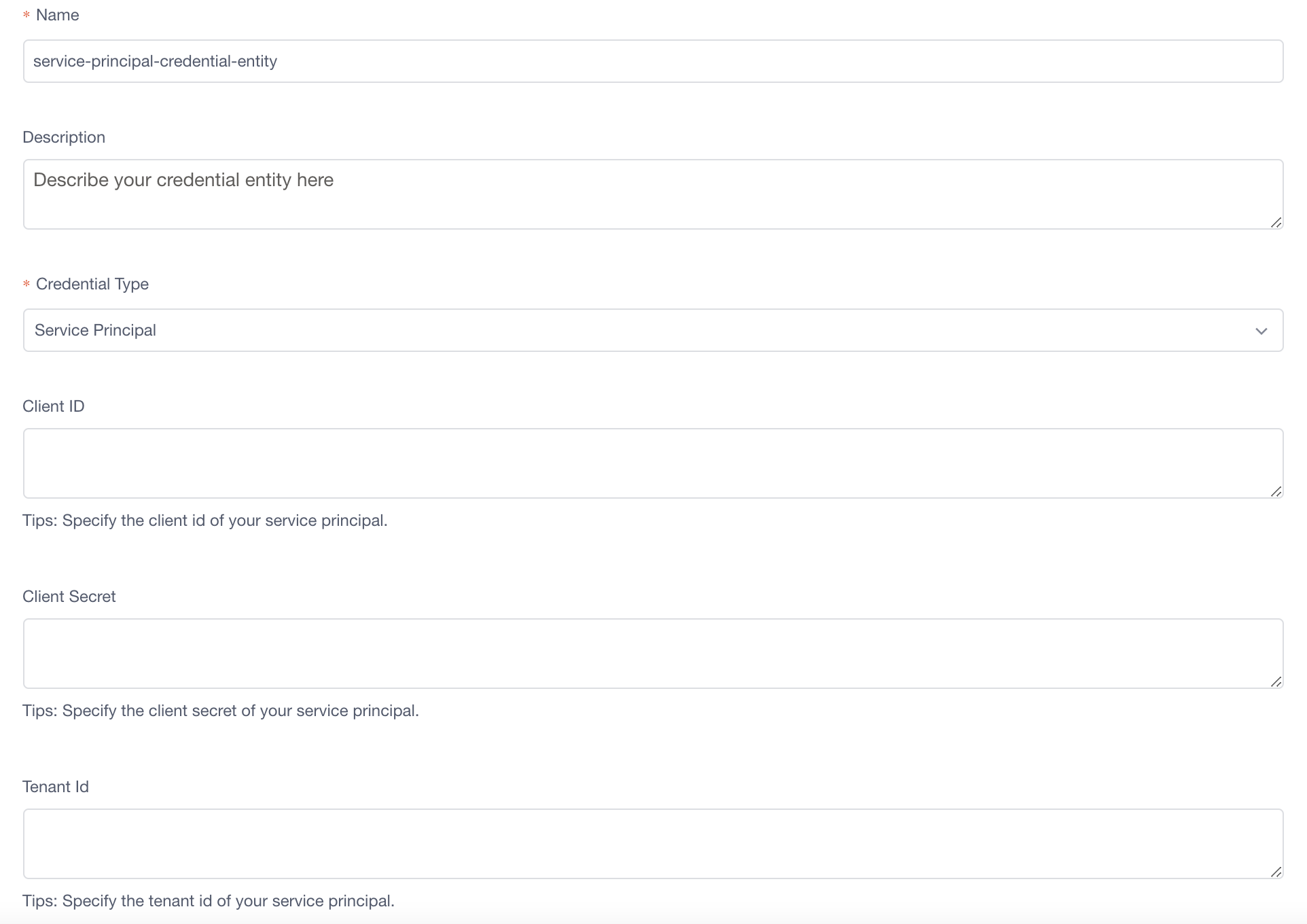

서비스 사용자

데이터 원본의 서비스 주체를 만들려면 다양한 데이터 원본 연결의 자세한 지침을 따릅니다. 서비스 주체를 만든 후 자격 증명 엔터티에서 다음 구성을 입력해야 합니다.

이름: 서비스 주체 자격 증명 엔터티의 이름을 설정합니다.

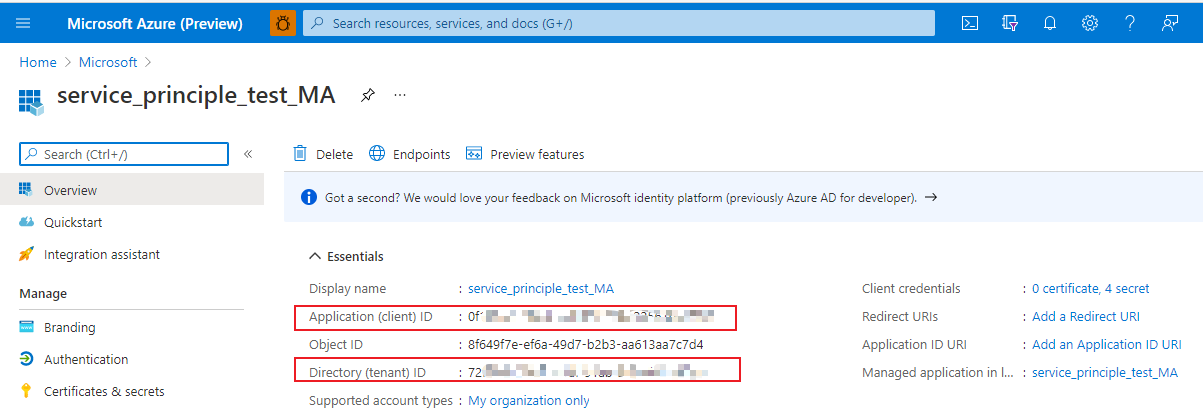

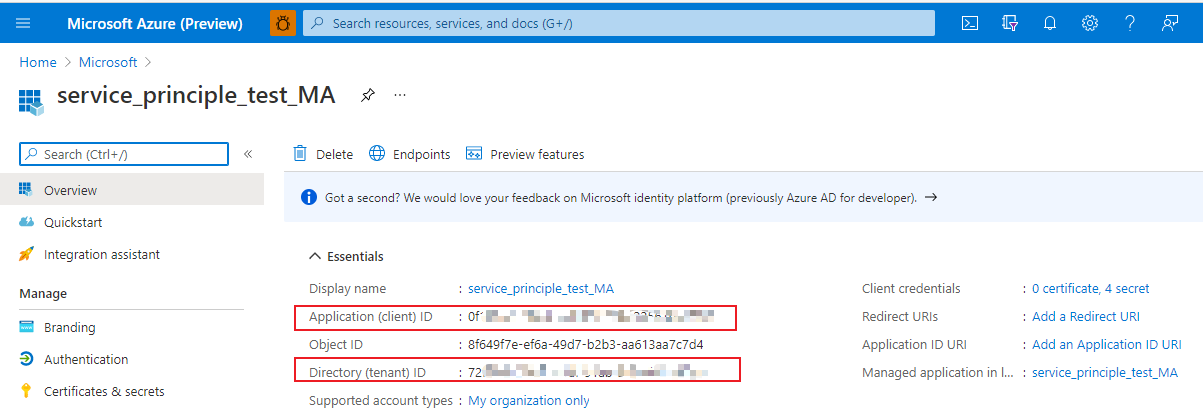

테넌트 ID 및 클라이언트 ID: Azure Portal에서 서비스 주체를 만든 후 개요에서

Tenant ID와Client ID를 찾을 수 있습니다.

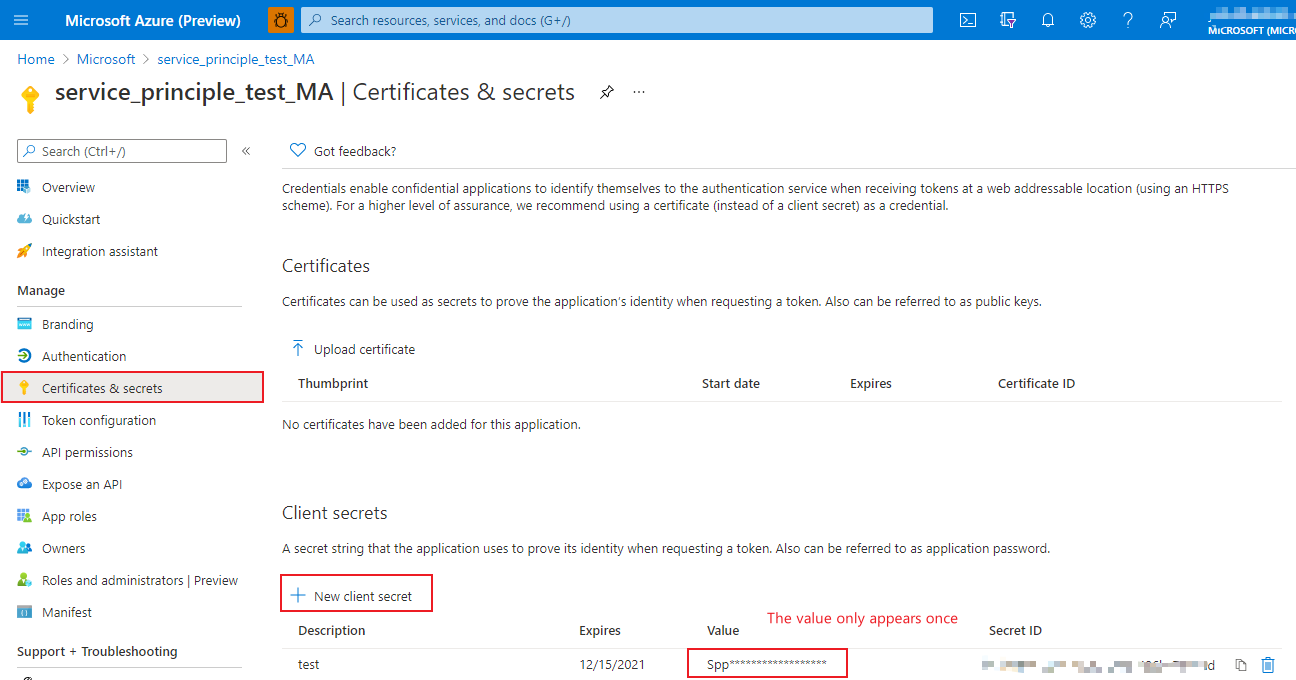

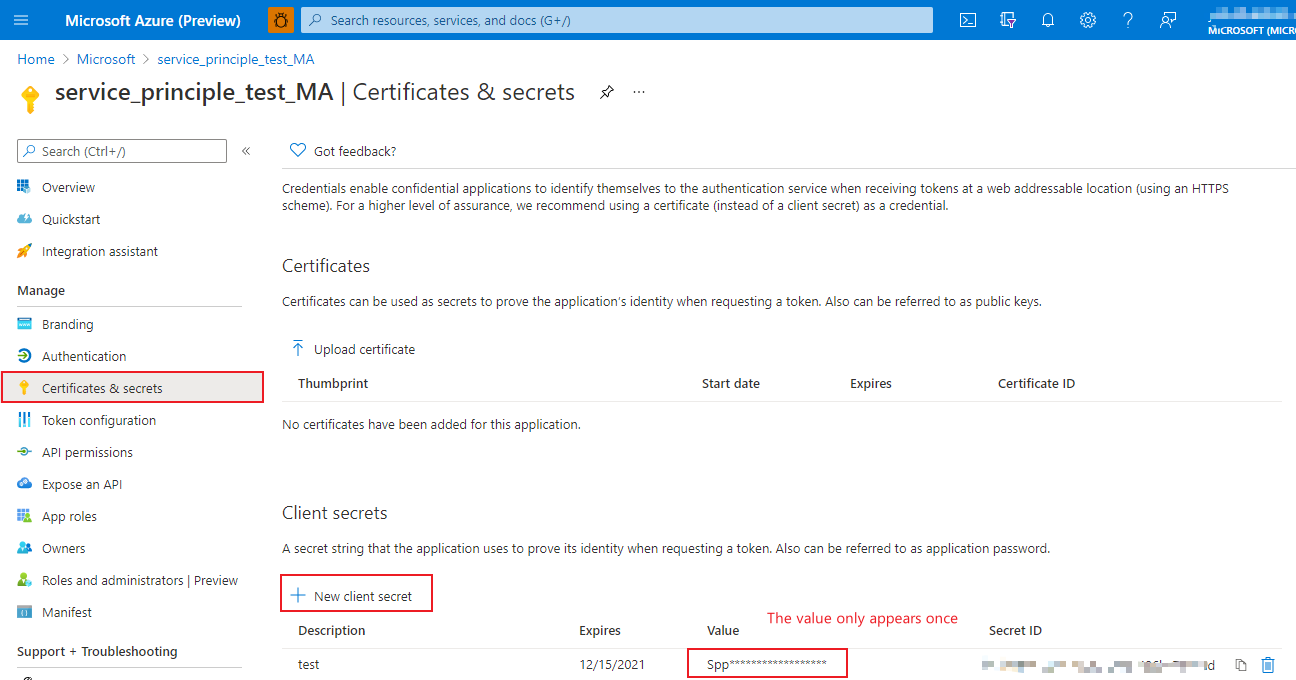

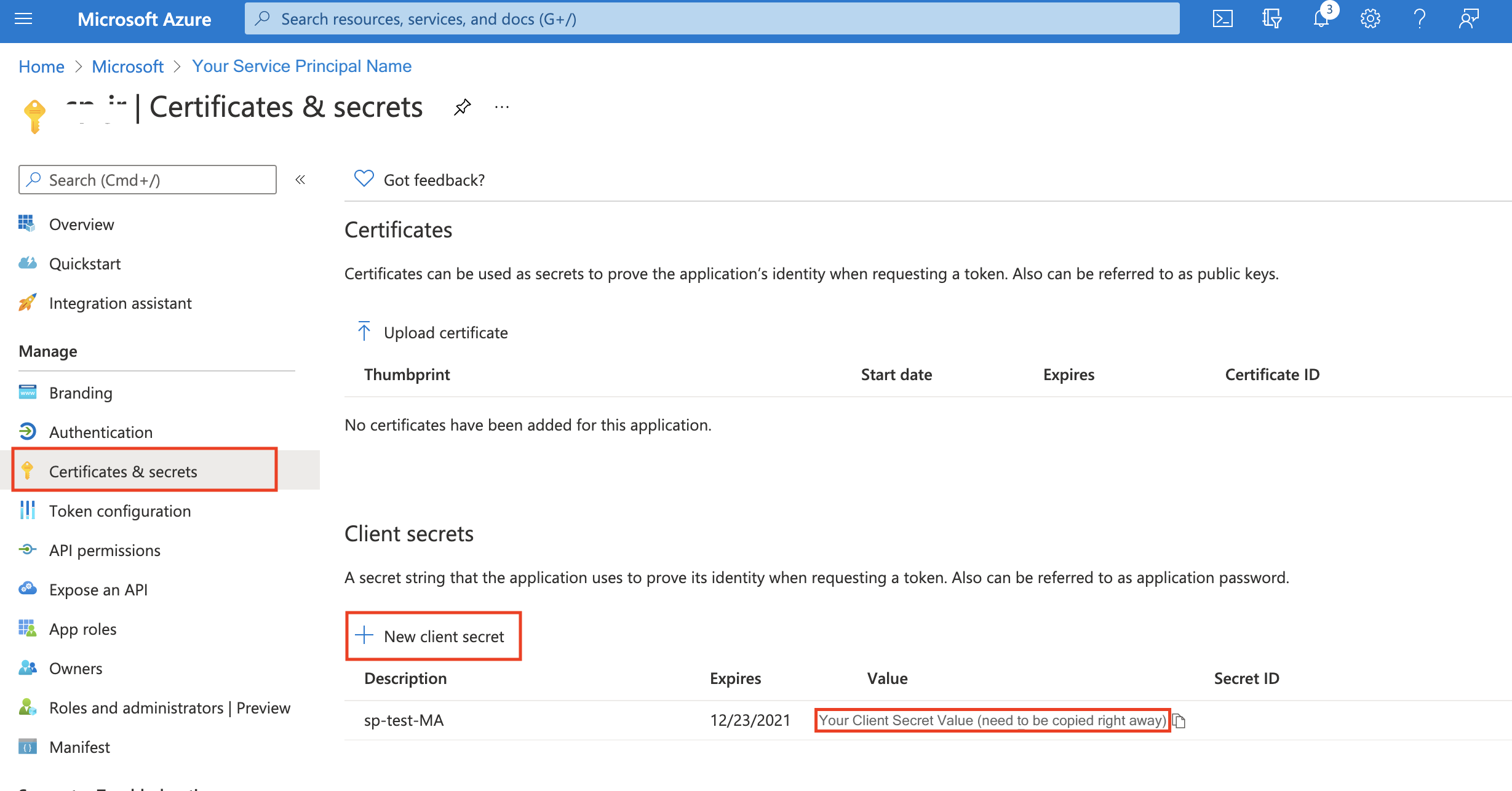

클라이언트 비밀: Azure Portal에서 서비스 주체를 만든 후에는 인증서 및 비밀로 이동하여 새 클라이언트 비밀을 만들어야 하며, 해당 값을 자격 증명 엔터티의

Client Secret로 사용해야 합니다. 참고: 이 값은 한 번만 표시되므로 어딘가에 저장하는 것이 좋습니다.

Key Vault의 서비스 주체

키 자격 증명 모음에서 서비스 주체를 만드는 몇 가지 단계가 있습니다.

1단계: 서비스 주체를 만들고 데이터베이스 액세스 권한을 부여합니다. 각 데이터 원본의 서비스 주체 만들기 섹션에서 다양한 데이터 원본 연결의 자세한 지침을 따릅니다.

Azure Portal에서 서비스 주체를 만든 후 개요에서 Tenant ID와 Client ID를 찾을 수 있습니다. 자격 증명 엔터티 구성에서 디렉터리(테넌트) ID는 Tenant ID여야 합니다.

2단계: 새 클라이언트 비밀을 만듭니다. 인증서 및 비밀로 이동하여 새 클라이언트 비밀을 만들어야 하며, 해당 값은 다음 단계에서 사용됩니다. 참고: 이 값은 한 번만 표시되므로 어딘가에 저장하는 것이 좋습니다.

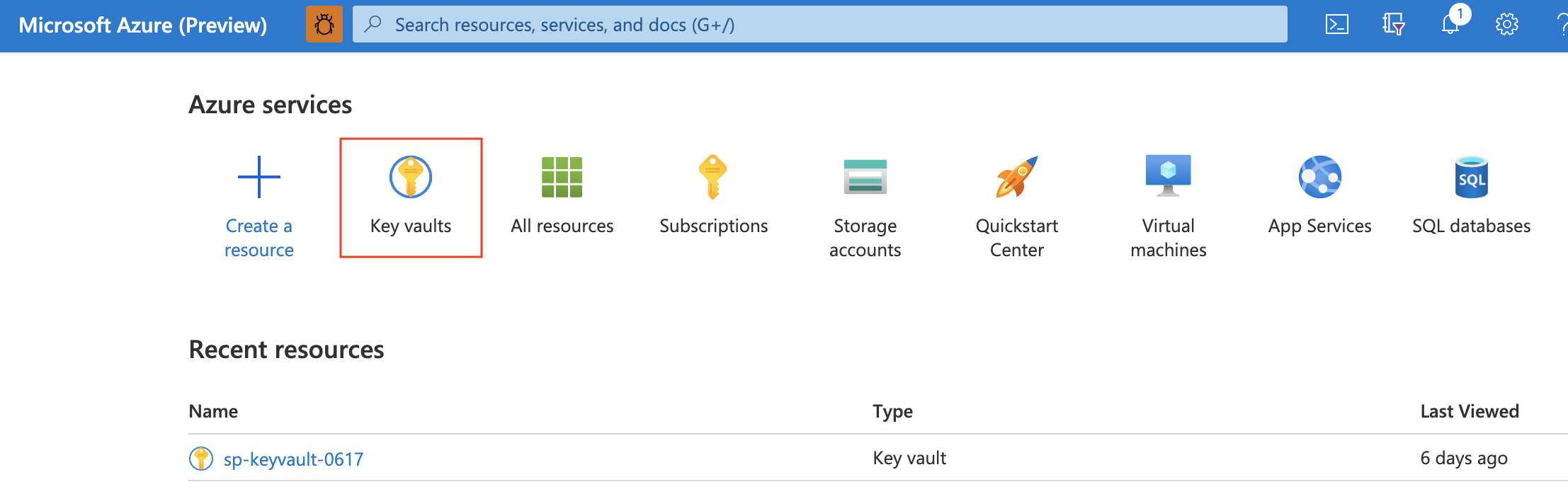

3단계: Key Vault를 만듭니다. Azure Portal에서 키 자격 증명 모음을 선택하여 새로 만듭니다.

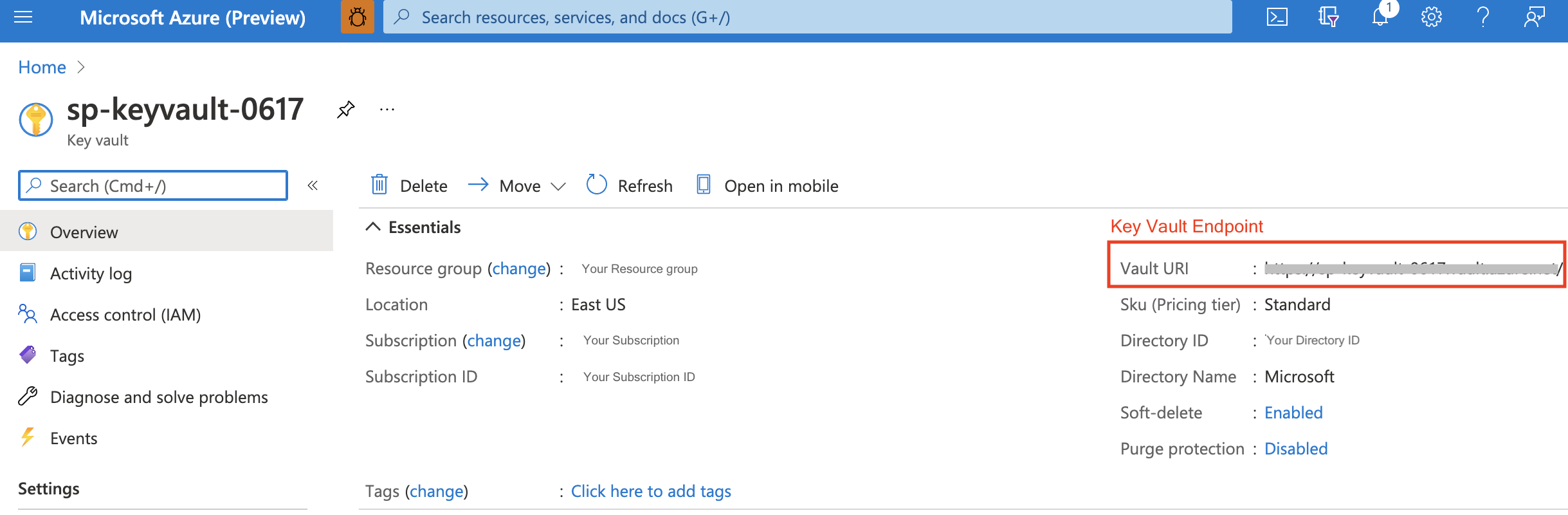

키 자격 증명 모음을 만든 후 MA(Metrics Advisor) 자격 증명 엔터티에서 자격 증명 모음 URI는 Key Vault Endpoint입니다.

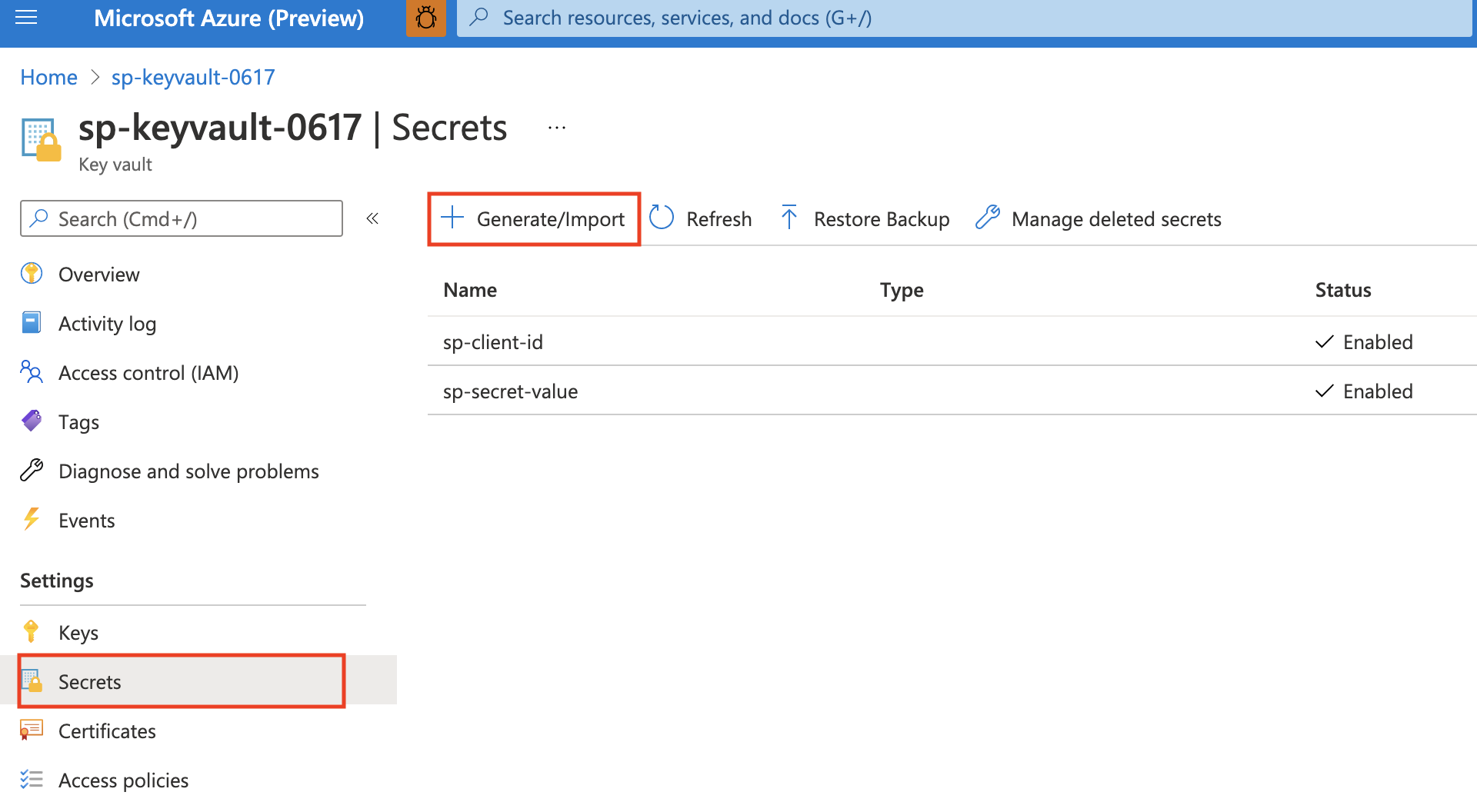

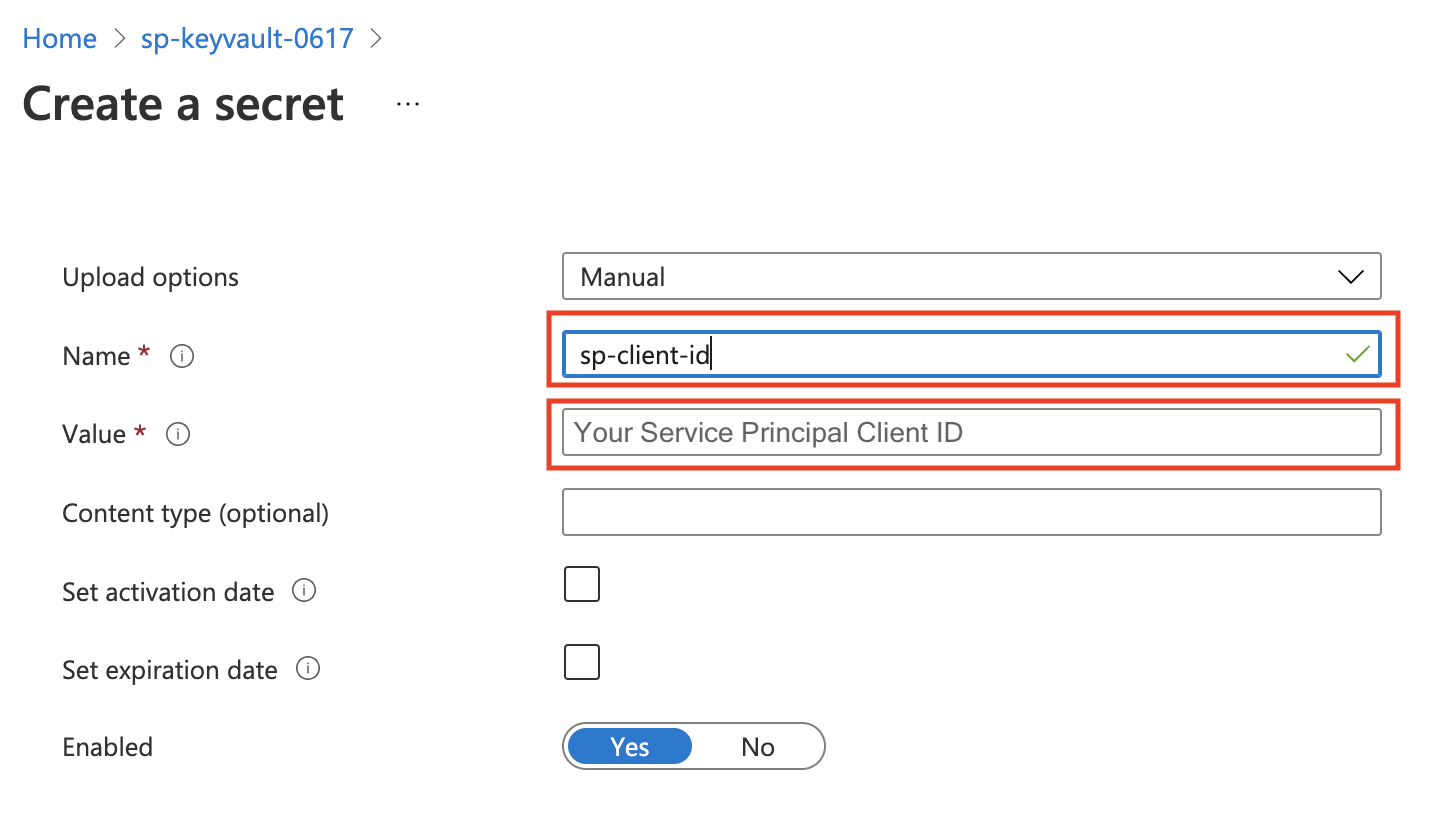

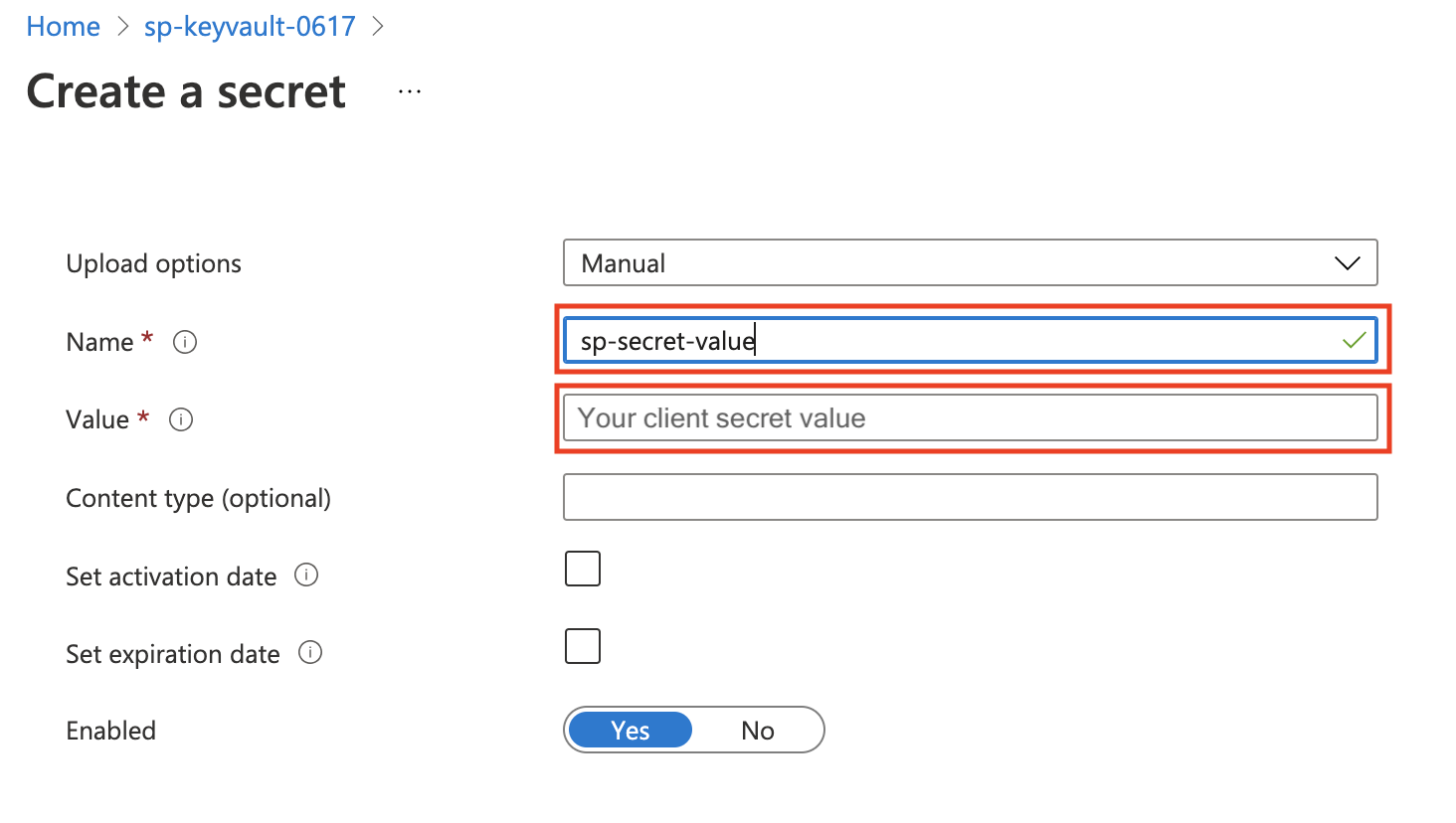

4단계: Key Vault의 비밀을 만듭니다. Azure Portal의 키 자격 증명 모음에서 설정->비밀에서 두 개의 비밀을 생성합니다.

첫 번째 비밀은 Service Principal Client Id용, 두 번째 비밀은 Service Principal Client Secret용으로, 두 이름 모두 자격 증명 엔터티 구성에서 사용됩니다.

서비스 주체 클라이언트 ID: 이 비밀의

Name을 설정합니다. 이름은 자격 증명 엔터티 구성에서 사용되며, 값은 1단계의 서비스 주체Client ID여야 합니다.

서비스 주체 클라이언트 비밀: 이 비밀의

Name을 설정합니다. 이름은 자격 증명 엔터티 구성에서 사용되며, 값은 2단계의 서비스 주체Client Secret Value여야 합니다.

이제 서비스 주체의 ‘클라이언트 ID’와 ‘클라이언트 비밀’이 Key Vault에 저장되었습니다. 다음으로, 키 자격 증명 모음을 저장할 다른 서비스 주체를 만들어야 합니다. 따라서 두 개의 서비스 주체를 만들어야 합니다. 하나는 키 자격 증명 모음에 저장되는 클라이언트 ID와 클라이언트 비밀을 저장하는 데 사용되고, 다른 하나는 키 자격 증명 모음을 저장하는 데 사용됩니다.

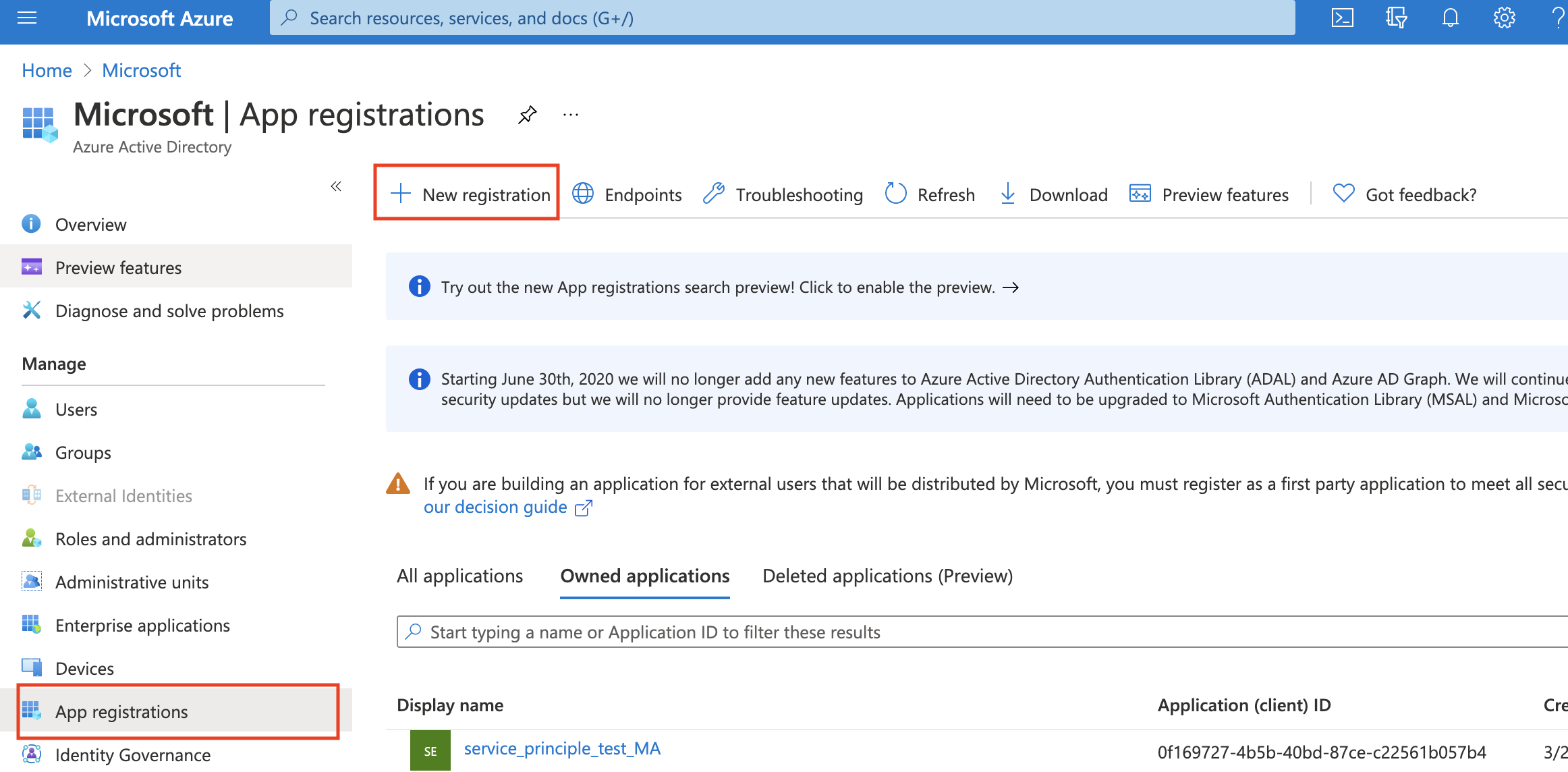

5단계: Key Vault를 저장할 서비스 주체를 만듭니다.

Azure Portal Microsoft Entra ID로 이동하여 새 등록을 만듭니다.

서비스 주체를 만든 후 개요의 애플리케이션(client) ID는 자격 증명 엔터티 구성의

Key Vault Client ID가 됩니다.관리->인증서 및 비밀에서 ‘새 클라이언트 암호’를 선택하여 클라이언트 암호를 만듭니다. 이 값은 한 번만 표시되므로 값을 적어 두어야 합니다. 해당 값이 자격 증명 엔터티 구성의

Key Vault Client Secret입니다.

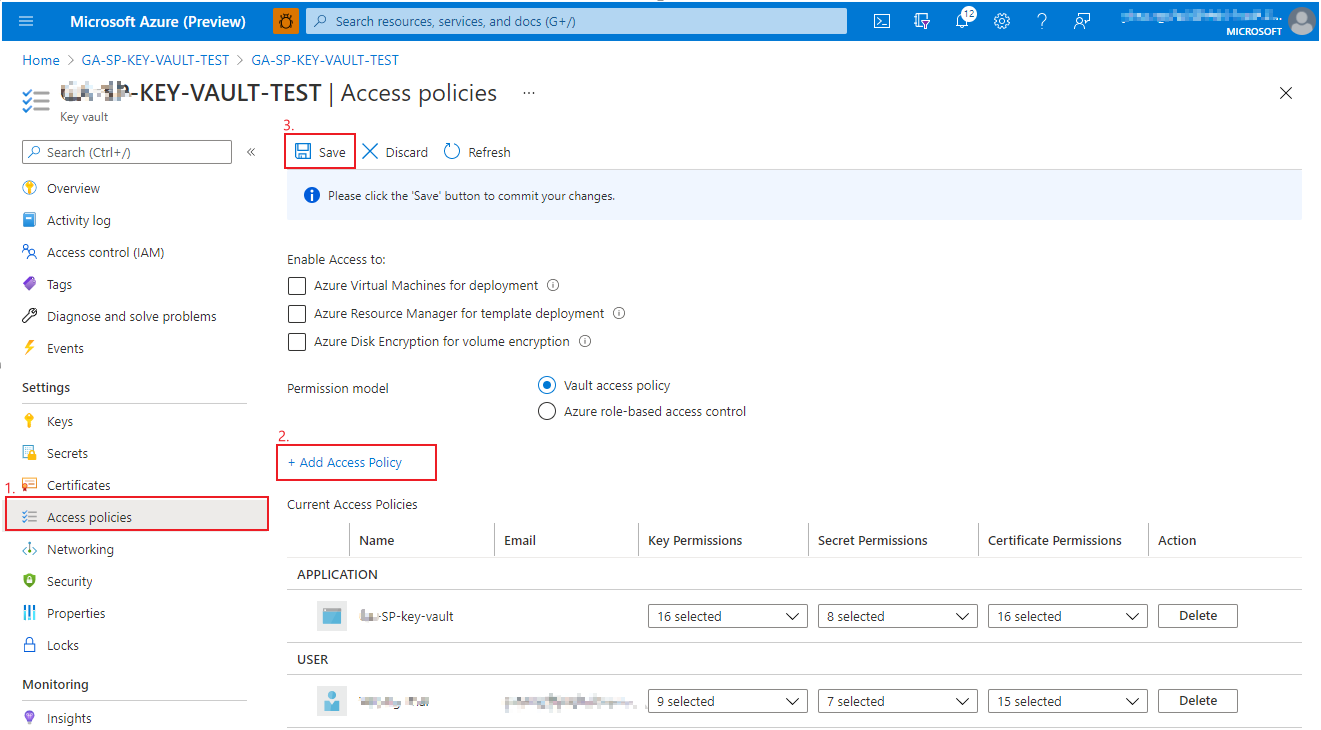

6단계: Key Vault에 대한 액세스 권한을 서비스 주체에 부여합니다. 만든 키 자격 증명 모음 리소스로 이동하여 설정->액세스 정책에서 ‘액세스 정책 추가’를 선택하여 키 자격 증명 모음과 5단계의 두 번째 서비스 주체 간 연결을 설정하고 ‘저장’을 선택합니다.

구성 정리

끝으로, 아래 표에는 ‘Key Vault의 서비스 주체’에 대한 Metrics Advisor의 자격 증명 엔터티 구성과 구성 방법이 나와 있습니다.

| 구성 | 구성 방법 |

|---|---|

| Key Vault 엔드포인트 | 3단계: 키 자격 증명 모음의 자격 증명 모음 URI입니다. |

| 테넌트 ID | 1단계: 첫 번째 서비스 주체의 디렉터리(테넌트) ID입니다. |

| Key Vault 클라이언트 ID | 5단계: 두 번째 서비스 주체의 애플리케이션(클라이언트) ID입니다. |

| Key Vault 클라이언트 비밀 | 5단계: 두 번째 서비스 주체의 클라이언트 비밀 값입니다. |

| 서비스 주체 클라이언트 ID 이름 | 4단계: 클라이언트 ID에 대해 설정한 비밀 이름입니다. |

| 서비스 주체 클라이언트 비밀 이름 | 4단계: 클라이언트 비밀 값에 대해 설정한 비밀 이름입니다. |