문서 인텔리전스에 대한 관리 ID

이 콘텐츠는 ![]() v4.0(GA)

v4.0(GA) ![]() v3.1(GA)

v3.1(GA) ![]() v3.0(GA)

v3.0(GA) ![]() v2.1(GA)에 적용됩니다.

v2.1(GA)에 적용됩니다.

Azure 리소스에 대한 관리 ID는 Microsoft Entra ID 및 Azure 관리 리소스에 대한 특정 권한을 만드는 서비스 주체입니다.

관리 ID는 자체 애플리케이션을 포함하여 Microsoft Entra 인증을 지원하는 모든 리소스에 액세스 권한을 부여합니다. 보안 키 및 인증 토큰과 달리 관리 ID는 개발자가 자격 증명을 관리할 필요가 없습니다.

Azure 리소스에 대한 액세스 권한을 부여하고 Azure RBAC(Azure 역할 기반 액세스 제어)를 사용하여 관리 ID에 Azure 역할을 할당할 수 있습니다. Azure에서 관리 ID를 사용하는 데 추가되는 비용은 없습니다.

Important

관리 ID는 SAS(공유 액세스 서명) 토큰을 포함하여 자격 증명을 관리할 필요가 없습니다.

관리 ID는 코드에 자격 증명 없이 데이터에 대한 액세스 권한을 부여하는 안전한 방법입니다.

프라이빗 스토리지 계정 액세스

프라이빗 Azure Storage 계정 액세스 및 인증은 Azure 리소스에 대한 관리 ID를 지원합니다. 가상 네트워크(VNet) 또는 방화벽으로 보호되는 Azure Storage 계정이 있는 경우 문서 인텔리전스는 스토리지 계정 데이터에 직접 액세스할 수 없습니다. 단, 관리 ID가 사용하도록 설정되면 문서 인텔리전스는 할당된 관리 ID 자격 증명을 사용하여 스토리지 계정에 액세스할 수 있습니다.

참고 항목

필수 조건

시작하려면 다음이 필요합니다.

Azure Portal의 Document Intelligence 또는 Azure AI 서비스 리소스 자세한 단계는 Azure AI 서비스 리소스 만들기를 참조하세요.

Document Intelligence 리소스와 동일한 지역의 Azure Blob Storage 계정. 또한 스토리지 계정 내에서 Blob 데이터를 저장하고 구성하는 컨테이너를 만들어야 합니다.

스토리지 계정이 방화벽 뒤에 있는 경우

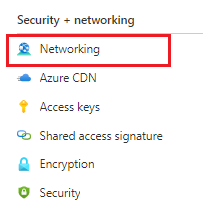

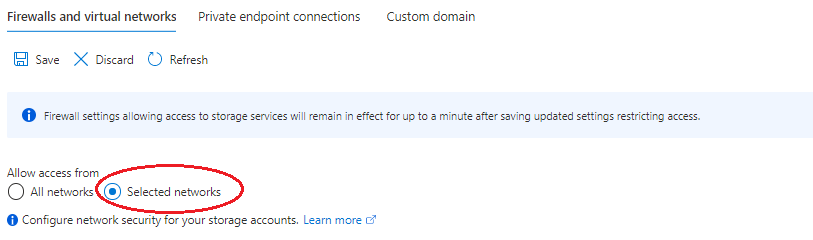

구성을 사용하도록 설정해야 합니다.스토리지 계정 페이지의 왼쪽 메뉴에서 보안 + 네트워킹 → 네트워킹을 선택합니다.

주 창에서 선택한 네트워크에서 액세스 허용을 선택합니다.

선택한 네트워크 페이지에서 예외 범주로 이동하여

Allow Azure services on the trusted services list to access this storage account확인란이 사용하도록 설정되어 있는지 확인합니다.

Azure Portal을 사용하여 Azure RBAC(Azure 역할 기반 액세스 제어)를 간략히 이해합니다.

관리 ID 할당

관리 ID에는 시스템 할당 및 사용자 할당의 두 가지 유형이 있습니다. 현재 단계에서 문서 인텔리전스는 시스템 할당 관리 ID만 지원합니다.

시스템이 할당한 관리 ID는 서비스 인스턴스에서 직접 사용하도록 설정됩니다. 기본적으로 사용하도록 설정되지 않습니다. 리소스로 이동하여 ID 설정을 업데이트해야 합니다.

시스템이 할당한 관리 ID는 수명 주기 내내 리소스에 연결됩니다. 리소스를 삭제하면 관리 ID도 삭제됩니다.

다음 단계에서는 시스템이 할당한 관리 ID를 사용하도록 설정하고 문서 인텔리전스에 Azure Blob Storage 계정에 대한 제한된 액세스 권한을 부여합니다.

시스템 할당 관리 ID 사용

Important

시스템 할당 관리 ID를 사용하려면 소유자 또는 사용자 액세스 관리자와 같은 Microsoft.Authorization/roleAssignments/write 권한이 필요합니다. 4개 수준인 관리 그룹, 구독, 리소스 그룹 또는 리소스에서 범위를 지정할 수 있습니다.

Azure 구독과 연결된 계정을 사용하여 Azure Portal에 로그인합니다.

Azure Portal에서 문서 인텔리전스 리소스 페이지로 이동합니다.

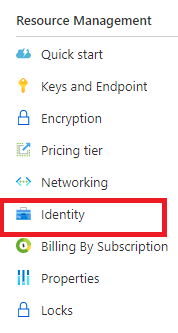

왼쪽 레일의 리소스 관리 목록에서 ID를 선택합니다.

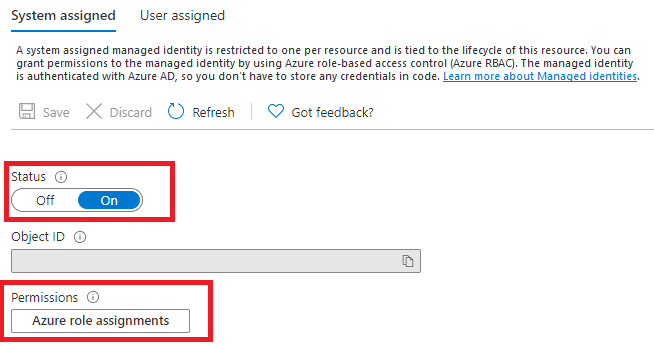

기본 창에서 시스템 할당 상태 탭을 켜기로 전환합니다.

스토리지 계정에 대한 액세스 권한 부여

Blob을 읽으려면 먼저 문서 인텔리전스에 스토리지 계정에 대한 액세스 권한을 부여해야 합니다. 이제 시스템이 할당한 관리 ID로 문서 인텔리전스 액세스를 사용하도록 설정했으므로 Azure RBAC(Azure 역할 기반 액세스 제어)를 사용하여 문서 인텔리전스에 Azure Storage에 대한 액세스 권한을 부여할 수 있습니다. Storage Blob 데이터 읽기 권한자 역할은 Blob 컨테이너 및 데이터에 대한 읽기 및 나열 권한을 문서 인텔리전스(시스템이 할당한 관리 ID로 표시됨)에 제공합니다.

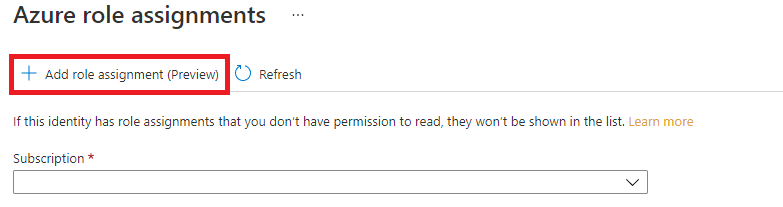

권한에서 Azure 역할 할당을 선택합니다.

열리는 Azure 역할 할당 페이지의 드롭다운 메뉴에서 구독을 선택한 다음, + 역할 할당 추가를 선택합니다.

참고 항목

추가 > 역할 할당 추가 옵션이 사용되지 않기 때문에 Azure Portal에서 역할을 할당할 수 없거나 “이 범위에서 역할 할당을 추가할 권한이 없습니다” 권한 오류가 표시되는 경우 현재 스토리지 리소스의 스토리지 범위에서 소유자 또는 사용자 액세스 관리자와 같은 Microsoft.Authorization/roleAssignments/write 권한이 있는 할당된 역할을 가진 사용자로 로그인되어 있는지 확인합니다.

다음으로, Storage Blob 데이터 읽기 권한자 역할을 문서 인텔리전스 서비스 리소스에 할당합니다.

Add role assignment팝업 창에서 다음과 같이 필드를 완료하고 저장을 선택합니다.필드 값 범위 스토리지 구독 스토리지 리소스와 연결된 구독입니다. 리소스 스토리지 리소스의 이름입니다. 역할 Storage Blob 데이터 읽기 권한자 - Azure Storage Blob 컨테이너 및 데이터에 대한 읽기 액세스를 허용합니다.

추가된 역할 할당 확인 메시지가 표시된 후 페이지를 새로 고쳐 추가된 역할 할당을 확인합니다.

변경이 즉시 표시되지 않으면 기다렸다가 페이지를 한 번 더 새로 고쳐 보세요. 역할 할당을 할당하거나 제거하는 경우 변경 내용이 적용되는 데 최대 30분이 걸릴 수 있습니다.

정말 간단하죠. 시스템이 할당한 관리 ID를 사용하도록 설정하는 단계를 완료했습니다. 관리 ID 및 Azure RBAC를 사용하여 SAS 토큰과 같은 자격 증명을 관리하지 않고도 스토리지 리소스에 대한 문서 인텔리전스 특정 액세스 권한을 부여했습니다.

Document Intelligence Studio에 대한 기타 역할 할당

Document Intelligence Studio를 사용할 계획이고 스토리지 계정이 방화벽 또는 가상 네트워크와 같은 네트워크 제한으로 구성된 경우 다른 역할인 Storage Blob 데이터 기여자는 Document Intelligence 서비스에 할당되어야 합니다. 자동 레이블, 루프의 휴먼 또는 프로젝트 공유/업그레이드 작업을 수행할 때 스토리지 계정에 Blob을 쓰려면Document Intelligence Studio에 이 역할이 필요합니다.